Samba通过ad域进行认证并限制空间大小

krb5-workstation-1.2.7-19

pam_krb5-1.70-1

krb5-devel-1.2.7-19

krb5-libs-1.2.7-19

samba-3.0.5-2

[root@filesrv CentOS]# rpm -qa|grep krb5

2.配置kerberos(关键)

下面配置参数让 Kerberos 进程知道处理活动目录服务器,对 /etc/krb5.conf 做适当的修改,修改时需要注意的是 Kerberos 是大小写敏感的。

这是我的krb5.conf配置文件:

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

ticket_lifetime = 24000

default_realm = RAINBIRD.NET //默认域名

dns_lookup_realm = false

dns_lookup_kdc = false

[realms]

RAINBIRD.NET = {

kdc = 192.168.1.241:88 //域服务器ip

# admin_server = kerberos.example.com:749

default_domain = RAINBIRD.NET

}

[domain_realm]

. rainbird.net = RAINBIRD.NET

rainbird.net = RAINBIRD.NET

[kdc]

profile = /var/kerberos/krb5kdc/kdc.conf

[appdefaults]

pam = {

debug = false

ticket_lifetime = 36000

renew_lifetime = 36000

forwardable = true

krb4_convert = false

}

3.测试kerberos

kinit administrator@RAINBIRD.NET

kinit 命令将测试服务器间的通信,administrator为域内存在的用户, RAINBIRD.NET 是你的活动目录的域名,必须大写。

kinit(v5): Cannot find KDC for requested realm while getting initial credentials.

密码错误,验证失败:

kinit(v5): Preauthentication failed while getting initial credentials.

4.修改/etc/nsswitch.conf

5.配置samba

修改/etc/samba/smb.conf如下几行

workgroup = RAINBIRD

我们现在把samba服务器加入windows域。

提示是”Joined”哟~

service smb restart

使用wbinfo –u 可以列出AD中注册的帐号信息

当然了有必要说一下,winbind如果提示启动成功但没有启动的话,有可能是因为你没有加入到域,所以严格按本文的操作步骤来做,你不会错过J

[root@filesrv1 ~]#vi /etc/fstab

/dev/hdb1 /home ext3 defaults,usrquota,grpquota

选择分区,将defaults选项改为:“defaults,usrquota,grpquota”(针对用户和组做磁盘配额)或“defaults,usrquota"(针对用户做磁盘配额 )或"defaults,grpquota"(针对组做磁盘配额)

[root@filesrv1 ~]#mount –o remount /home

[root@filesrv1 ~]#quotacheck –cmug /home

[root@filesrv1 ~]# edquota -u administrator

inodes: 已写多少个文件;soft:磁盘文件数量软限制;hard:磁盘文件数量硬限制)

查看磁盘配额情况

[root@filesrv1 home]#quota -u administrator

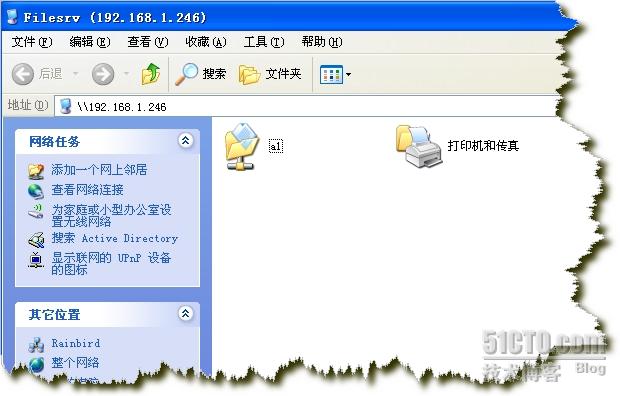

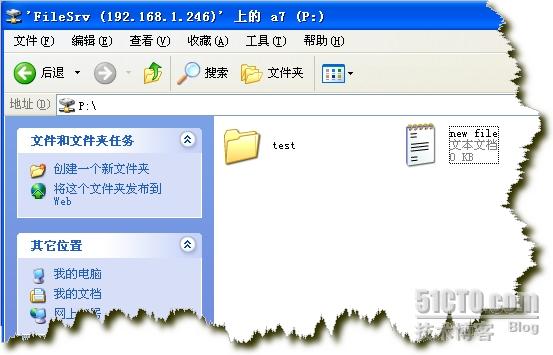

8.域用户登陆自动挂载自己的共享文件夹

转载于:https://blog.51cto.com/rainbird/197794

Samba通过ad域进行认证并限制空间大小相关推荐

- Samba通过ad域进行认证并限制空间大小《转载》

本文实现了samba服务被访问的时候通过windows域服务器进行用户名和密码验证;认证通过的用户可以自动分配500M的共享空间;在用户通过windows域登陆系统的时候可以自动把这块空间映射成一块硬 ...

- 2021-07-22 CentOS7.6 Samba使用AD域控认证(winbind),亲测有效。

CentOS7.6 Samba使用AD域控认证(winbind),亲测有效. centos7: https://www.freesion.com/article/44621398696/ cetnos ...

- Java实现AD域登录认证

最近公司派遣去乙方公司做项目开发,之前做好了的登录模块,按理来说是可以完全复用的,但是乙方客户提出要求,要用AD域登录认证的方式进行登录我们开发的Java Web系统,于是上网搜集了相关的资料,并运用 ...

- ad域文件服务器迁移到samba,将AD域漫游用户配置文件放在samba服务器中

书接上回https://www.cnblogs.com/jackadam/p/11448497.html 我们已经将linux服务器设置为域成员,启动samba服务后,已经实现了使用域账号验证,自动创 ...

- 【逗老师带你学IT】Windows Server NPS服务构建基于AD域控的radius认证

目录 一.Windows Server Network Policy Service(NPS)安装 1.添加角色和功能 2.安装网络策略和访问服务 二.Windows NPS配置 1.NPS服务器加域 ...

- 华为外部Portal认证 Radius认证计费 实现基于Mac快速认证的Mac无感知认证和结合CAS单点登录统一认证平台和AD域LDAP对接配置

华为外部Portal认证 Radius认证计费 实现基于Mac快速认证的Mac无感知认证 结合CAS单点登录统一认证平台 AD域LDAP对接配置 实现用户名密码实名认证 访客短信认证 二维码扫码 钉钉 ...

- ad域管理与维护_U-Mail邮件系统LDAP/AD同步极大提升办公效率

每一位办公族,可能都遇到过这样的问题: 1.随着信息化高速发展和企业"互联网+"的深入,越来越多的办公平台和软件被开发出来,正如移动互联网端APP应用层出不穷一样,给人们带来了极大 ...

- 集成AD域,前端实现免登录

转载自添加链接描述 javaweb应用程序与AD域身份认证 首先,要做统一身份认证,也就是说,要java应用程序去ad域验证这个人的用户名密码是否存在于ad域,这个比较简单,只有一个坑,直接上代码吧. ...

- java修改AD域用户密码使用SSL连接方式

正常情况下,JAVA修改AD域用户属性,只能修改一些普通属性, 如果要修改AD域用户密码和userAccountControl属性就得使用SSL连接的方式修改, SSL连接的方式需要操作以下步骤: 1 ...

- Centos 7加入Windows AD域及搭建基于Windows AD域(即ldap)认证的samba共享

在我的windows server系列的文章中已经搭建好了windows AD域,现在要求Centos 7服务器加入AD域并实现基于AD认证的samba共享. 物理环境: Windows Server ...

最新文章

- Excel报表配置说明

- Python爬虫开发教程,一看就懂!

- android 解决小米手机上选择照片路径为null的问题

- 性能测试工具比较:LoadRunner vs JMeter - 测试结果数据比较

- css 盒模型的属性

- 0710 mux协议的作用(ppp拨号时如何和gprs进行at指令交互)

- java中map的遍历方法_Java中Map的三种遍历方式

- 关于符号Symbol第一篇

- TCP和UDP的135、137、138、139、445端口的作用?

- 【教程】如何批量将记事本文件或word文本转换成简体/繁体中文,下面教你方法

- [转载]李开复:什么是领导力

- gstreamer(三) 常用命令集锦

- 知名人脸搜索引擎惹众怒:仅需一张照片,几秒钟把你扒得底裤不剩

- MATLAB常用命令总结

- 魔鬼R包—SNPassoc的下载与安装

- GWL_WNDPROC 、GWL_USERDATA、GWL_HINSTANCE未定义

- 最新TCGA数据下载与整理

- 怎样看服务器是什么操作系统,如何看服务器是什么操作系统

- 十亿设备撑腰 TalkingData解读14年国内移动互联网

- xss for u7 BOM

热门文章

- Angular4记账webApp练手项目之四(在Angular4项目中用echarts绘制图表)

- HDFS 命令深入浅出

- windous和Linux桌面版的比较

- sqlserver 登录失败——孤立用户

- 一些Python的惯用法和小技巧:Pythonic

- EMS邮箱数据库常用命令(二)

- DVWA 黑客攻防演练(十二) DOM型 XSS 攻击 DOM Based Cross Site Scripting

- linux mysql添加用户名并实现远程访问

- HTML5之2D物理引擎 Box2D for javascript Games 系列 第二部分

- c++ public protected private 继承