“FCK编辑器”解析漏洞突破检测上传后门漏洞

实验环境

操作机:

Windows XP- 目标机:

Windows 2003 - 目标网址:

www.test.com-

- 目标机:

实验目的

- 掌握FCK编辑器上传漏洞的利用

- 了解如何修复FCK编辑器上传漏洞

实验工具

中国菜刀:是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理,本次试验主要用到其动态脚本管理功能

实验内容

实验步骤

步骤1:FCK2.6.6版本上传漏洞绕过测试

快速查找实验工具

- 打开桌面

Everything搜索工具,输入实验工具名称,右击选择“打开路径”,跳转实验工具所在位置。 - 以查找

BURP为例为大家演示。

在浏览器地址栏中的测试网址后面输入:/_whatsnew.html 查看版本信息为FCK2.6.6。

现在打开FCK的编辑器的上传点页面,在浏览器地址栏中的测试网址后面输入:

/editor/filemanager/connectors/test.html

在页面中点击”浏览”,本地选择一个正常图片上传,点击Upload进行上传。

上传正常则返回成功提示:FIle uploaded with no errors(文件上传,没有错误)。

如上传错误,则返回失败提示:Error on file upload Error number:102(在文件上传错误编号错误:102)。

小i提示:

- 如上传了一张图片(tuping.jpg),返回上传成功提示,即可判断出来FCK是可以正常使用的,如果图片上传不成功则是FCK编辑器不可以利用。

点击Get Folders and Files(获取文件夹和文件)来查看当前文件信息。点击后,我们可以看到刚刚上传的图片信息:,但是上传后,IIS是不会对jpg文件进行解析的,所以需要使用asp才可以执行asp一句话。

于是我们需要上传asp文件,如(图4)所示,但是在上传’yijuhua.asp’时,返回了错误信息:Invalid file(无效文件),服务器不允许直接上传后缀为asp。

由此可以推断服务器会对上传文件进行检测,直接上传asp文件是无法通过验证的。所以我们要利用解析漏洞进行绕过检测。

小i知识点:

- Iis解析原理:Windows 2003 IIS6 存在着文件解析路径的漏洞,当文件夹名为类似**.asp结尾的目录名的时候(即文件夹名看起来像一个ASP文件的文件名),此时此文件夹下的任何类型的文件都可以在IIS中被当做ASP程序来执行。这样黑客即可上传扩展名为.jpg或.gif之类的看起来像是图片文件的木马文件,通过访问这个文件即可运行木马。比如 1.asp/a.jpg

首先点击Create Folder(创建文件夹)新建一个文件夹名为1.asp点击确定

然后在Current Folder(当前文件夹)里面输入刚刚建立的文件夹名字1.asp,设置好文件保存路径,保存到1.asp文件夹里,把一句话(yijuhua.asp)的后缀换成.jpg,然后上传,从而绕过上传验证。

Current Folder(当前文件夹)把创建好的1.asp文件夹目录中,再创建一个2.asp的文件夹(因为不创建2.asp的文件夹1.asp的文件夹是不能使用的,所以要创建2.asp文件夹才可以使用,此版本漏洞的特性就是这样)。

创建好后2.asp系统把1.asp文件夹自动生成出来然后1.asp的文件夹才可以使用,在上传(yijuhua.jpg)木马。

点击 Current Folder(当前文件夹)设置好目录保存文件路径1.asp上传(yijuhua.jpg)返回File uploaded with no errors(没有错误上传的文件)上传成功。

看到url=”/userfiles/file/1.asp/”文件夹下的上传成功后,组合一个新的网址,先把文件夹路径给复制下来,然后复制上传后的一句话文件名,然后组合文件夹路径:

/userfiles/file/1.asp/

上传后一句话文件名:yijuhua.jpg组合:

Shell最终地址为:

www.test.com/userfiles/file/1.asp/yijuhua.jpg

然后使用菜刀连接最终组合好的地址称为webshell。

连接webshell地址:www.test.com/userfiles/file/1.asp/yijuhua.jpg成功连接到服务器。

步骤2: FCK2.4.2版本上传漏洞绕过测试

本步骤和上一步骤基本一样。

打开FCK上传点在浏览器地址栏中的测试网址后面输入:

editor/filemanager/browser/default/connectors/test.html

首先要判断FCK是否能上传文件,上传一个正常图片,查看FCK是否能正常使用,正常使用才可以判断出能否使用解析漏洞拿到webshell,正常图片上传失败则FCK编辑器不能使用(正常图片无法上传,则FCK不能上传文件不能被利用)。

FCK2.4.2上传点在网址后面输入:

/editor/filemanager/browser/default/connectors/test.html

打开编辑器后,首先直接上传一个yijuhua.asp文件,返回Invalid file(无效文件)上传失败,被检测出来无法上传,现在使用解析漏洞进行绕过。

利用解析漏洞进行绕过检测,跟上面演示FCK2.6.6版本相似,点击(Create Folder)新建一个文件夹名字为2.asp ,FCK2.4.2版本直接创建文件夹系统就会生成出来.所以2.6.6版本和2.4.2版本有小细节不一样,比如2.6.6要创建两次文件夹才可以生成出来一个文件夹,2.4.2直接创建一个文件夹系统就会生成出来。

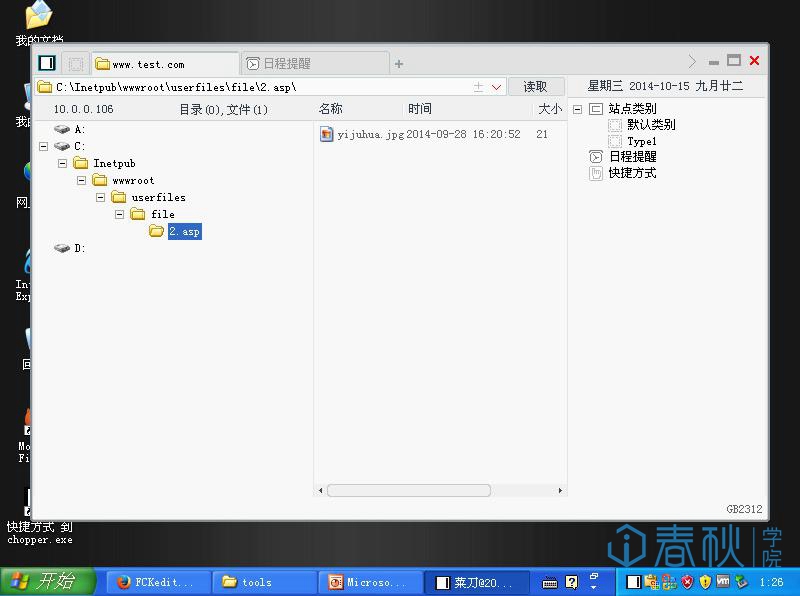

创建好后的2.asp文件夹,在Current Folder(当前文件夹)设置好/2.asp/文件保存路径,保存2.asp文件夹里面。

将木马文件后缀改成.jpg正常图片类型进行上传,上传的是yijuhua.jpg点击上传返回File uploaded with no errors(没有错误上传的文件)上传成功,组合一个新的网址:

/userfiles/file/2.asp/ yijuhua.jpg

组合上目标网站地址:

www.test.com/userfiles/file/2.asp/ yijuhua.jpg

使用菜刀连接webshell,成功连接到服务器。

实验结果总结

本次实验我们学习了两个版本的Fck编辑器漏洞的上传手法,并学习了Fck解析漏洞的具体利用方法,下面给出修复建议

修复建议

1.客户端检测,使用JS对上传图片检测,包括文件大小、文件扩展名、文件类型等

2.服务端检测,对文件大小、文件路径、文件扩展名、文件类型、文件内容检测,对文件重命名

3.其他限制,服务器端上传目录设置不可执行权限

1、使用FCK编辑器解析漏洞进行上传,以下说法正确的是?

- 直接利用新建文件夹1.asp

- 新建文件夹1.asp,在1.asp目录下新建2.asp

- 利用新建文件夹1.asp,再修改文件内容上传

- 修改文件内容上传

b

“FCK编辑器”解析漏洞突破检测上传后门漏洞相关推荐

- i春秋:警惕您站上的“FCK编辑器”解析漏洞突破检测上传后

实验环境 实验环境 操作机:Windows XP 目标机:Windows 2003 目标网址:www.test.com 实验工具:中国菜刀 实验目的 本课程带领大家利用"FCK编辑器&quo ...

- nginx 上传文件漏洞_文件上传及解析漏洞

注:本文仅供学习参考 文件上传定义: 文件上传漏洞是指网络攻击者上传了一个可执行的文件到服务器并执行.这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等. 这种攻击方式是最为直接和有效的, ...

- 【《编辑器篇》kindeditor 文件上传漏洞利用】

<编辑器篇>kindeditor 文件上传漏洞利用 一.漏洞描述 KindEditor是一套开源的HTML可视化编辑器,其采用的开发语言支持asp.aspx.php ...

- fckeditor 漏洞php,fckeditor上传漏洞利用总结

FCKeditor FCKeditor编辑器页/查看编辑器版本/查看文件上传路径 FCKeditor编辑器页 FCKeditor/_samples/default.html 查看编辑器版本 FCKe ...

- java 文件上传漏洞_文件上传漏洞(绕过姿势)

文件上传漏洞可以说是日常渗透测试用得最多的一个漏洞,因为用它获得服务器权限最快最直接.但是想真正把这个漏洞利用好却不那么容易,其中有很多技巧,也有很多需要掌握的知识.俗话说,知己知彼方能百战不殆,因此 ...

- nginx 上传文件漏洞_文件上传漏洞小结

1 概念 上传文件时,服务器端脚本语言,未对上传的文件进行严格的验证和过滤,就有可能上传恶意的脚本文件,从而控制整个网站,甚至是服务器. 2 危害 • 网站被控制,对文件增删改查,执行命令,链接数据库 ...

- php 上传文件漏洞,【文件上传】PHP文件上传漏洞

0x01 文件上传漏洞 文件上传漏洞顾名思义就是用户上传一个可执行的脚本文件,获得了执行服务器端命令的能力.通常,文件上传是getshell最常用.最直接的方式了.但是,文件上传本身是一个正常的业务需 ...

- 米斯特白帽培训讲义(v2)漏洞篇 文件上传

米斯特白帽培训讲义 漏洞篇 文件上传 讲师:gh0stkey 整理:飞龙 协议:CC BY-NC-SA 4.0 我们首先看一下文件上传的流程图. 其中,浏览器通过上传页面将文件储存到服务器中.一般这些 ...

- 米斯特白帽培训讲义 漏洞篇 文件上传

米斯特白帽培训讲义 漏洞篇 文件上传 讲师:gh0stkey 整理:飞龙 协议:[CC BY-NC-SA 4.0](http://creativecommons.org/licenses/by-nc- ...

最新文章

- QT学习之经典控件源码(如此强大)

- oral_quiz-#求链表中的倒数第K个结点#

- vue中form表单支持回车键提交踩坑

- 矩阵快速幂 HDU3483

- [POJ1733]Parity game(并查集 + 离散化)

- 架构设计师(Architect)的专业与角色

- 【问题6】Redis 的过期策略都有哪些?内存淘汰机制都有哪些?

- PHP 连接SQLServer的方法

- 伺服电机转矩常数的标定方法

- python用lda主题_python下进行lda主题挖掘(二)——利用gensim训练LDA模型

- 国产CPU 申威1621 异数OS基础组件理论性能测试报告

- Hit Refresh读书摘要

- 仿微信评论显示更多与收起

- 江苏电信iFree卡再升级黄金版:全国无漫游,流量不清零

- javascript监听esc按键事件

- OpenVINO工具套件高级课程第一课:如何充分使用OpenVINO工具套件?

- 使用百度云盘快速下载文件

- 很不错的PERL管道应用

- mysql5.7.28数据降级兼容mysql5.6.46

- cron的使用(二)