路由器的×××流量过滤

目的:Inside只能访问Private的www流量,Private只能telnet Inside.

ACL处理流程

Inbound

Outbound

Configuration:

Inside:

interface FastEthernet1/0

ip address 1.1.1.1 255.255.255.0

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 1.1.1.10

GW1:

crypto keyring cisco

pre-shared-key address 64.1.1.1 key cisco

!

crypto isakmp policy 10

authentication pre-share

crypto isakmp profile isaprof

keyring cisco

match identity address 64.1.1.1 255.255.255.255

!

crypto ipsec transform-set SET esp-3des esp-md5-hmac

!

crypto map cisco 10 ipsec-isakmp

set peer 64.1.1.1

set transform-set SET

set isakmp-profile isaprof

match address ***

!

interface FastEthernet1/0

ip address 1.1.1.10 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet1/1

ip address 202.1.1.1 255.255.255.0

duplex auto

speed auto

crypto map cisco

!

ip route 0.0.0.0 0.0.0.0 202.1.1.10

!

ip access-list extended ***

permit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255

Internet:

interface FastEthernet1/0

ip address 202.1.1.10 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet1/1

ip address 64.1.1.10 255.255.255.0

duplex auto

speed auto

GW2:

crypto keyring cisco

pre-shared-key address 202.1.1.1 key cisco

!

crypto isakmp policy 10

authentication pre-share

crypto isakmp profile isaprof

keyring cisco

match identity address 202.1.1.1 255.255.255.255

!

crypto ipsec transform-set SET esp-3des esp-md5-hmac

!

crypto map cisco 10 ipsec-isakmp

set peer 202.1.1.1

set transform-set SET

set isakmp-profile isaprof

match address ***

!

interface FastEthernet1/0

ip address 64.1.1.1 255.255.255.0

duplex auto

speed auto

crypto map cisco

!

interface FastEthernet1/1

ip address 2.2.2.10 255.255.255.0

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 64.1.1.10

!

ip access-list extended ***

permit ip 2.2.2.0 0.0.0.255 1.1.1.0 0.0.0.255

Private:

interface FastEthernet1/0

ip address 2.2.2.2 255.255.255.0

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 2.2.2.10

增加控制:

GW1:

ip access-list extended gw1.inbound

permit udp host 64.1.1.1 eq isakmp host 202.1.1.1 eq isakmp

permit esp host 64.1.1.1 host 202.1.1.1

ip access-list extended gw1.outbound

permit esp host 202.1.1.1 host 64.1.1.1

interface FastEthernet1/1

ip access-group gw1.inbound in

ip access-group gw1.outbound out

ip access-list extended crypto.inbound

permit tcp 2.2.2.0 0.0.0.255 1.1.1.0 0.0.0.255 eq telnet

permit tcp 2.2.2.0 0.0.0.255 eq www 1.1.1.0 0.0.0.255

ip access-list extended crypto.outbound

permit tcp 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255 eq www

permit tcp 1.1.1.0 0.0.0.255 eq telnet 2.2.2.0 0.0.0.255

crypto map cisco 10 ipsec-isakmp

set ip access-group crypto.inbound in

set ip access-group crypto.outbound out

GW2:

ip access-list extended gw2.inbound

permit udp host 202.1.1.1 eq isakmp host 64.1.1.1 eq isakmp

permit esp host 202.1.1.1 host 64.1.1.1

ip access-list extended gw2.outbound

permit esp host 64.1.1.1 host 202.1.1.1

interface FastEthernet1/0

ip access-group gw2.inbound in

ip access-group gw2.outbound out

ip access-list extended crypto.inbound

permit tcp 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255 eq www

permit tcp 1.1.1.0 0.0.0.255 eq telnet 2.2.2.0 0.0.0.255

ip access-list extended crypto.outbound

permit tcp 2.2.2.0 0.0.0.255 1.1.1.0 0.0.0.255 eq telnet

permit tcp 2.2.2.0 0.0.0.255 eq www 1.1.1.0 0.0.0.255

crypto map cisco 10 ipsec-isakmp

set ip access-group crypto.inbound in

set ip access-group crypto.outbound out

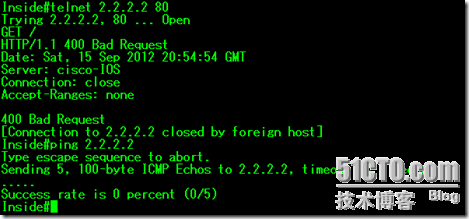

只能访问www,不能PING

只能telnet,不能PING

转载于:https://blog.51cto.com/q3322095/992149

路由器的×××流量过滤相关推荐

- HCSA-08 威胁防护介绍、ARP防护、网络攻击防护、病毒过滤、入侵防御、边界流量过滤

一.威胁防护 1.1 威胁防护介绍 设备可检测并阻断网络的发生,减少对内网安全造成的损失: 威胁防护包括: 1.主机ARP防护 2.攻击防护 3.病毒过滤 4.入侵防御 5.异常行为检测(T) 6.高 ...

- 端口镜像 流量过滤_技术盛宴 | 流量可视化之ERSPAN的前世今生

SPAN(Switch Port Analyzer)是当下常用的网络监控和排错工具,SPAN也通常被称作端口镜像.它可以让我们以旁路的方式来监控网络流量,不会对现网的业务造成干扰,同时将监控流量的副本 ...

- SEO人员,为什么要做流量过滤,如何操作?

在做SEO的过程中,我们总是朝着吸引流量的目标在不断的整日做优化工作,可真的有一天,我们发现网站拥有源源不断流量的时候,随之而来的又存在另外一个问题,价值流量的留存,而在实际操作中,由于一个网站非相关 ...

- zabbix使用SNMP V3监控路由器接口流量

由于最近公司有需要监控网络流量, 于是,本人部署了zabbix监控路由器流量的应用,下面是本人通过查找资料,自行实验并成功监控路由器接口流量的过程,供大家学习和借鉴. 首先,在路由器上面配置好SNMP ...

- 打造千万级流量秒杀第十六课 漏斗模型:如何将并发流量过滤和串行化?

在前几讲中,我提到了秒杀单机并发能力需要达到 10 万 QPS 以上.你有没有想过:这 10 万请求是否都需要读写 Redis ?秒杀系统又是如何判断哪些请求应该读写 Redis? 我之所以提这个问题 ...

- 交换机和路由器上流量限制

CISCO 路由器限速方法 在Cisco设备中,只有支持思科快速转发(CEF,Cisco Express Forward)的路由器或交换机才能使用 rate-limit来限制流量,具体设置分三步 ra ...

- 网管型工业交换机如何提高网路流量过滤?

虽然一个非网管型工业交换机会从一个设备端过滤出许多数据包,但还是有很多数据包非网管型工业交换机无法处理,而这些数据包又必须从端口传输到所有设备上.当一个设备接收到不是特定给该设备的数据包时,它必须先耗 ...

- 端口镜像 流量过滤_在 AWS 云环境中滥用 VPC 流量镜像抓取网络流量

云环境下的网络检测问题 人们可能希望监视云环境中的网络流量有很多原因--出于攻击和防御的目的.被动的网络检查在云环境中可能很困难,而且在这之前需要对网络配置进行重大修改,以确保每台主机都被监控,并且不 ...

- 程序化广告欺诈流量过滤方法

打击虚假流量需各方携手,解决流量欺诈问题仅依靠广告验证是远远不够的,广告验证能够帮助广告主和行业指出问题所在,还需要供应链上的各方共同努力,携手打造反作弊生态圈. 1.DSP(需求方平台,Demand ...

最新文章

- 【独立开发人员er Cocos2d-x实战 009】Cocos2dx 菜单项CCMenu使用

- 3w字带你揭开WebSocket的神秘面纱~

- C# 各版本更新简介

- 云计算(Cloud Computing)的前世今生

- Java 答疑:编译器和解释器有何区别?Java 语言属于编译型编程语言还是解释型编程语言?

- 探寻安全管理平台(SOC)项目的关键成功因素

- 三星Galaxy Fold中国区发布会临时取消:推迟时间未定 彻查屏幕问题

- 当信贷风控遇见机器学习,模型还是规则?

- struts2 select标签

- [easyui] - 在easyui的table中展示提示框

- 码栈——让一切变得自动化

- SC7A20 三轴加速度传感器 驱动

- IT桔子分布式项目2

- Springboot自动重启

- 【面试】面试之哒哒英语

- UML图及UML工具使用技巧

- 手把手教你 2020 年退税申报,学生党、工作党都有

- 自动更换Termux的源,加快软件包下载速度笔记

- html怎么去除广告,无需外力 巧妙去除Vagaa哇嘎界面广告

- 于明:AMD比INTEL更受青睐

热门文章

- 电脑不能打字_宝妈、学生、上班族手机兼职——打字录入

- java定时器结合springboot_SpringBoot开发案例之整合定时任务(Scheduled)

- 对讲机服务器信号不好怎么办呢,手机信号不好是什么原因?该怎么办?教你一招立马解决(绝对有效)...

- shsh验证服务器,SHSH(Signature HaSH blobs)是由Apple验证服务器根据iOS设备ECID和固件版本产生的一个签名证书...

- python 完全面向对象_史上最全的Python面向对象知识点疏理

- 信息系统项目管理师论文指导(1/3)

- 沟通管理计划3个过程及重点

- Eclipse安装低版本4.3并安装FatJar打包插件来打包引用第三方jar包的项目成jar包

- ASP.NET中使用Cache类来缓存页面的信息

- Eclipse中安装插件时提示:No repository found containing: osgi.bundle,org.eclipse.emf,2.8.0.v20180706-1146