网络安全全面防应对难察觉网络威胁!

在好莱坞大片中,黑客就像是使用计算机的黑魔导士,可以通过利用计算机炸毁房屋,关闭公路,释放瘟疫引发混乱。也许很多人并不相信,但事实上,电影中的这些桥段总是不断上演!某国山寨 Facebook 网站刚上线便被一名 18 岁的苏格兰大学生黑掉,Facebook CEO 小扎自己的 Twitter 和 Pinterest 帐户双双被盗……在现实中,黑客行动的刺激程度绝对不亚于电影。

尤其是在数字经济的浪潮下,黑客的任何行动造成任何信息的失窃,都等同于企业资产的流失。数据安全成为一个极为重要的挑战!

不信?!举个小栗子~

在现实中,黑客是在不断成长的!现在,黑进企业的网络只是黑客的第一步,做法之一就是,他们会把网络内的一个主机当做跳板,从用户的数据库中拖取数据。这个数据读取过程通常会传输大量数据,时间长短不一。而这个漫长而且危险的过程,网络边界的防火墙却是看不到的。

思科的 NaaS 方案实现安全“面布防”

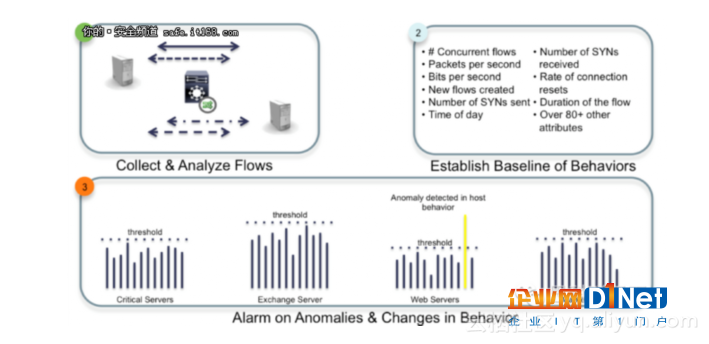

思科 NaaS 方案通过网络来收集网络传送的所有信息,然后利用 Netflow 协议发送至数据采集设备,这样所有利用网络的传输将一览无余。接下来,数据分析设备对采集的数据进行大数据分析,从数据中发现安全隐患。例如,发现异常流量主机,发现违规访问,发现蠕虫病毒传播,发现数据窃取行为。利用此方案可以对网络的流量及所有的访问行为一览无余,真正做到无死角网络监控,安全“面布防”。

思科正是利用路由交换设备部署位置的特点,结合了思科路由交换设备的功能,推出了 “Network as a sensor” 方案,完美的解决了这个问题。

思科NaaS实现主机异常行为检测

千万不要小看一个 ACK 数据包!千万不要小看一个 ACK 数据包!千万不要小看一个 ACK 数据包!一旦重复大量发送,这种数据流就会对网络设备造成影响,特别是网络中的 4-7 层设备对此类异常流量抵抗能力弱,轻的造成设备高 CPU利用率,网络处理速度变慢时延变大。严重时候直接会导致网络设备瘫痪,从而网络瘫痪。

所以,每个数据包的正常并不代表主机就正常!

思科 NaaS 方案中,数据采集分析设备 Stealthwatch Management Console 在收集到 Netflow 信息后,会对信息进行存储,然后进行大数据分析。针对网络中出现流量的主机进行流量行为建模,每个主机的流量统计特征都不一样。

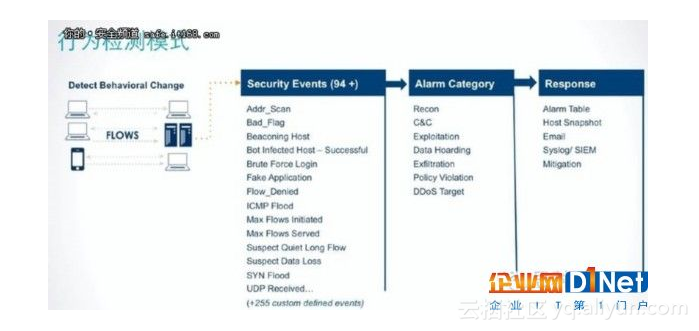

思科 NaaS 方案中,数据分析设备 Stealthwatch 对自身收集的网络访问大数据进行整理建模后,进一步在数据中进行大数据分析来发现各类违规。Stealthwatch 设计了大量的异常行为事件模板,从数据中提取安全事件。这些安全事件包括地址扫描、暴力破解、各类泛洪攻击、以及平时非常难检测的隐藏超长连接等等。内置超过 100 个安全异常行为,同时用户还可以定制自己的异常行为模板,让 NaaS 帮用户进行数据分析并告警。利用这些异常行为分析,能够帮用户发现网络渗漏、数据窃取以及 DDOS 等恶意行为。

在产生事件告警后,管理人员还可以通过 Stealthwatch 进行相应设定,通过调用第三方设备对安全事件进行自动响应。例如:调用思科的路由器下发 null0 路由,将产生异常的主机对网路的攻击进行阻断。或者调用 ISE,将网络中接入的异常主机物理端口进行关闭。

通过 Network as a Sensor 方案,思科真正将网络作为防御威胁的有力工具,通过网络的覆盖,做到真正的 “安全无死角”。

====================================分割线================================

本文转自d1net(转载)

网络安全全面防应对难察觉网络威胁!相关推荐

- 深度学习——从网络威胁情报中收集TTPs

从网络威胁情报中收集TTPs 摘要 为啥要用网络威胁情报 被动防御 & 主动防御 网络威胁情报的概念 何为情报(Intelligence)? 何为网络威胁(Cyber Threat)? 何为网 ...

- 「网络安全专利分析」一种基于多粒度异常检测的网络威胁评估方法

就像是一场梦,醒来还是很感动,蛋黄的长裙,蓬松的头发,还是很想被你保护,我心里的惨痛.最近又是看论文.又是看专利,还要凑点时间来追剧,难搞哦. 和博士聊了一下得知可以在sci-hub上免费看论文 捣鼓 ...

- 网络安全(一):常见的网络威胁及防范

10 月 12 日,2021 国家网络安全宣传周上,由工业和信息化部人才交流中心和网络安全产业发展中心牵头,安恒信息等企业参与编撰的<网络安全产业人才发展报告>白皮书显示,我国网络安全产业 ...

- 在对抗网络威胁时,数据保护是企业首要任务

据卡巴斯基实验室报告"企业对于IT安全的洞察:面临不可避免的安全入侵",遭遇网络安全事故的最坏结果是造成敏感数据丢失或泄露.该报告基于2016年企业IT安全风险调查1.但是,只有一 ...

- NDR(网络威胁检测及响应)与NTA的区别(网络流量检测)

近日,全球权威IT研究与咨询机构Gartner发布了2020年<NDR全球市场指南>,山石网科连续两年成为中国唯一入选厂商.这一新闻引发了业界对NDR(网络威胁检测及响应)技术的新一轮关注 ...

- 【论文翻译】HinCTI: 基于异构信息网络的网络威胁情报建模与识别系统

HinCTI: 基于异构信息网络的网络威胁情报建模与识别系统 摘要 网络攻击日益复杂化.持久化.组织化和武器化.面对这种情况,全世界越来越多的组织正显示出越来越愿意利用网络威胁情报公开交换(CTI)来 ...

- 运维人员 | 需要了解的数据中心的网络威胁

网络威胁对于数据中心来说是一个不幸的现实,这些数据中心在防止违规事件方面面临许多挑战.近年来,这种风险一直在增加,超过40%的受访者在Carbonite公司进行的调查报告中表示,所面临的黑客.勒索软件 ...

- 赛门铁克发布第21期《互联网安全威胁报告》 揭示当前更为严峻的网络威胁现状...

赛门铁克公司近日发布第 21 期<互联网安全威胁报告>,揭示当前网络罪犯的组织化转型--通过采取企业实践并建立专业的犯罪业务来提高对企业和消费者的攻击效率.全新的专业性网络攻击正在覆盖整个 ...

- 10个企业网络安全建议,解决99%的网络安全问题

10个企业网络安全建议,解决99%的网络安全问题 互联网时代,企业做好网络安全防护非常重要,一旦网络受到恶意攻击,可能会对企业造成一大笔不必要的经济损失. 那么互联网企业该如何做好网络安全防护呢?小墨 ...

最新文章

- win10恢复经典开始菜单_小编教你电脑如何升级win10

- arcgis的server不可用

- 五连阳回调买入法_短线高手总结的强势股回调买入法,散户需牢记

- [转载] Handbook of Constraint Programming——Chapter1 Introduction

- 【Java报错】java.lang.ClassCastException: xxxClass cannot be cast to java.lang.Comparable 问题重现+解决

- 计算机快捷键 还原默认值,CAD默认快捷键如何恢复?教你还原CAD默认配置的方法...

- 未来计算机的展望800字,展望作文800字【精选】

- 敏捷外包工程系列之二:人员结构(敏捷外包工程,敏捷开发,产品负责人,客户价值)...

- 获得一个日期在当周是否有节日并返回日期

- 使用python往数据库中添加数据

- truffle和remix区别

- LintCode—两数组的交(547)

- microsoft store 安装包_Stata 15软件安装包免费下载附安装教程

- Selenium 爬取微信公众号文章并保存为pdf与长图片(2022-06-09更新版)

- 设计师:设计师的知识储备之异形曲面设计 巴洛克、洛可可 设计理论(三角形构图、平衡式构图、三分法构图 、九宫格构图)之详细攻略

- 个人学习笔记——庄懂的技术美术入门课(美术向)06

- 实现类似于目录的虚线填充样式

- macbook黑屏_Mac Book电脑黑屏开不了机三种解决方法

- CODEVS 2491 玉蟾宫

- 领秀d8 android4.5 root,Root神器重大更新 KingRoot V4.5发布

热门文章

- Python 日期时间格式化输出,带年、月、日、时、分、秒

- Android studio编译跑步运动app一个安卓的跑步软件实时记录速度,画出跑步路径, 管理跑步数据履历,查看数据详细等

- rails官方指南--建一个简易博客

- Ubuntu16.04 安装 CUDA、CUDNN、OpenCV 并用 Anaconda 配置 Tensorflow 和 Caffe 详细过程

- 2021年四川高考成绩及录取结果查询,2021年四川高考录取结果查询时间及查询入口,录取结果多少号公布...

- 父类引用指向子类对象是什么意思

- 环境变量LC相关设置

- 幼儿英语课前热身小游戏

- 机制分析:基于简易的时间片轮转多道程序的 linux 内核

- OpenCV4-C++读图、显示图