Linux 修复openssl漏洞

如今当下有很多公司的网站都是https加密的,不久前我的网站刚刚被沃通检测出有漏洞,https://wosign.ssllabs.com/,这个是检测的网址。这个漏洞会造成什么影响,

大家百度一下漏洞的关键词就好了。

一、漏洞如图:

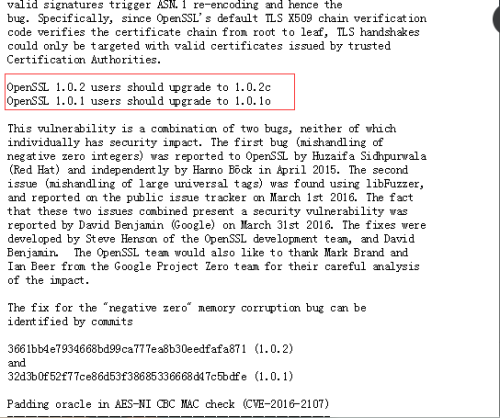

二、官方给出了修复漏洞的方法,更新openssl版本,如下图:

三、修复漏洞的整体流程:

1.先更新openssl的版本,在此我的openssl的版本为openssl.0.1t。

2.重新编译web服务器,将openssl编译到web服务器中,并指定openssl的源码目录,更改nginx.conf配置文件,重启web服务器即可。在此我的web服务器为Tengine。

四、具体修复过程:

1.更新openssl版本,如下是具体命令,实测过。可以使用

wget https://www.openssl.org/source/openssl-1.0.1t.tar.gz #下载openssl源码包tar zxvf openssl-1.0.1t.tar.gz #解压包cd openssl-1.0.1t #进入openssl文件夹./configmake && make install #编译安装mv /usr/bin/openssl /usr/bin/openssl.bakmv /usr/include/openssl /usr/include/openssl.bakln -s /usr/local/ssl/bin/openssl /usr/bin/opensslln -s /usr/local/ssl/include/openssl /usr/include/opensslecho "/usr/local/ssl/lib" >> /etc/ld.so.confldconfig -vopenssl version -a #查看openssl的信息,会有如下的显示[root@iZ25yczkZ temp]# openssl version -aOpenSSL 1.0.1t 3 May 2016built on: Tue Sep 20 23:10:08 2016platform: linux-x86_64options: bn(64,64) rc4(16x,int) des(idx,cisc,16,int) idea(int) blowfish(idx) compiler: gcc -I. -I.. -I../include -DOPENSSL_THREADS -D_REENTRANT -DDSO_DLFCN -DHAVE_DLFCN_H -Wa,--noexecstack -m64 -DL_ENDIAN -O3 -Wall -DOPENSSL_IA32_SSE2 -DOPENSSL_BN_ASM_MONT -DOPENSSL_BN_ASM_MONT5 -DOPENSSL_BN_ASM_GF2m -DSHA1_ASM -DSHA256_ASM -DSHA512_ASM -DMD5_ASM -DAES_ASM -DVPAES_ASM -DBSAES_ASM -DWHIRLPOOL_ASM -DGHASH_ASMOPENSSLDIR: "/usr/local/openssl/ssl"支持openssl的版本更新就完成了。2.编译web服务器,以及更改配置文件

(此步骤需要备份,备份命令为: 1.cp /usr/sbin/nginx /usr/sbin/ngxin.bak 2. cp /usr/local/nginx /usr/local/nginx.bak 3.cp /etc/nginx/nginx.conf /etc/nginx/nginx.conf.bak 注:这是我的备份命令,因为每个服务器环境的不通,导致目录会不同,大家可以逐一找到目录,进行备份)。

tar zxvf tengine-1.4.6.tar.gz #解压tengine-1.4.6.tar.gz包,这个包没有大家可以去官网去下载cd tengine-1.4.6./configure --prefix=/usr/local/nginx --conf-path=/etc/nginx/nginx.conf --sbin-path=/usr/sbin/nginx --with-http_ssl_module --with-http_realip_module --with-http_addition_module --with-http_p_w_picpath_filter_module --with-http_sub_module --with-http_dav_module --with-http_flv_module --with-http_mp4_module --with-http_gzip_static_module --with-http_concat_module --with-http_random_index_module --with-http_secure_link_module --with-http_degradation_module --with-http_sysguard_module --with-backtrace_module --with-http_stub_status_module --with-http_upstream_check_module --with-google_perftools_module --with-openssl=/d20141212/temp/openssl-1.0.1t #需要这一句,这个目录是指openssl的源码安装目录。#此configure命令使用我的线上环境,,模仿这个去写就可以make && make install #为什么可以执行make install呢,因为这个之前有好多模块咱们已经./configure里了不怕make install之后模块消失。vim /etc/nginx/nginx.conf #更改你的配置文件ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers ECDH:AESGCM:HIGH:!RC4:!DH:!MD5:!aNULL:!eNULL; #将这两句话添加到nginx.conf中。 保存之后重新启动web服务器,也就是启动nginx。至此,openssl的漏洞修复完毕。可以使用https://wosign.ssllabs.com/地址进行检测。。

如有疑问可以评论

转载于:https://blog.51cto.com/chengxiaobai/1855769

Linux 修复openssl漏洞相关推荐

- 修复openssl漏洞,升级openssl

1.查看源版本 [root@zj ~]# openssl version -a OpenSSL 0.9.8e-fips-rhel5 01 Jul 2008 2.下载openssl-1.0.1g.tar ...

- 谷歌:修复0day漏洞的平均耗时比3年前减少28天

聚焦源代码安全,网罗国内外最新资讯! 编译:代码卫士 谷歌 Project Zero 团队表示,在2021年报告的漏洞的平均修复耗时要比2019年少28天. 去年,硬件和软件厂商平均花费52天修复一 ...

- linux心跳出血漏洞,heartbleeder 自动检测 OpenSSL 心脏出血漏洞 (附修复指南)

heartbleeder 可以探测你的服务器是否存在 OpenSSL CVE-2014-0160 漏洞 (心脏出血漏洞). 什么是心脏出血漏洞? CVE-2014-0160,心脏出血漏洞,是一个非常严 ...

- linux 心脏滴血漏洞,心脏出血漏洞(heartbleeder 自动检测 OpenSSL 心脏出血漏洞 (附修复指南))...

心脏出血漏洞(heartbleeder 自动检测 OpenSSL 心脏出血漏洞 (附修复指南)),哪吒游戏网给大家带来详细的心脏出血漏洞(heartbleeder 自动检测 OpenSSL 心脏出血漏 ...

- 【转载】升级OpenSSL修复高危漏洞Heartbleed

背景: OpenSSL全称为Secure Socket Layer,是Netscape所研发,利用数据加密(Encryption)作技术保障在Internet上数据传输的安全.可确保数据 ...

- 升级OpenSSL修复高危漏洞Heartbleed

升级OpenSSL修复高危漏洞Heartbleed 背景: OpenSSL全称为Secure Socket Layer.是Netscape所研发.利用数据加密(Encryption) ...

- Linux 修复严重的内核代码执行漏洞

聚焦源代码安全,网罗国内外最新资讯! 编译:代码卫士 研究人员呼吁关注Linux 主流发行版本内核 TIPIC模块中的一个严重漏洞,它可被远程攻击者滥用于完全控制易受攻击的系统. 该漏洞的编号为CV ...

- 汉澳sinox不受openssl心血漏洞影响并分析修复其漏洞代码

OpenSSL 心血(HeartBleed)漏洞 是openssl 在 2014-04-07 发布的重大安全漏洞(CVE-2014-0160)这个漏洞使攻击者可以从server内存中读取64 KB的数 ...

- 升级openssl版本修复高危漏洞——“OpenSSL红色警戒”漏洞

背景: 近日OpenSSL官方发布了一个影响广泛的远程匿名拒绝服务漏洞(漏洞代号:SSL Death Alert",漏洞编号:CVE-2016-8610) ,即"OpenSSL红色 ...

最新文章

- 解决JavaScript中使用$.ajax方式提交数组参数

- 波士顿动力机器狗入驻庞贝古城,还要钻盗洞打击违法犯罪

- 从零部署TiDB集群

- JavaWeb: 报错信息The superclass javax.servlet.http.HttpServlet was not found on the Java Build Path...

- android 保存流媒体,Android实现使用流媒体播放远程mp3文件的方法

- Ubuntu gerrit 安装配置

- hightec教程_如何用VectorCAST/C++做单元集成测试?

- iphone快捷指令一键重启_iOS捷径一键重启教程 苹果手机一键重启方法

- MSCS+FailSafe 双机集群做HA 小结

- 软件项目管理EAC、ETC的计算

- 令人忧虑,不阅读的中国人

- 福禄克FLUKE TIX650红外热像仪3.5英寸高像素大屏

- linux windows10双系统安装教程,【笔记】windows10安装linux双系统教程(可能是现今最简单方法)...

- 解决报错Cannot connect to the Maven process. Try again later. If the problem persists......

- springboot整合rabbitmq 消费者Consumer 手动进行ack确认

- pgpool-ii的安装与使用

- 【简单应用】STC8+OLED(4P)显示

- 十万条评论告诉你《流浪地球》的1星都是谁打的?

- 给定激励,求零输入响应、零状态响应,全响应

- 【算法理论】bin packing 装箱问题