3-unit10 iptables

######################

######iptable#########

######################

##iptables是一个工作于用户空间的防火墙应用软件

######三表五链######

filter表 mangle表 nat表

INPUT链 OUTPUT链 FORWARD链 PREROUTING链 POSTROUTING链

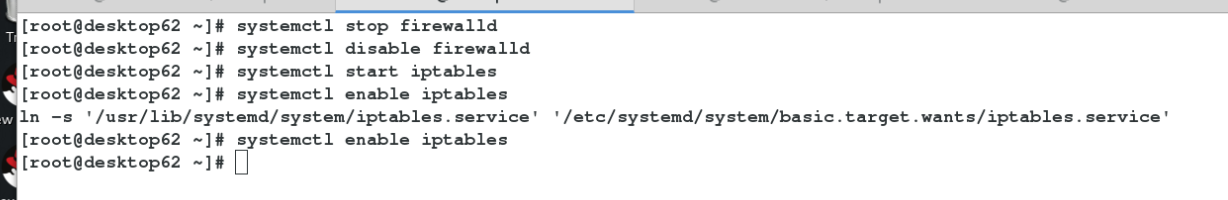

1.实验之前关闭firewalld服务,开启iptables

2.iptables命令

2.iptables命令

iptables -t ##指定表名称

-n ##不作解释

-L ##列出指定表中的策略

-A ##增加策略

-p ##网络协议

--dport ##端口

-s ##数据来源

-j ##动作

ACCEPT ##允许

REJECT ##拒绝

-N ##增加链

-E ##修改链名称

-X ##删除链

-D ##删除指定策略

-I ##插入

-R ##修改策略

-P ##修改默认策略

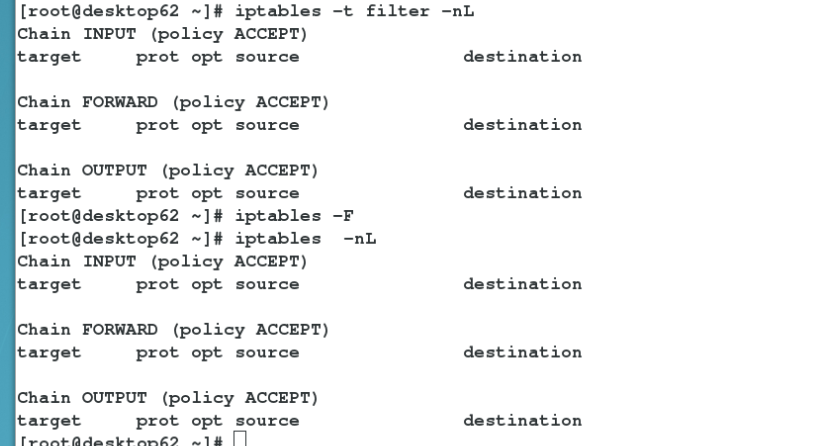

iptables -t filter -nL ##查看filter表中的策略

iptables -F ##刷掉filter表中的所有策略,当没有用-t指定表名称时默认filter

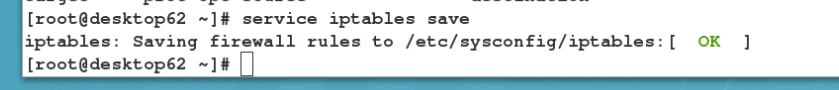

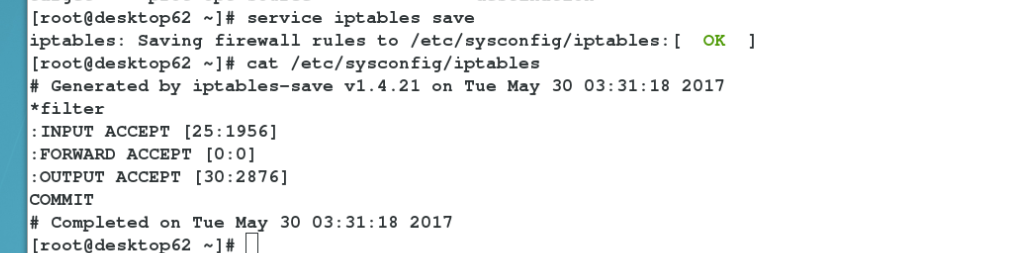

service iptables save ##保存当前策略

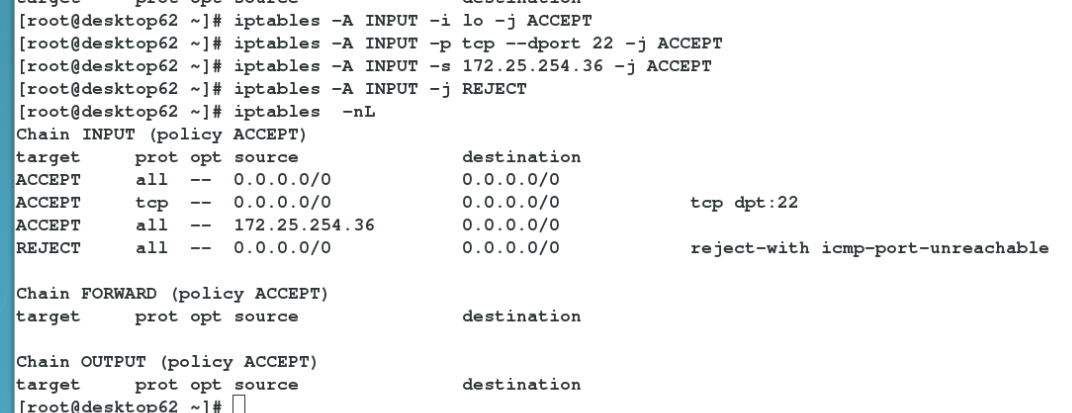

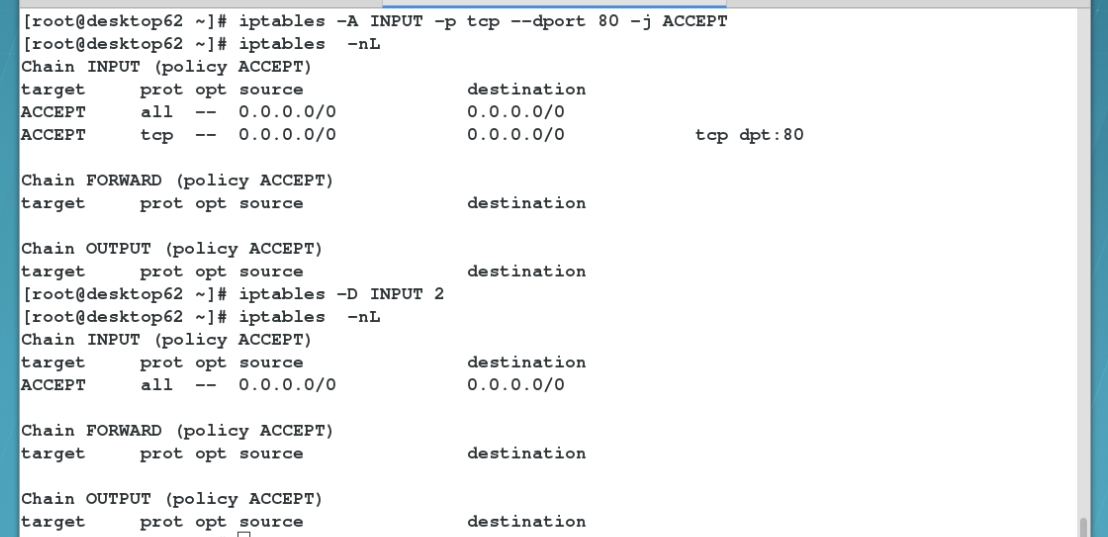

iptables -A INPUT -i lo -j ACCEPT ##允许lo

iptables -A INPUT -p tcp --dport 22 -j ACCEPT ##允许访问22端口

iptables -A INPUT -s 172.25.254.36 -j ACCEPT ##允许36主机访问本机所有端口

iptables -A INPUT -j REJECT ##拒绝所有主机的数据来源

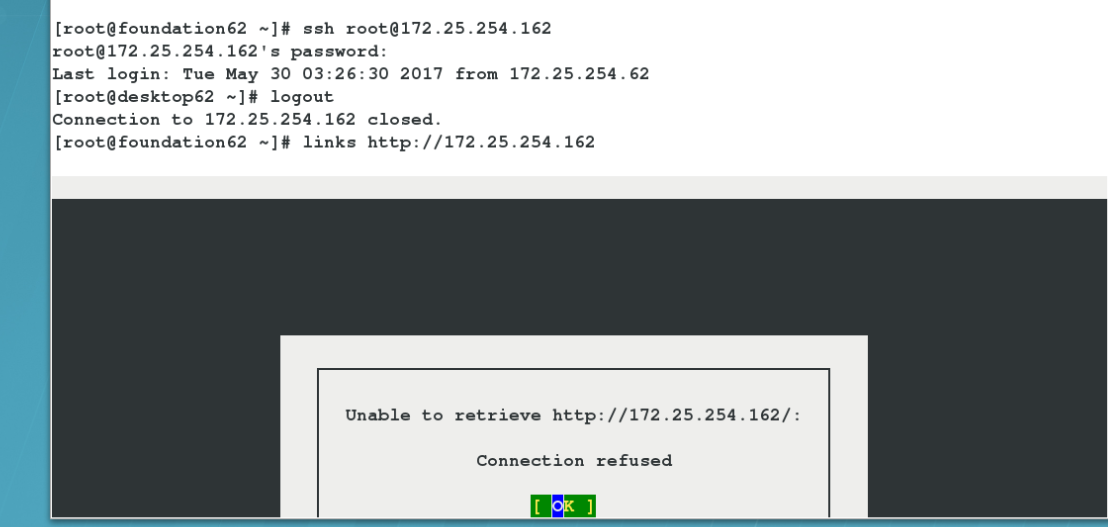

测试:62主机访问22端口和Apache

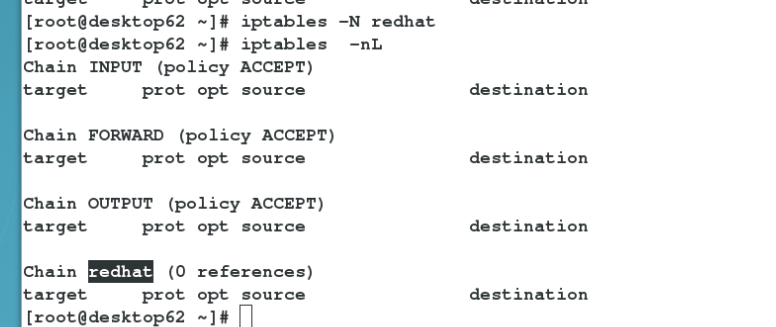

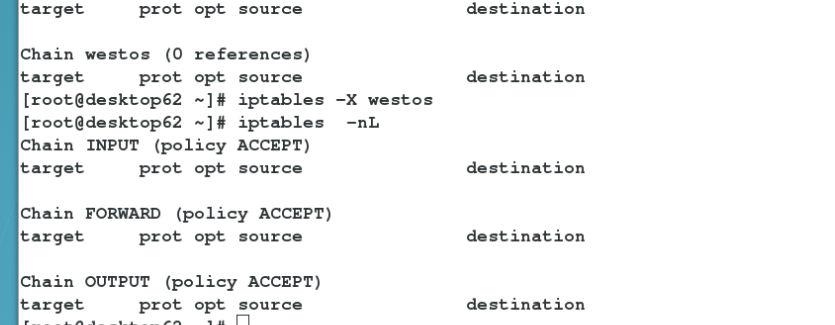

iptables -N redhat ##增加链redhat

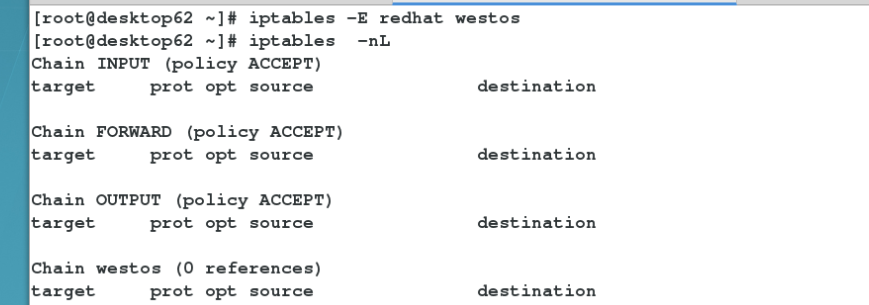

iptables -E redhat westos ##改变链名称

iptables -X westos ##删除链westos

iptables -D INPUT 2 ##删除INPUT链中的第二条策略

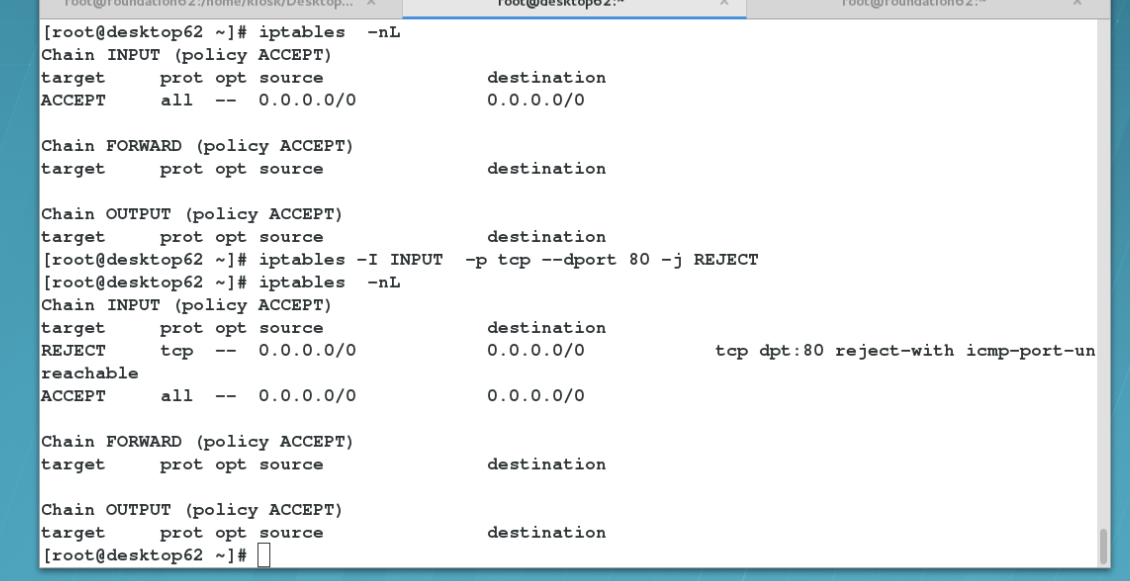

iptables -I INPUT -p tcp --dport 80 -jREJECT ##插入策略到INPUT链中的第一条

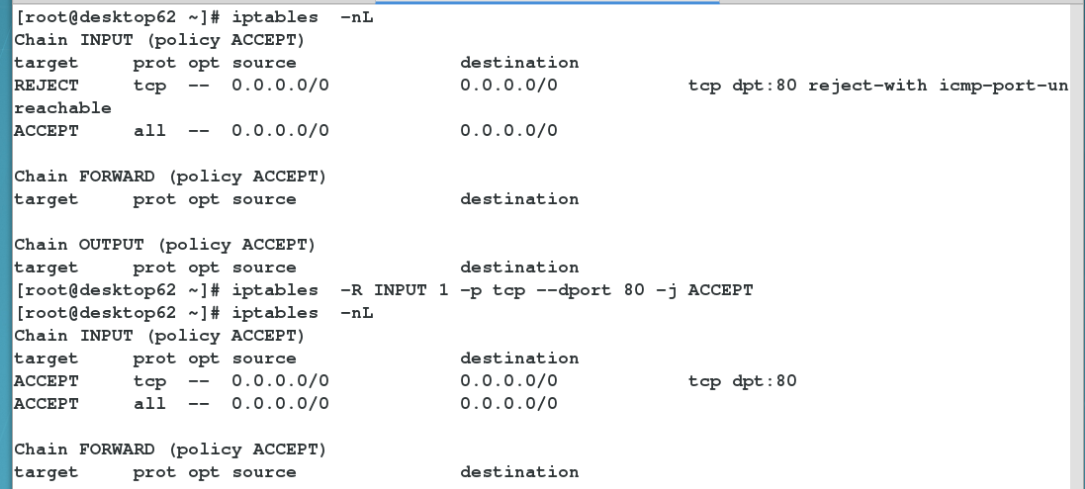

iptables -R INPUT 1 -p tcp --dport 80 -j ACCEPT ##修改第一条策略

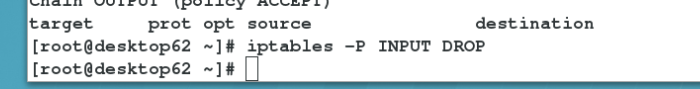

iptables -P INPUT DROP ##把INPUT链中的默认策略改为drop

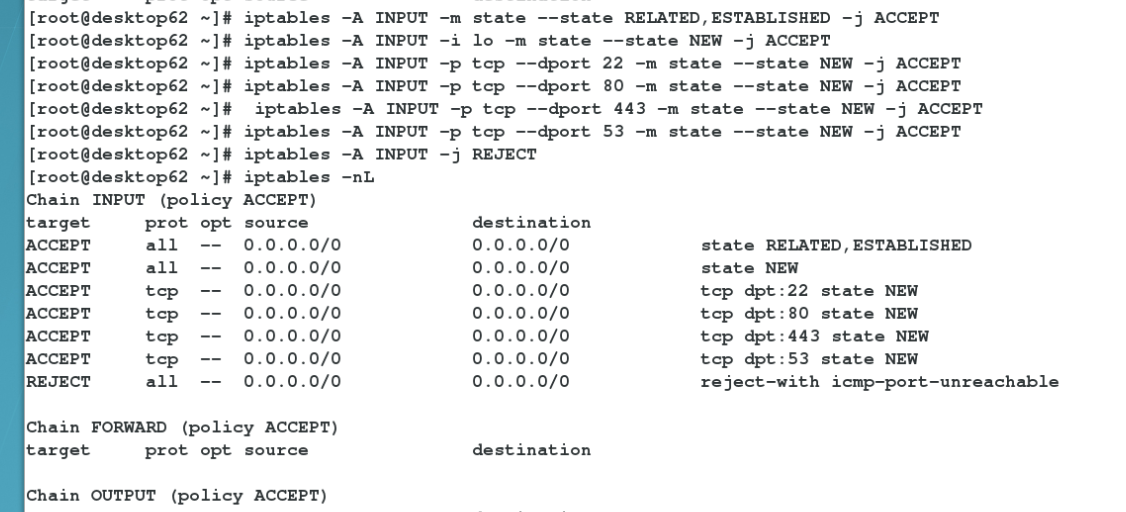

3. 提高访问速度,缓解访问压力方法iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT ##以前访问过的和正在访问的允许

iptables -A INPUT -i lo -m state --state NEW -j ACCEPT ##第一次访问lo状态为new执行这个策略,以后执行第一条策略

iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT ##允许状态是NEW访问22端口

iptables -A INPUT -p tcp --dport 80 -m state --state NEW -j ACCEPT ##允许访状态是NEW问80端口

iptables -A INPUT -p tcp --dport 443 -m state --state NEW -j ACCEPT ##允许状态是NEW访问443端口

iptables -A INPUT -p tcp --dport 53 -m state --state NEW -j ACCEPT ##允许状态是NEW访问53端口

iptables -A INPUT -j REJECT ##拒绝所有主机数据来源

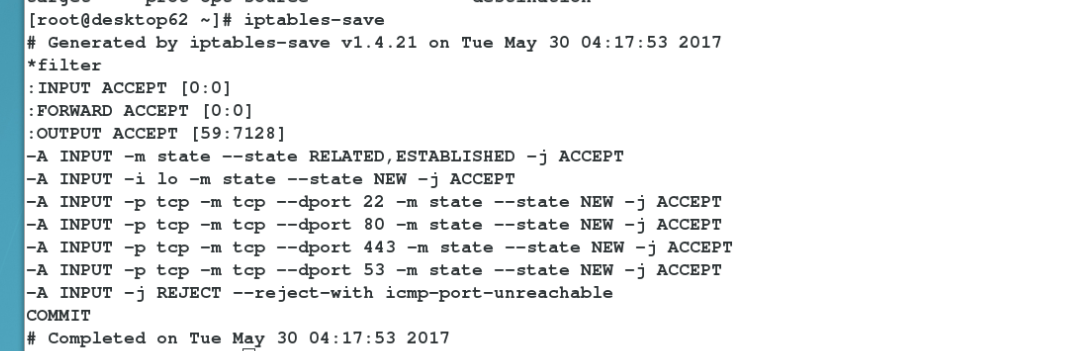

iptables-save ##保存

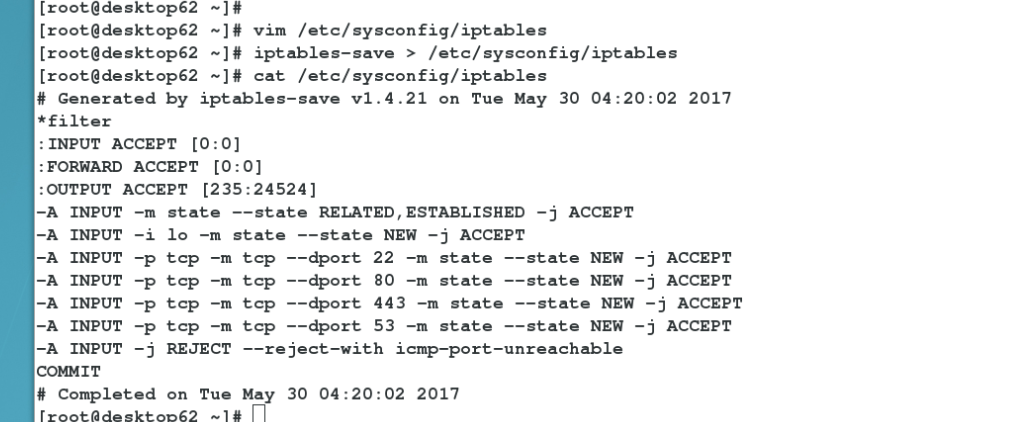

iptables-save > /etc/sysconfig/iptables ##保存到/etc/sysconfig/iptables

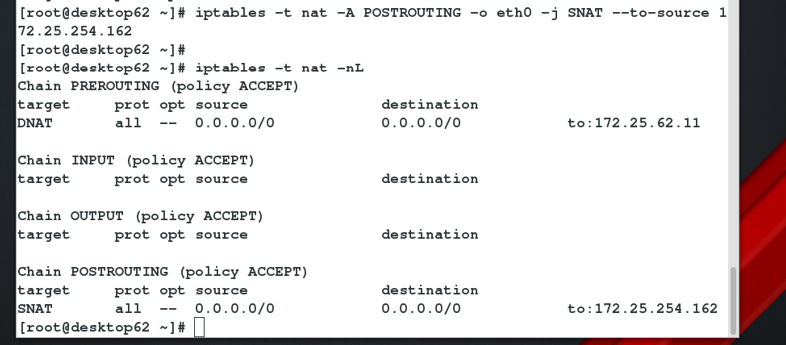

4.路由

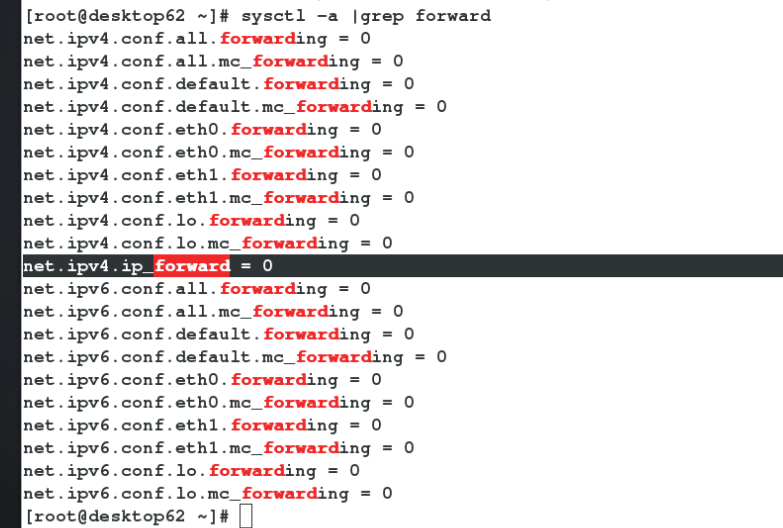

sysctl -a | grep forward ##查看forward状态

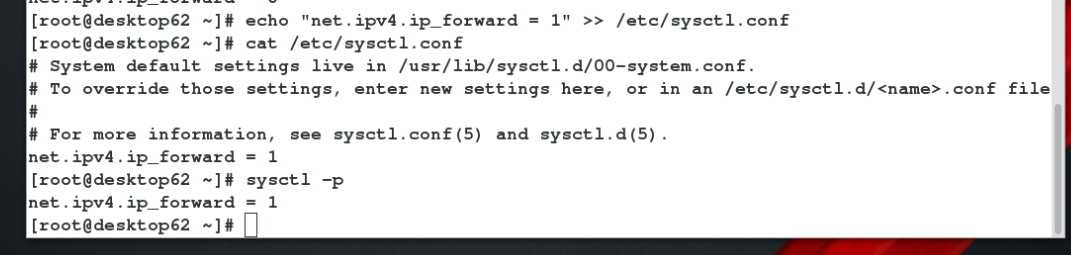

echo "net.ipv4.ip_forward = 1" >>/etc/sysctl.conf ##开启路由

sysctl -p ##生效

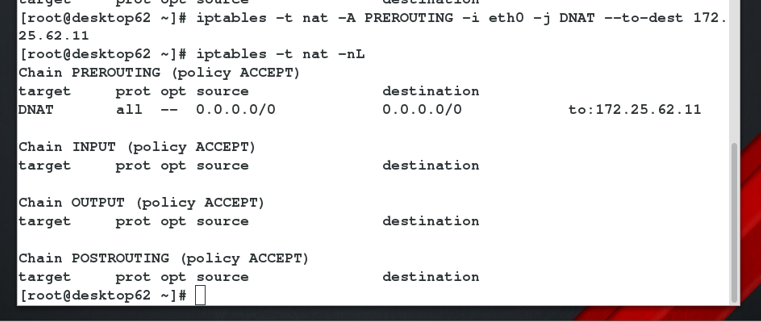

iptables -t nat -A PREROUTING -i eth1 -jDNAT --to-dest 172.25.36.11 ##进入路由

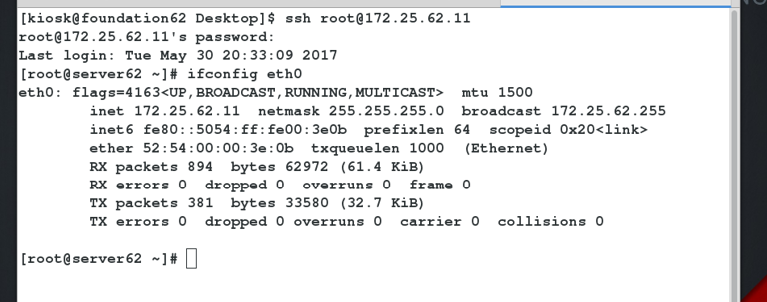

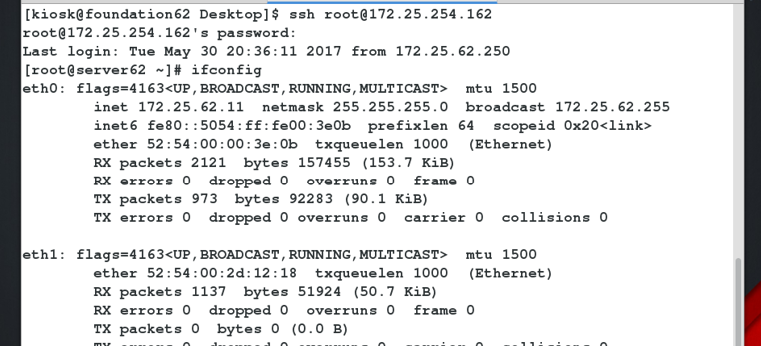

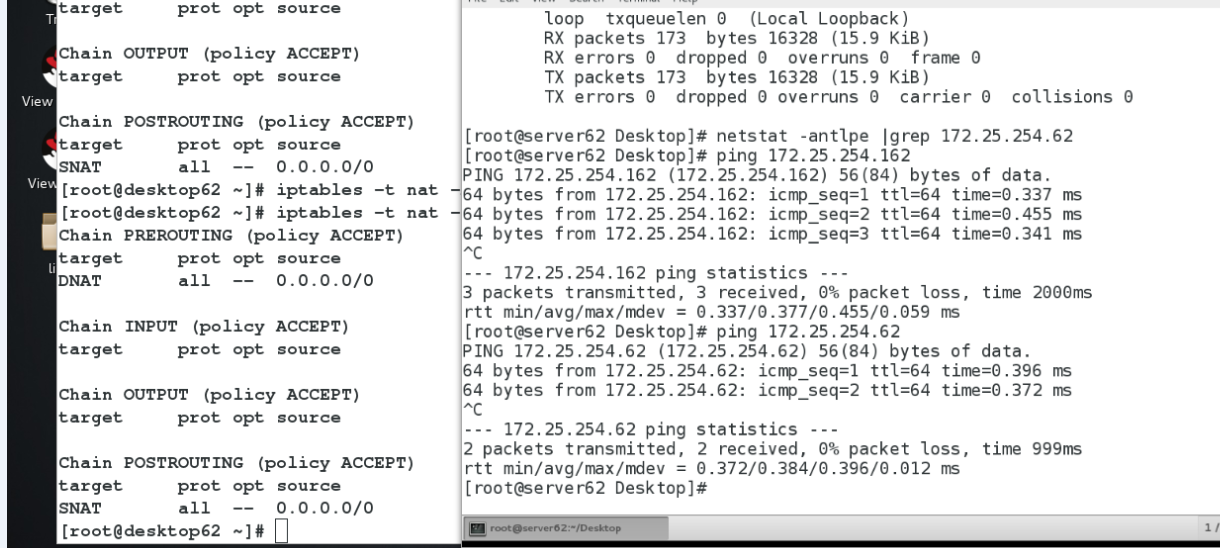

测试:用172.25.254.62主机访问172.25.62.11

iptables -t nat -A POSTROUTING -o eth1 -j SNAT --to-source 172.25.254.136 ##出路由设置

测试:用172.25.254.62主机访问172.25.254.162 , ip为172.25.62.11

测试:

[root@server36 ~]# ping 172.25.36.10

[root@server36 ~]# ping 172.25.254.36

转载于:https://blog.51cto.com/cuijb/1930789

3-unit10 iptables相关推荐

- docker报错:driver failed programming external connectivity on endpoint, iptables:No chain by that name

docker 报错: Error response from daemon: Cannot restart container hello: driver failed programming ext ...

- centos7下没有iptables进行安装或更新

从centos7开始使用linux,之前版本的没有深入了解过,今天要开放个端口,需要有防火墙的相关操作,从网上查资料都是编辑/etc/sysconfig目录下面的iptables文件,可我进入这个文件 ...

- 25个iptables常用示例

本文将给出25个iptables常用规则示例,这些例子为您提供了些基本的模板,您可以根据特定需求对其进行修改调整以达到期望. 格式 iptables [-t 表名] 选项 [链名] [条件] [-j ...

- iptables命令(备忘)

语法 iptables(选项)(参数) 选项 -t<表>:指定要操纵的表: -A:向规则链中添加条目: -D:从规则链中删除条目: -i:向规则链中插入条目: -R:替换规则链中的条目: ...

- linux防火墙cc,Linux防火墙后面的Alljoyn服务(iptables)

我想在嵌入式linux设备上使用Alljoyn框架.由于安全原因,有必要为该设备配置防火墙.这是通过iptables完成的.Linux防火墙后面的Alljoyn服务(iptables) 我到目前为止所 ...

- 关于对IPtables规则的理解

1,iptables中的所有规则都会存放到/etc/sysconfig/iptables文件中 2,最前端的规则既是现有规则 3,如果要改变现有的规则有两种办法: (1) 使用iptables -t ...

- linux nat 端口,linux – iptables nat只是端口25?

下面的代码将完成这项工作. Iptables很容易使用 – 您只需要明确告诉它如何处理来自或到达特定端口上特定位置的流量.虽然您只请求了端口25和110,但我还包括安全SMTP和安全POP3的选项. ...

- linux禁止向指定ip发送数据包,Linux下使用iptables封锁端口禁止邮件发送

原创文章,转载请注明出处:https://www.myzhenai.com/thread-17843-1-1.html https://www.myzhenai.com.cn/post/2161.ht ...

- 在CentOS 6.3 64bit上利用iptables开放指定端口的方法

可以python写的服务器在Ubuntu 14.04.3上测试时发现很正常,但是在CentOS 6.3上搭好环境后,发现对特定端口,比如8000,的http请求无法访问,真是百思不得其解.最后不断分析 ...

- 防火墙iptables介绍

防火墙: netfilter/iptables是集成在Linux2.4.X版本内核中的包过滤防火墙系统.该架构可以实现数据包过滤,网络地址转换以及数据包管理功能.linux中防火墙分为两部分:netf ...

最新文章

- altium designer PCB 屏蔽DRC报错

- Vue-Cli 学习整理【转载】

- java操作hdfs文件、文件夹

- 在Python中使用Seaborn和WordCloud可视化YouTube视频

- CCIE理论-第八篇-SD-WAN(三)+DAI(动态ARP检测)

- vue 编辑弹框,编辑页面,列表数据也会跟着变

- govendor用法

- mimes.php,php – Laravel文件上传验证

- 后序遍历二叉树(迭代 vs 递归)

- 面试题算法题 URL化and重新排列字符

- 中国计算机省份排名,2019中国省份经济排行_中国各省份经济排名

- FID图像质量评估指标

- HTML5制作斑马线表格,HTML_CSS,JavaScript和MooTools制作斑马纹表格,简单的斑马纹表格,如果页面 - phpStudy...

- 错误记录:FutureWarning: Using a non-tuple sequence for multidimensional indexing is deprecate

- 小鸟飞行游戏【附源码】

- java画板小demo

- 2020安洵杯——EasyCM WriteUP

- 利用Redis原子计数器incr实现计数器及接口限流

- 在Github上建立自己的个人博客网站详细教程

- Python 实现“人生重开模拟器“