华为网络设备上的常用安全技术(一)

安全技术1:ACL

说明:ACL (Access Control List,访问控制列表)主要用来实现流识别功能。网络设备为过滤数据包,需要配置一系列的匹配规则,以识别需要过滤的报文。在识别出特定的报文之后,才能根据预先设定的策略允许或禁止相应的数据包通过。 ACL 通过一系列的匹配条件对数据包进行分类,这些条件可以是数据包的源地址、目的地址、端口号等。 由ACL 定义的数据包匹配规则,可以被其它需要对流量进行区分的功能引用,如QoS 中流分类规则的定义。 根据应用目的,可将ACL 分为下面几种:

基本ACL :只根据三层源IP 地址制定规则。

高级ACL :根据数据包的源 IP 地址信息、目的 IP 地址信息、IP 承载的协议类型、协议特性等三、四层信息制定规则。 二层ACL :根据源MAC地址、目的MAC地址、VLAN 优先级、二层协议类型等二层信息制定规则。

ACL 在交换机上的应用方式 1. ACL直接下发到硬件中的情况 交换机中ACL 可以直接下发到交换机的硬件中用于数据转发过程中报文的过滤和流分类。此时一条 ACL 中多个规则的匹配顺序是由交换机的硬件决定的,用户即使在定义ACL 时配置了匹配顺序,该匹配顺序也不起作用。 ACL 直接下发到硬件的情况包括:交换机实现 QoS 功能时引用ACL 、通过 ACL 过滤转发数据等。

2. ACL被上层模块引用的情况

交换机也使用ACL 来对由软件处理的报文进行过滤和流分类。此时ACL 规则的匹

配顺序有两种:config(指定匹配该规则时按用户的配置顺序)和 auto(指定匹配

该规则时系统自动排序,即按“深度优先”的顺序)。这种情况下用户可以在定义

ACL 的时候指定一条ACL 中多个规则的匹配顺序。用户一旦指定某一条ACL 的匹

配顺序,就不能再更改该顺序。只有把该列表中所有的规则全部删除后,才能重新

指定其匹配顺序。

ACL 被软件引用的情况包括:对登录用户进行控制时引用ACL 等。

ACL 匹配顺序

ACL 可能会包含多个规则,而每个规则都指定不同的报文范围。这样,在匹配报文

时就会出现匹配顺序的问题。

ACL 支持两种匹配顺序:

配置顺序:根据配置顺序匹配ACL 规则。

自动排序:根据“深度优先”规则匹配ACL 规则。

“深度优先”规则说明如下:

IP ACL(基本和高级 ACL )的深度优先以源IP 地址掩码和目的 IP 地址掩码长度排

序,掩码越长的规则位置越靠前。排序时先比较源IP 地址掩码长度,若源 IP 地址

掩码长度相等,则比较目的IP 地址掩码长度。例如,源IP 地址掩码为 255.255.255.0

的规则比源IP 地址掩码为 255.255.0.0的规则匹配位置靠前。

案例:

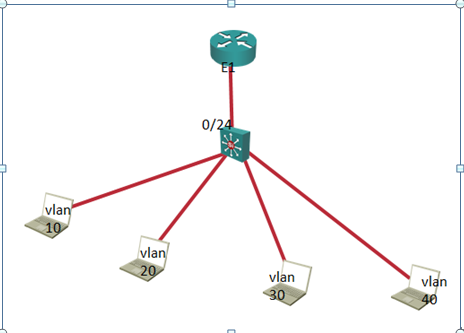

扩展acl运用拓扑图:实现vlan10 20 30 不能互访,但是可以访问40vlan。

路由器配置:

acl 3000 match-order auto

rule normal permit ip source 192.168.10.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal permit ip source 192.168.20.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule normal deny ip source any destination any

interface Ethernet1.1

vlan-type dot1q vid 10

ip address 192.168.10.1 255.255.255.0

firewall packet-filter 3000 inbound

interface Ethernet1.2

vlan-type dot1q vid 20

ip address 192.168.20.1 255.255.255.0

firewall packet-filter 3000 inbound

interface Ethernet1.3

vlan-type dot1q vid 30

ip address 192.168.30.1 255.255.255.0

firewall packet-filter 3000 inbound

interface Ethernet1.4

vlan-type dot1q vid 40

ip address 192.168.40.1 255.255.255.0

firewall packet-filter 3000 inbound

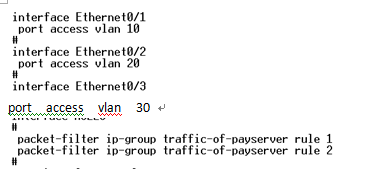

交换机配置

vlan 10

name vlan10

vlan 20

name TEC

vlan 30

vlan 40

name SERVER

interface Ethernet0/2

port access vlan 10

interface Ethernet0/4

port access vlan 20

port access vlan 30

interface Ethernet0/8

port access vlan 40

interface Ethernet0/24

port link-type trunk

port trunk permit vlan all

dot1x

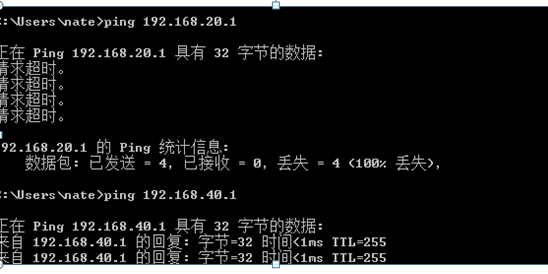

测试结果:

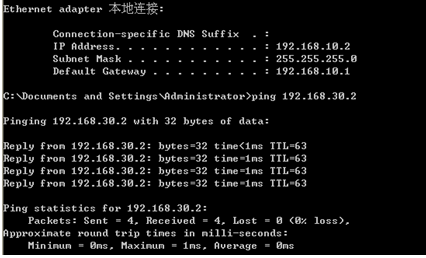

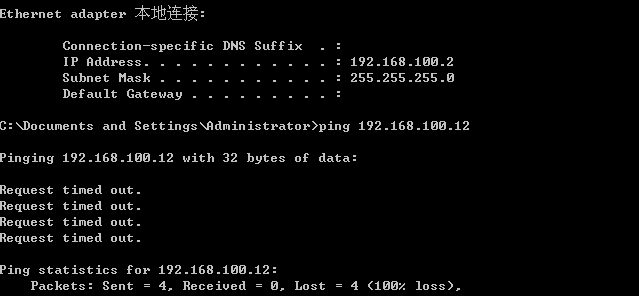

Vlan10 访问20:

Vlan10 访问40:

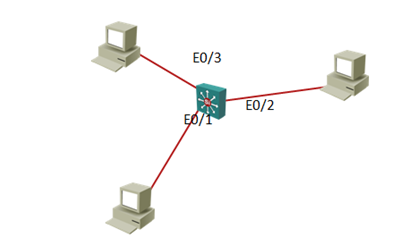

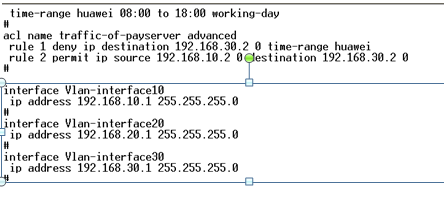

定义基于时间的acl

该实验实现不在该时间范围内的主机可以一直访问internet,10.2网段的主机可以访问30.2的主机,20.0网段不可以访问。

port access vlan 30

测试:

10.2的主机可以访问30.2的主机:

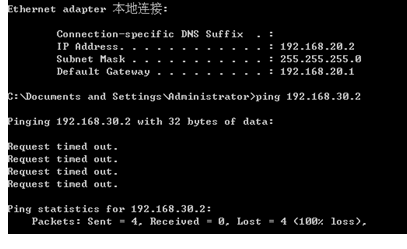

20.2的主机无法访问30.2的主机:

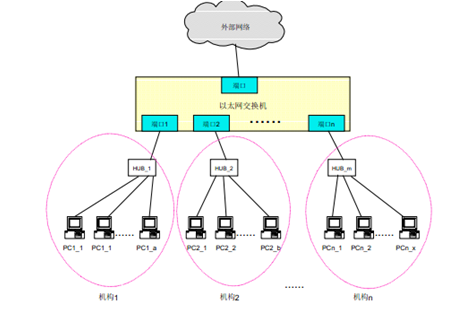

安全技术2:am

说明:

访问管理简介

用户通过以太网交换机接入外部网络是一种典型的以太网接入组网方案――外部网

络与以太网交换机相连 以太网交换机与 HUB相连 HUB汇集数量不等的 PC 组

当以太网交换机接入的用户数量不多时 从成本方面考虑 分配给不同企业的端口

要求属于同一个 VLAN 同时为每个企业分配固定的 IP 地址范围 只有 IP 地址

在该地址范围内的用户才能通过该端口接入外部网络 另外出于安全的考虑 不

同企业之间不能互通 利用以太网交换机提供的访问管理功能 端口和 IP 地址的绑

定端口间的二层隔离可以实现这些需求下面将结合图9-1用一个实例来具体

说明

机构1 和机构 2 同处一个 VLAN 通过同一台以太网交换机与外部网络相连 分配

给机构 1 的IP 地址范围为 202.10.20.1 202.10.20.20 只有IP 地址在该地址范围

内的PC才能通过端口 1 接入外部网络 也就是将端口 1 和IP 地址 202.10.20.1

202.10.20.20 进行了绑定 同样 分配给机构 2 的IP 地址范围为 202.10.20.21

202.10.20.50 只有IP 地址在该范围内的 PC才能通过端口 2 接入外部网络 也就

是将端口 2 和IP 地址 202.10.20.21 202.10.20.50 进行了绑定

由于两个机构的网络设备处在同一个 VLAN 中如果不采用有效的隔离措施 机构

1 内的PC将有可能和机构 2 中的 PC实现互通 通过在以太网交换机的端口上配置

二层隔离功能 可以控制从端口 1 发出的报文不被端口 2 接收 端口2 发出的报文

不被端口 1 接收 从而将端口 1 与端口 2 隔离开来 保证了各机构的 PC只能与机

构内的其他 PC正常通信

案例:

pc1 连接到以太网交换机的端口 1 ,pc2 连接到以太网交换机的端口 2 端口 1

和端口 2 属于同一个 VLAN 端口1 下可以接入的 IP 地址范围为 192.168.10.1~192.168.10.20 ,端口 2 下可以接入的 IP 地址范围为 192.168.10.21~192.168.10.50

机构1 和机构 2 的设备不能互通

# 全局开启访问管理功能

[Quidway] am enable

# 配置端口 1 上的访问管理 IP 地址池

[Quidway-Ethernet0/1] am ip-pool 192.168.100.1 10

# 设置端口 1 与端口 2 二层隔离

[Quidway-Ethernet0/1] am isolate ethernet0/2

# 配置端口 2 上的访问管理 IP 地址池

[Quidway-Ethernet0/2] am ip-pool 192.168.100.11 20

测试:

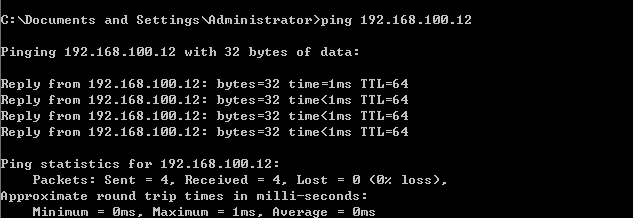

Pc1和pc2处于指定ip范围时:

Pc1访问pc2,此时不通

去掉端口隔离时:

Pc1访问pc2:此时通了

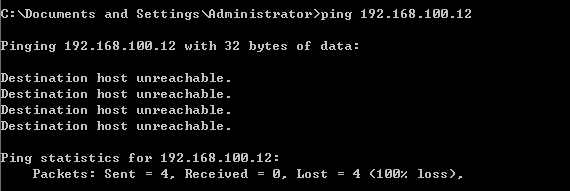

Pc1和pc2不处于指定ip范围时:此时又不通了

转载于:https://blog.51cto.com/xiaogang6/822781

华为网络设备上的常用安全技术(一)相关推荐

- 华为网络设备上常用的安全技术

华为网络设备上常用的安全技术: 概述: ACL AM MAC ARP AAA Dot1x 文章目录: 安全技术1:ACL( ...

- 网络设备上常用的安全技术

网络设备上常用的安全技术 概述: 网络安全现状与发展 随着国民经济对信息网络和系统的依赖性增强,网络安全成为关系经济平稳运行和安全的重要因素.当前,我国重要信息系统和工业控制系统多使用国外的技术和产品 ...

- 华为网络设备基本配置

本博文将围绕一个综合的网络拓扑图,把华为路由器.交换机的一些基本配置写下来.并且解释链路聚合的相关概念. 博文大纲: (一)华为网络设备的链路聚合的相关概念总揽. 1.链路聚合是什么? 2.成员接口有 ...

- 电脑上如何登录华为云服务器地址,华为手机上的云服务备忘录如何在电脑上登录?...

原标题:华为手机上的云服务备忘录如何在电脑上登录? 裕民是一名退伍军官,去年从部队转业回到西安老家,经过好朋友的介绍,在西安的一个乡村小镇上找了一片宽敞的地方,和好朋友老张一起开办了一家户外拓展训练中 ...

- 【升级华为网络设备及失败修复】

升级华为网络设备 1.去官网下载相应的升级文件 查询自己设备型号 dis ve 2.用ftp将文件上传至网络设备,注意:先备份配置文件和老系统 注意:先查看设备空间,请提前删除相关文件 #将文件加到开 ...

- 思科和华为网络设备命令对比,多维度,建议网络工程师收藏

当谈及网络设备的命令对比时,思科(Cisco)和华为(Huawei)无疑是两个重要的品牌.作为两家全球领先的网络设备制造商,思科和华为的网络设备在全球范围内广泛应用于企业.运营商和云服务提供商等不同领 ...

- 华为网络设备-三层Eth-trunk配置

华为网络设备-三层Eth-trunk配置 作者: 赖裕鑫 排版: 赖裕鑫 审核: 蔡宗唐 文章目录 实验目的 实验原理 设备器材 操作步骤 实验验证 任务总结 实验目的 Eth-Trunk ...

- 华为android通知使用权6,如何在华为手机上开启百度应用的通知使用权限

如何在华为手机上开启百度应用的通知使用权限 有的人成为了果粉,有的人选择了安卓手机,那么在安卓手机华为手机上如何开启百度应用的通知使用权限呢?小编就来为大家介绍一下吧. 具体如下: 1. 第一步,打开 ...

- TensorFlow alexnet在华为Mate10上运行方法

我使用的caffe模型:https://github.com/BVLC/caffe/tree/ea455eb29393ebe6de9f14e88bfce9eae74edf6d/models/bvlc_ ...

最新文章

- 最最基本的Git入门 -- 本地仓库操作

- 如何在柱状图中点连线_练瑜伽,如何放松僵硬紧张的髂腰肌?

- Unity3D shaderLab

- Nginx源码阅读(ngx_http_process_request_line)

- 迪克逊准则matlab,浙江科技学院学报

- CodeIgniter中引用某一个表情(smiley)

- Object类型转换成double/int类型

- win7sp1送给你们终极解决无法安装kb2999226导致vc++2015失败

- c语言三角波的mif文件,EDA课程设计报告-正弦波信号发生器的设计.doc

- Spring Bean 生命周期

- 条件语句的if语句的5种替代方法

- Ubuntu 12.04更新源

- SCI Translate 11安装教程

- (视频) 《快速创建网站》3.4 网站改版3分钟搞定 - WordPress主题安装和备份

- 深度学习知识点总结-激活函数

- 阿里淘系优质开源项目推荐(下)

- 做游戏建模,想知道免费3D模型哪里找?这8个网站不可少

- 2021年多媒体技术圈年终事件大回顾

- 英文查错系统【浙江工商大学oj 测试点分析】

- Unity3D 未挂载脚本自动初始化