Hashcat 使用教程

Hashcat系列软件是比较牛逼的密码破解软件,系列软件包含Hashcat、oclHashcat;还有一个单独新出的oclRausscrack。其区别为Hashcat只支持cpu破解;oclHashcat和oclGausscrack则支持gpu加速。oclHashcat则分为AMD版和NIVDA版。

解释下参数:

hashcat --help #查看帮助文档

General:

-m (--hash-type=NUM) #hash种类,下面有列表,后面跟对应数字

-a (--attack-mode=NUM) #破解模式,下面也有列表

attack-mode:

0 = Straight (字典破解)1 = Combination (组合破解)2 = Toggle-Case3 = Brute-force (掩码暴力破解)4 = Permutation (组合破解)5 = Table-Lookup

-m:hash种类不用多说了,对应下面的数值,至于不知道类型的hash可以使用 hash-indentdier 来确定hash类型;这里重点说下 Attack-mode吧!

-a 0:Straight 字典模式:

hashcat -a 0 -m xx <hashfile> <zidian1> <zidian2>...

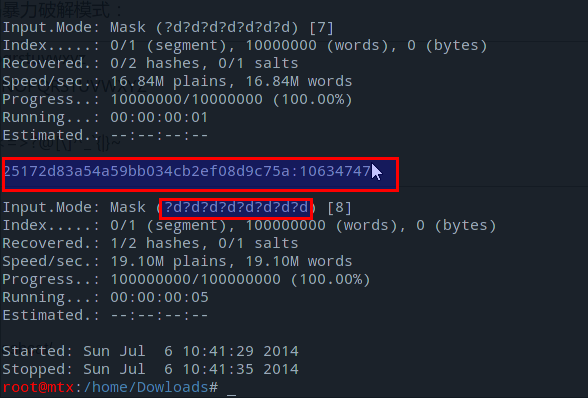

-a 3: Brute-force 掩码暴力破解模式

?l = abcdefghijklmnopqrstuvwxyz?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ?d = 0123456789?s = !"#$%&'()*+,-./:;<=>?@[\]^_`{|}~?a = ?l?u?d?s比如 ?d?d?d?d?d?d?d?d 对应8位纯数字组合; ?l?l?l?l?d?d?d?d 对应前4位小写字母,后4位数字组合。

但如果我们不确定某一位到底是数字还是字母怎么写组合呢?这时候就要用到高级组合:

-1, --custom-charset1=CS

-2, --custom-charset2=CS

-3, --custom-charset3=CS

-4, --custom-charset4=CS 比如设置 --custom-charset1=?l?d 那么就表示 ?1代表小写字母与数字组合,那么8位随机的数字与小写字母组合可以写成 ?1?1?1?1?1?1?1?1,完整的例子:

hashcat test.txt -a 3 -m 0 --custom-charset1=?l?d ?1?1?1?1?1?1?1?1再比如设置 --custom-charset2=xiao106347 那么就表示 ?2 代表字符串由 xiao106347 组成的所有可能组合,完整例子:

hashcat test.txt -a 3 -m 0 --custom-charset2=xiao106347 ?2?2?2?2?2?2?2?2------------------------------------------------------------------------------

| Hash-Mode | Hash-Name | Example |

|---|---|---|

| 0 |

md5

|

8743b52063cd84097a65d1633f5c74f5

|

| 10 |

md5($pass.$salt)

|

01dfae6e5d4d90d9892622325959afbe:7050461

|

| 20 |

md5($salt.$pass)

|

f0fda58630310a6dd91a7d8f0a4ceda2:4225637426

|

| 100 |

SHA1

|

b89eaac7e61417341b710b727768294d0e6a277b

|

| 200 |

MySQL323

|

7196759210defdc0

|

| 300 |

MySQL4.1/MySQL5+

|

FCF7C1B8749CF99D88E5F34271D636178FB5D130

|

| 400 |

phpass, MD5(Wordpress),MD5(Joomla)

|

$P$984478476IagS59wHZvyQMArzfx58u.

|

| 400 |

phpass, MD5(phpBB3)

|

$H$984478476IagS59wHZvyQMArzfx58u.

|

| 500 |

md5crypt, MD5(Unix), FreeBSD MD5, Cisco-IOS MD5

|

$1$28772684$iEwNOgGugqO9.bIz5sk8k/

|

| 1000 |

NTLM

|

b4b9b02e6f09a9bd760f388b67351e2b

|

| 1500 |

descrypt, DES(Unix), Traditional DES

|

48c/R8JAv757A

|

| 2500 |

WPA/WPA2

|

hashcat.hccap file

|

| 2600 |

Double MD5

|

a936af92b0ae20b1ff6c3347a72e5fbe

|

| 2611 |

Discuz、vBulletin < v3.8.5

|

16780ba78d2d5f02f3202901c1b6d975:568

|

| 3500 |

md5(md5(md5($pass)))

|

9882d0778518b095917eb589f6998441

|

| 3610 |

md5(md5($salt).$pass)

|

7b57255a15958ef898543ea6cc3313bc:1234

|

| 3710 |

md5($salt.md5($pass))

|

95248989ec91f6d0439dbde2bd0140be:1234

|

| 3720 |

md5($pass.md5($salt))

|

10ce488714fdbde9453670e0e4cbe99c:1234

|

| 3810 |

md5($salt.$pass.$salt)

|

2e45c4b99396c6cb2db8bda0d3df669f:1234

|

| 3910 |

md5(md5($pass).md5($salt))

|

250920b3a5e31318806a032a4674df7e:1234

|

| 4010 |

md5($salt.md5($salt.$pass))

|

30d0cf4a5d7ed831084c5b8b0ba75b46:1234

|

| 4110 |

md5($salt.md5($pass.$salt))

|

b4cb5c551a30f6c25d648560408df68a:1234

|

| 5100 |

Half MD5

|

8743b52063cd8409

|

| 7900 |

Drupal7

|

$S$C33783772bRXEx1aCsvY.dqgaaSu76XmVlKrW9Qu8IQlvxHlmzLf

|

| 30 |

md5(unicode($pass).$salt)

|

b31d032cfdcf47a399990a71e43c5d2a:144816

|

| 40 |

md5($salt.unicode($pass))

|

d63d0e21fdc05f618d55ef306c54af82:13288442151473

|

| 110 |

sha1($pass.$salt)

|

2fc5a684737ce1bf7b3b239df432416e0dd07357:2014

|

| 120 |

sha1($salt.$pass)

|

cac35ec206d868b7d7cb0b55f31d9425b075082b:5363620024

|

| 130 |

sha1(unicode($pass).$salt)

|

c57f6ac1b71f45a07dbd91a59fa47c23abcd87c2:631225

|

| 140 |

sha1($salt.unicode($pass))

|

5db61e4cd8776c7969cfd62456da639a4c87683a:8763434884872

|

| 800 |

SHA-1(Django)

|

sha1$$b89eaac7e61417341b710b727768294d0e6a277b

|

| 900 |

MD4

|

afe04867ec7a3845145579a95f72eca7

|

| 1100 |

Domain Cached Credentials, mscash

|

4dd8965d1d476fa0d026722989a6b772:3060147285011

|

| 1400 |

SHA256

|

127e6fbfe24a750e72930c220a8e138275656b8e5d8f48a98c3c92df2caba935

|

| 1410 |

sha256($pass.$salt)

|

c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:53743528

|

| 1420 |

sha256($salt.$pass)

|

eb368a2dfd38b405f014118c7d9747fcc97f4f0ee75c05963cd9da6ee65ef498:560407001617

|

| 1430 |

sha256(unicode($pass).$salt)

|

4cc8eb60476c33edac52b5a7548c2c50ef0f9e31ce656c6f4b213f901bc87421:890128

|

| 1440 |

sha256($salt.unicode($pass))

|

a4bd99e1e0aba51814e81388badb23ecc560312c4324b2018ea76393ea1caca9:12345678

|

| 1450 |

HMAC-SHA256 (key = $pass)

|

abaf88d66bf2334a4a8b207cc61a96fb46c3e38e882e6f6f886742f688b8588c:1234

|

| 1460 |

HMAC-SHA256 (key = $salt)

|

8efbef4cec28f228fa948daaf4893ac3638fbae81358ff9020be1d7a9a509fc6:1234

|

| 1600 |

md5apr1, MD5(APR), Apache MD5

|

$apr1$71850310$gh9m4xcAn3MGxogwX/ztb.

|

| 2100 |

Domain Cached Credentials2, mscash2

|

$DCC2$10240#tom#e4e938d12fe5974dc42a90120bd9c90f

|

| 2400 |

Cisco-PIX MD5

|

dRRVnUmUHXOTt9nk

|

| 2410 |

Cisco-ASA MD5

|

02dMBMYkTdC5Ziyp:36

|

| 3000 |

LM

|

299bd128c1101fd6

|

| 3100 |

Oracle 7-10g, DES(Oracle)

|

7A963A529D2E3229:3682427524

|

| 3200 |

bcrypt, Blowfish(OpenBSD)

|

$2a$05$LhayLxezLhK1LhWvKxCyLOj0j1u.Kj0jZ0pEmm134uzrQlFvQJLF6

|

| 3300 |

MD5(Sun)

|

$md5$rounds=904$iPPKEBnEkp3JV8uX$0L6m7rOFTVFn.SGqo2M9W1

|

| 4210 |

md5($username.0.$pass)

|

09ea048c345ad336ebe38ae5b6c4de24:1234

|

| 4400 |

md5(sha1($pass))

|

288496df99b33f8f75a7ce4837d1b480

|

| 4500 |

Double SHA1

|

3db9184f5da4e463832b086211af8d2314919951

|

| 4600 |

sha1(sha1(sha1($pass)))

|

dc57f246485e62d99a5110afc9264b4ccbfcf3cc

|

| 4700 |

sha1(md5($pass))

|

92d85978d884eb1d99a51652b1139c8279fa8663

|

| 4800 |

MD5(Chap), iSCSI CHAP authentication

|

afd09efdd6f8ca9f18ec77c5869788c3:01020304050607080910111213141516:01

|

| 5000 |

SHA-3(Keccak)

|

203f88777f18bb4ee1226627b547808f38d90d3e106262b5de9ca943b57137b6

|

| 5700 |

Cisco-IOS SHA256

|

2btjjy78REtmYkkW0csHUbJZOstRXoWdX1mGrmmfeHI

|

| 6000 |

RipeMD160

|

012cb9b334ec1aeb71a9c8ce85586082467f7eb6

|

| 6300 |

AIX {smd5}

|

{smd5}a5/yTL/u$VfvgyHx1xUlXZYBocQpQY0

|

| 6400 |

AIX {ssha256}

|

{ssha256}06$aJckFGJAB30LTe10$ohUsB7LBPlgclE3hJg9x042DLJvQyxVCX.nZZLEz.g2

|

| 6700 |

AIX {ssha1}

|

{ssha1}06$bJbkFGJAB30L2e23$dCESGOsP7jaIIAJ1QAcmaGeG.kr

|

| 6900 |

GOST R 34.11-94

|

df226c2c6dcb1d995c0299a33a084b201544293c31fc3d279530121d36bbcea9

|

| 7000 |

Fortigate (FortiOS)

|

AK1AAECAwQFBgcICRARNGqgeC3is8gv2xWWRony9NJnDgEA

|

| 7400 |

sha256crypt, SHA256(Unix)

|

$5$rounds=5000$GX7BopJZJxPc/KEK$le16UF8I2Anb.rOrn22AUPWvzUETDGefUmAV8AZkGcD

|

| 7700 |

SAP CODVN B (BCODE)

|

435748802305$70AE4FF6C945B78F

|

| 7800 |

SAP CODVN F/G (PASSCODE)

|

034488234401$3F9CB8B0EFC58A8536DC0121794F672A626D78FB

|

| 8600 |

Lotus Notes/Domino 5

|

3dd2e1e5ac03e230243d58b8c5ada076

|

| 8700 |

Lotus Notes/Domino 6

|

(GDpOtD35gGlyDksQRxEU)

|

| 9100 |

Lotus Notes/Domino 8

|

(HsjFebq0Kh9kH7aAZYc7kY30mC30mC3KmC30mCluagXrvWKj1)

|

转载于:https://my.oschina.net/am313/blog/873960

Hashcat 使用教程相关推荐

- Hashcat使用教程

Hashcat系列有3个版本,分别是hashcat. oclhashcat-lite和oclhashcat-plus. 其中hashcat是利用CPU来暴力破解密码的,支持的算法是最多的,但是相比破解 ...

- Hashcat从入门到入土(一)

Hashcat的官方是这么介绍自己的 Hashcat is a password recovery tool. It had a proprietary code base until 2015, b ...

- 【加解密篇】利用HashCat破解RAR压缩包加密文件详细教程

[加解密篇]利用HashCat解密RAR压缩包加密文件 在取证知识里挖呀挖呀挖-[蘇小沐] 文章目录 [加解密篇]利用HashCat解密RAR压缩包加密文件 1.实验环境 2.RAR加密压缩包 (一) ...

- Python暴力破解教程: Zip加密文件, pdf加密书籍在线爆破!

点击上方"程序员大咖",选择"置顶公众号" 关键时刻,第一时间送达! 先不说楚枫的这般年纪,能够踏入元武一重说明了什么,最主要的是,楚枫在刚刚踏入核心地带时,明 ...

- webgoat全关教程手册

Webgoat&Webwolf owaspbwa里面的两个服务 搭建 先要安装jdk.Webgoat和Webwolf Webgoat和Webwolf jdk1.8不支持了,需要安装jdk11 ...

- 小白也能看懂:最全无线渗透测试与攻防+Fluxison钓鱼教程+路由器安全设置指南 2021.3.31

小白也能看懂:最全无线渗透测试与攻防+Fluxison钓鱼教程+路由器安全设置指南 2021.3.31 一. 无线AP的加密方式 WEP加密 WPA-PSK/WPA2-PSK加密 WPS加密 二. 无 ...

- hashcat解密握手包

文章目录 前言 使用步骤 一.cap握手包转换成hc22000格式 1.在线转换 2.本地转换 二.使用hashcat破解密码 1.准备好字典 2.下载hashcat 前言 WPA加密方式尚有一漏洞, ...

- Kali Linux中前十名的Wifi攻击工具(附官网链接、使用教程)

无线网络的攻与防一直是比较热门的话题,由于无线信号可以被一定范围内的任何人接收到(包括死黑阔),这样就给WIFI带来了安全隐患:路由器生产厂商和网络服务供应商(ISPs)的配置大多是默认开启了WPS, ...

- Python暴力破解教程: Zip、pdf加密在线爆破!

前言 有些人对Python的暴力破解始终抱有嗤之以鼻的看法,然而却也不得不承认,这种思想和技术也是我们必须要会的. 此教程完全是为了让不懂的人,或者还没学会的人掌握他,各位看官最下留情. 需要字典的, ...

最新文章

- C++ Primer 第九章 顺序容器

- 利用Mono.Cecil动态修改程序集来破解商业组件(仅用于研究学习)

- 如何查看python安装了什么库-怎么看python安装了哪些库

- 二叉搜索树中第K小的元素

- protected private public 的区别

- 通讯线路物理层编码类型总结(NRZ,MLT-3,4B/5B,8B/10B,64B/66B...)

- linux mint 时间不对,LinuxMint 20:发布日期和新功能

- 超有用的 java面试题

- 如何用Postman做接口测试

- android gradle + junit + jacoco 集成jenkins,sonar系统

- 案例分析: SAP BRF+ rule不工作的原因

- python合并数组输出重复项_python - 不同数组项的所有可能组合[重复] - 堆栈内存溢出...

- java任务分支和合并_合并/分支战略

- 谷歌:不守规矩的“顽童”

- 消息中间件常见问题汇总

- 高通人工智能应用创新大赛收官!9大奖项花落谁家?

- YII与Ace Admin 的集成

- CSS3 新增选择器:伪类选择器和属性选择器

- 不知不觉 CDSN 也有了百万访问量了

- 纳多德通过ISO 9001质量、ISO 14001环境、ISO 45001职业健康安全国际管理体系认证