红队笔记之邮箱伪造实战

文章目录

- 技术要点

- 理由的合理性

- 不管的危害性

- 操作的简易性

- 操作步骤

- 分析目标

- 准备软件

- 准备邮件服务

- 准备可以搭建smtp服务的服务器

- 安装smtp服务

- 配置smtp服务

- 启动smtp服务

- 测试smtp服务

- 安装mailx

- 使用mailx发送测试邮件

- 安装gophish

- 下载解压

- 修改配置

- 授权并启动

- 登录gophish

- 建立发送策略

- 准备钓鱼网站

- 撰写邮件

- 制作模板

- 配置被攻击者群组

- 配置攻击任务

- 等待上钩

邮箱钓鱼属于常用钓鱼手段的一种,其利用在信息收集阶段对于被攻击组织或个人的了解到的信息,伪造邮件,通过邮件的方式引导被攻击者下载安装木马文件或者登录钓鱼网站,最终达到获取被攻击者电脑权限或凭证信息的目的。下面将介绍钓鱼邮件的技术要点以及详细步骤。

技术要点

理由的合理性

理由的合理性是让被攻击者能够对邮件内容产生信任,只有有了初步的信任才能有效的进行下一步的引导,这里3个重点

1、邮件的发件人模拟被攻击者的熟人或上级,以便被攻击者能够有充分的信任

2、邮件内容要贴合被攻击者的日常工作或是生活

3、如邮件包含附件或外链,附件样式和外链的地址要与真实的样式保持一致

不管的危害性

说明不处理对受害人带来的危害,会有什么损失,进而使得受害人为了避免损失不得不按邮件内容进行操作。

操作的简易性

此处也较为关键,不轮是远控木马还是钓鱼网站操作一定要简单,所谓简单就是这些操作基本是靠人的潜意识完成,不要触发人进行思考,一旦触发人的思考会带来两个问题,一重新审视邮件的合理性,二因为操作难度过大可能操作失败。就好比现实生活你拿着杆去钓鱼,上了饵料甩了杆,鱼儿上不上钩都很难说,如果你再将鱼钩外面套个塑料带,试问鱼儿要想上钩要克服多大的困难。

操作步骤

整个钓鱼过程大致分为四个步骤,以下针对每个步骤进行介绍

分析目标

通过信息收集技术,收集目标的社会关系,邮箱地址,常用网站,等信息方便进一步的利用。

如被攻击者是学生,我们可以分析其所在院校,所用教务系统,学校的邮箱等信息进行下一步的利用。

准备软件

软件的准备需要准备两类,1、邮件服务器、2、钓鱼网站或远控程序等,下面分别进行介绍

准备邮件服务

如使用现有的邮件服务很难模拟发件人信息,发件人无法信任可能整个钓鱼过程只能被迫终止

准备可以搭建smtp服务的服务器

条件1:具备公网ip

条件2:可以访问常用的目标邮件服务器,可以使用telnet进行测试

telnet smtp.qq.com 25

如下图即为可以进行连接

安装smtp服务

yum install postfix -y

查看是否安装成功

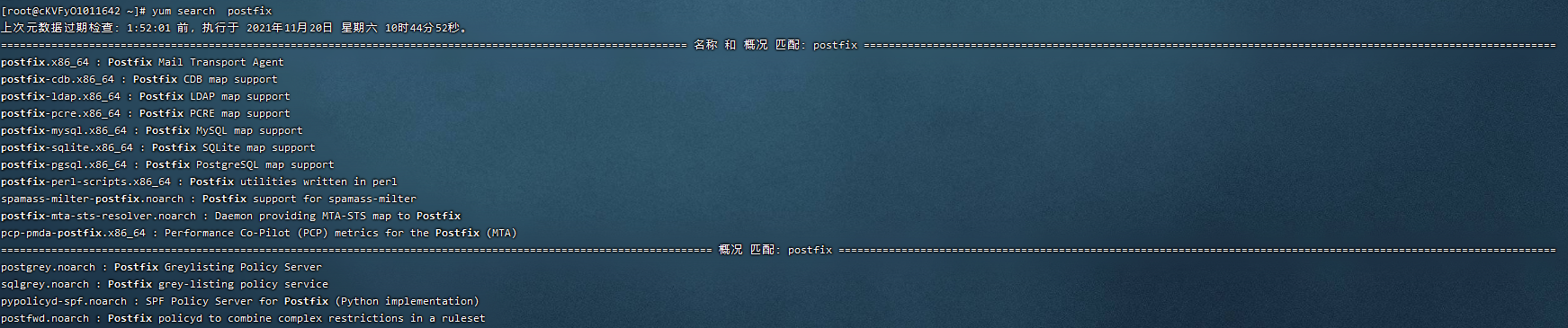

yum search postfix

配置smtp服务

# 1、编辑模式打开配置文件

vi /etc/postfix/main.cf

# 2、以下为具体要修改的内容(注意所有Key必须保证唯一!!!)

-----------------------------------------------------# 设置myhostnamemyhostname = mail.myhostname.com service@tencent.com# 设置mydomainmydomain = myhostname.com# 设置myoriginmyorigin = $mydomain# 设置inet_interfacesinet_interfaces = all# 设置inet_protocol,推荐ipv4,如果⽀持ipv6,则可以为allinet_protocols = ipv4# 设置mydestinationmydestination = $myhostname, localhost.$mydomain, localhost, $mydomain# 设置mynetworks,这里需要注意第一个地址范围需要修改成服务器对应的内⽹IP地址范围!!mynetworks = 10.38.240.0/24,127.0.0.0/8# 设置home_mailbox邮件保存⽬录home_mailbox = Maildir/# 设置banner。smtpd_banner = $myhostname ESMTP-----------------------------------------------------# 3、保存并退出:wq

启动smtp服务

systemctl start postfix

# 查看是否启动

systemctl status postfix

如下图smtp服务已经启动成功

测试smtp服务

安装mailx

教务处mail@yau.edu.cn

yum install mailx -y ,,

使用mailx发送测试邮件

echo "email content" | mail -s "title" 88xxx88@qq.com(换成你自己的测试邮箱)

安装gophish

下载解压

# 下载

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

# 解压至gophish

unzip gophish-v0.10.1-linux-64bit.zip -d ./gophish

修改配置

root@ubuntu:~$ vi config.json{//后台管理配置"admin_server": {"listen_url": "0.0.0.0:3333", // 远程访问后台管理"use_tls": true,"cert_path": "gophish_admin.crt","key_path": "gophish_admin.key"},"phish_server": {"listen_url": "0.0.0.0:80","use_tls": false,"cert_path": "example.crt","key_path": "example.key"},"db_name": "sqlite3","db_path": "gophish.db","migrations_prefix": "db/db_","contact_address": "","logging": {"filename": "","level": ""}

}

授权并启动

# 授予执行权限

chmod +x gophish

# 启动gophish

./gophish

如上控制台会输出用户名与密码,需要记住!!!

登录gophish

https://ip:3333/login

建立发送策略

此处需要注意

1、From字段:为邮件的发件人,需要注意伪装

2、Host字段:因为我们搭建了自己的smtp所以填写自己的本地和端口即可,使用其他邮箱服务记得

username,password字段同理,因为我们上面的smtp没有设置故空着即可

3、Email Headers字段:为了躲避有些邮箱的拦截策略可以伪装邮箱的头文件规避拦截策略

设置好后我们可以给自己邮箱发送一个邮件测试一下;

至此邮件服务器调试完毕

准备钓鱼网站

为例演示方便这里使用cobaltstrike制作钓鱼网站

【Attacks】–>【Web Drive-by】–>【Web Drive-by】–>【Clone Site】–>【先写目标网站进行克隆】–>【得到钓鱼网站】

gophish也具备钓鱼网站制作的功能也可以尝试使用

撰写邮件

制作模板

这里需要注意技术要点所以内容进行撰写(使用html进行编写方便域名的伪装)

配置被攻击者群组

将你要攻击的邮箱添加进来

配置攻击任务

Landing Page与url随意填写即可,因为我们用的cobaltstrike的钓鱼网站所以gophish的我们可以不用理会,其他内容按照之前配置的内容进行选择即可

配置后被攻击人即可收到对钓鱼邮件

等待上钩

不管是远控还是钓鱼,此步骤安心在控制端等待即可。

为了您和您家人的幸福,请不要利用文中技术在用户未授权情况下开展渗透测试!!!

《中华人民共和国刑法》

第二百八十五条

违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

第二百八十六条

违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

故意制作、传播计算机病毒等破坏程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚

红队笔记之邮箱伪造实战相关推荐

- 红队笔记之渗透测试流程以及各环节技术纲要

相比传统渗透测试,红队则更趋于真实的入侵活动,红队这个词汇最先来源于军方的红蓝对抗活动.每一步入侵操作都有着其特有的战术和技术手段,而这些战术手段在实际过程中都绝不会是完全孤立使用的,需要多个手段相互 ...

- windows opensshd 连接就close_基于Windows白名单执行Payload上线Metasploit 渗透红队笔记...

渗透攻击红队 一个专注于红队攻击的公众号 大家好,这里是 渗透攻击红队 的第 17 篇文章,本公众号会记录一些我学习红队攻击的复现笔记(由浅到深), 不出意外每天一更 基于白名单绕过 测试环境 攻击机 ...

- 红队笔记之权限维持技术要点总结

在红队⾏动中在⽹络中获得最初的⽴⾜点是⼀项耗时的任务.因此,持久性是红队成功运作的关键,这将使团队能够专注于⽬标,⽽不会失去与指挥和控制服务器的通信.通俗来讲只要⽬标没有发现我们的攻击⾏为,可以⻓久保 ...

- 红队笔记之反溯源技术在攻防过程中的应用

反溯源是攻防过程中的重要一环,其主要目的为防止防守方快速找出屏幕后,正在抠脚的你.渗透过程中有没有"事了拂衣去"的洒脱,很大程度在于过程中反溯源技术的应用程度.下文为笔者对于溯源技 ...

- 红队笔记之信息收集技术要点总结

文章目录 什么是信息收集 为什么要进行信息收集 如何进行信息收集 信息收集的主要对象 和人相关的收集 员工名称 电子邮箱 凭据 信息资产的收集 1.资产收集之主域名收集 2.资产收集之子域名收集 3. ...

- 红队笔记-1(主机发现,情报收集,内网信息收集)

文章目录 一. 信息收集 主机发现 NMAP 工作原理 扫描方式 nmap 输出选项 nmap高级扫描 nmap脚本爆破服务 绕IDS&IPS nmap优缺点 masscan nbtscan ...

- 红队笔记之内网信息搜集技术要点总结

在渗透测试中信息收集的深度与广度以及对关键信息的提取与关联,将影响渗透的质量.下文对整体技术要点进行总结. 1.明确要收集的内容: 2.分析要收集内容可能存储在系统的什么位置(收集方法): 3.明确收 ...

- 红队笔记之go语言远控初探

下文为笔者学习go与远控所写简单demo.客户端go,服务端Ncat,后续有空可能会继续编写go服务端与完善一些基本功能,感兴趣的可以点关注一下. 功能介绍: 1.socket连接建立 2.命令执行 ...

- 红队笔记之杀软原理介绍与免杀技术总结

杀软的常用杀毒引擎 搞免杀之前呢肯定要对杀毒软件的查杀方法进行了解,了解后才能有效的制定绕过策略,以达到的免杀的目的,因为免杀本就是一个对抗的过程所以任何免杀都有着自己的时效性.下文将分别分析杀软的常 ...

最新文章

- 昨天又帮爸DIY了一台工作电脑

- 如何设置、查看以及调试core文件

- 要学会Python爬虫都需要什么基础呢?

- 上海立信会计学院_上海立信会计学院分数线_上海立信_立信会计_立信会计学院...

- zsh配置其显示当前文件路径

- SAP Cloud Platform上Fiori launchpad tile的读取原理

- Golang 推荐的命名规范

- 清华博士生放弃科研,跑去当中学教师,值得吗?

- 王道操作系统考研笔记——2.1.9 调度算法

- 个人作业5——软件工程总结

- linux-U盘的识别-卸载-挂载操作

- 每天CookBook之Python-062

- html时间框自动更新,原生javascript实现自动更新的时间日期

- 大数据之-Hadoop3.x_MapReduce_WordCount案例_Debug调试---大数据之hadoop3.x工作笔记0092

- 8s 配置session保持_分布式session共享解决方案

- Android腾讯云直播开发,笔记:腾讯云直播SDK测试demo

- android a2dp连接 广播接收器,android – 如何连接到蓝牙a2dp设备?

- CentOS命令行清空文件内容

- Switch中的参数

- 火爆美国却突遇警告:“变脸应用FaceApp是俄国人搞的,大家别用了”

热门文章

- 身体指数bmi流程图_BMI指数事关重大,你家娃合不合格赶紧来对表查!

- 2021年茶艺师(中级)考试及茶艺师(中级)免费试题

- 中国恐慌指数VIX(基于沪深300的)

- 埃森哲杯第十六届上海大学程序设计联赛春季赛暨上海高校金马五校赛 B 合约数 (dfs+预处理)(dsu on tree)

- 用来制作可启动U盘的Windows开源工具--Ventoy

- android原生界面太烦了,Android进阶(二十七)Android原生扰人烦的布局

- 【TA工具】快速结合/叠加多张法线贴图

- html励志素材,名人励志故事素材

- 4G+GPS天线+MQTT连接湖畔云,上传GPS信息

- 微服务化的不同阶段 Kubernetes 的不同玩法