ipsec在企业网中的应用(IKE野蛮模式)(转)

from:http://lulu1101.blog.51cto.com/4455468/817954

ipsec在企业网中的应用(IKE野蛮模式)

测试:

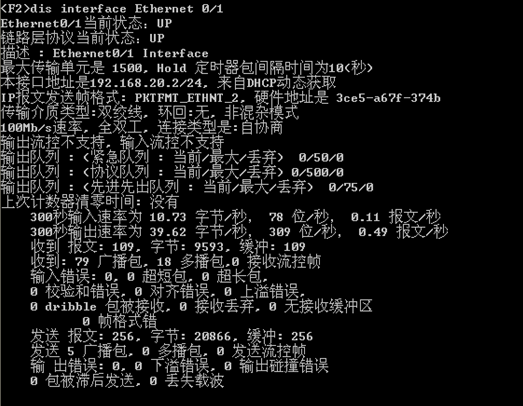

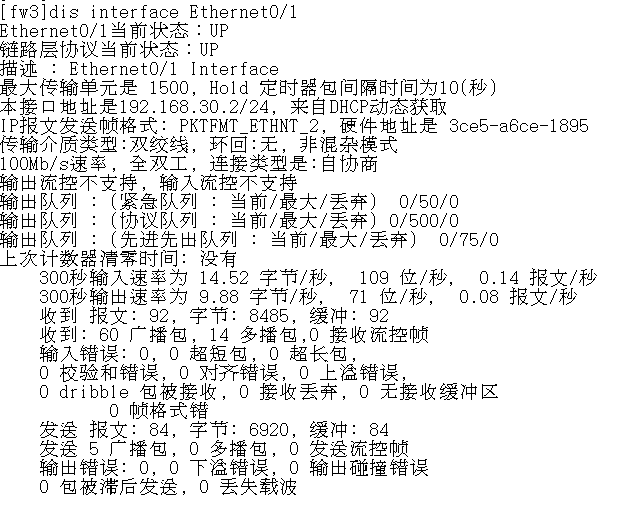

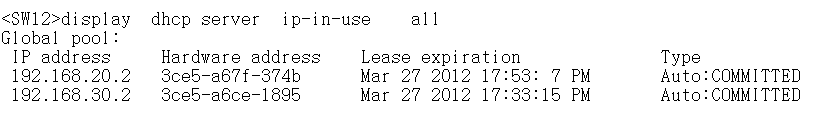

查看fw2 fw3的e/1端口获得地址信息以及dhcp服务器分配出的地址信息:

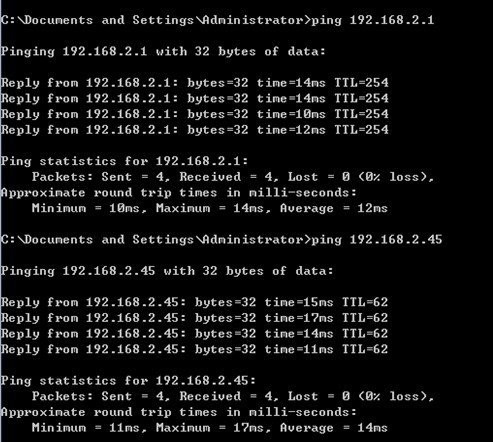

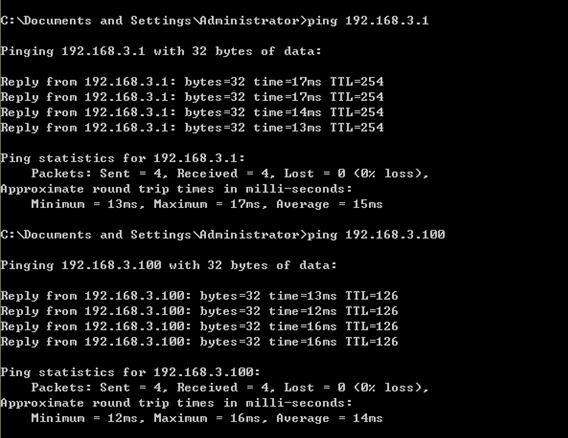

1.0网段的pc分别访问2.0和3.0网段的pc:

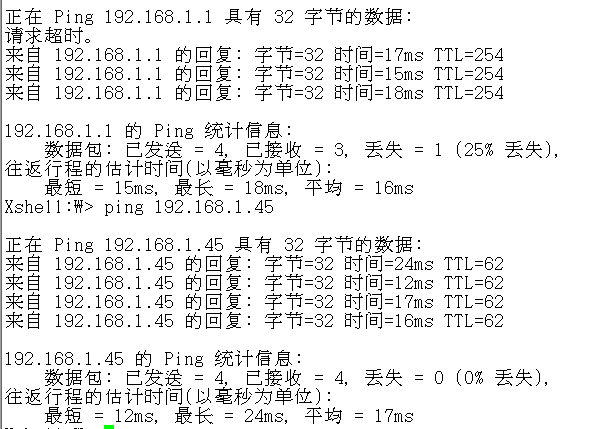

2.0访问1.0:

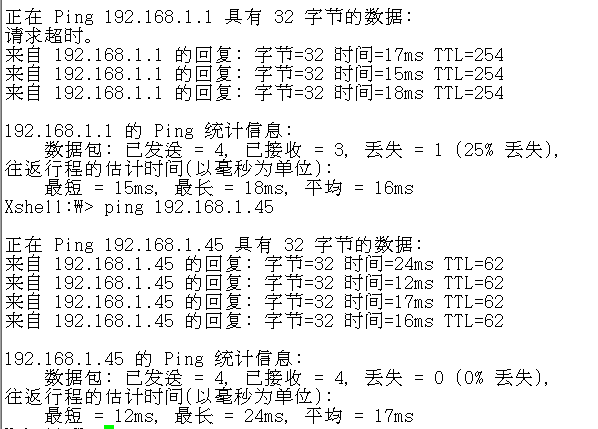

3.0访问1.0:

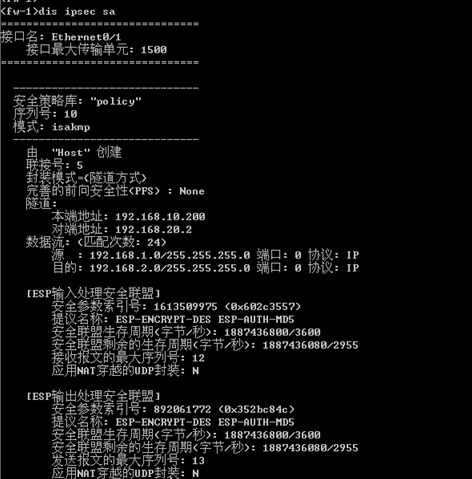

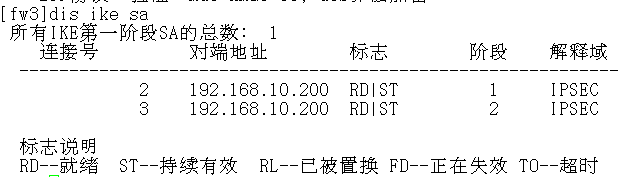

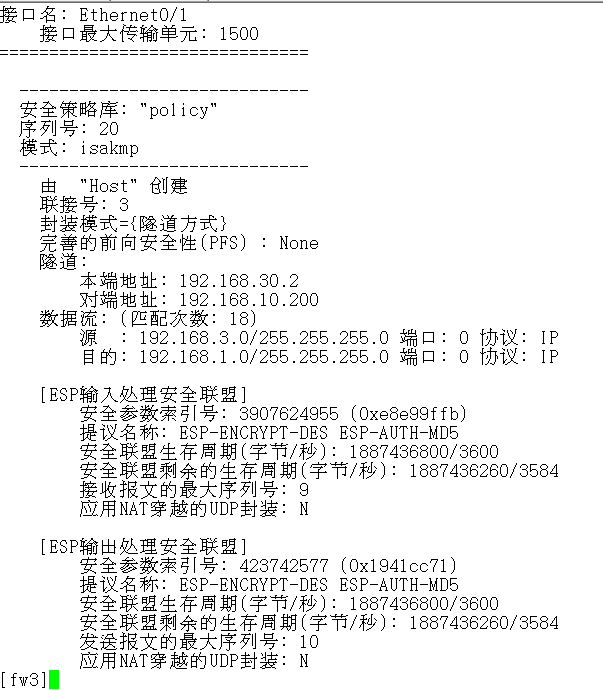

此时可以查看它们之间建立的安全联盟信息:

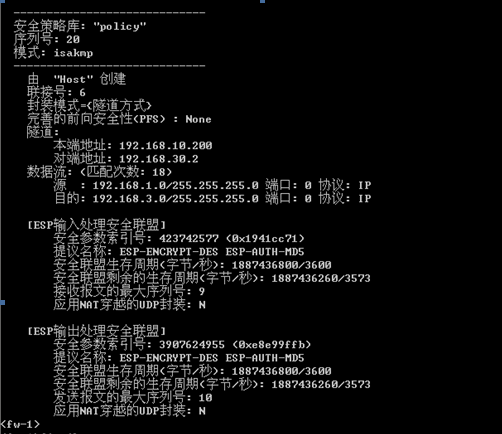

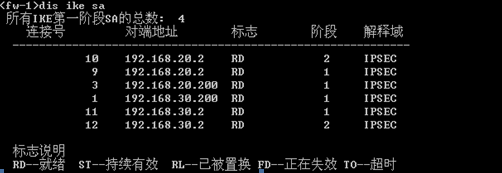

fw1:

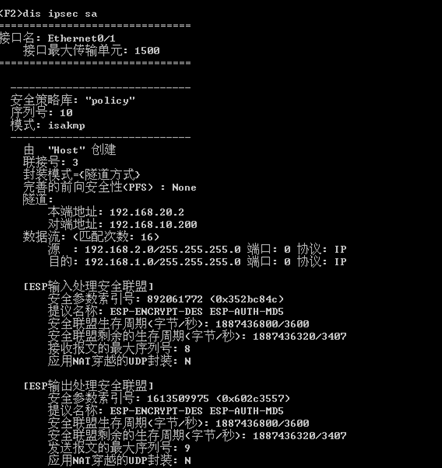

fw2:

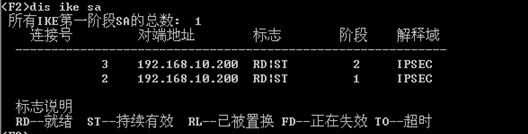

fw3:

ipsec在企业网中的应用(IKE野蛮模式)(转)相关推荐

- ipsec在企业网中的应用(IKE野蛮模式)

ipsec在企业网中的应用(IKE野蛮模式) 案例: 本实验采用华为三台F100防火墙,和一台s3526交换机,实现ipsec野蛮模式下的***通道的建立.Fw1是总部,实现fw1可以与fw2的内部 ...

- IPsec 在企业网中的应用

IPSEC在企业网中的应用 1.IPSEC简介 IPSec 是包括安全协议(Security Protocol)和密钥交换协议(IKE),由IETF(Internet Engineering Task ...

- IPsec+预共享密钥的IKE野蛮模式

目标 配置 IPsec+预共享密钥的IKE 野蛮模式 步骤一.配置各接口IP地址 步骤二.配置默认路由 [RTB]ip route-static 0.0.0.0 0 2.2.2.2 步骤三:配置公网连 ...

- IPsec在企业网中的应用

IPsec的原理: "Internet 协议安全性 (IPSec)"是一种开放标准的框架结构,通过使用加密的安全服务以确保在 Internet 协议 (IP) 网络上进行保密而安全 ...

- IPSec ××× 在企业网中的应用

IPSec: IPSec ×××即指采用IPSec协议来实现远程接入的一种×××技术,IPSec全称为Internet Protocol Security,是由Internet Engineering ...

- TP- LINK企业级vp-n路由器ipsec场景与实施(野蛮模式)

上个文章介绍的主模式,实际应用中最多的还是野蛮模式,因为公网IP太贵啊,不是每个公司都有专线可以用. 实际应用中普通家用宽带也可以通过DDNS来实现ipsec,这里需要设置光猫为桥接模式,用路由器拨号 ...

- IPSEC 的IKE协商过程,主模式和野蛮模式,AH和ESP

一. 基本名词解释: 1.IPSec 对等体 IPSec 用于在两个端点之间提供安全的 IP 通信,通信的两个端点被称为 IPSec 对等体. 2.安全联盟 SA(Security Associati ...

- IPsec IKE第一阶段主模式和野蛮模式

国密标准GMT 0022-2014 IPSec VPN 技术规范,IPsec IKE过程中交换类型的定义将主模式Main mode分配值为2,快速模式-quick mode分配值为32.标准中并没有提 ...

- ipsec ***野蛮模式应用

IPSEC野蛮模式: 简介: IKE 的协商模式 在RFC2409(The Internet Key Exchange )中规定,IKE 第一阶段的协商可以采用 两种模式:主模式(Main Mode ...

- VPN、IPSEC、AH、ESP、IKE、DSVPN

目录 1.什么是数据认证,有什么作用,有哪些实现的技术手段? 2.什么是身份认证,有什么作用,有哪些实现的技术手段? 3.什么VPN技术? 4. VPN技术有哪些分类? 5. IPSEC技术能够提供哪 ...

最新文章

- 心跳实现_真强啊!建议每一位Java程序员都读读Dubbo心跳设计的源码...

- Asp.Net 创建MetaWeblog API

- 【Flutter】Image 组件 ( 加载网络图片 | 加载静态图片 | 加载本地图片 | path_provider 插件 )

- 42.移动构造函数的合成规则

- 华工网络教育C语言校考答案,计算机应用基础(统考)随堂练习2017秋华工答案.docx...

- STM32F0使用LL库实现PWM输出

- 跨站脚本攻击之反射型XSS漏洞【转载】

- C#中i=i++值不变的一个解释

- SQL Server Always On可用性组中的Windows故障转移群集仲裁模式

- delphi列举用户

- 约瑟夫环问题:猴子选大王

- sqlserver2008的数据库自动备份方法(转载)

- 标准C++ 与 VC++ 区别集锦(待续)

- Python语言为什么被称为高级程序设计语言?

- java坦克大战互相碰撞_加强版坦克大战(java版)

- PNP和NPN三极管区别

- 九宫怎么排列和使用_风水知识:三元九运与九宫飞星排布方法!

- 如何给PDF文件添加页码

- 如何解决微信小程序加载慢的问题?

- 网易云音乐登录报错 status: 400, body: { code: -460, message: ‘网络太拥挤,请稍候再试!‘ } 解决

热门文章

- 使用OpenCV获取图像中某一点的像素值和修改某一点的像素值

- MFC---CComboBox控件添加字符串函数InsertString

- Python机器学习房价预测 (斯坦福大学机器学习课程)

- 智能优化算法:海鸥优化算法-附代码

- 【LeetCode】【数组】题号:*4238. 除自身以外数组的乘积

- 《剑指offer》面试题6——重构二叉树——已知 前序遍历和中序遍历,求后序遍历(C++)

- ENVI实验教程(8)实验八、高光谱与光谱分析

- 【Arcpy】Python in ArcGIS

- 【统计分析】4 空间点数据分析与ArcGIS

- C语言字符串函数(strcpy,strlen,strcat,stsstr,strchr,strcmp,memcpy,memmove)