ipsec ***野蛮模式应用

IPSEC野蛮模式:

简介:

IKE 的协商模式

在RFC2409(The Internet Key Exchange )中规定,IKE 第一阶段的协商可以采用

两种模式:主模式(Main Mode )和野蛮模式(Aggressive Mode )。

主模式被设计成将密钥交换信息与身份、认证信息相分离。这种分离保护了身

份信息;交换的身份信息受已生成的 Diffie-Hellman共享密钥的保护。但这增

加了3 条消息的开销。

野蛮模式则允许同时传送与SA、密钥交换和认证相关的载荷。将这些载荷组

合到一条消息中减少了消息的往返次数,但是就无法提供身份保护了。

虽然野蛮模式存在一些功能限制,但可以满足某些特定的网络环境需求。例如:远

程访问时,如果响应者(服务器端)无法预先知道发起者(终端用户)的地址、或

者发起者的地址总在变化,而双方都希望采用预共享密钥验证方法来创建IKE SA,

那么,不进行身份保护的野蛮模式就是唯一可行的交换方法;另外,如果发起者已

知响应者的策略,或者对响应者

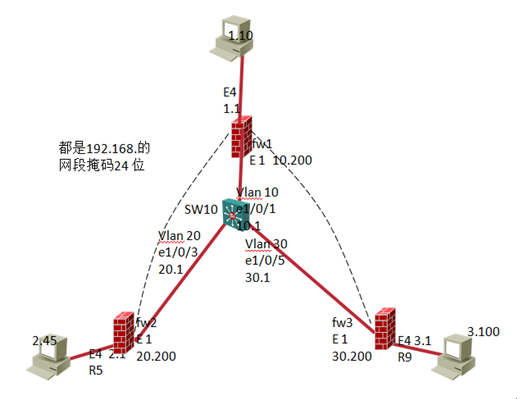

本实验采用华为三台F100防火墙,和一台s3526交换机,实现ipsec野蛮模式下的***通道的建立。Fw1是总部,实现fw1可以与fw2的内部网络互访,fw1和fw3的内部网络互访。

拓扑图:

Fw1的配置:

#

interface Ethernet0/1

ip address 192.168.10.200 255.255.255.0

ipsec policy policy

#

#

interface Ethernet0/4

ip address 192.168.1.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.10.1 preference 60

firewall zone trust

add interface Ethernet0/4

#

acl number 3000

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

rule 1 deny ip

acl number 3001

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

rule 1 permit ip

#

ipsec proposal tran1 配置安全提议

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

#

ipsec proposal tran2

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

ipsec policy policy 10 isakmp #ipsec策略配置使用ike协商

security acl 3000

ike-peer peer1

proposal tran1

#

ipsec policy policy 20 isakmp

security acl 3001

ike-peer peer2

proposal tran2

ike local-name fw1

ike local-name fw1

ike peer peer1 配置ike对等体

exchange-mode aggressive

pre-shared-key 1234

id-type name

remote-name fw2

local-address 192.168.10.200

#

ike peer peer2

exchange-mode aggressive

pre-shared-key abcd

id-type name

remote-name fw3

local-address 192.168.10.200

Fw2的配置:

#

interface Ethernet0/1

ip address dhcp-alloc

ipsec policy policy

#

#

interface Ethernet0/4

ip address 192.168.2.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.20.1 preference 60

firewall zone trust

add interface Ethernet0/4

#

acl number 3000

rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 1 deny ip

#

#

ipsec proposal tran1

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

ipsec policy policy 10 isakmp

security acl 3000

ike-peer peer1

proposal tran1

#

ike local-name fw2

ike peer peer1

exchange-mode aggressive

pre-shared-key 1234

id-type name

remote-name fw1

remote-address 192.168.10.200

#

Fw3的配置:

#

interface Ethernet0/1

ip address dhcp-alloc

ipsec policy policy

#

#

interface Ethernet0/4

ip address 192.168.3.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.30.1 preference 60

firewall zone trust

add interface Ethernet0/4

#

acl number 3001

rule 0 permit ip source 192.168.3.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 1 deny ip

#

#

ipsec proposal tran2

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

ipsec policy policy 20 isakmp

security acl 3001

ike-peer peer2

proposal tran2

#

ike local-name fw3

ike peer peer1

exchange-mode aggressive

pre-shared-key abcd

id-type name

remote-name fw1

remote-address 192.168.10.200

#

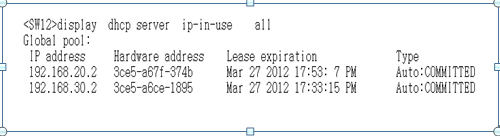

交换机的配置:

#

vlan 10

#

vlan 20

#

vlan 30

#

interface Vlan-interface1

ip address 192.168.100.10 255.255.255.0

#

interface Vlan-interface10

ip address 192.168.10.1 255.255.255.0

#

interface Vlan-interface20

ip address 192.168.20.1 255.255.255.0

#

interface Vlan-interface30

ip address 192.168.30.1 255.255.255.0

#

dhcp server ip-pool fw2

network 192.168.20.0 mask 255.255.255.0

gateway-list 192.168.20.1

#

dhcp server ip-pool fw3

network 192.168.30.0 mask 255.255.255.0

gateway-list 192.168.30.1

测试:

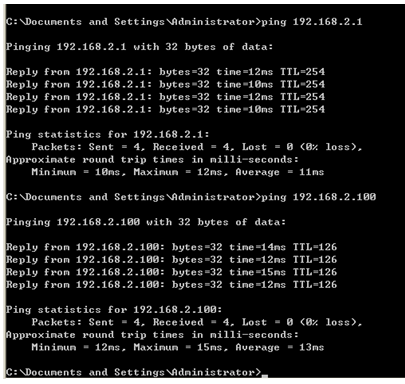

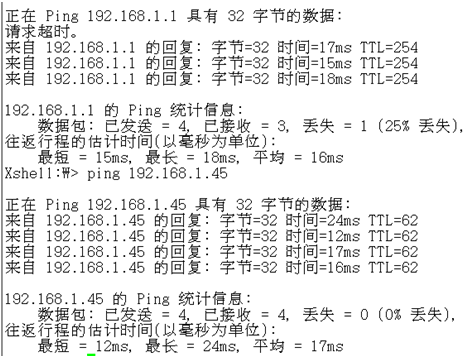

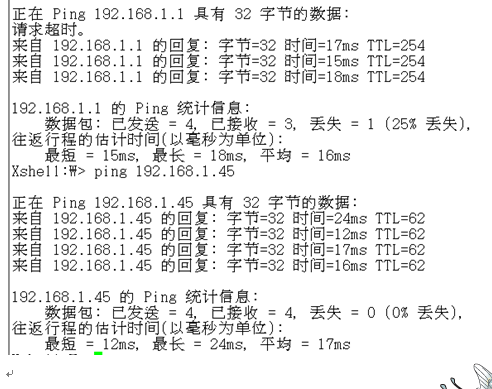

1.0网段的主机访问2.0和3.0网段的主机:

2.0网段的主机访问1.0的主机

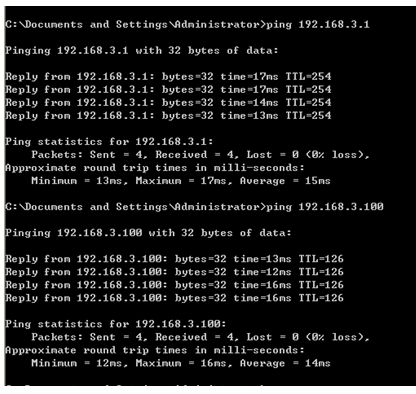

3.0网段的主机访问1.0的主机:

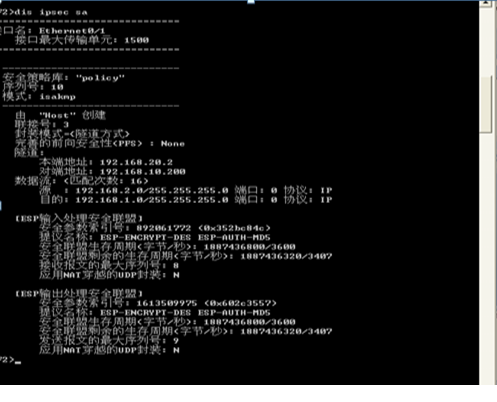

此时可以查看相关配置:

查看ipsec sa 已经建立:

查看ipsec policy ,此步配置完即可查看

转载于:https://blog.51cto.com/xiaogang6/817623

ipsec ***野蛮模式应用相关推荐

- 基于HCL的GRE over IPSec(野蛮模式多分支通信) 企业组网

目录 组网拓扑: 组网需求 组网步骤 1. 配置默认路由部分略 2. 配置 IP 地址部分略 3. 配置 DHCP 部分略 4. 北京总部.上海分支.济南分支配置 GRE over IPsec VPN ...

- ipsec在企业网中的应用(IKE野蛮模式)

ipsec在企业网中的应用(IKE野蛮模式) 案例: 本实验采用华为三台F100防火墙,和一台s3526交换机,实现ipsec野蛮模式下的***通道的建立.Fw1是总部,实现fw1可以与fw2的内部 ...

- 隧道野蛮模式_基于虚拟隧道的IPsec -华三 MSR26 路由器对接Juniper SSG

我会经常给大家分享各种IT技术文章,工程狮/程序猿们多多关注哟- 业务需要,做个IPSec,本来想做传统的基于策略的IPsec,后面想了下还是做基于虚拟隧道的IPSec*后续方便扩展.这种不同厂商设备 ...

- IPsec+预共享密钥的IKE野蛮模式

目标 配置 IPsec+预共享密钥的IKE 野蛮模式 步骤一.配置各接口IP地址 步骤二.配置默认路由 [RTB]ip route-static 0.0.0.0 0 2.2.2.2 步骤三:配置公网连 ...

- IPSEC 的IKE协商过程,主模式和野蛮模式,AH和ESP

一. 基本名词解释: 1.IPSec 对等体 IPSec 用于在两个端点之间提供安全的 IP 通信,通信的两个端点被称为 IPSec 对等体. 2.安全联盟 SA(Security Associati ...

- IPsec IKE第一阶段主模式和野蛮模式

国密标准GMT 0022-2014 IPSec VPN 技术规范,IPsec IKE过程中交换类型的定义将主模式Main mode分配值为2,快速模式-quick mode分配值为32.标准中并没有提 ...

- TP- LINK企业级vp-n路由器ipsec场景与实施(野蛮模式)

上个文章介绍的主模式,实际应用中最多的还是野蛮模式,因为公网IP太贵啊,不是每个公司都有专线可以用. 实际应用中普通家用宽带也可以通过DDNS来实现ipsec,这里需要设置光猫为桥接模式,用路由器拨号 ...

- CCIE理论-IPSec的主模式和野蛮模式的区别

CCIE理论-IPSec的主模式和野蛮模式的区别 其实这个不算在数通里面,因为IPsec是安全的技术 突然想到这个就写这个了,面试或者考试会问这个 IPsec有两个版本 今天说的是版本1 有两个阶段 ...

- IPSEC ×××主模式的九个包交换

原文地址:IPSEC ×××主模式的九个包交换作者:棕鹰 主模式-第一阶段六个包交换细节总结: (1) 阶段1 这个阶段要协商的SA可以称为ISAKMP SA(在IKE中可以称为IKE SA),该SA ...

最新文章

- PostgreSQL中的大容量空间探索时间序列数据存储

- 11. java 抽象类

- mknod创建设备(加载新的设备驱动时候,通常会用到此命令)

- ElasticSearch前缀匹配查询(英文检索)

- 李楠谈小米MIX Alpha:卖19999元还是不赚钱

- 解决jfinal-ext CsvRender 中文乱码

- 2.maven 安装配置

- JAVA反射--通过反射对pojo进行UT覆盖率测试

- 牛客网 SQL17 10月的新户客单价和获客成本

- 燕青分布式系统开发之分布式事务解决方案视频(2天)

- 日薪行-大龄程序员的绝对优势与绝对劣势-反观01

- C++_Primer_学习笔记_第十九章(特殊工具和技术)

- 深入理解散列函数和散列表

- jieba分词库、WordCloud词云库、requests库

- CAD视口与模型的线型比例保持一致的命令

- 收藏 |7本 Matlab入门经典教程书籍,不可错过!

- Tech Talk 活动回顾|基于 Amazon KVS 打造智能视觉产品

- 【微信小程序丨第三篇】小程序的基础知识储备

- cordova 把网页打包成app

- ATM系统-实验二:Use Case图与Use Case详细描述