本文来自合作伙伴“阿里聚安全”.

2015年09月11日 15:50 7389

一, 事件起因

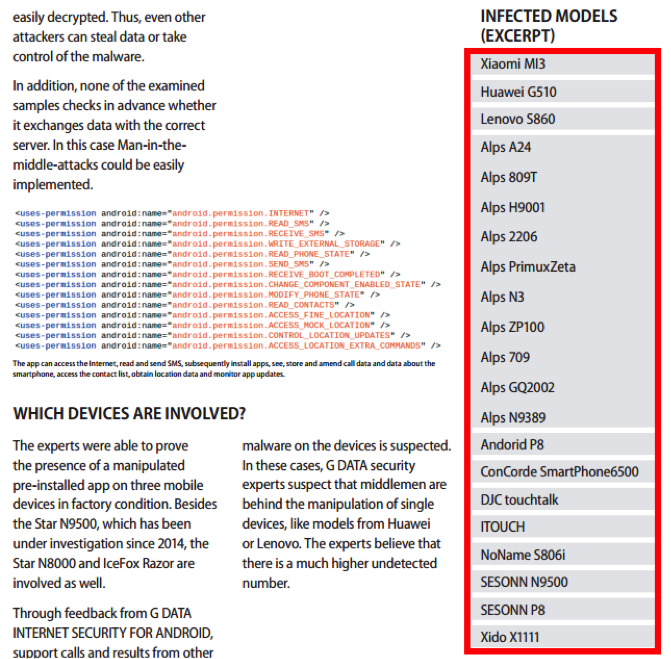

根据德国安全厂商GDATA放出的2015年Q2移动恶意病毒报告 [1]中指出:市场上至少有26款的Android手机在卖给消费者时藏有恶意程式,受害的不乏知名品牌,包括小米3(Xiaomi MI3)、华为的Huawei G510、联想的Lenovo S860、Android P8、ConCorde SmartPhone6500、中国的阿尔卑斯(Alps)等,这些手机品牌主要销售地区在亚洲和欧洲。据介绍,这类间谍软件主要伪装在Facebook和谷歌等流行的安卓应用程序驱动中。用户手机在没有解锁的情况下,是无法删除这些应用的。

图1 受影响的手机型号

二, 病毒样本分析

在发生此次事件后,我们第一时间联系了GDATA公司,并拿到了预装在手机中的恶意病毒样本进行分析。

样本一: 脸书武器刀 (facebookKatana)

包名:com.facebook.katana

MD5: 334f0a9811034dd226289aa84d202e60

SHA1: ac8d71fc4ec99b3cb9d758451048fc3d44dda62e

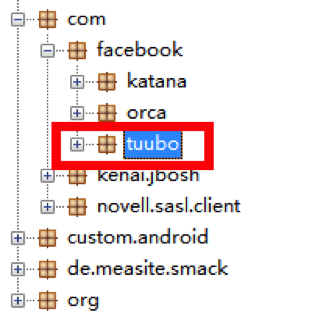

这个样本对facebook 1.8.4版本的apk进行了重打包。在facebook的apk中加入了“com.facebook.tuubo”这个恶意广告包。

图2脸书武器刀的界面

图3脸书武器刀的恶意广告包

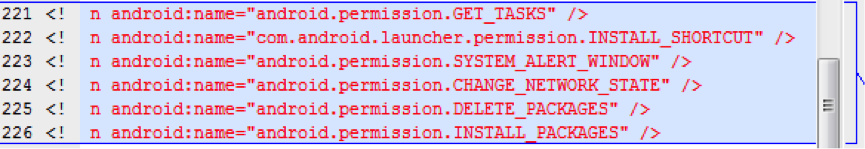

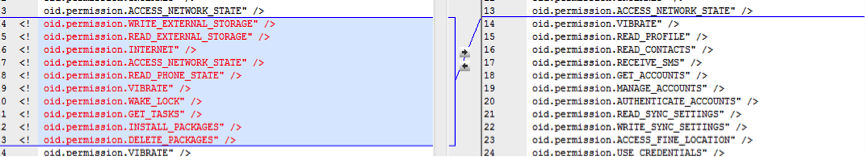

同时这个病毒样本在原本应用的权限上又申请了大量的高危权限。

图4脸书武器刀额外申请的权限

这个病毒样本的行为如下:

* 连接 s.fsptogo.com 和 s.kavgo.com 服务器获取命令

* 静默下载和安装

* 获取机器UDID

* 浏览器历史记录

* 获取logcat调试信息

通过分析apk的开发者证书我们发现,该的开发者属于Elink公司,这个公司号称是开发MTK平板电脑的,不过公司的主页做的非常不专业,感觉只是为了用来伪装。

图5 Elink公司首页

样本二:伪推特下载器 (FakeTwitter.Downloader)

包名:com.twiter.android (注意:比正常应用com.twitter.android少了一个t)

MD5: e82ac31cb3771e07c572d526f075bbf4

SHA1: 808dabf5969f76a130901f20091abe85a30f6387

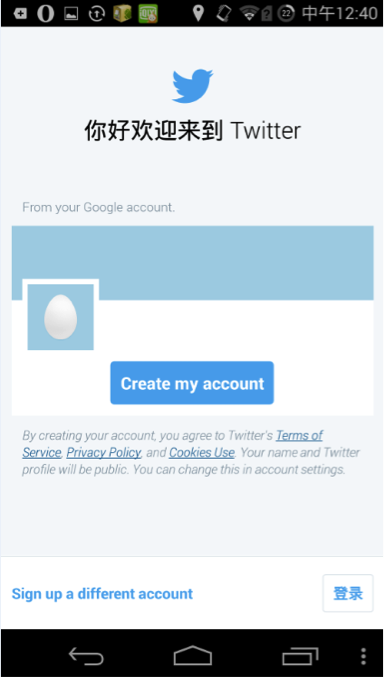

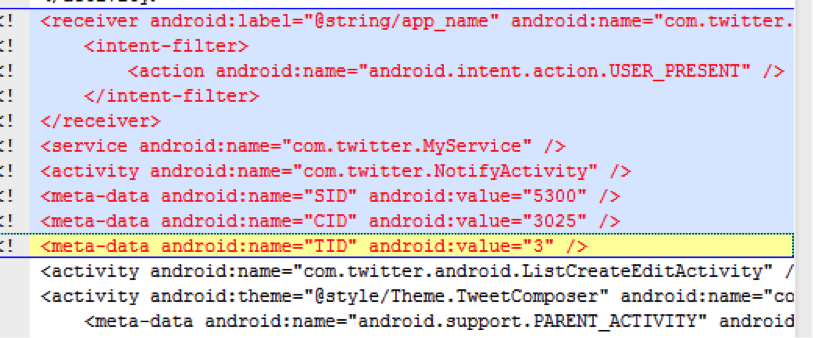

这个病毒样本对twitter的apk进行了重打包。在twitter的apk中加入了“com.twitter.MyReceiver”,“com.twitter.MyService”,“com.twitter.NotifyActivity”等恶意广告组件。

图6伪推特下载器的界面

图7 伪推特下载器的恶意广告组件

同时这个病毒样本在原本应用的权限上又申请了大量的高危权限。

图8 伪推特下载器额外申请的权限

这个病毒样本的行为如下:

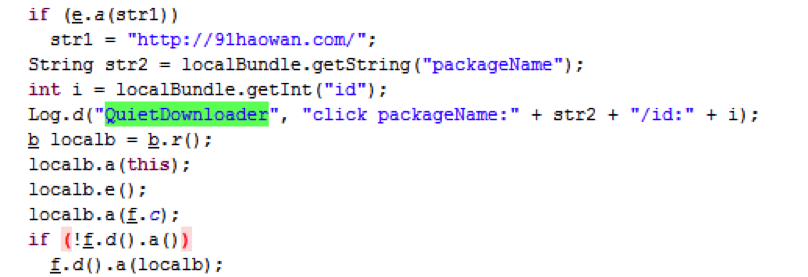

* 连接 91hao.com服务器(分析时服务器已经下线)获取命令

* 静默下载和安装

* 获取机器UDID

图9 伪推特下载器在服务器上静默下载应用

样本三:悠悠村市场 (uucunPlay)

包名:com.uucun4470.android.cms

MD5: e7d6fef2f1b23cf39a49771eb277e697

SHA1: f5735dc4d9502f99d3b62c49ef083b403d627124

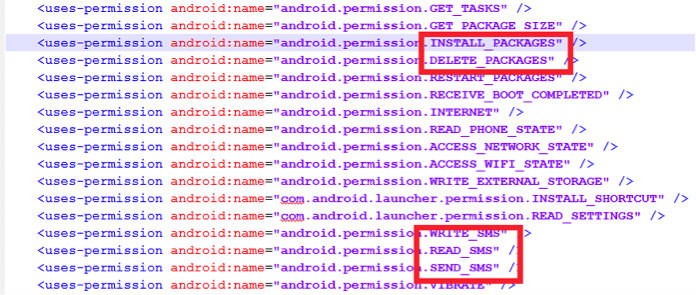

该病毒样本首先申请了大量高危权限(安装应用,发送短信等),随后伪装成Google Play应用安装隐藏在系统目录中。因为在“/system/app/”路径下的是默认拥有system权限的,所以该病毒样本可以在用户不知情的情况下在后台下载并安装应用到手机当中。

图10悠悠村市场申请的权限

图11悠悠村市场的应用信息(伪装成Google Play)

图12悠悠村市场的界面(伪装成Google Play)

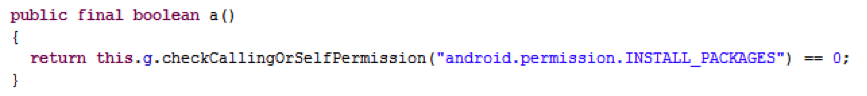

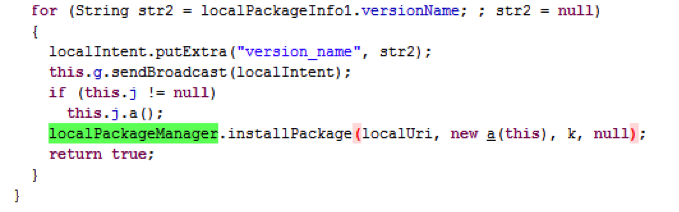

悠悠村市场静默安装其他apk文件的方法在“com.uucun.android.j”中,恶意样本会现检测当前是否有安装其他应用的权限:

随后悠悠村市场会调用静默安装的API进行apk的安装:

根据动态分析,该病毒样本会到这些apk市场上下载应用:

http://apk.hiapk.com

http://agoldcomm.plat96.com

另外,病毒样本还会将搜集到的手机信息上传到这些服务器。

http://cloud6.devopenserv.com

http://pus7.devopenserv.com

http://log6.devopenserv.com

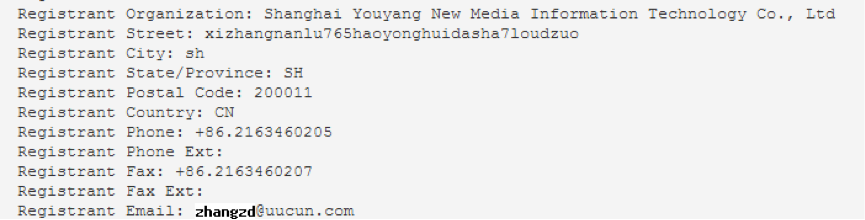

通过whois.com查询发现是上海的一家叫悠悠村的公司的服务器。

图13 devopenserv.com的whois信息

图14 UUCUN的网站

根据介绍UUCUN是国内首家&最大AppStore解决方案商(优拓解决方案),成功帮助超过300家手机厂商、方案商、手机卖场以及第三方ROM提供AppStore解决方案。同时,也是国内最大的无线广告平台,平台聚集1000家广告主、5万家开发者。

其中提到了为第三方ROM提供AppStore解决方案。难道所谓的解决方案就是将病毒伪装成Google Play,然后预装在手机中伪装成Google官方进行软件推广或者在后台进行静默安装?

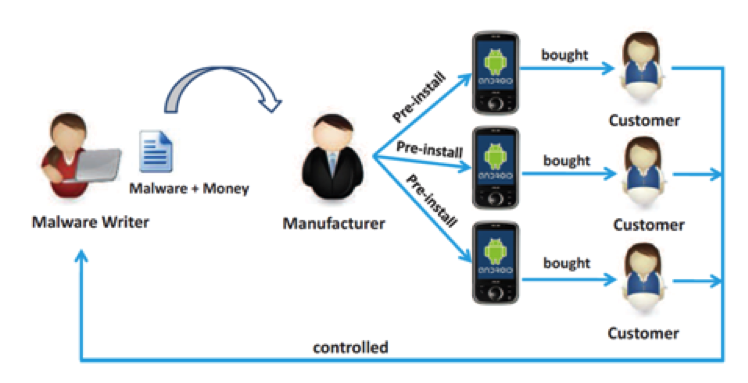

三,事件分析

经过对样本的分析以及调查后,我们可以得出结论: 手机中预装病毒确有其事,但GDATA公司的报告有些过于夸大事实了。首先这些病毒样本并不是在小米、华为和联想等厂商出厂时安装的,而是在销售的过程中,被经销商预装了病毒或刷入了带有病毒的固件。其次,这些病毒的主要目的是为了进行软件推广,并不会过分的收集用户隐私,所以中毒的用户不用太担心类似iCloud照片门事件的发生。

图15 通过ROM传播病毒的流程

图16 央视新闻对手机预装病毒的报道

另外,在手机中预装病毒的案例这并不是第一个,比如说Lookout曾经报道过jSMSHider病毒,就是一种预装在手机ROM中的恶意短信扣费病毒[2]。在学术界也有预装病毒方面的研究[3]。但随着国家政策对短信扣费类的服务严加管制,地下产业链已经将主流手机病毒转型为恶意软件推广类病毒了。因为随着移动互联网的兴起,软件推广业务已经变成一块人人都想抢的蛋糕,推广者(黑客)只要能做到一个下载安装运行就可以获取5-20元不等的软件推广费,这也就是为什么恶意推广病毒会这么流行的原因。

四,对消费者的建议

为了避免中毒,消费者应该在正规的官方渠道购买手机,不应该贪图便宜而在不安全的小商场购买。如果不放心自己的手机是否中毒,可以下载手机安全应用(比如阿里钱盾等)进行安全扫描,如发现恶意病毒应立刻进行卸载。

图17 钱盾查杀界面

五,参考文献

1. GDATA 2015年Q2移动恶意病毒报告https://public.gdatasoftware.com/Presse/Publikationen/Malware_Reports/G_DATA_MobileMWR_Q2_2015_US.pdf

2. Security Alert: Malware Found Targeting Custom ROMs (jSMSHider) https://blog.lookout.com/blog/2011/06/15/security-alert-malware-found-targeting-custom-roms-jsmshider/

3. Min Zheng, Mingshen Sun, John C. S. Lui. "DroidRay: A Security Evaluation System for Customized Android Firmwares", ASIACCS 2014

本文来自合作伙伴“阿里聚安全”.

本文来自合作伙伴“阿里聚安全”.相关推荐

- 女皇万岁!我们是来送礼的 ——阿里聚安全春天系列全套大礼包

2017年03月07日 14:01 682 我一直都认为 世界上有一群别有用心的人 他们一直努力让别人们相信 程序员是这样的 但其实 他们存在着一群特殊物种--程序媛 她们可以优雅大方 智慧与美貌并 ...

- 北上广深的请注意,阿里聚安全来找你玩啦~

2016年11月09日 13:41 北上广深的小伙伴,阔别这么久,聚安全来找你们玩啦~ 本次阿里聚安全企业沙龙行,时间跨度11月18日至11月30日,分别举行4场活动,覆盖北京.深圳.广州.上海等地. ...

- 【阿里聚安全·移动安全周刊】移动裸奔时代,手机已成为隐私的监视器

[阿里聚安全·移动安全周刊]移动裸奔时代,手机已成为隐私的监视器 基带0day漏洞可攻击数百万部华为手机 安全公司Comsecuris的安全研究员Ralf-Phillip Weinmann周四透露:未 ...

- 云栖大会——阿里聚安全亮出创新技术 颠覆APP传统安全加固

2016年10月17日 17:32 2175 10月13日,杭州 · 云栖大会如期召开,亮点之一就是将会有众多"黑科技"汇聚,其中由阿里聚安全带来的"全量混淆" ...

- 算法开启的人工智能时代!阿里聚安全算法挑战赛公开报名!

2017年01月16日 11:28 2180 这一年你有没有遇到过语音识别,图文识别.人脸识别安全,机器人服务员.无人机驾驶等等.在机器学习或者人工智能领域,人们首先会考虑算法的学习方式.在 Alp ...

- 【阿里聚安全·安全周刊】App通过超声波信号静默追踪用户 | 图片噪点可骗过Google最顶尖的图像识别AI...

[阿里聚安全·安全周刊]App通过超声波信号静默追踪用户 | 图片噪点可骗过Google最顶尖的图像识别AI 数百款App通过超声波信号静默追踪手机用户 你的智能手机上可能安装了一些app持续监听用户 ...

- 【阿里聚安全·安全周刊】共享充电宝安全吗 | 惠普笔记本内置键盘记录器

[阿里聚安全·安全周刊]共享充电宝安全吗 | 惠普笔记本内置键盘记录器 共享充电宝安全吗? 在共享充电宝面世之前,大家在车站机场看到的都是手机充电站.在今年315大会上,手机充电站被证实具有严重的安全 ...

- 【新加坡之旅】阿里聚安全参展2016 RSAC APJ,安全能力输出至海外

2016年07月28日 11:14 2613 阿里聚安全参展RSA 2016亚太及日本会议 7月20号~7月22号,阿里聚安全与支付宝国际风控一起参展在新加坡举办的RSA 2016亚太及日本会议,并 ...

- 阿里聚安全发布 企业可享淘宝同款防护

本文讲的是阿里聚安全发布 企业可享淘宝同款防护[IT168 云计算]互联网蓬勃发展,催生众多创新业务,互联网安全也面临前所未有的挑战.2月25日,阿里巴巴正式推出企业安全产品--阿里聚安全,面向企业和 ...

- 【阿里聚安全·安全周刊】Intel芯片级安全漏洞事件|macOS存在漏洞

关键词:Intel漏洞丨mac OS漏洞丨三星漏洞丨安卓安全丨CPU漏洞丨phpMyAdmin漏洞丨iOS设备|安卓恶意软件检测|Burpsuite 本周资讯top3 [Intel漏洞]芯片级安全 ...

最新文章

- java 数据分析库_超级好用的 Java 数据可视化库:Tablesaw

- 用wxpython做ui_单击按钮如何在wxpython中制作其他窗口

- mysql停止服务命令_0789不停止MySQL服务重做备库的方法

- Error starting userland proxy: listen tcp 0.0.0.0:5601: bind: address already in use

- 将图的广度优先遍历在邻接矩阵和邻接表存储结构上分别实现_图解:什么是“图”?

- 前端学习(2442):解决跨域问题

- ReportViewer教程(15)-矩阵报表-5

- 《Apache Kafka 实战》读书笔记-认识Apache Kafka

- atitit.j2ee 1.5 1.6 的不同跟 Servlet 3.0新特性总结

- 这几个5.20表白代码发给你女神,还没有女朋友直接来找我!

- _beginthread和_beginthreadex()

- 对角安装的双舵轮AGV运动学核心算法

- CTEX 各种命令、符号

- 软件保护技术 - 基础

- VS2010中水晶报表插件下载安装方法 详细出处参考:http://www.jb51.net/softjc/88860.html

- Windows10 系统部分软件字体虚化不清晰

- 一个疑惑的的问题-ntvdm.exe进程

- 【OpenCV + Python】模板匹配

- python 线程 (概念+示例代码)

- Power BI与PowerQuery、PowerPivot有什么关系?