WannaCry 勒索软件

WannaCry 勒索软件是2017年最热门的勒索软件,它利用微软漏洞在全球范围内发起的攻击令世界上100多个国家的成千上万的用户深受影响。俨然一场全球范围内的网络安全普及教育。

作为一名安全行业工作者,我对WannaCry进行了深度的分析。 完整的分析可以帮助安全行业工作者了解黑客的的最新攻击手段,为防护领域的解决方案提供有价值的信息,更进一步尝试发现软件弱点,为客户提供有价值的数据恢复服务。

我之前对CryptXXX,Cerber以及Locky这几种高热点勒索软件进行过深入分析,Wannacry这款勒索软件显然吸取了之前勒索软件的设计经验,并进化升级出了一个二阶段攻击方法。

什么是二阶段攻击呢?简单来讲,就是恶意程序本身并没有攻击行为,比如Wannacry程序自身并不做数据加密的工作,它会将真正具有攻击行为的代码动态释放出来,将数据加密的行为隐藏到释放出来的代码中。 这听起来类似壳的行为,比如Locky就是一款带壳的勒索软件,它运行起来后会通过壳代码释放恶意代码。 但壳代码本身也是一个很明显的特征,比如加过壳的代码无法进行反汇编,并且一般情况下信息熵很高,很多防护软件会对这种程序提高危险等级,用户一旦碰到,或者这种程序一旦Drop到用户的机器上就会被Detect到。 但是Wannacry不同,它的第一阶段程序完全没有任何壳代码,EntryPoint也没有做任何的定制,没有任何认为修改的痕迹,也许这也是Wannacry会在利用微软漏洞大规模被传播到Endpoint上没有被发现的原因吧。

Hack Weapon

在开始分析之前,想先讲一下Hack Weapon这个概念,根据很多专业机构的分析,这条黑色产业链已经发展的非常成熟了。 在暗网,你可以买到各种各样的攻击组件,组成一个有效的攻击实体;例如,有漏洞,有加载器,有加密模块等,那么我可以根据我的需要去买合适的模块,然后在进行组装成一个真正具有攻击性的恶意程序。其中这些模块就是Hack Weapon,我们收集到的很多Sample都是很多模块的组合,那通过in-depth的逆向分析后发现了一款恶意软件中存在有多种攻击武器的时候能否将这些攻击武器提取出来,单独建立一个Hack Weapon并对这些Hack Weapon进行特征建模,行为建模来完善我们的安全产品呢?

从技术的角度来说,Machine Instruction级别的复用是绝对一致性的,并不像源代码级别的复用会因为编译器选项的不通导致最终Machine Instruction发生细微变化。黑客武器的提供者,应该不会提供源代码,而是将武器作为binary提供给下游黑客,所以建立这种武器库,提供了很强的特征性。 而从武器的角度去匹配恶意程序具有更准确的鉴别能力,比如说我认为一款隐蔽的Peloader模块属于恶意软件的一种,那么针对这种Weapon进行特征或行为建模将更能针对使用了这款Weapon的所有恶意软件,会是的安全防护软件具有打击多点的能力。

我曾经抽取过一款针对程序中String进行加密,并在始终之前进行解密的Hack Weapon,当时我并没有想到恶意软件会有模块化这种设计,直到在另外一款恶意软件中见到同样的行为,并且进行抽取发现整个function的flow甚至Instruction都完全一致。

这次在分析的过程中,我至少已经可以识别出两种Hack Weapon: PeLoader 和 Resource Extractor,前者用于加载一个PE file到内存中,并且在不调用微软API(不准确,极少调用,因为分配内存还需要调用VirtualAlloc)的情况下解决Import Table,Base Relocation等超麻烦的事项,以至于使用Monitor等程序都发现不了他有一个LoadDll的行为;后者用于从Resource中提取一个加密过的攻击用的PE payload,这两个模块都非常的精巧。 我想就算是作者也没有重新写一遍的念头,这需要进行大量细心的编码和大量的测试,因为稍微一些疏忽就会导致最后的攻击功亏一篑(指的是加载Payload失败)。

在这次分析结束后,我会将这两个Hack Weapon抽取出来,并写一个POC代码,复用这两个组件。

phase one

tasksche

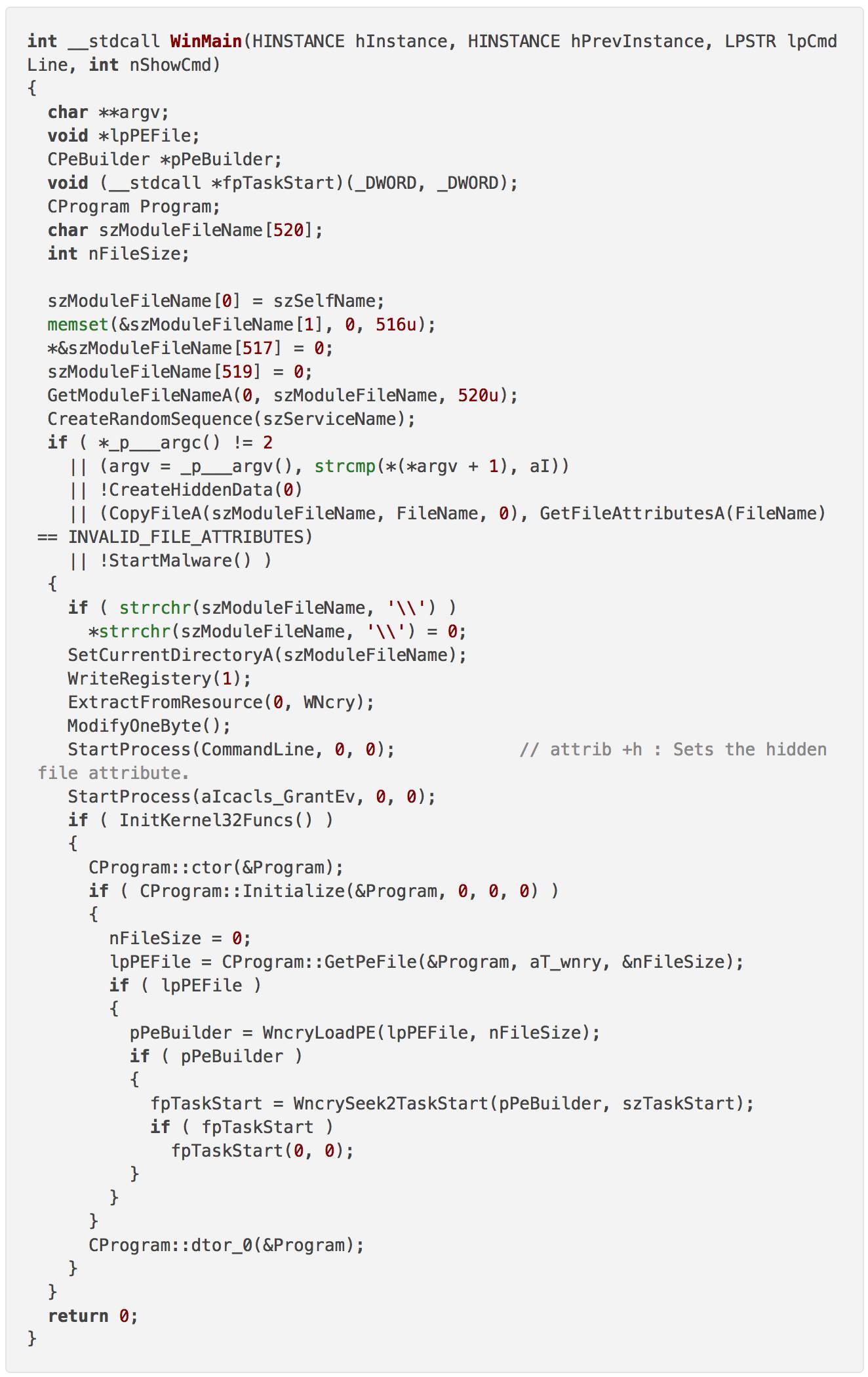

Wannacry的主程序会被修改会tasksche.exe,起这个名字的目的是为了迷惑用户。 下面我们来一起来分析一下这个程序,从WinMain函数开始。

为了容易说明程序的行为,以下的代码片段将全部使用C++语言来表述,除非碰到C++表达混乱或者因编译器优化等原因导致C++无法表达的情况下,会采用汇编语言并加详细说明。

WinMain的代码很容易理解,声明了几个变量,其中CProgram对象,CPeBuilder指针,以及fpTaskStart是整个WinMain运行的关键,WinMain的目的是动态加载一个Pe dll到内存中并运行起来,整个过程做的相当的隐蔽。 WinMain函数在栈上声明了一个520 byte的数组,用来获取当前进程的完整路径,程序会利用这个路径将文件复制一份并命名为tasksche.exe,并调用StartMalware启动自己。

在这里Malware已经通过漏洞进入Endpoint中并且被launch起来了,我认为这里存在一个common的阶段,我把这个阶段定义为隐藏阶段。何为隐藏阶段,换句话说在这个阶段Malware首先要做的不是执行攻击代码,而是在实施攻击之前首先隐匿自己的行踪,伪装自己为一个看起来正常的程序,并在日后的日志调查中迷惑分析人员。

仔细看一下这段代码,Wannacry启动后的第一时间进行了几个关键操作:

检查启动参数

创建隐藏数据(folder)

重命名为tasksche.exe

再次启动自己

检查启动参数与重命名可以直接从表达式中判断出来,不复杂。

创建隐藏数据

上面的函数最终创建了%WinDir%ProgramData,%WinDir%Intel两个folder并将其属性设置为Hidden。

上面是CreateFolder的代码,很容易理解,主要是对通过此函数创建的Folder设置Hidden属性。

再次启动自己

注意最后一行的代码,Wannacry会用2中种方式再次启动自己,首先尝试将自己伪装成服务程序,如果失败了,在尝试通用的进程方式。

服务方式

在利用服务方式启动的时候,Wannacry首先会利用在WinMain中初始化的一个随机序列作为服务名称。 下面是生成随机序列的代码:

这段代码利用了用户的计算机名称,通过对计算机名称的每一个自己进行乘法溢出运算,会得到一个初始化随机发生器的种子值,并利用随机数发生器来生成随机的服务名称。 这个随机的服务名称由’a-z’’0-9’组成。

Wannacry利用StartService函数将自身作为一个带有随机服务名称的服务进行启动,这是最容易掩人耳目的隐蔽手段。 但是如果没有权限操作服务管理器,或者意外失败了,Wannacry还有常规启动方法作为备选。

StartProcess函数作为备选使用常规方式启动一个进程,这里被传入的CommandLine就是已经被改过名称为tasksche.exe的程序路径了,至少用这个名称这也有一些迷惑作用,并且一个小细节,设置了非窗口模式。

无论使用哪种方式再次启动了自己,程序都会调用上面的函数去等待GlobalMsWinZonesCacheCounterMutexA0这个系统Mutex,并且在接下来尝试等待60次,每次1秒,共计60秒。 这么看来这个Named的Mutex对象应该在真正发起共计的模块中,这是常规的假设。

当然如果上面的方法都失败了,Wannacry也不会放弃这唯一的一次机会加密用户的数据,既然隐藏不成,那就直接干吧。 而直接干这部分代码与隐藏后再来干的代码是一样的,正好合并分析。 在开始之前还有一些事情要做:

写注册表

提取Payload

将Bitcoin钱包地址写入c.wnry

将当前工作目录隐藏

将当前目录授权所有人完全访问权限

初始化系统调用

这里面隐藏工作目录,提权,以及初始化系统调用都没有什么好说的,剩下的几个操作中,最难的是ExtractFromResource,它从资源段中释放Payload。

写注册表

Wannacry利用WriteRegistryFunc将在”HKLMSoftwareWanaCrypt0r”以及”HKCUSoftwareWanaCrypt0r”下面创建一个wd的键并写入当前的工作目录,我们先假设它这么做是为了防止把自己也加密了吧。

提取Payload

之前提到的程序逻辑都很简单,从这里开始往后就开始有意思了,分析这些代码还是很难的,同时也非常有意思。 首先来看看 Payload Extractor的实现。

Wannacry在自己的res segment中存放了很多加密过的Data,这里面有很多有恶意的程序,要想了解它们都是做什么的,我们需要先了解它的内存布局。

提取函数首先将资源数据加载到内存中:

之后调用StartVersion函数初始化一个CResource对象,这个对象会将load出来的Resource数据加载进去,之所以用这个函数名称,是以为它还有其它版本的加载方法,其中一个版本是通过一个文件句柄来加载Payload,也就是说这个Payload Extractor同时也支持从文件中提取Payload。

CResource如上面结构所示,有一些数据至今我还不清楚是做什么用的,但是最重要的数据结构是一个名为CWnBigResData的数据结构,这个数据结构的前0x20是CWnResData它包含了Payload的一些重要信息。 另外pSignture是这个对象的一个特征在这里是外面传入的数据“WNcry@20l7”。

StartVersion3是被StartVersion调用的,并且传入了3给version这个参数,因为这个参数的作用,程序会从Memory中读取Payload而不是文件句柄。 这个函数创建了CResource对象并调用了它的Initialize方法进行初始化。 初始化Payload的结果会记录在全局变量g_StatusCode中,如果初始化失败,会析构并退出,同时程序将无法成功。如果成功会创建一个CResult对象,这个对象有两个数据成员,bLoadSuccess用来表示初始化成功,pResource指针指向CResource对象。

上面的代码片段是当version参数等于3时候的行为,有两个重要的数据pWnResData->lpResourceData被赋值为指向资源段的指针,pWnResData->nResourceSize是资源段的大小值。

最重要的一个函数,来自于GetDataFromResource,这个方法真正的从Resource中加载数据到内存数据结构中。

这里的有趣的是,针对ResourceData的load是从后往前读的,这与常规的数据加载从Memory低往高读取的方式是反的,可以看出作者这么做真是用心良苦。

上面的数据是我从Resource中提取出来的原始数据的最后22字节,通过对最后22个字节的分析,我将展示程序如何解释这种自定义协议的数据格式。

FindPkSignPosition函数的作用是将pResourceBuffer指向最后一个PK0506的标记,上面的函数中有两个ResetCurrentOffset函数,两次调用中最后一个参数一次是2一次是0, 2代表指针当前位置是Buffer的末尾,0代表指针的值是一个绝为位置。所以第一调用时,将指针的位置移动了Buffer的末尾,第二次调用时指针已经指向了Buffer末尾,Offset的偏移等于一个Block的大小1028个自己。 所以这两次操作后,指针实际上等于从Buffer末尾往前偏移了1028字节,所以指针的当前位置等于Buffer总大小减去一个Block的大小。

定位完指针后,程序读取了一个Block大小的数据进了BlockBuffer中。

注意这个代码片段,程序开始从这个Block的最后一个字节反向搜索‘PK56’这个特殊的标记值。 它会一直读取直到读到我在上面贴出来的数据片段为止。

观察上面的数据,程序会继续读取,将这些数据写入内存数据结构中,读取方法有2种,一次读取2个字节和一次读取4个字节。就我列出的数据,数据结构如下:

其中前一个段的绝对位置加上当前端的偏移等于当前段的绝对位置,如果尝试将这两个值相加,会发现等于我上面贴出的数据的当前位置,因此通过这个方法我们就可以不断的定位到前一个段,一直遍历到Memory的开头。

因为Payload Extractor的代码非常多,它需要将所有段中的数据都提取出来,并且通过写文件的方法释放出来,所以就不在这里继续分析了,如果感兴趣,通过我上面的启发应该可以自己尝试的分析代码将所有的数据提取出来。

PS. 我们在程序运行过程中看到过的 c.wnry u.wnry 等都是在这个阶段释放出来的。

写Bitcoin钱包地址

这个过程比较简单,首先有3个bitcoin的钱包地址,随机选择一个,写到buffer的第178字节开始的后35字节中,然后把buffer写到c.wnry中。

PeLoader

到这里Payload也已经成功的提取出来了,那我们之前说过Wannacry是分两阶段攻击的,第一阶段还有一个最重要的任务就是将加密程序悄无声息的加载起来。 现在到了激动人心的时刻,通过接下来的分析,我们能够掌握PeLoader的运行原理。 作为第二阶段攻击的最重要的Weapon,Peloader将无视微软API,来完成Pe dll的动态加载。

如果不想翻到最上面看的话,这里有一个代码片段:

这里面有两个数据结构比较重要CProgram和CPeBuilder,先来看一下CProgram:

程序首先构造一个CProgram对象,并初始化内部的CWnCryptContext与CWnAES成员,其中微软的CWnCryptContext使用的CSP是“Microsoft Enhanced RSA and AES Cryptographic Provider”算法是RSA,RSA秘钥是从程序的数据段中读出来的。

上面的CProgram::GetPeFile函数利用程序数据段中的PublicKey对t.wnry中的一段数据进行解密,这段数据解密出来后是AES初始化向量,然后用它去初始化AES加密Key,之后继续读取将用这个AESKey加密的PE文件读取到内存中,并用初始化后的AESKey进行解密,这个函数返回一个在内存中的PE文件,接下来就轮到PeBuilder上场了。

通过这部分,我们可以了解一个被加密的文件的加密结构,通过后面没有提到的二阶段攻击分析,我发现即使是用户被加密的文件的加密后格式也与这个文件一致。

PeBuilder

刚才Wannacry已经将在ResourceData中的t.wnry释放出来,并通过上面的解密动作成功在内存中放置了一个PE File,现在可以利用PeBuilder进行动态加载了。 PeBuilder非常的精巧,也很繁琐。

我相信即使是翻译成C++代码,看到上面的大篇幅代码也没有读下去的动力了,何况我看的是汇编级别的代码。 那我简单讲一下好了,这个函数会返回一个PeBuilder对象,它会解决加载这个pe对象的所有系统级别的工作。

上面是一些重要的片段,如果你没有仔细读上面大片的代码,那么看看这个也是可以的。

这个PeBuilder厉害之处在于,只使用了以下5个系统API,因此即使利用Monitor工具也无法发现有一个Loaddll的动作在里面。

VirtualAlloc

VirtualFree

LoadLibraryA

GetProcAddress

FreeLibrary

虽然有LoadLibrary在但是貌似没有使用。

CPeBuilder的数据结构如下:

其中ImageBase指向一块内存中的Buffer,它是一个被加载起来的Dll模块的基地址。

得到了CPeBuilder对象后,Wannacry利用Seek2TaskStart方法来定位到Dll中导出的TaskStart函数,并调用这个函数,真正开始第二阶段的攻击。

上面这个函数接受CPeBuilder以及一个Func Name作为参数,程序在PE的Export中搜索名为FuncName的导出函数,并返回这个导出函数。

这部分代码就是在搜索导出函数表。

调用导出函数,攻击开始。

至此,tasksche悄无声息的将一个PE dll加载并运行,整个过程无法通过Proc monitor等软件发现。今天分析的是Wannacry中的攻击主体,它是已经落到用户机器上的payload,下次我会给大家带来Peloader的分析,以及具体加密行为的详细分析。

WannaCry 勒索软件相关推荐

- 赛门铁克发布针对WannaCry勒索软件的更新预警

赛门铁克发现两个WannaCry勒索软件与Lazarus犯罪团伙的潜在联系: 已知的Lazarus使用工具和WannaCry勒索软件共同出现:赛门铁克发现,Lazarus组织在设备上使用的专有工具同时 ...

- WannaCry勒索软件还在继续传播和感染中

WannaCry的大规模感染受益于影子经纪人泄露的永恒蓝色漏洞,尽管微软发布了安全更新,但许多用户还没有安装它.自最初爆发以来已经过去了18个月,但到目前为止仍有数十万用户感染了WannaCry勒索软 ...

- linux版本wannacry,Wannacry勒索软件解决方案

1 背景 5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织. 该软件被认为是一种蠕虫变种(也被称为&qu ...

- 这个小伙因WannaCry勒索软件一夜成名,获得一年免费披萨

本文讲的是这个小伙因WannaCry勒索软件一夜成名,获得一年免费披萨, 意外阻断WannaCry勒索软件的"匿名英雄" 近日,全球近百个国家和地区遭受WannaCry勒索软件攻击 ...

- 思科Talos深度解析“WannaCry勒索软件

要点综述 据报道称,全球多家组织遭到了一次严重的勒索软件攻击,西班牙的Telefonica.英国的国民保健署.以及美国的FedEx等组织纷纷中招.发起这一攻击的恶意软件是一种名为"Wanna ...

- 360安全中心:WannaCry勒索软件威胁形势分析

猫宁!!! 参考链接:http://zt.360.cn/1101061855.php?dtid=1101062360&did=210646167 这不是全文,而是重点摘要部分. 2017年5月 ...

- 腾讯安全反病毒实验室解读“Wannacry”勒索软件

背景 针对昨日英国医院被攻击,随后肆虐中国高校的 WannaCry 勒索事件,腾讯安全反病毒实验室第一时间给出了深度权威的分析.此次勒索事件与以往相比最大的亮点在于,勒索病毒结合了蠕虫的方式进行传播, ...

- 赛门铁克针对勒索软件WannaCry发布全球预警

2017年5月12日,全球爆发一种新型比特币勒索病毒家族的攻击,该勒索软件名为Ransom.CryptXXX(WannaCry).该勒索软件由爆发至今已在全球广泛传播,并影响大量企业用户,其中,欧洲用 ...

- 国内影响已扩散,Wannacry蠕虫勒索软件及修复方案

5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织. 该软件被认为是一种蠕虫变种(也被称为"Wa ...

- ”NSA武器库-永恒之蓝“与“Wannacry蠕虫勒索软件”的双剑合璧

5月12日起,大规模勒索病毒软件在全球蔓延,我国大量行业企业内网受到攻击,教育网受损严重,据悉,大量学校电脑感染勒索病毒,重要文件被加密. 这是不法分子利用NSA黑客武器库泄露的"永恒之蓝& ...

最新文章

- 【Python】青少年蓝桥杯_每日一题_8.11_画二叉树

- 一文搞定C语言本地变量和全局变量

- c oracle帮助类,C#DbHelperOra,Oracle数据库帮助类

- r语言 小树转化百分数_“小树”机器人1.0新品发布会

- 让Android软键盘默认进入英文键盘

- 金蝶kis云+sqlserver报表分析

- c语言学习笔记 关于double

- 经典实战案例:用机器学习 KNN 算法实现手写数字识别 | 原力计划

- myeclipse将普通java项目转换成maven项目_Myeclipse Java项目转换成Maven项目

- python sys模块 argv用法_python中sys模块的argv

- valueOf()和toString()详解

- 黄聪:JQUERY的datatables插件,Date range filter时间段筛选功能

- IEEE写作模板获取

- 手动发布web项目到tomcat服务器上

- 太阳光轨迹软件_巧用虚拟天文馆软件Stellarium演示太阳周日视运动轨迹_贺志康...

- 卡巴斯基 (Kaspersky) V7.0.0.43 NCT BATE 汉化免激活特别版(附2009-12-23Key)

- echo和narcissus寓意_【故事】三毛的英文名Echo,有什么含义?

- 参加第2届全国高校大数据教学研讨会总结

- 你的领英账号总被封?实战总结避免和解决领英帐号被封的最强攻略

- Activity流程引擎表结构