邮件服务器SASL TLS 反垃圾邮件系统

首先,在做实验之前,你应当明确

发送给邮件服务器(通过25端口) MTA将邮件存在Mailbox中去。(sasl/TLS)

MUA ------------------------->MTA------------------------>mailbox

| | |

| | |

| | |

dovecot-----------------------mysql--------------------------->

解析: 首先MUA 是客户端。他可以发送邮件,服务器通过25端口接受客户端发送来的邮件,放到mailbox中(邮件服务器,所有用户的邮件都存放在此)在此MUA向服务 其发送邮件的过程中,可以加上sasl验证,就是你发送邮件的时候给你个验证,看你是否被允许往服务器上存邮件,而TLS是指的在发送的过程中对邮件采用 TLS加密。

倘若你客户端接收邮件的时候,你通过dovecot来接收邮件,你通过配置dovecot来接收,dovecot通过110 143 993 995这几个端口来接收,这几个端口中。110 143是加密的,993 995 是不加密的。首先先去myql数据库中查询与你身份符合的邮件,或者可以说目的地是你的邮件,然后可以通过加密去mailbox去取属于自己的邮件。

还有一种接收邮件的方式:

80

webmail------->http---------->extmail

443(加密的https)

webmail可以通过http接收邮件,通过80端口接收的是没有加密的邮件,通过443接收的是加密的方式接收,需要验证身份。

实验一:

smtp是用来发邮件的:

做sasl的时候记得服务器上运行: postconf -a 有显示: cyrus dovecot的时候你才可以做。

(1)yum list cyrus*

yum install cyrus-sasl.x86_64 cyrus-sasl-sql-2.1.23-8.el6.x86_64 -y

yum install cyrus-sasl-plain.x86_64 cyrus-sasl-sql.x86_64 -y

(2) postconf -d | grep smtpd_sasl

postconf -e smtpd_sasl_auth_enable=yes

postconf -e smtpd_sasl_authenticated_header=yes

postconf e smtpd_sasl_type=cyrus

postconf e smtpd_sasl_path=smtpd

postconf -e "smtpd_recipient_restrictions = permit_sasl_authenticated, permit_mynetworks,reject_unauth_destination"

(3)cd ~

cd /pub/docs/postfix

get postfix-2.8.5.tar.gz(或者去www.postfix.org网站去下载,注意你搭建服务器的时候要下稳定版,你做测试的话可以下那种实验的版本)

tar zxf postfix-2.8.5.tar.gz

cd postfix-2.8.5/README_FILES

less SASL_README可以查看帮助文档信息(里面会有如何在/usr/lib64/sasl2中建立的文档及内容)

(4) cp /etc/sasl2/smtpd.conf /usr/lib64/sasl2

vi /usr/lib64/sasl2/smtpd.conf

- pwcheck_method: auxprop

- auxprop_plugin: sql

- mech_list: PLAIN LOGIN (大小写都一样的)

- sql_engine: mysql

- sql_hostnames: 127.0.0.1

- sql_user: extmail

- sql_passwd: extmail

- sql_database: extmail

- sql_statement: SELECT password FROM mailbox WHERE username = '%u@%r'

- sql_verbose: yes

(注意@是一个特殊的符号,你或的密码的时候前面要加 \)

( 5) postfix reload /etc/init.d/postfix restart

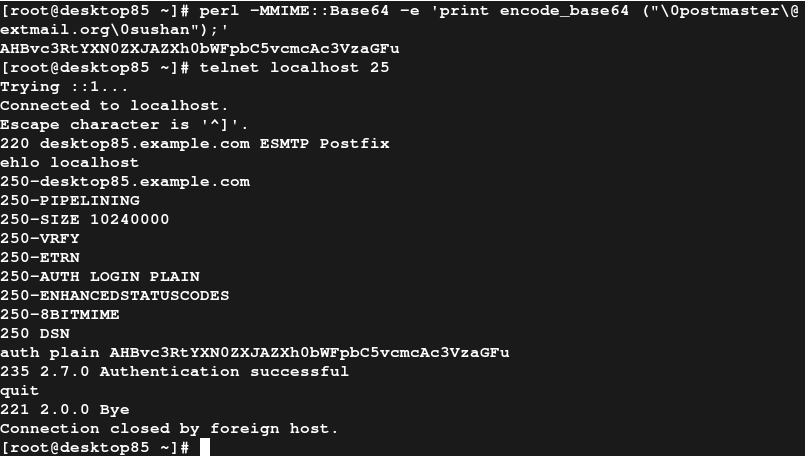

perl -MMIME::Base64 -e 'print encode_base64 ("\0postmaster\@extmail.org\0sushan");'出现类似: AHd4aEBleHRtYWlsLm9yZwB3ZXBN0BSM=

测试: telnet localhost 25 ehlo localhost(出现250-AUTH PLAIN LOGIN表示明文密码登录)

auth plain AHBvc3RtYXN0ZXJAZXh0bWFpbC5vcmcAc3VzaGFu

若出现 successful 说明你设置的成功了。

这样你用thunderbird做测试: 添加用户: ADD Mail Account username: postmaster Email Address: postmaster@extmail.org password: sushan(你在init.sql中导入的密码) 创建帐号成功。

在 postmaster@extmail.org中点击右键:setting

然后在Server Setting:设置: Server Name:192.168.0.139

User Name : postmaster@extmail.org

Connection security: SSL/TLS OK

在Outgoing Server(SMTP)中设置:

编辑:Server Name: 192.168.0.139

Connection security: None

user name : postmaster@extmail.org

OK (outing是配置的发送邮件的一端,Server Setting中设置的是为接收邮件做准备的)

然后你可以测试 sendmail(在你发送的时候可能需要你输入密码认证)

getmail 实验二:

步骤(1)cd /var/spool/postfix/private ll auth(没有该文件或目录) cd /etc/dovecot/conf.d/ vi 10-master.conf

- unix_listener /var/spool/postfix/private/auth{

- mode = 0666

- user = postfix

- group = postfix

- }

(2)/etc/init.d/dovecot restart ll auth

(3) postconf -e smtpd_sasl_path=private/auth postconf -e smtpd_sasl_type=dovecot postconf -e smtpd_tls_received_header=yes postconf -e smtpd_tls_security_level=may postconf -e smtpd_tls_cert_file=/etc/postfix/mail.pem postconf -e "smtpd_recipient_restrictions = permit_sasl_authenticated,permit_tls_clientcerts, permit_mynetworks,reject_unauth_destination" postconf -e smtpd_tls_session_cache_database=btree:/var/lib/postfix/smtpd_scache

(4) cd /etc/pki/tls/certs make mail.pem mv mail.pem /etc/postfix/

测试: telnet localhost 25 ehlo localhost 可以看到 250-STARTTLS说明你设置成功。 然后在Server Setting:设置: Server Name:192.168.0.139 User Name : postmaster@extmail.org Connection security: SSL/TLS OK 在Outgoing Server(SMTP)中设置: 编辑:Server Name: 192.168.0.139 Connection security: STARTTLS user name : postmaster@extmail.org OK 用:sendmail getmail测试 实验三: 反垃圾邮件的处理。 www.ccert.edu.cn 计算机网紧急相应组(犯垃圾邮件系统) 有一个中国反垃圾邮件联盟。在里面有一些黑名单,以及一些白名单。你自己可以申请加入百白名单。 步骤(1) wget -N -P /usr/share/spamassassin www.ccert.edu.cn/spam/sa/Chinese_rules.cf CCERT每周更新一次规则集和相应的分数,更新使用CCERT犯垃圾邮件服务在6个月内处理过的垃圾邮件为样本,Chinese_rules.cf会使过滤效果更好。 service spamassassin start (2)cd ~ lftp 192.168.0.254 cd /pub/docs/postfix get fp-linux-i386-ws.tar.gz tar zxf fp-linux-i386-ws.tar.gz cd f-prot cd .. mv f-prot/ /usr/local/ cd /usr/local/f-prot ll antivir.def du -sh antivir.def 显示:45M

cd /mnt

lftp 192.168.0.254

cd /pub/docs/postfix get antivir.def mv antivir.def /usr/local/f-prot cd /usr/local/f-prot ll antivir.def du -sh antivir.def 显示:58M

/usr/local/f-prot/install-f-prot.pl

./fpupdate (安装过程中有可能出现缺少动态连接库 /lib/ld-linux.so.2

yum install /lib/ld-linux.so.2 -y)

(3)cd /var/www/extsuite/extmail

fpscan /root/(扫描根文件发现没有病毒)

lftp 192.168.0.254

cd /pub/docs/postfix

get MailScanner-4.84.3-1.rpm.tar.gz (或者去www.mailscanner.info去下载)

tar zxf MailScanner-4.84.3-1.rpm.tar.gz

cd MailScanner-4.84.3-1

ls(可以看到该文件下面全市sec源码文件)

yum install rpm-build (用于生成rpm包。)

./install.sh(在你安装gcc之后,该脚本很厉害的。可以检测到缺少的问家,并且给你安装上)

(4) mkdir /var/spool/MailScanner/spamassassin; chown postfix.postfix /var/spool/MailScanner/*

vi /etc/MailScanner/MailScanner.conf

- Run As User = postfix

- Run As Group = postfix

- Incoming Queue Dir = /var/spool/postfix/hold

- Outgoing Queue Dir = /var/spool/postfix/incoming

- MTA = postfix

- Virus Scanners = fprot

- Always Include Spamassassin report = yes

- Use Spamassassin = yes

- SpamAssassin User State Dir = /var/spool/MailScanner/spamassassin

(5)echo /^Received:/ HOLD >>/etc/postfix/header_checks

ll /etc/postfix/header_checks

postmap /etc/postfix/header_checks (make sure uncomment header_checks in /etc/postfix/main.cf)

(6) postfix stop chkconfig postfix off service MailScanner start(MailScanner启动之后postfix会自动起来的)

chkconfig MailScanner on

(7) Virus test(病毒测试) Download “eicar.com” from http://www.eicar.org/anti_virus_ test_file.htm b) mail test include “eicar.com”. 或者用thunderbild来发送和接收邮件。 发送的时候添加附加病毒。 send get mail

此时你可以看得到你发送的病毒附件被删除了,然后系统会给你发送2份邮件,

一份是你本身的邮件除去病毒。另一份是发送给你的警告信息,告诉你本来的邮件内含有

病毒。

转载于:https://blog.51cto.com/luoning504/870297

邮件服务器SASL TLS 反垃圾邮件系统相关推荐

- 邮件服务器SASL TLS 反垃圾邮件系统

首先,在做实验之前,你应当明确 发送给邮件服务器(通过25端口) MTA将邮件存在Mailbox中去.(sasl/TLS) MUA ---------------------- ...

- U-Mail邮件服务器教你反垃圾邮件新方法

垃圾邮件猖獗防不胜防,这是一个棘手的世界性难题,关于反垃圾邮件的方法,我们此前已反复告诉用户U-Mail邮件系统使用了很多功能,诸如启发式.贝叶斯分类.灰名单.黑白名单等.应该说,这些方法效果都不错, ...

- Postfix邮箱(八):安装反垃圾邮件系统Spam Locker

说明:Spam Locker是一款开放源代码,并以GPL授权发布,起源于APF技术,以SMTP行为识别为核心的反垃圾邮件系统.使用Perl语言撰写: Spam Locker使用了多种目前反垃圾邮件领域 ...

- Freebsd 4.7环境下基于qmail系统的反病毒反垃圾邮件系统构建--fw

Freebsd 4.7环境下基于 qmail系统的反病毒反垃圾邮件系统构建 第一部分:前 言 一. 版权信息 本文档的版权属于作者姜培军[peijun.jiang]所有.转摘时请附带本信 ...

- 反垃圾邮件系统|基于Springboot+vue 实现反垃圾邮件系统

作者主页:编程指南针 作者简介:Java领域优质创作者.CSDN博客专家 .掘金特邀作者.多年架构师设计经验.腾讯课堂常驻讲师 主要内容:Java项目.毕业设计.简历模板.学习资料.面试题库.技术互助 ...

- 建立远程服务器链接失败,无法建立与远程邮件服务器的 TLS 连接 - Exchange | Microsoft Docs...

无法建立到 Exchange Online 或 Exchange Online 中的远程邮件服务器的 TLS Exchange Server 2021/4/9 适用于: Exchange Online ...

- Postfix邮箱(十):测试反垃圾邮件系统DSPAM

一.测试DSPAM(未使用amavisd调用DSPAM)- 一般邮件 1.外部邮箱postmaster@eplanstore.com发送一封邮件给test@yourmail.com 主题:111111 ...

- 详解:贝叶斯算法(bayesian)在GCMail反垃圾邮件系统中的应用

贝叶斯在在反垃圾邮件的产品中应用很多,也是当前最好的反垃圾邮件算法,著名的卡巴斯基病毒库代码就是采用贝叶斯过滤算法,在目前的邮件系统中采用贝叶斯过滤算法的唯有GCMAil邮件服务器.下面我就对贝叶斯反 ...

- 邮件服务器实用技巧和选购指南

为什么80%的码农都做不了架构师?>>> 电子商务打破了地域界限,迎来飞速发展,信息传递很大程度上依靠邮件进行,因此邮件服务器作为企业信息化重要一环,价值日益凸显.信息安全和稳 ...

- 反垃圾邮件,需要全面了解各种方案

自2000年后,互联网技术飞速发展,邮件技术已经逐步成为了现代社会最重要的沟通工具之一.然而,予生俱来的是垃圾邮件对邮件用户的侵扰:到2006年末,这种侵扰已经成为公认的最大的互联网应用威胁之一. 有 ...

最新文章

- php拦截器配置,php 类中的各种拦截器

- urlScan 配置阻止sql注入

- PetShop之ASP.NET缓存

- hostent结构体图解

- idea2021如何开启RunDashboard

- c#中WinForm中拖拽窗体实现移动功能(无边框模态窗体)

- 黑科技抢先尝(续) - Windows terminal中WSL Linux 终端的极简美化指南

- 虚函数和纯虚函数详解

- 8个成语接龙首尾相连_成语接龙(至少8个)

- Ajax异步请求PHP服务器,无阻塞响应的解决方案

- css免费网站,5个免费网站模板|免费CSS模板网站汇总

- db2数据库连接数 linux_linux下db2数据库命令

- 计算机软件如何永久删除,电脑上如何卸载软件? 如何从电脑上彻底删除一个软件?...

- OpenCV图像处理——阈值处理/二值化(python实现和c++实现)

- template的使用,泛式编程

- Python(函数与面向对象)

- .NET Interop 互操作 COM+

- node拉取微信权限,实现自定义分享微信朋友圈等操作

- GAN训练不稳定原因

- MySQL远程访问权限的设置