ROOT工具为漏洞利用大开“方便之门”

即使当所有信息都被披露,安卓Root应用开发商还是存在不为人知的一面。

ROOT也为漏洞利用打开方便之门

最新研究发现,通过推广强大的Root利用程序,为数不多的应用程序经销商正在将数以百万计的安卓用户置于十分危险的境地。Root程序会很容易被逆向工程,让恶意软件利用漏洞利用工具绕过安卓的重要安全检测。

周四,来自加州河滨分校的研究人员在ACM计算机与通信安全会议上发表了题为《安卓Root及其供应商:一把双刃剑》的报告,他们花了一个月的空闲时间逆向工程了一个Root工具包含的167个漏洞。最终研究者得出结论,root供应商通过提供了大量种类繁多、高度定制的漏洞利用很容易导致逆向工程,并难以检测,这提升了所有安卓用户的安全风险。

而在中国,安卓Root非常流行,主流开发商都参与到了Root工具开发,比如Root精灵、IRoot、360的一键Root以及Kingroot等等,这些Root程序帮助安卓用户不受手机运营商或者制造商的限制。为此,Root供应商们针对运行特定版本安卓系统的特定硬件设备收集大量的漏洞利用。

手机杀毒软件检测结果

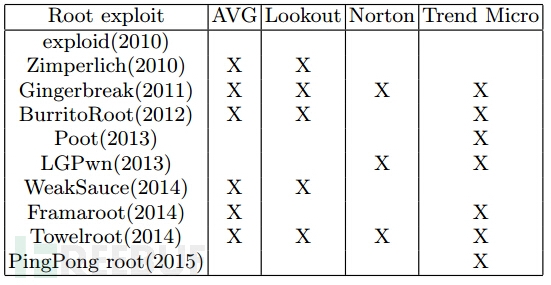

供应商的代码通常包括已知的最先进的漏洞利用,例如TowelRoot(又称futex)、Pingpong Root和Gingerbreak。这些漏洞利用正常情况下都会被安卓杀毒应用程序封锁。但是由于Root供应商进行了改进,这些专业开发的漏洞利用便不容易被检测到。而更糟的情况是,许多现成的漏洞利用被直接用于攻击未公开的安卓安全缺陷。

ROOT:一把双刃剑

来自加州大学河滨分校的研究者在论文中提出:

“我们发现他们不仅仅努力融入和整合已知漏洞利用,为保持竞争力同时还开发新的利用。然而,这些精致的漏洞利用并没有得到很好的保护,一旦落入错误的人手中将会造成极其危险的影响。”

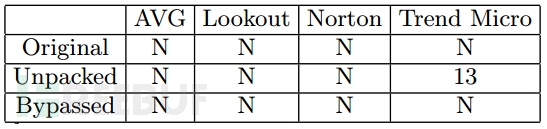

研究者将相同的167个漏洞利用捆绑放进一个自主研发的应用程序当中,检测安卓杀毒程序(AV)是否能够检测到。每个利用以三种不同方式暴露于杀毒程序面前——从root供应商网站下载的原始exp,一个直接暴露于AV引擎的脱壳exp,以及恶意软件经常使用的加壳exp。检测结果显示,四款AV产品只有来自趋势科技的一个程序检测到了exp,其测试结果为167中的13个exp,并且都是脱壳当中。

·N:没有检测出威胁 ·检测中的所有反病毒软件都是最新版本

研究人员在报告中写道:

“这些反病毒软件没有检测出任何加壳exp的结果真令人失望。这可能是由于供应商自定义模糊程序,exp没有被识别出。然而,即使是脱壳exp,只有趋势科技从167个当中识别出13个文件标记为恶意。值得一提的是,高度危险的futex利用与PingPong root利用都没有被任何反病毒软件抓到。”

其他的AV程序分别来自于Lookout、AVG和赛门铁克。需要说明一点,这份报告写于今年5月,测试中的这些产品可能在这之后进行了更新,或许已经可以检测出全部、或一部分的利用。

即使我们的乐观推测为真,报告中仍然非常强调root应用供应商本应该充分保护其包含的可利用漏洞,但在实际中这些漏洞可以被恶意程序作者轻而易举的拿来用。

作者:小太阳花

来源:51CTO

ROOT工具为漏洞利用大开“方便之门”相关推荐

- s2 安恒 漏洞验证工具_Struts2漏洞利用工具下载(更新2017-V1.8版增加S2-045/S2-046)

Struts2漏洞利用工具下载(已更新V1.8版) 2017-03-21: 增加S2-046,官方发布S2-046和S2-045漏洞引发原因一样,只是利用漏洞的位置发生了变化,S2-046方式可能绕过 ...

- s2 安恒 漏洞验证工具_Struts2漏洞利用工具下载(更新2017-V1.8版增加S2-045/S2-046)-阿里云开发者社区...

Struts2漏洞利用工具下载(已更新V1.8版) 2017-03-21: 增加S2-046,官方发布S2-046和S2-045漏洞引发原因一样,只是利用漏洞的位置发生了变化,S2-046方式可能绕过 ...

- Hack The Box - Catch 利用let chat API查询信息,Cachet配置泄露漏洞获取ssh登录密码,apk代码注入漏洞利用获取root权限

Hack The Box-Catch Hack The Box开始使用流程看这篇 文章目录 Hack The Box-Catch 整体思路 1.Nmap扫描 2.apk文件信息收集 3.lets ch ...

- linux内核提取ret2usr,Linux内核漏洞利用技术详解 Part 2

前言 在上一篇文章中,我们不仅为读者详细介绍了如何搭建环境,还通过一个具体的例子演示了最简单的内核漏洞利用技术:ret2usr.在本文中,我们将逐步启用更多的安全防御机制,即SMEP.KPTI和SMA ...

- MS17-010永恒之蓝漏洞利用,win32安装,windows 7 32位

漏洞复现:MS17-010 漏洞利用的条件:1.靶机开启445端口(如果未打开该端口将会攻击失败,百度打开445端口) 2.关闭防火墙 靶机:windows 7(未知X32位还是X64位) ip:19 ...

- MS17-010 漏洞利用+修复方法

一.实验环境 Kali:192.168.100.11 Windows 7靶机:192.168.100.12 二.漏洞复现 1.信息收集 nmap端口快速扫描 利用nmap漏洞脚本进行扫描 可以发现,靶 ...

- SSRF 漏洞危害大,应避免被利用攻击内网应用!| 原力计划

作者 | Qwzf 责编 | 夕颜 头图 | CSDN付费下载自视觉中国 出品 | CSDN博客 前言 SSRF漏洞和CSRF漏洞有一些相似之处:CSRF跨站请求伪造,基于客户端的请求伪造:SSRF服 ...

- 部分CIA的漏洞利用工具干货请查收

3月12日讯 CIA 辛辛苦苦几年攒的漏洞和工具"被"提交事件后,业内人士和记者都在仔细查看这些文件,各方都在关注事情进展. 相关阅读: 维基解密再曝美国情报机构惊天内幕 批露CI ...

- WebDAV服务漏洞利用工具DAVTest

WebDAV服务漏洞利用工具DAVTest WebDAV是基于Web服务的扩展服务.它允许用户像操作本地文件一样,操作服务器上的文件.借助该功能,用户很方便的在网络上存储自己的文件.为了方便用户使用, ...

- Sundown EK:漏洞利用工具中的抄袭大师

简介 Sundown是目前市场上最新款的漏洞利用工具,而Sundown的作者也成功地证明了自己其实就是一个抄袭大师.不知道这种"借鸡生蛋"的事情被曝光之后,还有用户会买他的单吗? ...

最新文章

- rm 空间不释放_面试官跟我说rm删除文件之后,空间就被释放了吗?我该怎么答...

- 软件开发依据的标准或法律法规_第178篇丨直真科技:官宣!定制软件开发不应该采用完工百分比法确认收入...

- Windows服务器上Mqtt服务器EMQX的安装使用

- linux中mount -o remount /home,mount -o remount, rw / 很有用..

- 3D远方纯动态白云页面源码

- Springboot启动报错:DEBUG org.springframework.boot.diagnostics.FailureAnalyzers

- mysql中两列拼接_python之Pandas读写操作mysql数据库

- ppt插入相对路径视频

- IDEA最右侧栏的Maven窗口不见了怎么调出来

- 线性同余法[纯理论]

- 磁盘转换:电脑动态盘转换基本盘怎么操作?

- css——居中对齐方法

- MongoDB数据同步工具mongosync

- 安装CUDA和CUDNN

- word刷子刷格式_Word文档中用格式刷快速编辑数据格式的方法

- c语言编写单片机密码锁程序,51单片机密码锁制作的程序和流程图(很详细)

- keras实现交叉验证以及K折交叉验证

- 野蛮生长过后,机器人产业“标准化”号角已吹响

- Word文档中批量修改英文、中文或数字等的字体和格式的方法

- 华为云照片的爬虫程序更新(python3.6)

热门文章

- 搜狗 语音输入法 linux,搜狗输入法Linux1.0企业版发布 全面提升用户输入体验

- 【React】377- 实现 React 中的状态自动保存

- 你的系统可靠性和可用性是几个9?

- 仅15%的L2智能驾驶搭载DMS,「安全」背后的市场爆发在即

- 数商云DMS渠道商城系统全渠道营销场景应用举例,赋能日化行业增强渠道掌控力

- SDL渲染3D动画图片

- CorelDRAW2022(CDR2022-64位),Win7 、Win10通用\免激活注册中文版安装图文教程

- 订阅号服务器消息推送数量,微信服务号一个月4次的推文次数用完了,怎么增加推送数量?...

- erp系统与mes集成:制造业信息化发展中必不可少的阶段

- 红帽linux认证的有效期,红帽RHCE证书过期怎么办