win10注入漏洞跳出计算机,win10操作系统本地提权漏洞

2018年8月27日,安全研究人员在github上公布了最新的win10x64版的本地提权漏洞,并且在推特上对其提权的demo进行了演示。在github上的SandboxEscaper上有着完整的漏洞利用程序以及demo,并且被其他安全研究专家证实该漏洞可以在最近的win10上复现。

### 千里百科

Windows 10是Microsoft生产的一系列个人计算机操作系统,是Windows NT系列操作系统的一部分。它于2015年7月29日发布。Windows 10持续不断地发布新版本,用户无需支付额外费用。截至2017年11月,该操作系统在超过6亿台设备上运行。

### 漏洞描述

该漏洞的原因在于win10系统的任务调度服务中有alpc的调用接口,该接口导出了SchRpcSetSecurity函数,该函数正是本次漏洞利用到的函数。该函数的原型如下:

```

long _SchRpcSetSecurity(

[in][string] wchar_t* arg_1, //Task name

[in][string] wchar_t* arg_2, //Security Descriptor string

[in]long arg_3);

```

当任意权限的用户调用该函数时,该函数会检测 c:\windows\tasks目录下是否存在一个后缀为job的文件,如果该文件存在会向该文件写入指定的DACL数据。本次漏洞利用的方式即通过硬链接的方式将该job文件指定链接到特定的dll上,这样当用户调用该函数时会向特定的dll写入数据,而特定的dll往往是系统级别的dll。在github上发布的漏洞利用程序则会向printconfig.dll写入提权代码,并通过启动打印服务spoolsv.exe来执行提权代码,从而实现内核提权。

### 漏洞复现

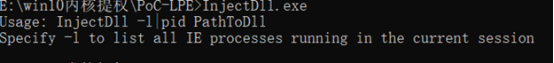

本次复现使用了win10x64版,首先使用github上提供的漏洞利用工具,查看其具体用法。该漏洞利用工具的主要方式是通过dll注入的方式向低权限的进程注入可以实现整套提权攻击的shellcode。

但随后利用ie浏览器进行测试时发现无法利用成功,虽然漏洞利用的dll已经被写入到spoolsv.exe中,但却没有实现漏洞真正的效果。

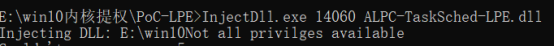

接下来按照演示demo中的操作,打开一个notepad程序,并对notepad程序进行注入

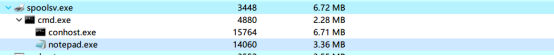

随后查看spoolsv.exe下的所有子进程,发现该notepad.exe程序被spoolsv.exe程序重新打开,和github上的漏洞利用的demo中的效果一致,可以确定漏洞利用成功。

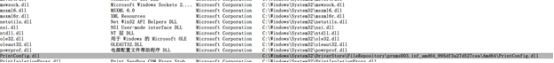

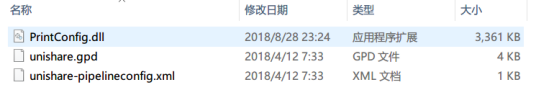

接下来查看spoolsv.exe中的第三方动态库,可以看到我们利用漏洞所修改的dll

而该dll的修改时间也显示是刚刚漏洞利用的时间

至此漏洞复现成功。

### 影响版本

win10 x64、x32

win10注入漏洞跳出计算机,win10操作系统本地提权漏洞相关推荐

- 绿盟科技 linux漏洞,绿盟科技发布LINUX内核本地提权漏洞技术分析与防护方案

Linux内核的内存子系统在处理写时拷贝(Copy-on-Write,缩写为COW)时存在条件竞争漏洞,导致可以破坏私有只读内存映射.一个低权限的本地用户能够利用此漏洞获取其他只读内存映射的写权限,进 ...

- Linux 系统安全 - 近期发现的 polkit pkexec 本地提权漏洞(CVE-2021-4034)修复方案

时间: 20220-1-25 事件: qualys 安全研究人员披露 CVE-2021-4034 polkit pkexec 本地提权漏洞细节. 漏洞描述: polkit pkexec 中对命令行参数 ...

- sqlite字段是否存在_【漏洞预警】Linux内核存在本地提权漏洞(CVE20198912)

更多资讯和分析文章请关注启明星辰ADLab微信公众号及官方网站(adlab.venustech.com.cn) 漏洞背景 近日,Linux git中发布一个commit补丁,该补丁对应的漏洞是一个本地 ...

- 2019最有意思的五大 ZDI 案例之:通过调色板索引实现 Win32k.sys 本地提权漏洞 (下)...

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 本文是趋势科技 ZDI 项目推出的第二届年度最有意思的五大案例系列文章之一.他们从1000多份安全公告中遴选出这些案例,奇安信代码卫士 ...

- 2019最有意思的五大 ZDI 案例之:通过调色板索引实现 Win32k.sys 本地提权漏洞(上)...

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 本文是趋势科技 ZDI 项目推出的第二届年度最有意思的五大案例系列文章之一.他们从1000多份安全公告中遴选出这些案例,奇安信代码卫士 ...

- Microsoft Windows Win32k本地提权漏洞分析

漏洞信息 1 漏洞简介 漏洞名称:Microsoft Windows Win32k本地提权漏洞 漏洞编号:CVE-2015-2546 漏洞类型:UAF 影响范围:Windows 7 Service P ...

- 一、漏洞编号为CVE-2017-16995的本地提权(略微详细)(Ubuntu16.04.1-4)

漏洞编号为CVE-2017-16995的本地提权(略微详细)(Ubuntu16.04.1-4) CVE-2017-16995漏洞的本地提权 一.漏洞分析: 1.漏洞编号:CVE-2017-16995 ...

- CVE-2014-7911 Android本地提权漏洞分析与利用

概述 前面我们了解了Android Binder机制的基本原理,当然仅仅了解是不够的,我们要做到:Know it and hack it.这篇文章我们就来分析一个和Binder相关的漏洞:CVE-20 ...

- 开源OS FreeBSD 中 ftpd chroot 本地提权漏洞 (CVE-2020-7468) 的技术分析

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 7月份,一名匿名研究员向 ZDI 报告了 FreeBSD 中的一个本地提权漏洞.它位于 FreeBSD 的文件传输协议守护进程 (ft ...

最新文章

- 面试:如何决定使用 HashMap 还是 TreeMap?

- eclipse + android 自动补全

- 【五线谱】符干朝向与连音线 ( 符干朝向 | 第三线以下符干朝上 | 第三线以上符干朝下 | 连音线 )

- [原创]基于Extjs的开源控件库 - http://extaspnet.codeplex.com/

- 用 Python 画个生日蛋糕为朋友庆生

- SAP号码段表及相关操作T-CODE

- 案例:include指令的具体用法

- 基础html的网页,[网页设计]HTML基础(五)——

- OpenAI重磅开源多智能体博弈环境Neural MMO

- 浏览器兼容性-JS篇

- 通过手机号码编码传送信息的想法

- dj打碟怎么学_关于DJ入门以及手把手教你如何打碟(转)

- 图灵机二义性_形式语言与自动机理论教学参考书(第3版)

- wordpres报错sfile_exists() [function.file-exists]: File name is longer than the maximum allowed

- Java全栈工程师(自学)

- Android仿iOS左右滑动开关控件(Android4.0以上适用)

- linux文件系统程序设计实验报告,浙江大学Linux程序设计实验报告

- 光驱动器类有哪些最新发表的毕业论文呢?

- 无线充电器的CE认证、FCC认证、IC认证测试标准

- 【Cesium】【vue】空间查询——量距(测量距离)、量面(测量面积)