如何防御DDOS等流量攻击

好几个月没写博客,一方面是工作忙原因,一方面是内容太浅,没什么实际应用的我也不想写,现在正好最近遭受了大量的UDP攻击,我给大家介绍一下我这里是如何防御DDOS等流量攻击。

先给大家看看我最近遭受攻击情况数据汇总

我公司也不是没有防护方式,有IPS与IDS设备,也有防火墙,一般小流量4G以下均能防御,但攻击量超过4G后,流量基本都无法到达我公司网络,所以只能采用其他方案。

|

1

2

|

电信单ip防御40g流量攻击/1000w pps,联通单ip防御10g流量攻击/500w pps。

联通防御10G,原因是联通内网管控严格,基本攻击都是从电信来的。

|

自从使用了高防方案,总共遭受了5次攻击,但均未影响业务。

有了高防节点,你可以选择2个方案进行配置:

1、最简单的使用Iptables的DNAT技术,直接让流量通过高防后,转发到源站;

2、使用nginx的反向代理技术;

方案一优势是配置简单,配置好iptables规则后,不需要管后端源站有多少域名,只需要流量是通过高防统统转发到源站,但缺点是源站无法获取客户的真实IP。

方案二优势是可以获取让源站获取客户真实IP,缺点是源站有多少域名都需要在nginx的反向代理里配置。

当前这2个方案,都得结合DNS技术,需要把高防的IP解析到域名,一般高防多节点会给你2个IP,一个是电信,一个是联通,所以你需要在DNS里解析这2个IP,我使用DNSPOD,所以你可以参考下面

在"线路类型"这里,默认与电信线路都解析到高防的电信里,联通就解析到联通里,TTL时间最好能短一些,如果有问题可以快速切换,但由于我这个是免费dnspod,所以只能是600秒了。

另外如果想使用高防,你源站IP也需要先切换到一个新的IP,因为旧的已经暴漏,如果不换IP,可能导致对方直接攻击你源站,并且切换到新IP后,80端口也只允许高防IP获取数据。

下面介绍如果使用iptables的dnat与nginx反向代理。

1、IPTABLE的DNAT

A、需要先配置转发功能

|

1

|

sysctl -w net.ipv4.ip_forward=1

|

B、配置iptables

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

|

*nat

:PREROUTING ACCEPT [9:496]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A PREROUTING -d 高防电信IP/32 -p tcp -m tcp --dport 80 -j DNAT --to-destination 源站IP:源站web端口

-A PREROUTING -d 高防联通IP/32 -p tcp -m tcp --dport 80 -j DNAT --to-destination 源站IP:源站web端口

-A POSTROUTING -p tcp -m tcp --dport 源站web端口 -j SNAT --to-source 高防电信IP

-A POSTROUTING -p tcp -m tcp --dport 源站web端口 -j SNAT --to-source 高防联通IP

COMMIT

# Generated by iptables-save v1.4.7 on Wed Feb 22 11:49:17 2017

*filter

:INPUT DROP [79:4799]

:FORWARD ACCEPT [37:2232]

:OUTPUT ACCEPT [150:21620]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -s 公司机房网段/24 -p tcp -m multiport --dports 22,10050 -j ACCEPT

-A FORWARD -p tcp -m tcp --tcp-flags FIN,SYN,RST,ACK RST -m limit --limit 1/sec -j ACCEPT

COMMIT

|

针对上面高防电信IP、高防联通IP、源站IP、源站web端口、公司机房网段进行修改。

完成后重启iptables就可以生效(dnspod的配置别忘记),源站不需要修改任何配置。

2、Nginx的反向代理

A、安装

yum或编译都行,但如果想让源站获取真实用户IP需要新增模块(高防与源站都需要有此模块)

|

1

|

--with-http_realip_module

|

这个模板默认yum安装是已存在,如果不知道自己有哪些模块可以使用下面命令查看

|

1

|

nginx -V

|

B、在高防的nginx的里配置

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

|

upstream web {

server xxx.xxx.xxx.xxx:80;

}

server {

listen 80;

server_name notice1.ops.xxx.xxx;

client_max_body_size 10M;

proxy_read_timeout 30;

access_log /var/log/nginx/access_notice.log;

error_log /var/log/nginx/error_notice.log;

location / {

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $host;

proxy_redirect off;

proxy_headers_hash_max_size 51200;

proxy_headers_hash_bucket_size 6400;

proxy_pass http://web;

}

}

|

需要修改upstream web里的server源站ip与端口,以及server_name那里的域名。

最后你需要在iptables里开通本机80允许公网访问。

C、在源站的nginx里配置

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

|

server {

listen 80;

server_name notice1.ops.xxx.xxx;

index index.html index.htm index.php;

root /var/www/html/;

access_log /var/log/nginx/notice-access.log;

error_log /var/log/nginx/notice-error.log;

error_page 502 = /502.html;

location ~ .*\.(php|php5)?$ {

fastcgi_pass unix:/tmp/php-cgi.sock;

fastcgi_index index.php;

include fastcgi.conf;

}

location / {

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $host;

proxy_redirect off;

set_real_ip_from xxx.xxx.xxx.xxx;

real_ip_header X-Real-IP;

}

location ~ .*\.(gif|jpg|jpeg|png|bmp|swf|mp3)$ {

expires 30d;

}

location ~ .*\.(js|css)?$ {

expires 12h;

}

}

|

主要需要修改的是server_name与set_real_ip_from,后者是需要填写高防的IP。

完成后重启nginx,并且在iptables防火墙里设置只允许高防IP访问自己本地80.

另外如果你有多个域名,就写多个虚拟主机配置文件就好。

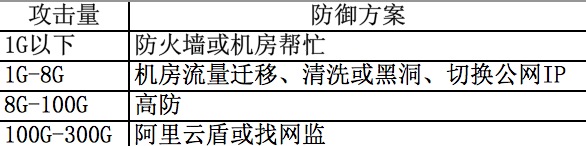

目前高防方案只能防护100G以下攻击,如果攻击超过100G,你可以选择阿里云盾的,可以最高支持300G的,另外真的要是超过了100G攻击,你可以联系网监了。

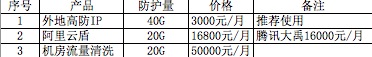

下面是我针对攻击量做的防御方案,大家可以参考。

转摘自http://dl528888.blog.51cto.com/2382721/1902274

如何防御DDOS等流量攻击相关推荐

- 如何防御DDoS等流量攻击?

好几个月没写博客,一方面是工作忙原因,一方面是内容太浅,没什么实际应用的我也不想写,现在正好最近遭受了大量的UDP攻击,我给大家介绍一下我这里是如何防御DDOS等流量攻击. 先给大家看看我最近遭受攻击 ...

- 死扛无限防御-DDoS/CC流量清洗

版权声明:本文为搜狐号博主「迷途斑鸠」的原创文章,遵循版权协议,转载请附上原文出处链接及本声明. 原文链接:https://www.sohu.com/a/360656262_100184097 在高防 ...

- DDOS\CC流量攻击

一. DDOS攻击 简单说就是瞬间有大量请求访问接口. 导致网站无法正常访问甚至出现短暂的关闭 DDOS攻击原理 简单的ddos攻击: 写个死循环一直调用被攻击方接口, 导致被攻击方请求连接数量或QP ...

- 有效防御DDOS和APT攻击

最近科技日报指出,近年来网络攻击频繁盯上民生领域,如电力.交通.水利.能源乃至医疗等关键基础设施. 在很多人看来,网络攻击这件事好像还离我们很远,然而当关系到国计民生的基础设施遭到攻击时,就可能会影响 ...

- 游戏盾无限防御DDOS和CC攻击

游戏很容易招到黑客攻击,尤其是对于一些比较出名的平台,风险就更高一些.究竟为什么黑客这么喜欢攻击地方性游戏呢? 经过许多被攻击的案例显示,黑客之所以会选择攻击棋牌游戏平台是以下原因: /1.盗卖游戏币 ...

- 阿里云盾技术强在哪里?轻松防御DDoS、CC攻击

阿里云安全核心产品:云盾 云盾是阿里巴巴集团多年来安全技术研究积累的成果,结合阿里云云计算平台强大的数据分析能力,为中小网站提供如安全漏洞检测.网页木马检测,以及面向云服务器用户提供的主机入侵检测.防 ...

- 阿里云盾技术强在哪?轻松防御ddos,cc攻击

阿里云安全核心产品:云盾 云盾是阿里巴巴集团多年来安全技术研究积累的成果,结合阿里云云计算平台强大的数据分析能力,为中小网站提供如安全漏洞检测.网页木马检测,以及面向云服务器用户提供的主机入侵检测.防 ...

- DDOS流量攻击如何防御分析以及被攻击的解决方案

从2019年初到今天的6月,已经过来大半年了,DDOS流量攻击越来越频繁,在2月份的时候外部公开了一个新型的DDOS攻击网络,利用最新的漏洞,包括了微软最近新出的远程桌面漏洞的合集,利用这些漏洞组成了 ...

- 高防IP是如何来防御DDoS攻击的呢?

DDoS攻击是目前互联网中最常见的网络攻击方式之一,通过大量虚假流量对目标服务器进行攻击,堵塞网络耗尽服务器性能,导致服务器崩溃,真正的用户也无法正常访问了.以前大型企业常用的防御手段就是高防服务器, ...

最新文章

- Go 分布式学习利器(14)-- Go语言的错误处理

- java去掉字符串中前后空格函数_JAVA中去掉字符串空格各种方法详解

- C#互操作性平台调用基础知识

- 数组中第K个最大元素

- AliOS Things SIG BLE Mesh网络的介绍和搭建

- C语言和设计模式(责任链模式)

- git学习(二):git config命令

- html一级子元素,获取子元素_html/css_WEB-ITnose

- 计算机视觉SLAM方向顶会

- 让前端走进微时代, 微微一弄很哇塞!

- 2020.09.19【普及组】模拟赛C组总结

- 规则引擎 Easy rule 使用总结

- hello 驱动编写-最简单的驱动程序

- python爬虫——利用超级鹰识别验证码并进行古诗网进行模拟登录

- 使用手机APP远程控制51单片机

- AndroidO(8.0) 和 Android P(9.0)

- 忍者必须死3突然服务器维修,忍者必须死3开服补偿内容介绍

- CAS: 1260119-01-4, NO2-UIO-66, UIO-66-NO2

- 小程序之自定义扫码界面和扫码api学习

- android有关的笔记,Android笔记:Fragment相关问题