最可怕的八种黑客手段,网络攻击真是无孔不入!【转载】

信息技术的应用以及互联网的普及,给我们的生活带来智能和便利的同时,也带来了风险与挑战。网络安全成为社会普遍关心的问题,无论企业还是个人,其实我们每时每刻都将信息和隐私暴露于危险之中。

日常生活中,手机、电脑、平板电脑或者其他电子产品在连接网络的时候,都非常容易受到网络攻击。黑客防不胜防,攻击的来源很可能是我们平时最容接触到的事物,让人难以防备。下面就给大家盘点几个黑客常见的攻击手段。真是看得小编毛骨悚然啊!

1. 通过声音监控手机

2017年3月,美国密歇根大学和南卡罗来纳大学的研究人员发现可以利用声波入侵智能手机。研究人员发现,用特定频率的声波,可以让手机上的加速度计(一种传感器)产生共振,让它收到错误的信息,从而操控手机系统。韩国研究人员就曾经用相似的方法入侵无人机。

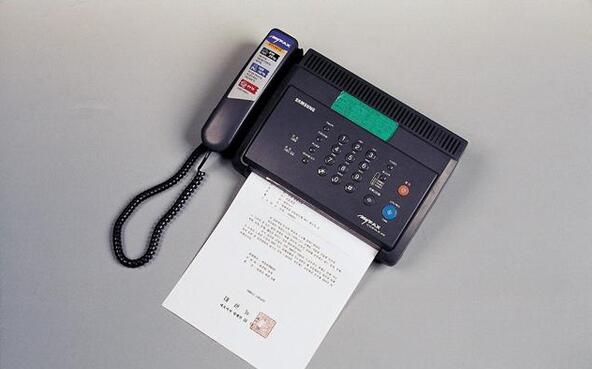

2. 发送传真即可入侵网络

尽管传真机已经没有那样流行了,并且传真机都已经设计成打印传真一体机,与办公网络相连接。但目前全球还有3亿个传真号码及4500万在用的传真机,在某些商业领域,传真仍然很流行。

黑客只需一个传真号码,通过传真发送一个含有恶意信息的图像文件,一旦传真机收到图像文件,图像就会被解码并上传到传真机的内存中,利用通信协议中的两个严重远程代码执行(RCE)漏洞,即可入侵企业或家庭网络。

3. 智能灯泡的亮度会泄露数据

最近,美国德克萨斯大学圣安东尼奥分校的研究人员提出了一种新技术,从远处分析智能灯泡的亮度和色彩,从而获取用户数据。当用户在有智能灯泡的屋内听音乐、看视频时,联动的智能灯泡的亮度和色彩会随着声音的高低变化而发生细微变化,智能灯泡发出的可见光和红外光谱就可以被设备捕获,进行解码。

4. 利用鱼缸温度计窃取赌场数据库

随着联网设备越来越多,这些设备也成为黑客入侵企业网络的重要途径,特别是一些容易被忽视的小型设备。黑客通过一家赌场的水族箱的联网温度计,进入赌场网络,并将一个重要的数据库传送到云端。

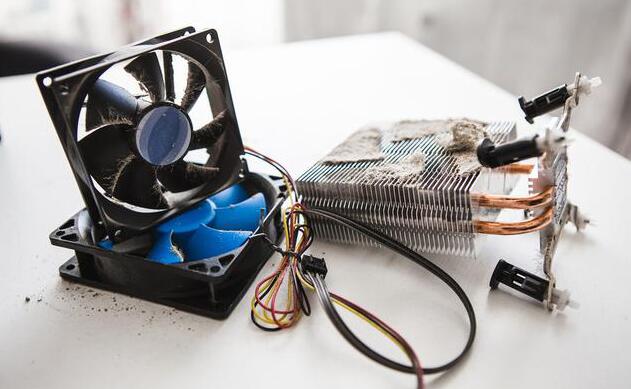

5. 利用电脑风扇声音窃取数据

以色列班古里昂大学网络安全研究中心的研究团队发现利用电脑散热风扇的声音可以窃取数据。这种攻击方式可以适用于没有安装声音硬件或扬声器的系统中,例如服务器、打印机、物联网设备和工业控制系统。

6. 利用声音破坏机械硬盘

2016年9月,罗马尼亚ING银行在布加勒斯特数据中心进行了一次灭火测试,测试期间释放的惰性气体引发的巨大声响,对几十只硬盘造成了严重的损坏,使银行服务中断了10个小时。

7. 通过电脑散热窃取数据

一台完全没有联网的电脑,被认为是相对安全的电脑,但黑客通过电脑散热,不需插入任何物理设备,即可远程读取电脑中的数据。

8. 利用麦克风监听手机屏幕内容

超声波追踪技术可以向用户的智能手机推送各种位置服务,但不受监管的超声波技术有可能会成为一个非常大的安全隐患。一个研究团队发现,能够通过监听和分析液晶显示器发出的超声波,并利用机器学习技术,对这些声音进行分析,可以精准解读显示器屏幕的内容。

上述的这8个攻击来源可以说是我们生活正最为常见的,甚至有的几乎每一天都会用到,如果他们存在被黑客攻击的危险那我们的信息安全真的没有任何的安全可言。

转载于:https://www.cnblogs.com/dadonggg/p/10013463.html

最可怕的八种黑客手段,网络攻击真是无孔不入!【转载】相关推荐

- 黑客最可怕的7种攻击手段,到底厉害到什么程度?

1.漏洞扫描器 一个漏洞扫描器是用来快速检查已知弱点,网络上的计算机的工具.黑客通常也使用端口扫描仪.它们检查指定计算机上的哪些端口"打开"或可用于访问计算机,并且有时会检测该端口 ...

- 细数十七种黑客攻击手段,简直防不胜防!

细数十七种黑客攻击手段,简直防不胜防! 如今,智能设备与互联网更迭迅速,用户和企业受到网络攻击的风险和频率也越来越高.网络环境危险不断逼近,因此,我们一定要有安全观念,尽量让黑客没有可乘之机. 那么黑 ...

- 浅谈几种区块链网络攻击以及防御方案之女巫攻击

旧博文,搬到 csdn 原文:http://rebootcat.com/2020/04/13/network_attack_of_blockchain_sybil_attack/ 写在前面的话 自比特 ...

- 浅谈几种区块链网络攻击以及防御方案之拒绝服务攻击

旧博文,搬到 csdn 原文:http://rebootcat.com/2020/04/14/network_attack_of_blockchain_ddos_attack/ 写在前面的话 自比特币 ...

- 浅谈几种区块链网络攻击以及防御方案之51#37攻击

旧博文,搬到 csdn 原文:http://rebootcat.com/2020/04/11/network_attack_of_blockchain_51_attack/ 写在前面的话 自比特币诞生 ...

- 总结几种常见的网络攻击,及解决方案

背景:最近公司技术分享,同事分享了常见的安卓系统攻击方式,作为一个服务端的开发工程师,当然是也要科普一下web安全.本文章会简单介绍一下目前常见的web常见攻击方式,跟如何应对这些攻击方式.如果你对这 ...

- 浅谈几种区块链网络攻击以及防御方案之其它网络攻击

旧博文,搬到 csdn 原文:http://rebootcat.com/2020/04/16/network_attack_of_blockchain_other_attack/ 写在前面的话 自比特 ...

- 浅谈几种区块链网络攻击以及防御方案之日蚀攻击

旧博文,搬到 csdn 原文:http://rebootcat.com/2020/04/12/network_attack_of_blockchain_eclipse_attack/ 写在前面的话 自 ...

- cad vba 打开文件对话框_CAD文件损坏?无法打开?别急,这八种方法或许能帮到你...

身为画图狗,加班画图不可怕,最怕加班画的图打不开,重头再画!为了提高出图率,为了工作量,重头再画是不可能的,这辈子都不可能的. 当然,就算要重头再来,也要先试试这八种修复方法,说不定就好了呢? 01命 ...

最新文章

- 获取某个元素相对于视窗的位置-getBoundingClientRect

- raspberry 烧写镜像到SD卡

- [LeetCode] Flatten Binary Tree to Linked List

- wav2midi 音乐旋律提取算法 附可执行demo

- 异步任务---SpringBoot

- python标准库怎么用_Python常用标准库使用(一)

- springboot+mybatis实现动态切换数据源

- Fabric chaincode开发调试

- 1*2*...*1000的末尾有多少个0?(Java实现)

- easyUI的时间控件

- 机器人genghis_全球50大经典机器人

- 子平格局——从旺格/从强格

- Rasa使用指南02

- iphone app中读取本地txt,csv文件 转载

- 如何下载tomcat各个版本

- 音视频OSD——修改叠加信息的位置

- SpringBoot 之 分分钟搞懂Lombok使用与原理

- DELL D630 for Win2003 声卡驱动

- 静电测试耦合板电阻作用

- leetcode 1387.将整数按权重排序

热门文章

- 3D建模学什么?细分的话,有这么多方向

- 综述 | 卷积神经网络表征可视化研究

- 论文 | 多传感器数据深度图的融合:最近基于深度学习的方法(下)

- linux线程handler,Handler从源码角度理解

- php com(),php|luosimao.com文档中心

- easyui前端框架模板_.NET Core基于Ace Admin的响应式框架

- python处理mat数据_python读取.mat文件的数据及实例代码

- 华为鸿蒙系统学习笔记2-生态系统介绍

- 提高网站性能的常见方法

- springboot连接数据库报错testWhileIdle is true, validationQuery not set