浅谈ACL在校园网中的应用

【摘要】随着网络在教育领域的应用得到迅速的发展,为全面实现温江区教育现代化,我区部分学校已经塔建了校园网,逐步建立了学校内部网络资源,其余学校也会陆续建设完成。在很多时侯要对内部网络进行管理,网络管理员就要用到ACL(访问控制列表),ACL可以限制网络流量、提高网络性能,提供对通信流量的控制手段,是提供网络安全访问的基本手段,可以在网络进出口处决定哪种类型的通信流量被转发或被阻塞。

【关键词】ACL 访问控制 流量限制 校园网安全

引言

ACL在校园网中对学生上网权限的控制,对教师的流量进行限制,对各部门之间的访问控制,还能封闭特定端口来防范病毒等,提高校园网的网络安全性,也大大提高了网络中心的管理工作效率。在路由器或三层交换机上,通过使用访问控制列表(ACL)来执行数据包过滤。访问控制列表可用来控制网络上数据包的传递、限制虚拟终端的通信量或者控制路由选择更新,限制网络访问特定的用户和设备。

1 访问控制列表

1.1 访问控制列表概念

访问控制列表(Access Control List, ACL)是应用在路由器或有路由功能的交换机接口的指令列表。这些指令列表用来告诉路由器哪能些数据包可以收、哪能数据包需要拒绝。至于数据包是被接收还是拒绝,可以由类似于源地址、目的地址、端口号等的特定指示条件来决定。

1.2 常用访问控制列表分类

1.2.1 标准IP访问控制列表

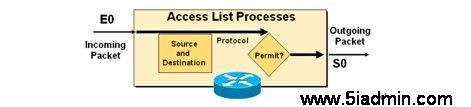

一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99或从1300到1999的访问控制列表是标准IP访问控制列表。标准IP访问控制列表检查源地址,通常允许、拒绝的是完整的协议,如图1.2.1;其语句格式为:

Step1:Router(config)# access-list access-list-number {permit|deny} source [mask]

Step2: Router(config-if)# ip access-group access-list-number {in | out}

其中access-list-number值为1-99 或1300-1999。

图1.2.1

1.2.2 扩展IP访问控制列表

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。编号范围是从100到199或从2000到2699的访问控制列表是扩展IP访问控制列表。扩展IP访问控制列表检查源地址和目的地址,通常允许、拒绝的是某个特定的协议,如图1.2.2;其语句格式为:

Step1:Router(config)# access-list access-list-number { permit | deny } protocol source source-wildcard [operator port] destination destination-wildcard [ operator port ]

Step2: Router(config-if)# ip access-group access-list-number {in | out}

其中access-list-number值为100-199或2000-2699

图1.2.2

1.2.3 命名的IP访问控制列表

命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表,同样包括标准和扩展两种列表,定义过滤的语句与编号方式中相似。命名的IP访问控制列表最大的一个优点就是管理起来非常方便,如果用的是标准或扩展的访问控制列表,如:

access-list 7 permit 192.168.10.1

access-list 7 permit 192.168.10.5

access-list 7 permit 192.168.10.6

想删除第二条即:access-list 7 permit 192.168.10.5 ,在标准或扩展的访问控制列表会把以7为编号的所有条目都删除,管理起来不方便。因此我们引入了命名的IP访问控制列表,其格式为:

Step1:Router(config)#ip access-list {standard|extended} name

Router(config{std-|ext-}nacl)#{permit|deny}{source[source-wildcad]|any}

Step2: Router(config-if)# ip access-group name {in | out}

此时想在下列列表中删除deny udp 172.16.0.0 0.0.255.255 any lt 1024就不会把整条列表删除掉了:

ip access-list extended MyACL

permit tcp 172.16.0.0 0.0.255.255 any eq 23

deny udp 172.16.0.0 0.0.255.255 any lt 1024

Router(config{ ext-}nacl)#no deny udp 172.16.0.0 0.0.255.255 any lt 1024

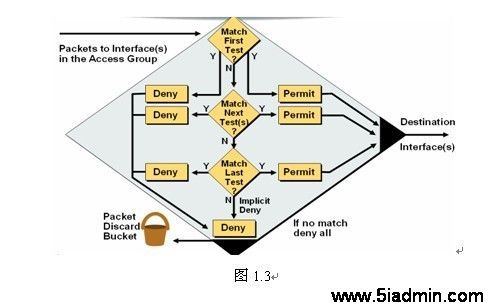

1.3访问控制列表工作机制

访问列表的编号指明了使用何种协议的访问列表,每个端口、每个方向、每条协议只能对应于一条访问列表,问列表的内容决定了数据的控制顺序 ,具有严格限制条件的语句应放在访问列表所有语句的最上面,在访问列表的最后有一条隐含声明:deny any,因此每一条正确的访问列表都至少应该有一条允许语句,先创建访问列表,然后应用到端口上。入栈应用(in):经某接口进入设备内部的数据包进行安全规则过滤;出栈应用(out):设备从某接口向外发送数据时进行安全规则过滤。访问列表不能过滤由路器自己产生的数据,比如广播、组播等。工作机制流程图如图1.3

图1.3

2 ACL在校园网中的应用

2.1 学生上网权限设置

学校机房与学生宿舍、图书阅览室是学生从网上获取自己感兴趣的信息重要场所,那么在没有老师在旁边监督,怎样才能让学生健康地从网上获取资源,并且让他们在身心上得到健康地发展,成为了我们需要面临的重要问题。所谓“没有规矩,不成方圆”,我们必须为学生们设置一个权限,让他们“绿色上网”,在网络上获取信息的同时也让他们身心得到健康地发展。因此,在学生机房我们可以限制QQ,网络BT下载,网络游戏及一些不良信息网站;而在学生宿舍则也时段性的限制,合理开放使用时间并且网络中心人员全程监控;图书阅览室则应该塔建专用的局域网数字信息平台,不能让学生访问互联网。如,学生机房里的网段为172.16.0.0,我们想限制学生机房里上QQ,那么可以在中心机房的核心交换机里设置ACL,下列是使用扩展ACL对QQ限制的部分配置清单:

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.73 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.73 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.206 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.206 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.7 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.49.7 eq 443

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.38.246 eq www

access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 219.133.38.247 eq www

access-list 101 permit ip any any

2.2 学校各部门之间访问控制

在学校各部门的之间访问控制也显然很重要,比如温江区东大街第二小学网络访问控制基本网络架构是:有数据网络中心,两个学生机房,其它各教师办公室,×××,财务处。校长和财务处的IP地址为固定,分别为10.110.6.88与10.110.6.89。其中访问控制的规则是:不允许其它部门访问×××,财务处只有×××可以访问。要实现这些基本功能我们运用了命名IP访问控制列表,部分配置清单如下:

ip access-list extended denytoxiaozhang

deny ip any host 10.110.6.88

!

ip access-list extended permitxiaozhangtocaiwuchu

permit ip host 10.110.6.88 any

permit ip host 10.110.6.89 any

最后将访问控制列表应用于接口:

interface FastEthernet 0/11

description to-xiaozhang

switchport access vlan 6

ip access-group denytoxiaozhang in

!

interface FastEthernet 0/13

description to-caiwu

switchport access vlan 6

ip access-group permitxiaozhangtocaiwu in

2.3 封闭特定端口防范病毒

很多学校的PC和服务器的普通安全配置,是没有能力对付zero-day型的***和侵入行为的, 比如: 蠕虫感染、******、***、后门软件、间谍软件(Spyware) 、网络小偷(键盘标记软件)、广告软件(Adware)的侵入等等 。一些网络设备本身就不安全,没有抗蠕虫和抗******的能力;只有路由器和交换机这些中转设备具有安全能力,安全问题才有可能得到解决。因此,为了保护业务资产不受信息偷窃和泄密的威胁,确保应用系统的可用性,客户信息的保密,资产不被非法窥探,提升安全策略部署的准确性和速度,高度的可视性以监控端到端的安全,封闭一些特定的端口来有效防范病毒。我们在网络中心的核心交换机上做了ACL封闭一些特定的端口来有效防范病毒。

ip access-list extended ANTI-VIRUS

deny tcp any any eq 136

deny tcp any any eq 4444

deny tcp any any eq 27665

deny tcp any any eq 16660

deny tcp any any eq 6711

deny udp any any eq netbios-ns

deny udp any any eq netbios-dgm

deny udp any any eq 31335

deny udp any any eq 27444

permit ip any any

最后在连接到办公室的网络接口口上运用ACL规则即可:

interface FastEthernet 0/13

description to-bangong

ip access-group ANTI-VIRUS in

2.4 教师合法使用IP控制

随着信息技术在中小学校的应用与普及,在全区推进深入了教育现代化进程,不断提高了教师的信息素养,教师运用信息技术能力越来越强,他们不断探索新知识的欲望也在增加,对网络知识也有所理解,部分老师喜欢改动IP地址或试探用网络***工具做***试验,这使在局域网内出现了IP地址冲突, ARP***导致有些老师上不了网,甚至严重情况下可能导致整个校园网处于半瘫痪状态。下面的ACL有效限制了两种MAC-IP绑定的ARP消息,并阻止其他任何MAC地址宣称拥有这两个IP的所有权。例如,现在两位老师的计算机MAC地址分别为00-d0-b7-11-13-14,00-d0-00-ea-43-fc,对他们两台机子分别绑定IP 192.168.2.1与192.168.2.2。绑定后只要他们改变计算机的网卡IP或专用改变MAC地址设置就会被限制转发流量,导致不用正常访问资源。 实现配置如下:

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection host 192.168.2.1 00-d0-b7-11-13-14

Switch>(enable)set security acl ip ACL-95 deny arp-inspection host 192.168.2.1 any log

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection host 192.168.2.2 00-d0-00-ea-43-fc

Switch>(enable)set security acl ip ACL-95 deny arp-inspection host 192.168.2.2 any log

Switch>(enable)set security acl ip ACL-95 prmit arp-inspection any any

Switch>(enable)set security acl ip ACL-95 prmit ip any any

Switch>(enable)commit security acl ACL-95

2.5 用ACL进行入口/出口过滤

入口/出口过虑与通常所说的防火墙防护有所不同,是在你网络的不同部分过滤掉未被使用的网络过程。入口指进入你组织机构的流量,出口指的是离开组织机构的流量。包括RFC 1918地址过滤、不可路由网络等。目前很多组织机构在内部使用RFC 1918寻址,而使用NAT来访问公共internet。保留的RFC 1918地址是:

10.0.0.0——10.255.255.255(10/8前缀)

172.16.0.0——172.31.255.255(172.16/12前缀)

192.168.0.0——192.168.255.255(192.168/16前缀)

RFC 1918过滤的基本思想是,你没有理由从网络外部看到RFC 1918寻址。所以在基本的internet设计中,你应该在RFC 1918寻址越过你的防火墙或WAN路由器之前阻止它们。

除了RFC 1918寻址外,还有其他很多未被使用的网络。如:

0.0.0.0/18——该网络指的是本网络上的主机。

127.0.0.0/8——该子网是地址127.0.0.1的主位置,即localhost,或者你的本机。

224.0.0.0/4——这是一个多播范围。

2.6设置包过滤防止“死亡之PING”***

ICMP回应请求与ICMP回应回复便以ping 命令的消息类型使用而闻知。ICMP回应消息的格式具有标准的8字节的ICMP报送信息,后面的数据段长度可变,并且包含任何类型的数据。某些大小的ping数据包造成老的操作系统崩溃,这种***被称为“死亡之ping”。我们可以有ACL过滤这些消息,拒绝其他任何ICMP消息。

结束语

网络安全是一个复杂的问题,要考虑安全层次、技术难度及经费支出等因素,ACL应用于学校校园网是比较经济的做法。当然,随着安全技术的不断发展,主动防御、自防御的理念、技术将贯穿到整个安全领域中。因此在经费允许的情况下尽可能提高系统的安全性和可靠性;保持网络原有的性能特点,即对网络协议和传输具有很好的透明性;易于操作、维护,并便于自动化管理,而不增加或少增加附加操作;尽量不影响原网络拓扑结构, 便于系统结构及功能的扩展。

【参考文献】

[1]. 魏大新、李育龙.Cisco网络技术教程[M].电子工业出版社.2004

[2]. 刘晓辉.网络硬件安装与管理[M].电子工业出版社.2005

[3]. 梅森(Mason,A.G.)李逢天等译.Cisco安全虚拟专用网络[M]. 1999

[4]. 苏金树.Cisco网络高级IP路由技术[M].机械工业出版社.1999

[5]. 余志洪.Cisco路由器配置[M].机械出版社.2000

[6]. [美] Sean Convery CCIE NO.4232 著 王迎春 谢琳 江魁 译 网络安全体系结构[M] 2000

浅谈ACL在校园网中的应用相关推荐

- python语法中infile语句_浅谈pymysql查询语句中带有in时传递参数的问题

直接给出例子说明: cs = conn.cursor() img_ids = [1,2,3] sql = "select img_url from img_url_table where i ...

- 计算机技术在农业上应用论文,浅谈计算机在农业中的应用论文(2)

浅谈计算机在农业中的应用论文篇二 <计算机技术在农业管理中的科学应用> 摘要:文章依据现代农业管理思想的内涵结合计算机应用技术的充分优势展开了如何在农业管理中全面应用计算机技术实现数字化. ...

- 浅谈线程池(中):独立线程池的作用及IO线程池

在上一篇文章中,我们简单讨论了线程池的作用,以及CLR线程池的一些特性.不过关于线程池的基本概念还没有结束,这次我们再来补充一些必要的信息,有助于我们在程序中选择合适的使用方式. 独立线程池 上次我们 ...

- php编码 js解码,浅谈php和js中json的编码和解码

php中 1)编码 $jsonstr = json_encode($array) 2)解码 $arr = json_decode($jsonstr) echo json_encode("中文 ...

- python查询数据库带逗号_浅谈pymysql查询语句中带有in时传递参数的问题

直接给出例子说明: cs = conn.cursor() img_ids = [1,2,3] sql = "select img_url from img_url_table where i ...

- 谈计算机知识对学生的作用,浅谈计算机在教学中的作用

浅谈计算机在教学中的作用 时间:2017-07-19 08:54:57 浅谈计算机在教学中的作用 计算机基础教育的教学目标是使学生掌握计算机的基本知识和操作技能,把计算机作为获取和交流信息的工具,为学 ...

- 浅谈surging服务引擎中的rabbitmq组件和容器化部署

1.前言 上个星期完成了surging 的0.9.0.1 更新工作,此版本通过nuget下载引擎组件,下载后,无需通过代码build集成,引擎会通过Sidecar模式自动扫描装配异构组件来构建服务引擎 ...

- python模型保存save_浅谈keras保存模型中的save()和save_weights()区别

今天做了一个关于keras保存模型的实验,希望有助于大家了解keras保存模型的区别. 我们知道keras的模型一般保存为后缀名为h5的文件,比如final_model.h5.同样是h5文件用save ...

- 浅谈计算机教学论文,浅谈计算机在教学中的作用_优秀论文

<浅谈计算机在教学中的作用_优秀论文>由会员分享,可在线阅读,更多相关<浅谈计算机在教学中的作用_优秀论文(5页珍藏版)>请在人人文库网上搜索. 1.浅谈计算机在教学中的作用论 ...

- php 判断数组某个值,浅谈PHP检查数组中是否存在某个值 in_array 函数

PHP in_array() 函数检查数组中是否存在某个值,如果存在则返回 TRUE ,否则返回 FALSE . 语法: bool in_array( mixed needle, array arra ...

最新文章

- vue3启动项目时,自动打开浏览器怎么配置?

- python自定义函数详解_python基础教程之自定义函数介绍

- 影响布局的inline-block的空白符的问题

- 2009年最贱的18句话

- 解决卸载时残留目标文件夹的问题

- Launchy – 快速调出你的程序

- Android 系统性能优化(34)---Android UI 性能优化

- spark sql 数据类型转换_spark dataframe 类型转换

- 【错误分析】NX error status: 32

- 一次外网打不开网站的故障总结

- 2016 Multi-University Training Contest 10

- ElasticSearch(1)CentOS安装ElasticSearch测试CRUD

- 收银系统直接连接总部服务器,超市仓库进销存管理系统DMS与超市收银系统POS数据互换一瞥...

- 微信小程序 指纹识别

- 通过qmh启动qt应用

- 装配uwsgi和nginx rabbitMQ

- 饥荒:进阶·放火烧树

- C语言制作扫雷游戏(结合图形库)

- 机器人鸣人是哪一集_火影忍者596集剧情介绍番外篇九尾抢夺指令_鸣人VS机器人版鸣人...

- 【2022修复版】社群扫码进群活码引流完整运营源码/带视频搭建教程

热门文章

- 宾得常用镜头群[转自东河寒梅]_我是亲民_新浪博客

- C++ 11,智能指针(整理总结)3

- 成功解决AttributeError: ‘Series‘ object has no attribute ‘split‘

- CentOS7升级MariaDB 10.2版本详细步骤

- 外接显示器如何调整亮度

- 【Parallels Desktop】解决Sorry, This Application Cannot Be Run Under A Virtual Machine

- windowsXP sp2 to sp3 的升级包

- 18位身份证号码含义及验证算法代码

- 计算机网络语音传输杂音回音,Win10系统中QQ语音有回音噪音该如何解决?

- MPLS(Multi-Protocol Label Switching)——多协议标签交换