谁蹭了我的WiFi?浅谈家用无线路由器攻防

家用无线路由器作为家庭里不可或缺的网络设备,在给普通人带来极大便利的同时,也给处于互联网时代的我们带来了很多安全隐患,本文将针对普通家用无线路由器的常见攻击过程进行拆解并提出相应的防御建议,希望对大家有所帮助。

一、盗取无线密码

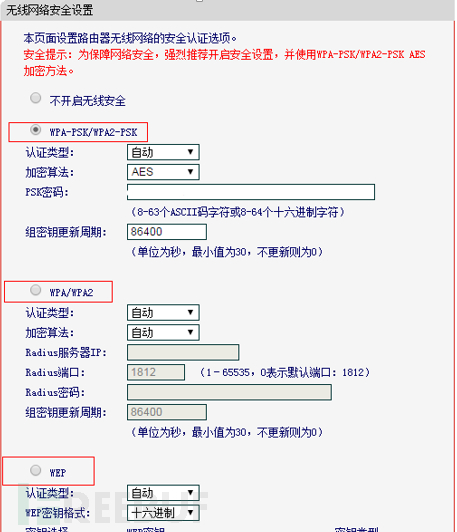

针对无线路由器最常见的攻击方式就是盗取无线密码,常见无线路由器的无线加密方式为WEP和WPA/WP2,通过无线路由配置的加密方式采取不同的攻击手法,再运用一些特殊的技巧,就可以轻易得到无线路由器的无线密码。

下图为常见的无线路由加密方式:

1.1 WEP破解

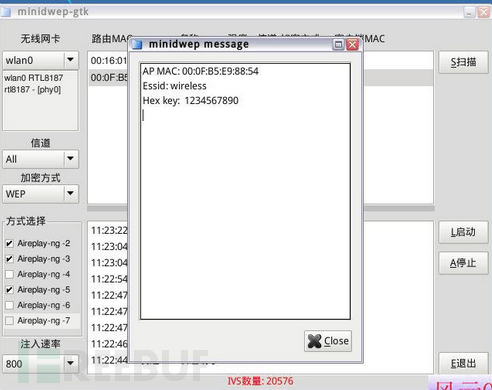

如果你的家用路由器的无线加密方式被配置为WEP加密,那么你就得马上进行修改了,因为由于WEP加密体制缺陷,蹭网者能够通过收集足够的握手包(即计算机与无线路由器连接认证过程中的数据包),使用分析密算法还原出密码。此类加密方式的攻击成功率基本接近100%。比较常见的攻击手法是使用MIDIWEP对周围的无线信号进行嗅探,当抓取到足够多的IVS时就可以自动解出无线密码,如下图所示:

1.2 WPA/WPA2爆破

无线路由器的另一种加密方式为WPA/WPA2加密,相比较于WEP加密,暂时未能从一些公开的方法中找到直接破解WPA/WPA2密码的方法,只能先抓获握手包,然后对握手包进行暴力破解,但是结合着一些技巧以及普通用户密码策略比较薄弱,成功的机率也比较高。

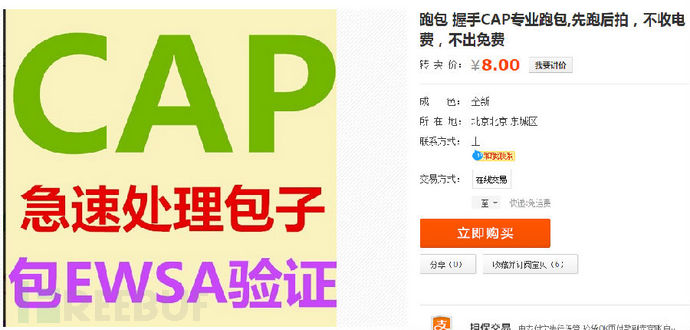

首先,使用feedingbottle(奶瓶)等工具对周围无线网络进行嗅探抓包,抓取到完整的握手包之后,可将保存的握手包在windows下使用工具EWSA进行暴力破解,根据之前测试的数据,使用550Ti的显卡破解速率约为13000/秒,所以使用纯数字的无线密码最为薄弱,单台PC破解一个九位纯数字的时间根据计算约为:999999999/10000/60/60=27.8小时

万能的某宝更是提供了在线跑握手包的服务,利用集群服务器跑握手包,可大大缩短破解的时间。

1.3 WPS破解

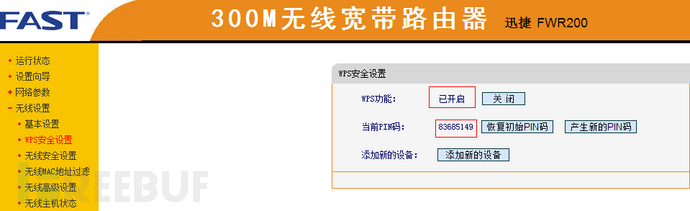

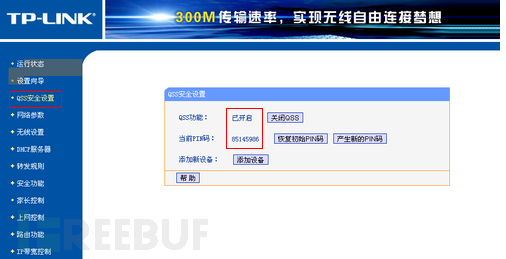

其实很少人有人注意到家用无线路由器是上面有一个WPS(QSS或AOSS)功能,而且默认都是开启的,下图是一些常见家用路由器的WPS(QSS或AOSS)功能界面。

WPS是由Wi-Fi联盟组织实施的认证项目,主要致力于简化无线局域网的安装及安全性能配置工作。在支持WPSWPS(QSS或AOSS)的无线路由器上,用户不需要输入无线密码,只需输入PIN码或按下按钮(PBC),就能安全地连入WLAN。但是使用PIN码连接无线路由器的这个过程是可以暴力破解的,首先我们先讲一下PIN码的组成,WPS的PIN码是一个8位的纯数字,第8位数是一个校验和(checksum),根据前7位数算出,而在PIN验证时,PIN码的前4位和PIN码的接下来3位是分开验证的,因此,暴力破解PIN码的过程中,只需要尝试11000(10^4+10^3)就可以解出PIN码,然后通过PIN连接路由器抓取到无线密码。

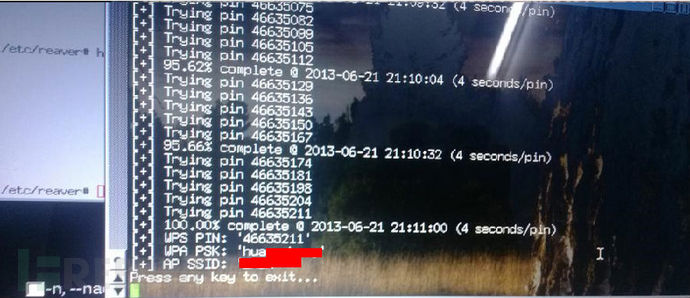

暴力破解PIN码时使用的工具为reaver或inflator(图形化reaver),工具可以对周围的无线网络进行扫描,并将开启WPS功能的无线信号标记出来,在选择好暴力破解的的目标后,调用reaver命令行进行破解,如果路由器性能不错且信号比较好,破解速率为2 seconds/pin~~4 seconds/pin,所以可算出来破解出无线密码的最高时间成本为9.17hour(3*11000/60/60),弱一点的路由器在破解过程中会出现死机,这时就要等一段时间,待路由器性能稳定后再进行破解,下图为破解成功时的情况:

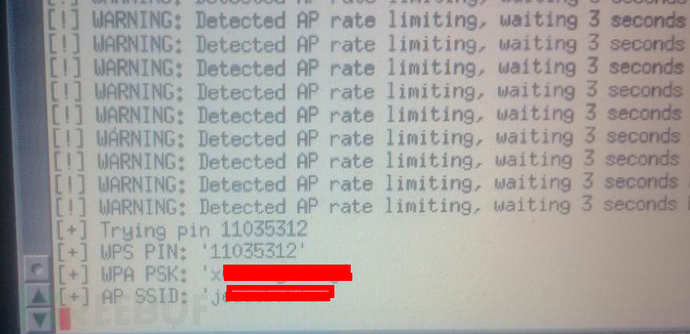

很多路由器厂商也逐渐意识到PIN码破解的问题,部分无线路由器厂商会增加一些PIN暴力破解防护,在破解这些无线路由器的时候会出现这样的提示:

warning:detected ap rate limiting,xxxxx但是经过实践发现,绝大部分路由器会在约60秒后解除限制,这时只需要在reaver 命令里面添加 –l 3 参数,-l 参数是指reaver间隔多久对已经限制了尝试PIN的路由器进行再次尝试破解,命令默认为300,通过设置为3后,大概探测20次约一分后就会开始新的破解,尝试10次PIN码后再次等待约一分钟,如此往复。所以在此类有一些PIN防护的路由器上,破解PIN码速率大约为11 ([60+5*10]/10)seconds/pin,根据之前的公式计算,破解出PIN的最大时间成本为33.6 hour(11*11000/60/60),下图为尝试破解一些有PIN防护时的路由器成功时的情况:

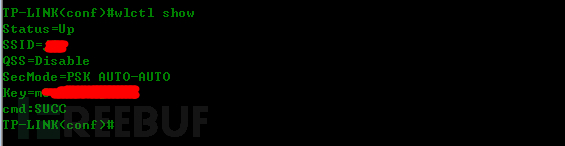

1.4 TELNET后门

某漏洞平台上曾经爆出过很多路由器的公网地址允许telnet远程登录,因为telnet密码和WEB管理密码相同,所以很容易通过(admin:admin)telnet路由器公网地址成功进入到无线路由器,再通过执行wlctlshow命令,可以得到无线路由器的无线密码,常见品牌的家用无线路由器都有部分批次存在这个问题。

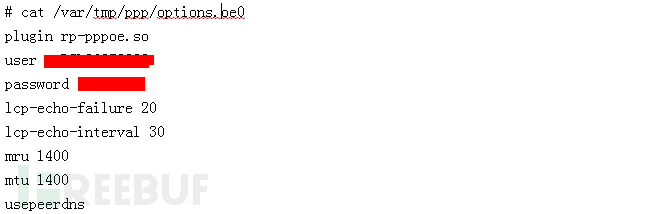

部分集成busybox的路由器也存在公网地址默认开启telnet的情况,登录后不仅能看到无线密码,PPPOE的密码也能轻易得到:

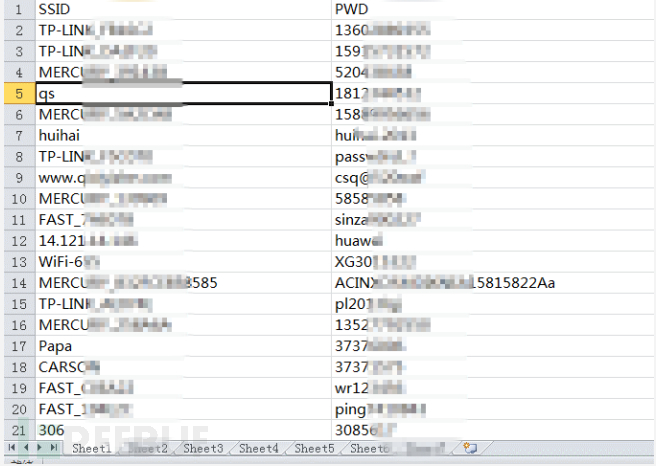

作者曾编写过一个专门的脚本只用admin:admin的用户名密码组合去尝试登录公网地址的telnet服务,登录成功后只执行一条wlctl show 命令,并将回显信息进行提取,通过扫描一些公网地址网段发现公网上存在着大量公网地址开启telnet且默认密码为admin:admin的家用路由器。下图为工具批量扫描时提取出的部分无线密码:

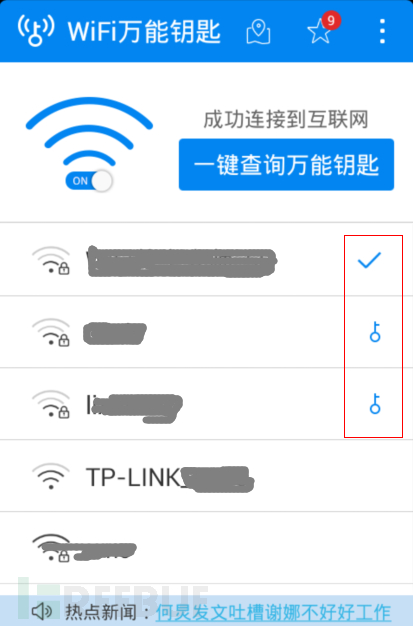

1.5 APP共享泄露密码

类似一些WIFI辅助类的手机APP也是泄露无线密码的一个途径。比如某些APP的默认配置是分享手机中的无线密码,因此手机上连过的所有无线的密码默认是会被分享出去的,包括家用的无线路由器或者朋友的无线路由器,因此如果你或者连接你WIFI的朋友手机装了此类APP,很有可能造成家庭无线密码的泄露,作者安装此类APP后经常尝试搜索周围无线信号的密码,往往都会有收获。

默认情况下,APP是不会告诉你这些连接成功的密码的,但是由于系统会自动保存成功连接过的WIFI密码,因此root后的安卓手机就可以通过浏览配置文件的方式读取WIFI密码了,方法如下:http://jingyan.baidu.com/article/91f5db1bea61d51c7e05e36e.html

二、盗取后的危害

2.1 中间人攻击

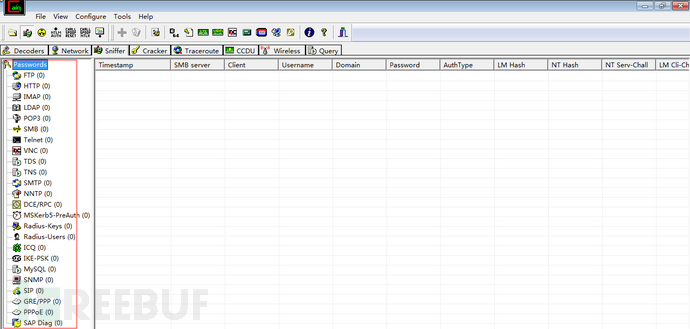

当获取到无线密码后,黑客便拿到了进入无线局域网的权限,接下来比较常用的攻击手法就是进行中间人嗅探,通过ARP毒化并结合CAIN、wireshark、sslstrip、dsploit等工具,完成对局域网主机的敏感信息嗅探。

CAIN:结合wireshark使用,不仅可以嗅探到无线密码,而且可以抓取局域网中用户的其它流量信息,比如上网记录等明文协议传输的信息。

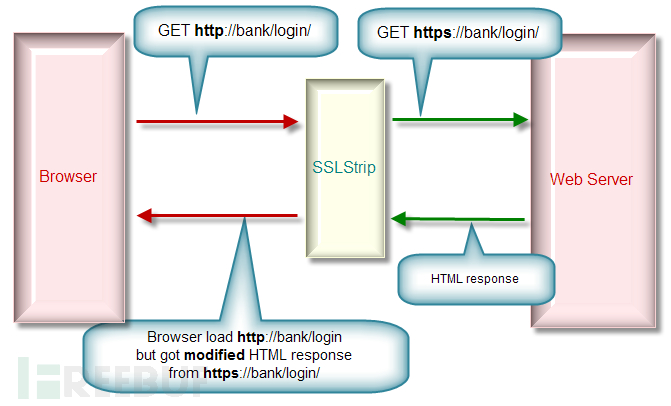

SSLSTRIP:黑帽大会上Moxie Marlinspike发布的一款工具,可以突破经过ssl加密的协议(如https),配合ARP毒化进行中间人攻击,可以实现HTTPS等协议的中间人嗅探。下图为SSLSTRIP嗅探网银的原理:

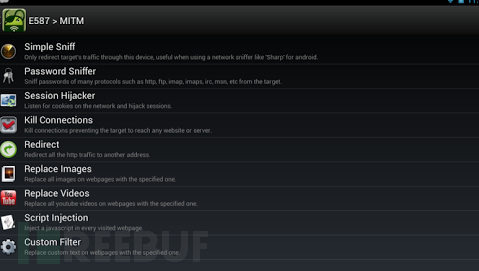

Dsploit:是一个Android下的网络分析和渗透套件,中间人攻击的相关工具有多种协议密码嗅探、HTTP/HTTPS 会话劫持、替换图片等,该工具短小精悍,一个手机就能对局域网造成巨大威胁。

2.2 盗取PPPOE密码

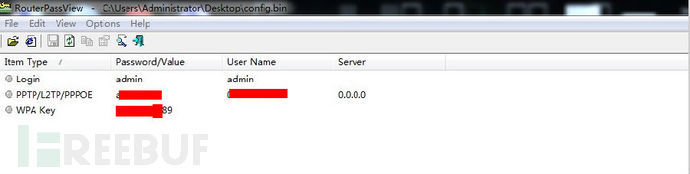

通过以上步骤拿到无线密码通过嗅探或弱口令猜解的方式,就可以很容易地登录到家用路由器做一些配置更改及查看,比如下载路由器配置文件并使用一款routerpassview的软件查看PPPOE密码,也可以直接更改DNS配置,进行DNS层面的钓鱼和中间人攻击。

三、几点安全建议

熟悉了以上针对家用无线路由器的攻击手法,我们下面来讲一讲防御:

1、家用无线路由器加密方式应选择WPA/WPA2,无线密码建议使用位数大于8位,大小写字母、特殊符号、数字混合的复杂密码;

2、修改家用无线路由器的默认管理密码;

3、关闭家用无线路由的WPS(QSS或AOSS)功能;

4、添加额外的路由器安全策略,比如仅限特定的MAC地址访问,朋友拜访时再临时手动添加MAC地址;

5、使用一些无线类APP时关掉自动分享热点功能,防止自己家庭无线密码泄露;

6、经常登录路由器检查无线连接状态和DHCP客户端列表

转载自:http://www.freebuf.com/news/special/53556.html

谁蹭了我的WiFi?浅谈家用无线路由器攻防相关推荐

- 浅谈云上攻防 --SSRF 漏洞带来的新威胁

前言 在<浅谈云上攻防--元数据服务带来的安全挑战>一文中,生动形象的为我们讲述了元数据服务所面临的一系列安全问题,而其中的问题之一就是通过SSRF去攻击元数据服务:文中列举了2019年美 ...

- rasp 系统_浅谈RASP技术攻防之基础篇

引言 本文就笔者研究RASP的过程进行了一些概述,技术干货略少,偏向于普及RASP技术.中间对java如何实现rasp技术进行了简单的举例,想对大家起到抛砖引玉的作用,可以让大家更好的了解一些关于we ...

- 浅谈RASP技术攻防之实战

PS:代码已上传至github,地址:https://github.com/iiiusky/java_rasp_example 初始化项目 首先我们在IDEA中新建一个maven项目 取名为Javaw ...

- 浅谈二层交换安全攻防

MAC攻击 1.Mac地址洪泛攻击 因为mac地址表有限,恶意将mac表充满 2.Mac地址伪装 连续发送 接收 1 2所有消息 1 2 通讯断裂 保护方法:端口安全 维护一个合法的端口mac对应关系 ...

- 浅谈云上攻防——云服务器攻防矩阵

前言 云服务器(Cloud Virtual Machine,CVM)是一种较为常见的云服务,为用户提供安全可靠以及高效的计算服务.用户可以灵活的扩展以及缩减计算资源,以适应变化的业务需求.使用云服务器 ...

- 浅谈云上攻防——对象存储服务访问策略评估机制研究

前言 近些年来,越来越多的IT产业正在向云原生的开发和部署模式转变,这些模式的转变也带来了一些全新的安全挑战. 对象存储作为云原生的一项重要功能,同样面临着一些列安全挑战.但在对象存储所导致的安全问题 ...

- 「系统安全」浅谈RASP技术攻防

一 .什么是RASP? 在2014年的时候,Gartner引入了"Runtime application self-protection"一词,简称为RASP.它是一种新型应用安全 ...

- wifi频率和zigbee干扰_浅谈ZigBee和Wi—Fi的共存和干扰

龙源期刊网 http://www.qikan.com.cn 浅谈 ZigBee 和 Wi - Fi 的共存和干扰 作者:姜伟 朱凯 刘童 来源:<科技视界> 2013 年第 16 期 [摘 ...

- 浅谈Wi-Fi渗透--原理篇

浅谈Wi-Fi渗透–原理篇 在这个手机比人多的移动时代,无线网络Wi-Fi遍布每个角落,殊不知隐藏其中的风云涌动 广义上无线网络应用类型如下,今天的文章就聚焦于 WLAN的一种无线局域网技术--Wi- ...

- 浅谈MITM攻击之信息窃取(解密315晚会报道的免费WIFI窃取个人信息)

前言 所谓的MITM攻击(即中间人攻击),简而言之就是第三者通过拦截正常的网络通信数据,并进行数据篡改和嗅探,而通信的双方毫无感知.这个很早就成为黑客常用的手段,一会聊的315晚会窃取个人信息只是MI ...

最新文章

- 静态分析C语言生成函数调用关系的利器——cflow

- 第三届“传智杯”全国大学生IT技能大赛(初赛B组)【C++】

- sql查询复习笔记-小技巧,大智慧(续一)

- 【深度学习】干货!小显存如何训练大模型

- CNN: 查看tensorflow Pb模型所有层的名字

- Transformer的中年危机

- python 图像识别男女_python实现图像识别功能

- 硬盘保修查询网站明细清单希捷硬盘保修查询西数硬盘保修查

- Solaris环境下使用snoop命令抓包

- 应用StarRocks实现存储引擎的收敛,保障高查询并发及低延迟要求

- Tika 1.16架构及核心模块

- 华为nova7se乐活版和华为畅享20se 哪个好

- 日本护照持有者可以免签进入全球193个目的地,创下历史记录

- 学习笔记2018-10-26 读论文A single algorithm to retrieve turbidity from remotely-sensed data in all coastal

- 半导体测试概论笔记——第二章半导体测试基本概念

- 如何为管理者设计 360 评估调查题目?

- PCFG句法分析之CYK算法

- 支持两个USB Type-C接口都能投屏的便携显示器方案

- word2013表格文字上下居中

- pkusc2017 BingBingBangBang流水账