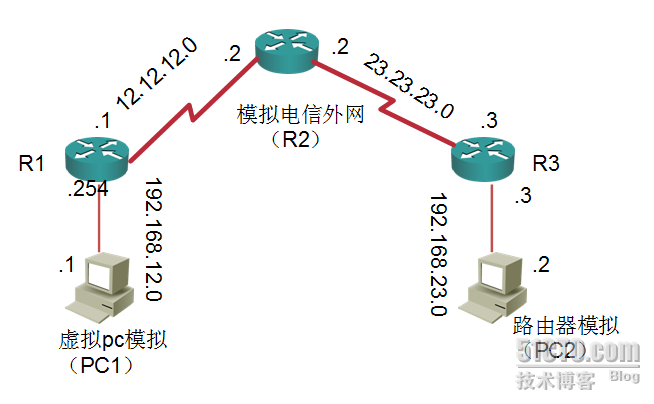

LAN to LAN IPSEC ××× 的配置报告

hash md5 定义散列算法

authentication pre-share 定义认证算法

encryption des 定义加密方式

crypto isakmp key speedfull address 23.23.23.3 指定协商密钥和对等体ip

crypto ipsec transform-set sf esp-des esp-md5-hmac 再定义ipsec策略(esp为封装类型)

crypto map sf 10 ipsec-isakmp

match address 120 定义需要加密的数据流

set peer 23.23.23.3

set transform-set sf

access-list 120 permit ip 192.168.12.0 0.0.0.255 192.168.23.0 0.0.0.255

int s1/0

crypto map sf (将加密图应用到接口)

Global IKE policy

Protection suite of priority 10

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Message Digest 5

authentication method: Pre-Shared Key

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

R1#show crypto isakmp peers

Peer: 23.23.23.3 Port: 500 Local: 12.12.12.1

Phase1 id: 23.23.23.3

R1#show crypto isakmp policy

Global IKE policy

Protection suite of priority 10

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Message Digest 5

authentication method: Pre-Shared Key

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

R1#show crypto isakmp sa

dst src state conn-id slot status

12.12.12.1 23.23.23.3 QM_IDLE 1 0 ACTIVE

Easy ××× Remote Phase: 4 ---这个是什么意思 ,还不是很清楚。

R1#show crypto ipsec sa

interface: Serial1/0

Crypto map tag: sf, local addr 12.12.12.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.12.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.23.0/255.255.255.0/0/0)

current_peer 23.23.23.3 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 96, #pkts encrypt: 96, #pkts digest: 96

#pkts decaps: 105, #pkts decrypt: 105, #pkts verify: 105

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 6, #recv errors 0

local crypto endpt.: 12.12.12.1, remote crypto endpt.: 23.23.23.3

path mtu 1500, ip mtu 1500, ip mtu idb Serial1/0

current outbound spi: 0xC1E4CEB7(3252997815)

inbound esp sas:

spi: 0x9F566494(2673239188)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: SW:1, crypto map: sf

sa timing: remaining key lifetime (k/sec): (4540031/1720)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xC1E4CEB7(3252997815)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: SW:2, crypto map: sf

sa timing: remaining key lifetime (k/sec): (4540032/1719)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

R1# show crypto ipsec transform-set

Transform set sf: { esp-des esp-md5-hmac }

will negotiate = { Tunnel, },

Crypto Map "sf" 10 ipsec-isakmp

Peer = 23.23.23.3

Extended IP access list 120

access-list 120 permit ip 192.168.12.0 0.0.0.255 192.168.23.0 0.0.0.255

Current peer: 23.23.23.3

Security association lifetime: 4608000 kilobytes/3600 seconds

PFS (Y/N): N

Transform sets={

sf,

}

Interfaces using crypto map sf:

Serial1/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 108/166/264 ms

!

access-list 1 permit any

d via RIB

*Mar 1 01:33:10.183: IP: s=192.168.23.2 (local), d=192.168.12.1 (FastEthernet0/0), len 100, sending

*Mar 1 01:33:10.403: IP: s=23.23.23.2 (FastEthernet0/0), d=192.168.23.2, len 56, rcvd 1

*Mar 1 01:33:10.407: IP: tableid=0, s=192.168.23.2 (local), d=192.168.12.1 (FastEthernet0/0), route

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)

!

access-list 101 deny ip 192.168.12.0 0.0.0.255 192.168.23.0 0.0.0.255

access-list 101 permit ip 192.168.12.0 0.0.0.255 any

本文出自 51CTO.COM技术博客

转载于:https://blog.51cto.com/weeyu/217943

LAN to LAN IPSEC ××× 的配置报告相关推荐

- 配置ASA 7.x to Router LAN−to−LAN IPsec Tunnel

配置ASA 7.x to Router LAN−to−LAN IPsec Tunnel 详细配置见附件

- Geomagic Touch(LAN口版本) 环境配置及驱动安装【过程记录】

Geomagic Touch(LAN口版本) 环境配置及驱动安装过程记录 进入官方链接,在该页面下可以看到有 OpenHaptics 环境配置文件.touch 驱动文件以及驱动安装教程 1. Open ...

- IPsec ×××路由器配置:ISAKMP策略

部署一个使用IPsec的IOS路由器要从配置ISAKMP策略和路由器的ISAKMP认证密钥数据开始.如果路由器仅仅与Site-to-Site拓扑中的另外一个路由器相连,那么ISAKMP配置就完成了.然 ...

- SpringBoot_配置-@Conditional自动配置报告

前面我们通过分析HttpEncodingAutoConfiguration,给大家讲解了一下自动配置的原理,那么在自动配置的时候呢,就是这个自动配置要能够生效,他有一些判断,conditional这些 ...

- IPSec隧道配置案例(手动模式)

IPSec有点难需要掌握他的逻辑及框架然后就简单了 网络攻城狮眼里的烟花! IPSec VPN 配置案例 要求 拓扑 配置 基础配置 IPSec VPN配置 分析原因 解决方法 IPSec VPN I ...

- GRE over IPSec 隧道配置案例

我也想要一个美女老师教我学习网络. GRE over IPSec 配置案例 要求 拓扑 配置 基础配置 GRE VPN配置 配置路由 IPSec配置 GRE over IPSec 技术背景 工作流程 ...

- 应用场景之Dynamic End Point(DEP)IPSec的配置

DEP是什么 DEP是很多使用WAN链接各个分分支机构不可避免要考虑的方案. DEP指的是IPSec双方不再使用IP地址进行相互验证,而是使用主机名负载进行验证的一种方式.在这种方式中,Initiat ...

- 华为设备IPsec简单配置

IPsec VPN 一.IPsec是什么? 1.1 定义 1.2 封装模式(传输模式.隧道模式) 1.3 安全协议(AH.ESP) 1.4 秘钥交换协议(IKE) 二.IPsec有什么用? 2.1 通 ...

- 华为路由器 IPSec VPN 配置

需求: 通过 IPSecVPN 实现上海与成都内网互通 拓扑图如下: 一.首先完成网络配置 1.R1 路由器设置 <Huawei>sys [Huawei]sys R1 [R1]un in ...

- eNSP之IPsec 虚拟专用网配置

eNSP之IPsec 虚拟专用网配置 VPN的定义 1.互联网存在各种安全隐患 - 网上传输的数据有被窃听的风险- 网上传输的数据有被篡改的危险- 通信双方有被冒充的风险 2.VPN (Virtual ...

最新文章

- 谋定菲律宾农业全产业链建设 对话国际农民丰收节贸易会

- 这是东西:jUnit:动态测试生成

- Android NDK工程创建与编译运行

- 信息学奥赛一本通 1109:开关灯 | OpenJudge NOI 1.5 31:开关灯

- Kubernetes详解(二十一)——ReplicaSet控制器实战应用

- 常用PDF文档开发库

- 清华大学操作系统OS学习(四)——物理内存管理:连续内存分配

- linux系统论文题目大全_操作系统专业论文选题 操作系统毕业论文题目如何定

- 安装deb软件包时出现Unknown media type in type **/** 的解决办法

- Blender 基础 骨架-02 骨架的各种呈现方式

- 化学与计算机技术,计算机技术与化学教学整合浅议

- 如何对Camunda进行历史数据清理

- SecureCRT 关键字配色显示

- 物联网的那些事----------01无线通信技术介绍

- swift和swiftui_在swiftui中查看布局和演示

- 使用validate注解做校验以及自定义validate注解

- RFID固定资产管理--智能化资产管理--RFID资产管理--新导智能

- shell 删除simatic_西门子技术--TIA Portal 软件安装时注册表的删除

- 分析如何编写一个timer程序(以blt_soft_timer为例)

- android 固定launcher,android 开机默认进入指定Launcher