网络安全分析 | 用OpenFEA定位WebShell木马后门

2019独角兽企业重金招聘Python工程师标准>>>

webshell是什么?它是以asp、PHP、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

出于网站安全防护目的,网络安全分析专家们总是极力根据一些线索找到webshell,从而采取措施。但是,有防就有攻,黑客也会想尽一切办法去隐藏他的webshell,让安全专家找不到。黑客常用的隐藏方法跟检测方法相对应。比如,通过特征匹配的方式去发现webshell,黑客一般通过字符异或、回避、拆分、编码等方式绕过检测。

为了提高网络安全程度,OpenFEA开发了一个安全分析模型,帮助网络安全从业者进行webshell扫描,自查网站是否存在webshell等。

以下是我们运用此模型分析出的webshell URL、webshell 密码。

一、top 10的webshell URL

在某客户现场通过OpenFEA分析工具,对全网数据进行了提取分析,发现6例隐藏许久的webshell。对其他不存在(返回404等异常返回码)的webshell爬取行为进行解码、分析、统计,发现webshell爬取行为涉及的的url共计171个,图中取了top10进行展示:

在top10中,plus/90sec.php、plus/mytag_js.php、plus/ad_js.php、plus/laobiao.php、plus/e7xue.php、plus/spider.php、plus/mybak.php都与DEDE织梦系统有关系。

排名第三的/utility/convert/data/config.inc.php属于discuz系统。

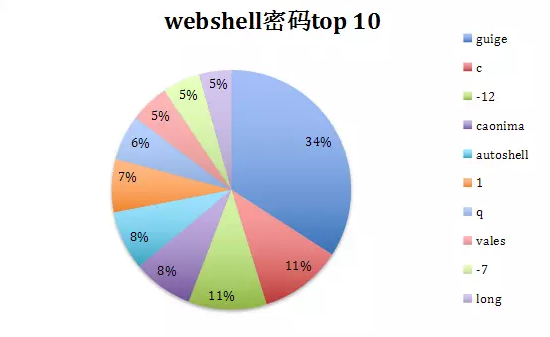

二、登陆webshell使用的密码

登陆webshell使用的密码共计223个。

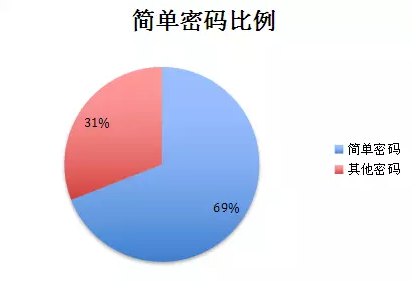

webshell密码中简单密码(位数低于六位,并且全部由数字或字母构成)占比很高,达到69%。

以上是运用基于OpenFEA构建的网络安全分析模型,得出的webshell URL、webshell 密码。看来起分析结果很强大吧,但得益于OpenFEA的支持,它的分析原理却异常简单。

通过采集大量webshell访问数据,主要采用对访问请求的特征与webshell访问行为模型结合匹配,来确定哪些访问属于webshell访问,再通过该请求对应的返回码,确定在系统中是否存在webshell。最终,对webshell访问请求中的post数据和url对象进行解析,对常见的webshell地址、常用密码进行了统计、总结。

如此强大的模型,由两部分组成:

一、访问行为模型

由url访问次数、访问规律、访问来源、页面、访问返回码等组成。

url访问次数:访问总量很少

访问规律:短期内规律,长期无规律,如下次访问可能在2个月后

访问来源:与访问业务的IP相比,webshell源IP非常集中

页面:孤链

访问返回码:200 OK

二、webshell扫描器访问行为模型

由url访问次数、访问规律、访问来源、页面、访问返回码等组成。

url访问次数:访问总量很少

访问规律:通常会访问多个url,并且只进行访问

访问来源:与访问业务的IP相比,webshell源IP非常集中

页面:孤链

访问返回码:404等异常状态

访问行为分析在大量访问日志下,对分析工具的处理能力要求很高,本次检测结果基于OpenFea大数据分析工具实现,需要文中涉及的webshell url和密码数据的亲们,请关注我们的微信公众号openfea,发送关键字“openfea”,将微信自动回复的文章“OpenFEA面授课程教学计划”转发到您的朋友圈后,将分享成功的截图发送至邮箱fea@hzhz.co即可获得,先到先得哦!

转载于:https://my.oschina.net/u/3115904/blog/839517

网络安全分析 | 用OpenFEA定位WebShell木马后门相关推荐

- 阿里云提醒 网站被WebShell木马后门的处理过程

昨晚凌晨收到新客户的安全求助,说是阿里云短信提示,网站有webshell木马文件被植入,我们SINE安全公司立即成立,安全应急响应小组,客户提供了阿里云的账号密码,随即登陆阿里云进去查看到详情,登陆云 ...

- 阿里云盾提醒网站被WebShell木马后门分析与对策

收到阿里云用户朋友的反馈,说运行了一年的网站突然遭到黑客的攻击,系统cpu一直保持在100%,有进程也干不掉,然后客户就进行杀毒了,然后就把所有的exe文件都杀了,然后系统也就很多功能不正常了,数据库 ...

- java webshell_网站漏洞测试 关于webshell木马后门检测

前段时间我们SINE安全收到客户的渗透测试服务委托,在这之前,客户网站受到攻击,数据被篡改,要求我们对网站进行全面的渗透测试,包括漏洞的检测与测试,逻辑漏洞.垂直水平越权漏洞,文件上传漏洞.等等服务项 ...

- 网络安全学习--014--木马及木马后门的讲解,webshell箱子溯源追踪

提示:本文所讨论的技术仅用于研究学习,旨在提高大家信息安全意识,任何人不得将其用于非法目的. @木马及木马后门的讲解,webshell箱子溯源追踪 一:webshell制作原理 webshell:即w ...

- 5-Web安全——php木马后门分析(入侵溯源)

由于最近在学习入侵溯源和应急响应这块的知识,本着先理论再实践的原则,应用现有所学的知识自己动手分析一个php大马. 先随便从网上下载一个php大马,扔到虚拟机里打开,得到如下信息: 看到上面有一大串乱 ...

- linux系统 网站木马后门Webshell查杀工具源码

后门这东西好让人头疼,第一文件太多了,不容易找,第二,难找,需要特征匹配啊.搞了一个python版查杀php webshell后门工具,大家可以增加后门的特征码,然后甩到后台给他查杀就可以了.适合Li ...

- 网站服务器rookit级木马后门查杀分析

在服务器木马后门检测中rookit也是根据特征的,他们检查的都是某一些rk的看这个root或者一些其他的通用型root的,但我现在所使用的项目,它这个UK的可能比较小众,所以没有被检测出来.那这个是 ...

- 2022 医疗卫生行业网络安全分析报告

声明 本文是学习2022医疗卫生行业网络安全分析报告. 下载地址 http://github5.com/view/55031而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们 研究背 ...

- mysql数据库木马查杀_Linux系统木马后门查杀方法详解

木马和后门的查杀是系统管理员一项长期需要坚持的工作,切不可掉以轻心.以下从几个方面在说明Linux系统环境安排配置防范和木马后门查杀的方法: 一.Web Server(以Nginx为例) 1.为防止跨 ...

最新文章

- vs调试c语言检查内存泄露,VisualStudio中检查内存泄露方法

- graphical model

- 【学习笔记】SAP CO成本估算相关

- linux中cd命令及范例,15个Linux中的“cd”命令的实际示例

- MinGW和MSYS的自动安装 【转】

- maven插件之build-helper-maven-plugin

- 八皇后问题(回溯法)C语言求解

- c语言定义函数后引用,求助,函数在其他函数中使用时要先声明后调用,这个没声明就用了...

- 熊猫烧香源码--假的:)

- 弹性理论法研究桩基受力计算公式_土力学与地基基础简答题

- 学习《华为基本法》(11):项目管理与审计制度

- Android pad适配札记

- 如何将你的微信头像透明化

- 大数据营销——构建数据价值分享模式

- python设置颜色_使用python改变颜色的色调

- 树莓派软路由Openwrt

- C语言函数指针和返回指针值的函数

- 程序员如何修炼项目管理能力?

- 每天学一点英文:Espresso 20210903

- c语言编写可乐瓶游戏,可乐瓶游戏二十则

热门文章

- python计算机代码_python告白代码,只属于程序员的浪漫

- java 9 mc_Java基础9

- 计算机组成原理实验认识多思网络虚拟实验系统_1000MW超超临界火电机组虚拟仿真平台...

- java批量查询导致堆内存不足,带有嵌套聚合的Elasticsearch查询导致内存不足

- 让vue文件直接在浏览器中运行

- Node的底层调用你知道吗?

- java树的基本知识_Java数据结构和算法(二)树的基本操作

- linux数据向量化指令,不充分SIMD向量化技术研究.PDF

- 电梯java_基于Java的电梯系统

- asp连接mysql数据库增删查_【ASP】ASP对Access数据库的连接、增删改查及ASP的基本语法...