国内某厂商摄像头敏感信息泄露漏洞事件分析

国内某厂商摄像头敏感信息泄露漏洞事件分析

PDF 版报告下载: 国内某厂商摄像头敏感信息泄露事件分析

English Version: Webcam Sensitive Information Disclosure Vulnerability Analysis

1. 事件概述

国内某家监控产品供应商和解决方案服务商旗下有多款监控摄像机以及相关的配套设备。2017年3月5日,知道创宇旗下漏洞平台Seebug[0]上收录了一位名为“bashis”的国外安全研究员发布了一个漏洞公告,声称该厂商科技的多款摄像头存在“backdoor”漏洞[1]。随即在2017年3月6日该厂商官方在发布漏洞公告称(Security-Bulletin_030617)里确认了该漏洞存在并发布了最新的固件里修复了该漏洞。

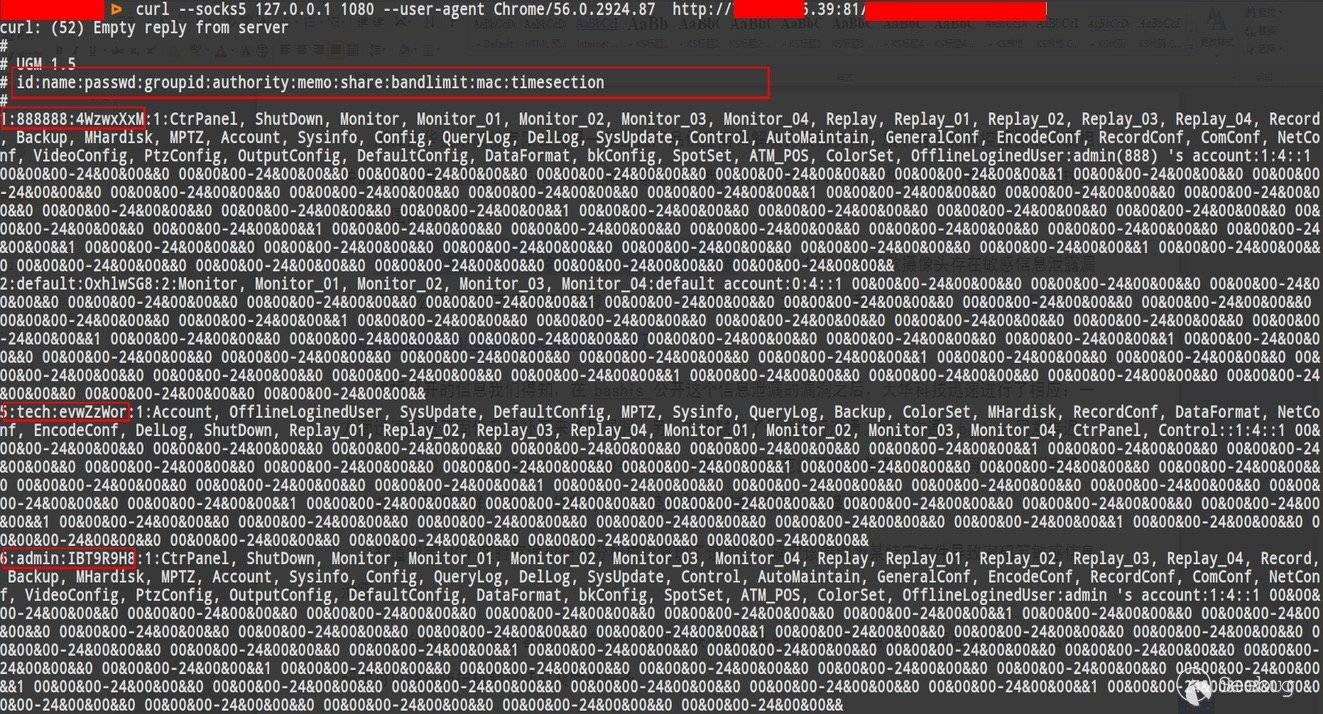

知道创宇404实验室通过研究分析成功复现了该漏洞,确定该漏洞是一个敏感信息泄露漏洞。攻击者无需任何凭证的情况下访问一个链接即可得到摄像头设备Web管理的用户名和哈希密码等信息泄露:

攻击者通过这个泄露的用户名和哈希密码可直接控制管理该摄像头设备。随后知道创宇404实验室通过"ZoomEye 网络空间搜索引擎"[3]并于3月19日对全网进行探测。3月19日的数据结果显示互联网上仍然有20多万的摄像头设备存在该漏洞,并可能影响到除某厂商品牌外的其他多个品牌摄像头设备。

2. 漏洞影响范围

2.1 设备总量

我们使用ZoomEye提供的默认Dork(搜索条件),可以发现ZoomEye网络空间搜索引擎历史上收集了174.4万某厂商摄像头相关的IP数据[4]。

https://www.zoomeye.org/search?t=host&q=app%3A%22Dahua+Web+Camera+Server%22

2.2 受漏洞影响的风险设备的数量

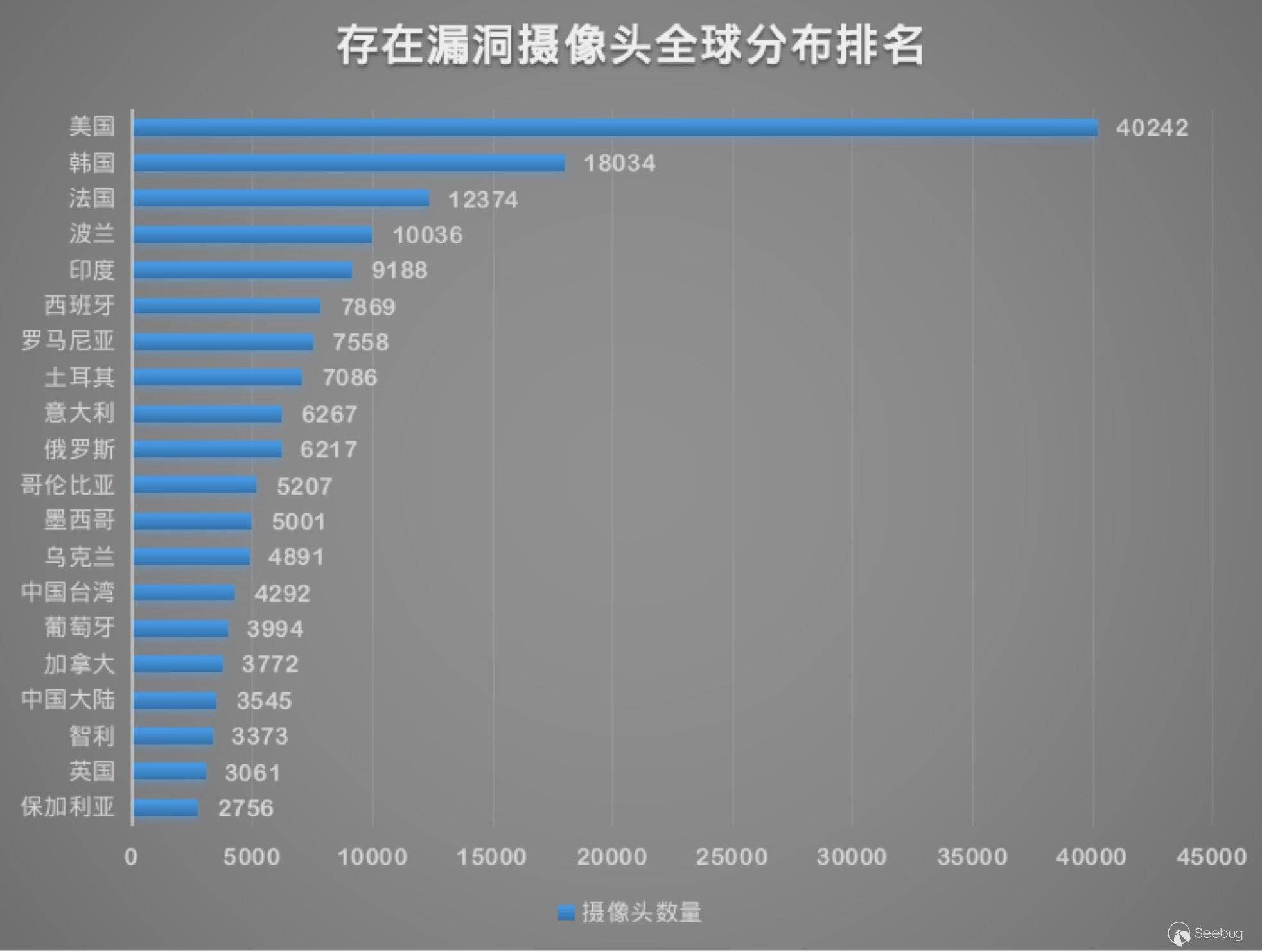

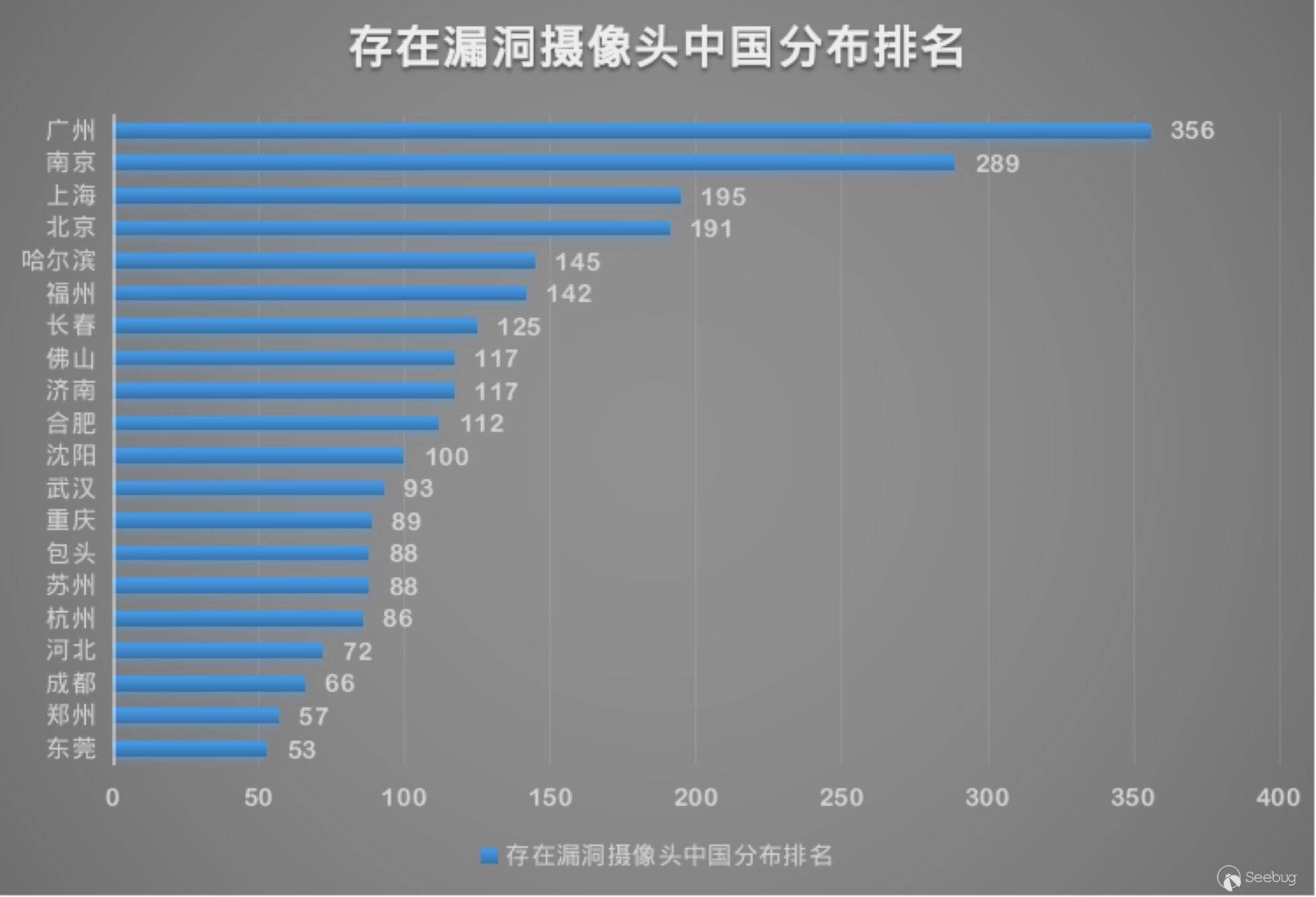

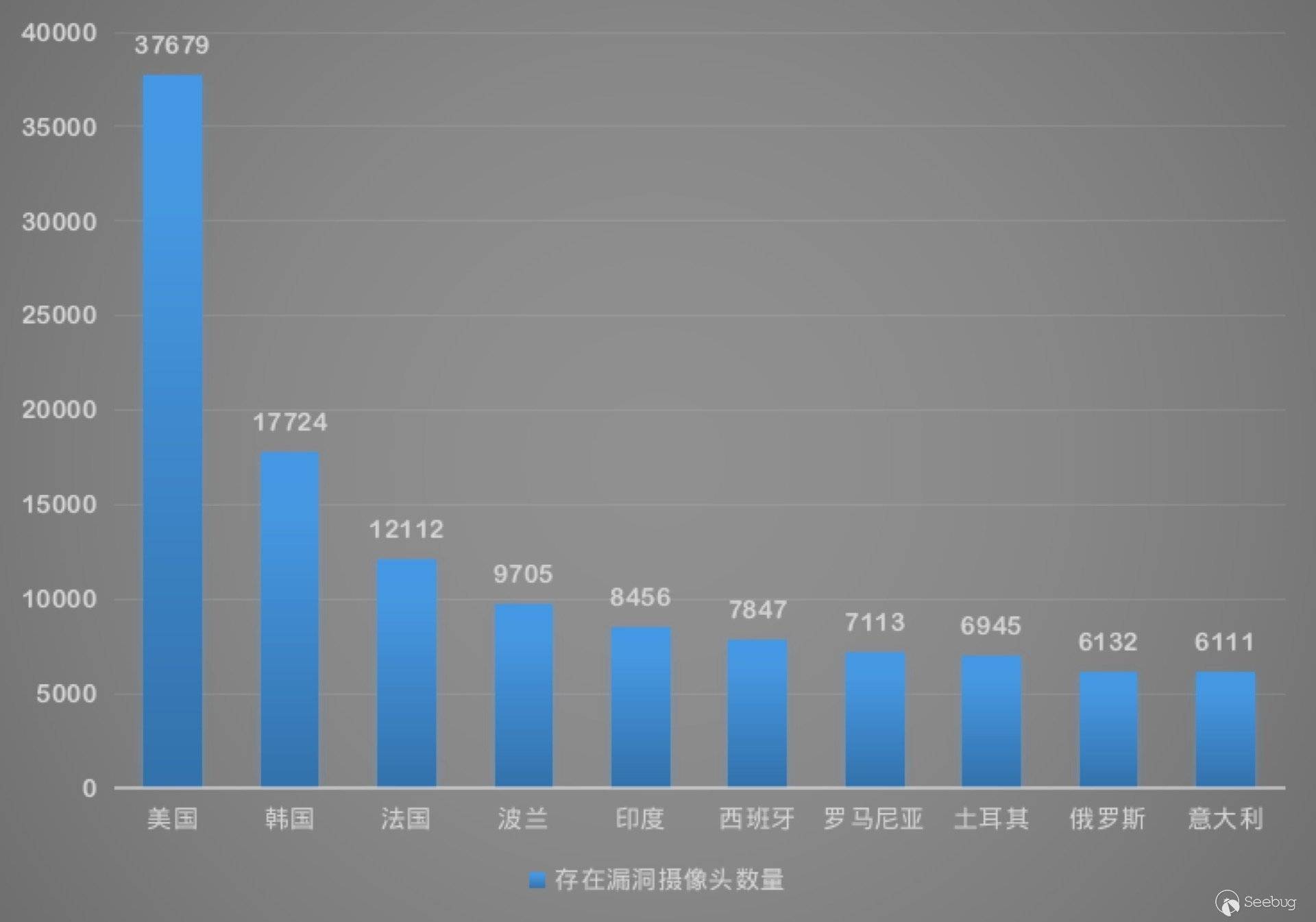

针对知道创宇404安全实验室于3月19日通过对ZoomEye网络空间引擎对全球进行探测结果显示距离某厂商官方于3月6日发布升级公告后(13天)全球仍然有20.6万设备存在该信息泄露漏洞。以下是针对风险设备的统计和分析。

2.2.1 风险设备的地区分布

由下图可见,风险设备分布在全球178个国家中。在全世界范围内,美国、欧洲、非洲以及南亚地区的风险设备数量较多。而中国区域内,北京、上海、广州、南京和哈尔滨这几个城市风险设备最多。

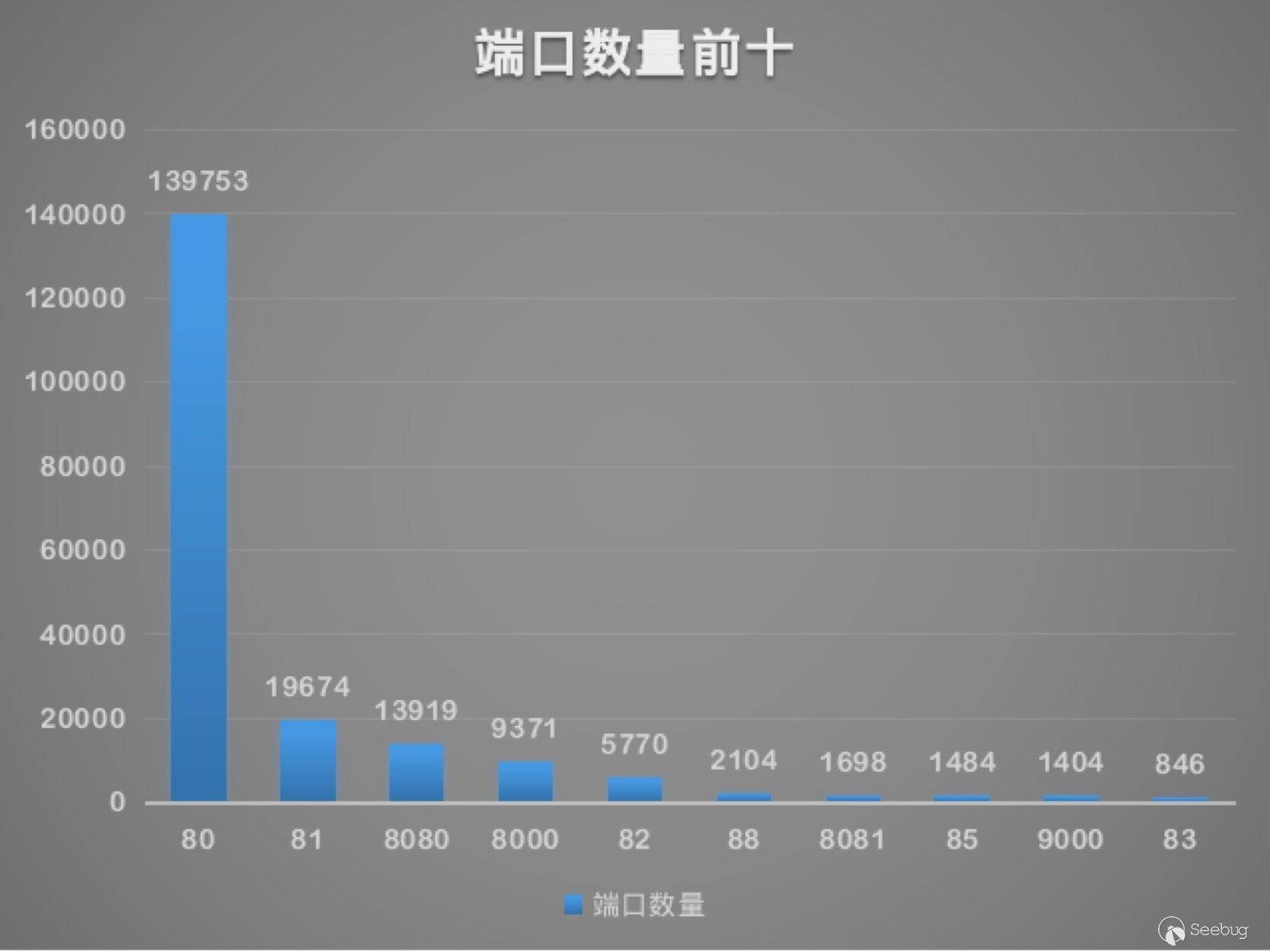

2.2.2 风险设备的端口分布

在实际的探测中,我们发现风险摄像头的Web服务开在了不同的端口,除此以外还有各种其他的端口开放。根据统计,共有248个端口开放在互联网上,下图是数量最多的十个端口。由下图可见,大多数服务还是开放在80端口,但是也有很多安装、运维人员将端口修改到了其他端口,这样的行为在一定程度上是能够增加设备的安全性的。

2.2.3 风险设备的品牌分布

针对这些存在漏洞的设备尝试进行进一步分析,我们提取了这些设备服务器上的favicon.ico的MD5值校验,总共发现了以下五组MD5值及对应数量:

bd9e17c46bbbc18af2a2bd718dddad0e 197634

b39f249362a2e4ab62be4ddbc9125f53 5885

bd1b5fef10a0846b2db322b90a57b746 109

d1ef1b4b9ef37b9dabec2db9e338de0f 237

a9d07db4284b4bdb144831a9ebb8dfd7 1546注:另有496个设备不存在favicon.ico文件

我们分别选取了5组md5里的部分目标进行实际访问及网页代码分析发现,这五组md5的网页代码都基本相似,在相关的JavaScript脚本代码里都存在“3.0-Web3.0”字符串,主要的区别是在WEB管理登录页面图片不一样。如:

我们注意到“bd9e17c46bbbc18af2a2bd718dddad0e”组的品牌摄像头数据量多达197634,远远超过了其他4组的数据,这些设备的登录页面截图如下:

没有看到明确的“品牌”提示,于是我们通过谷歌得搜索找到如下网页[5]:

https://www.worldeyecam.com/blog/technical-questions/configuring-ntp-imaxcampro.html 关联到一个叫“imaxcampro”的品牌摄像头。

根据以上分析,我们大胆的推测5组不同的favicon.ico文件md5-hash的品牌的摄像头设备基于某厂商设备修改而来,具体发布如下[6][7][8][9]:

针对排名最多的疑似叫“imaxcampro”的品牌摄像头继续进行了全球地区分布统计:

可以看出这些设备主要分布在美欧及亚洲的韩国印度等海外市场。

3. 检测与修复

检查方法:

由于该漏洞影响较大发布检测工具可能导致漏洞细节的泄露,另漏洞发现者在漏洞公告当天就删除了相关漏洞验证程序,所以这里暂时不提供相关检测程序。对于使用上述品牌摄像头需要检查相关设备安全的单位或组织,请与知道创宇404实验室联系。

修复方法:

针对该漏洞厂商官方在3月6日就发布了相关的漏洞公告、影响设备型号及升级方法 详见[2]:

http://us.dahuasecurity.com/en/us/Security-Bulletin_030617.php

针对其他影响的品牌目前知道创宇404实验室正在积极联系相关厂商确认并协助修复相关漏洞。

4. 结论

在此次事件根据及分析过程中该漏洞被披露后某厂商公司随即进行了安全应急响应确认了漏洞并发布了相关公告及固件升级,从13天后的全球统计数据及品牌分析标注了dahua的品牌只占有109个,从这个角度来看说明某厂商公司的应急是有显著的效果的,同时也说明基于同一种产品不同品牌的设备影响还非常大。这个案例也反映了一个存在于IoT等设备安全现状:厂商或品牌的合作流程里目前广泛缺少了对应的“安全”流程,这显然已经成为IoT设备安全一个重要的“缺陷”。

5. 参考链接

[0]. Seebug漏洞平台 https://www.seebug.org

[1]. 0-Day: Dahua backdoor Generation 2 and 3 https://www.seebug.org/vuldb/ssvid-92745

[2]. Dahua Security Bulletin March 6, 2017 http://us.dahuasecurity.com/en/us/Security-Bulletin_030617.php

[3]. ZoomEye 网络空间搜索引擎 https://www.zoomeye.org/

[4]. ZoomEye 网络空间搜索引擎搜索某厂商相关摄像头设备https://www.zoomeye.org/search?t=host&q=app%3A"Dahua+Web+Camera+Server"

[5]. Configuring automatic time updating for iMaxCamPro DVRs and NVRs https://www.worldeyecam.com/blog/technical-questions/configuring-ntp-imaxcampro.html

[6]. CRECREDIT TECH http://crecreditcctv.com/

[7]. Hi-Focus http://hifocuscctv.com/

[8]. Honeywell International Inc. https://www.honeywell.com/

[9]. Worldeyecam, INC https://www.worldeyecam.com/about-us.html

转载于:https://www.cnblogs.com/HacTF/p/8052216.html

国内某厂商摄像头敏感信息泄露漏洞事件分析相关推荐

- 配置snmp_多种设备基于 SNMP 协议的敏感信息泄露漏洞数据分析报告

作者:知道创宇404实验室 1. 更新情况 2. 事件概述 SNMP协议[1],即简单网络管理协议(SNMP,Simple Network Management Protocol),默认端口为 161 ...

- weblogic中间件WLS(bea_wls_internal)组件敏感信息泄露漏洞整改

近期负责的系统weblogic中间件bea_wls_internal被查出存在wls组件敏感信息泄露漏洞,访问漏洞地址如下: 针对上述漏洞,做过如下测试,整改未生效. 删除bea_wls_intern ...

- 【Web安全从入门到放弃】11_目录遍历和敏感信息泄露漏洞

11_目录遍历和敏感信息泄露漏洞 目录遍历漏洞概述 在web功能设计中,很多时候我们会要将需要访问的文件定义成变量,从而让前端的功能便的更加灵活.当用户发起一个前端的请求时,便会将请求的这个文件的值( ...

- Goby漏洞更新 | MinIO verify 接口敏感信息泄露漏洞(CVE-2023-28432)

Goby预置了最具攻击效果的漏洞引擎,覆盖Weblogic,Tomcat等最严重漏洞.每天从互联网(如CVE)会产生大量的漏洞信息,我们筛选了会被用于真实攻击的漏洞进行每日更新.Goby也提供了可以自 ...

- 致远OA敏感信息泄露漏洞合集(含批量检测POC)

文章目录 前言 敏感信息泄露 A6 status.jsp 信息泄露漏洞 漏洞描述 漏洞影响 网络测绘 漏洞复现 POC 批量检测 getSessionList.jsp Session泄漏漏洞 漏洞描述 ...

- 三、敏感信息泄露漏洞

敏感信息泄露漏洞 一.漏洞简述 敏感信息泄露漏洞是指在业务系统中对保密性要求较高的数据泄露 二.数据类型 1.网站传输过程数据 2.数据库存储的数据 3.浏览器的交互数据 三.信息分类 1.系统敏感信 ...

- 迅雷的xss漏洞和敏感信息泄露

漏洞详情 披露状态: 2010-07-23: 细节已通知厂商并且等待厂商处理中 1970-01-01: 厂商已经确认,细节仅向厂商公开 1970-01-11: 细节向核心白帽子及相关领域专家公开 19 ...

- 【转】Android应用开发allowBackup敏感信息泄露的一点反思

转载:http://blog.csdn.net/yanbober/article/details/46417531 1 背景 其实这篇文章可能有些小题大作,但回过头想想还是很有必要的,有点阴沟里翻船的 ...

- Linux Kernel 多个本地信息泄露漏洞

漏洞名称: Linux Kernel 多个本地信息泄露漏洞 CNNVD编号: CNNVD-201306-028 发布时间: 2013-06-04 更新时间: 2013-06-04 危害等级: 漏 ...

- 多家防火墙设备存在信息泄露漏洞

概述 漏洞名称 多家防火墙设备存在信息泄露漏洞安全通告 发布日期 2021-06-16 受影响产品及版本 胜鑫塔下一代防火墙XT6000-A-FW-1.0.0-0-2778 利谱第二代防火墙6164- ...

最新文章

- linux挂载分区失败,Ubuntu分区挂载错误与Grub引导错误的修复

- Nacos外部mysql数据库支持(推荐做)

- 从0到千万DAU,这5年闲鱼架构如何演进?

- angular2组件通讯

- IIS7.5下的web.config 404应该如何配置

- 阿里钉钉向1000万企业组织免费开放在家办公系统

- Python将word转化为txt文本

- 简单详细的OD破解教程

- 树木分形迭代图 matlab,园林设计中分形理论的引入

- 金蝶计算机快捷键,金蝶KIS专业版常用快捷键列表.doc

- 怎样写好一篇英文论文

- 冬天跑步比夏天跑步减肥更快 冬天跑步减肥冷怎么办

- ktt算法 约化_答:那些深度学习《面试》你可能需要知道的

- Redis 缓存回收的7种策略volatile设置过期时间及allkeys所有数据范围内

- 魔兽世界称全球玩家达1150万

- 【数学建模】常用微分方程模型 + 详细手写公式推导 + Matlab代码实现

- Kafka连接器深度解读之JDBC源连接器

- 2020年A证(安全员)多少钱及A证(安全员)考试申请表

- Idhttp get baidu 错误 connection closed Gracefully

- 第二章:《RDD编程实例之 实验报告》