SSL应用系列之三:CA证书颁发机构(中心)安装图文详解

tag: windows server 2003 ca ssl

原文传送门

SSL应用系列之三:CA证书颁发机构(中心)安装图文详解相关推荐

- SSL之CA证书颁发机构安装图文详解

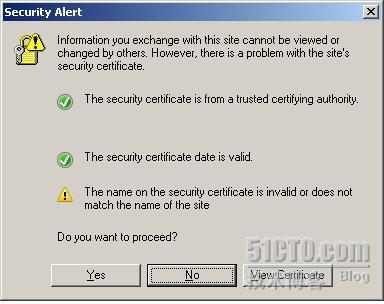

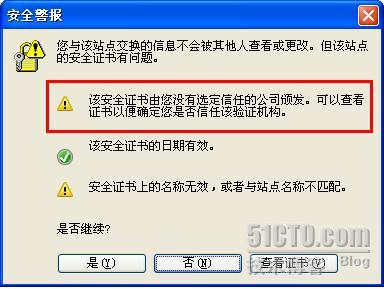

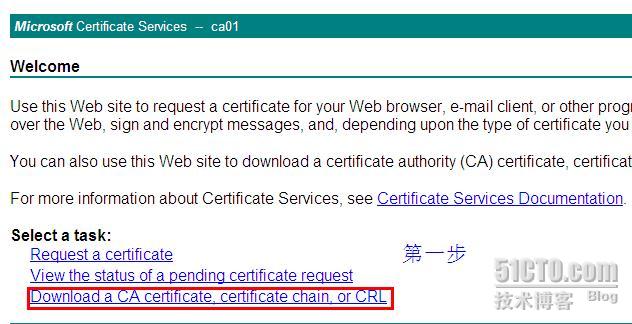

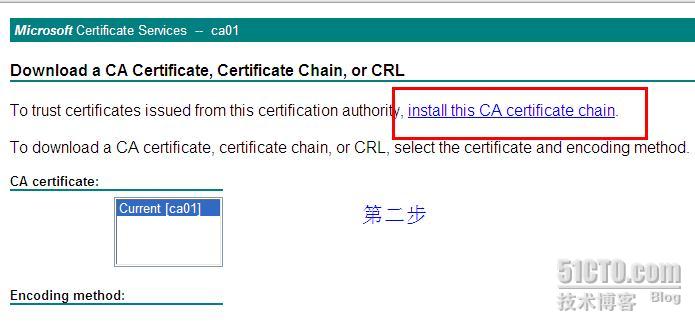

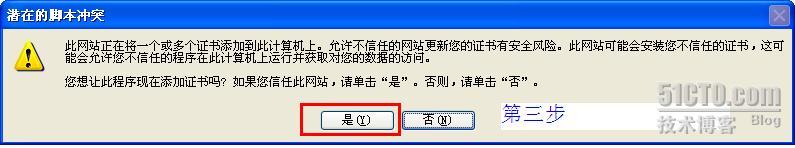

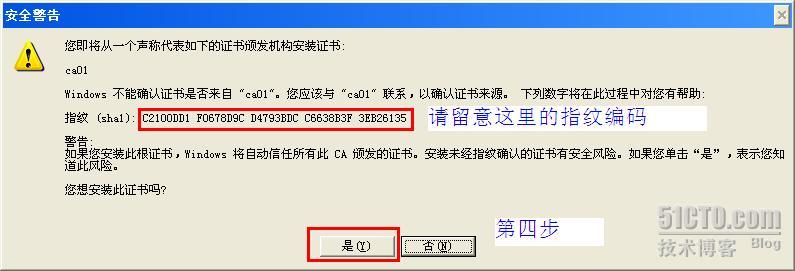

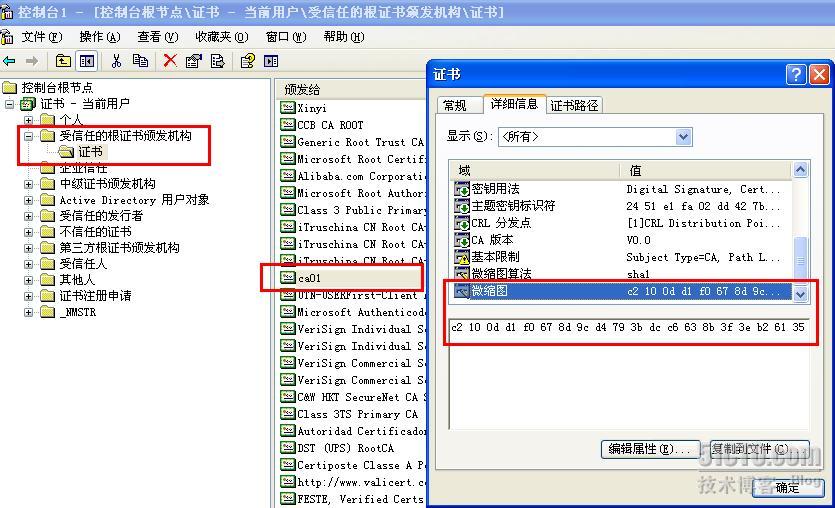

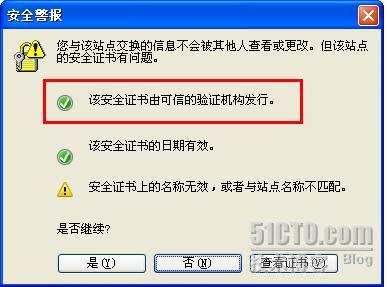

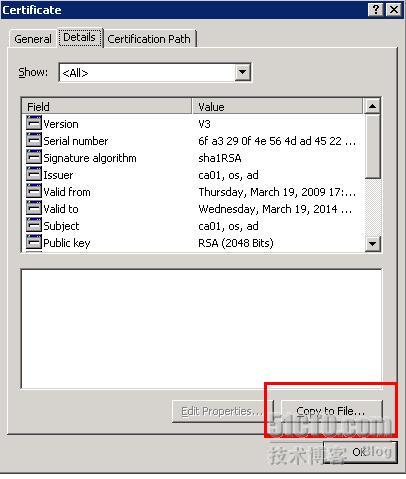

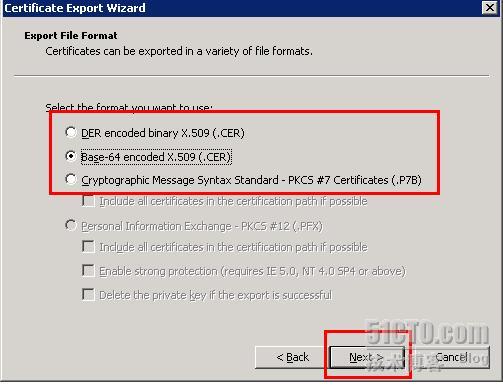

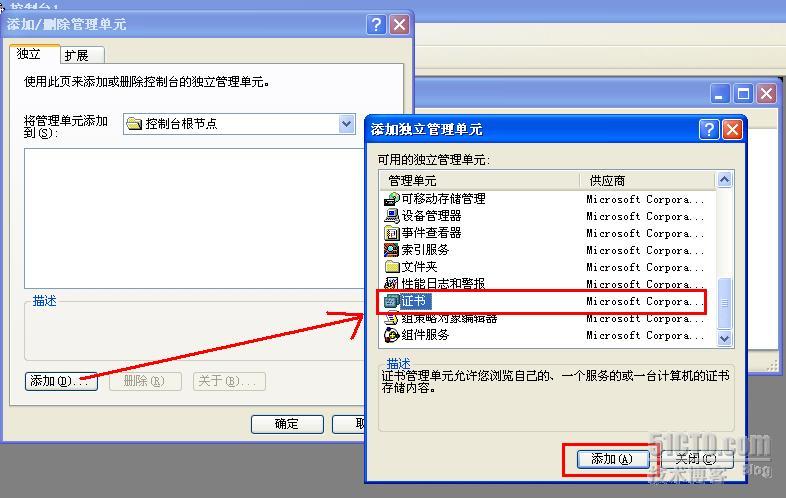

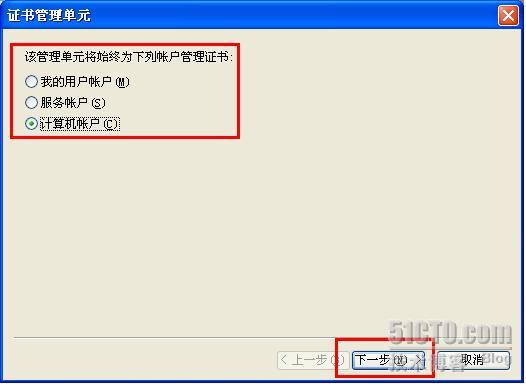

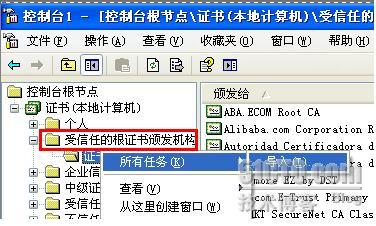

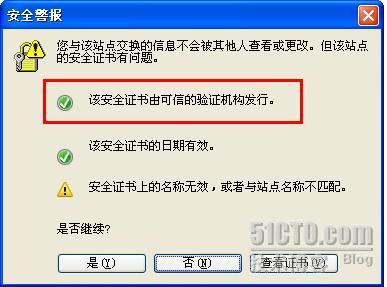

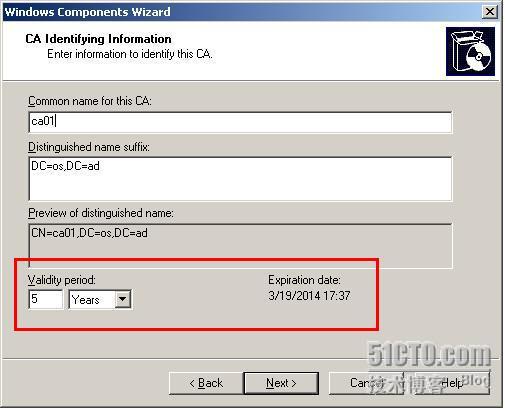

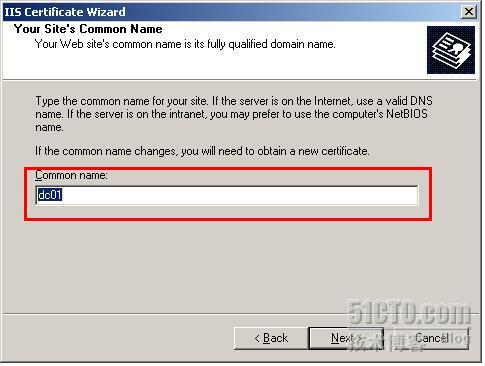

上一节我们说到,在验证公钥安全性时,是在CA机构颁发的包含用户的公钥及其身份信息的数字证书,数字证书由权威机构--CA签发.这个CA权威机构可以是自己的服务器也可以是国际公认的CA权威机构.下面我就来 ...

- Windows配置CA证书颁发机构+NPS-DCServer

赛题 一.证书颁发机构安装及配置 1.安装及创建根证书: 2.为 chinaskills.com 域内的 web 站点颁发 web 证书: 3.当前拓扑内所有 ...

- iOS开发者申请发布证书及真机调试 图文详解

打开iOS Dev Center,选择Sign in,登陆(至少99美元账号),登陆之后在网页右边选择Certificates,Identifiers & Profiles,选择Identif ...

- 数字签名,数字证书,证书链原理(图文详解)

文章目录 数字签名,数字证书,加密简述 数字签名原理 数字证书原理 证书链 数字签名,数字证书,加密简述 数字签名:谈及数字签名,就如小时候老师叫把卷子或者作业带回去给家长签字.只不过数字签名非物理用 ...

- CA(证书颁发机构)

CA 根证书路径/csk-rootca/csk-ca.pem: ~ 签发数字证书,颁发者信息:(仅包含如下信息) C = CN ST = China L = B ...

- Windows Server CA证书颁发机构续订

cantgis环境:windows server 2012 R2 用中英文写吧,方便阅读. cantgis实验说明 ========== The validity period of a certif ...

- 企业证书打包ipa文件(图文详解)

在公司中,经常遇到使用企业证书打包ipa文件的情况,然后发给测试.通常不会让你自己去申请证书,合成profile文件等等.会直接发给你两个证书,两个描述文件.一个是开发者developer,一个是发布 ...

- TortoiseGit学习系列之TortoiseGit基本操作将提交到本地的项目推送到在线仓库(图文详解)...

前面博客 TortoiseGit学习系列之TortoiseGit基本操作克隆项目(图文详解) TortoiseGit学习系列之TortoiseGit基本操作修改提交项目(图文详解) TortoiseG ...

- CA机构介绍(Certificate Authority 域名SSL证书颁发机构)

SSL证书机构即CA机构的全称为Certificate Authority证书认证中心,只有通过WebTrust国际安全审计认证,根证书才能预装到主流浏览器,成为全球可信的ssl证书颁发机构. HTT ...

最新文章

- 字符串 mysql索引,长字符串的MySQL索引

- 【特征工程】17种将离散特征转化为数字特征的方法

- android studio中创建、切换svn分支

- 自然哲学的数学原理_慢跑的数学原理(一):珍惜做的每一份功

- c# 如何抓微信把柄_C#微信公众号开发--微信事件交互

- 如何提升 Kestrel 上传文件的大小限制?

- C#利用NI VAS采集图片

- 计算机网络---TCP/UDP协议(一)

- python判断一个数是不是完全平方数

- Drawable和Bitmap的区别

- JavaScript:闭包

- 修改注册表设置桌面和收藏夹路径

- IDEA修改背景颜色大全(护眼绿等)

- CentOS 7镜像下载

- 音乐迷(无损音乐下载器)

- 彩色图像色彩空间原理(理论篇—6)

- (译)《科学美国人》:多样的人际网络导致繁荣的本地经济

- iOS14 本地网络(Local Network)被拒

- 正阅读微信小说分销系统-视频教程-1.渠道商-公众号配置-基础信息

- 疯狂创客圈 JAVA 高并发 总目录