Struts2漏洞导致的反弹shell——青藤云安全使用的是agent进程采集器进行检测

安全老司机 | Struts2漏洞爆发后,与黑客的一次正面交锋

青藤云安全:——用的是进程信息采集器

通过对用户进程行为的实时监控,结合行为分析,及时发现非法shell连接引起的反弹shell行为,可以有效地感知0Day漏洞利用的行为痕迹,可以提供反向shell的详细过程操作树。

青藤云安全将Agent安装在服务器上,根据客户业务运行状况设立数万个监测指标,对文件进程、主机访问、业务关系等建立多维度、多层次的纵深检测体系,可以无间断对入侵行为进行监控,实现实时的入侵检测和快速响应,一旦发现异常情况,进行毫秒级报警

青藤新一代主机入侵检测系统的“反弹shell”功能,可以通过对用户进程行为进行实时监控,结合异常行为识别,可及时发现进程中非法 Shell 连接操作产生的反弹 Shell行为,能有效感知“0Day”漏洞等利用的行为痕迹,并提供反弹 Shell 的详细进程树。

故事开始

“我们可能被黑客攻击了!!!”接到客户急匆匆的一个电话。

我赶紧打开电脑查看报警邮件,提示存在一个反弹Shell的攻击行为。

这大半夜,客户的服务器居然正在主动尝试连接外部其它服务器。在那个瞬间,我都能想象得出来,服务器另一端那个穿着“黑衣服”的人,面对“冒着新鲜热气儿”的Shell唾手可得的那种狂喜。显然,黑客正在疯狂攻击,情况甚是紧急,需要在黑客造成真正破坏之前阻止他们。

做技术的人都知道,反弹Shell一般是外网渗透的最后一步,也是内网渗透的第一步。反弹Shell对服务器安全乃至内网安全的危害不必多说。

多年的一线拼杀经验告诉我,黑客一般是利用远程命令执行、远程代码执行、Webshell、Redis未授权访问可执行系统命令等漏洞,执行反弹命令,使目标服务器发出主动连接请求,从而绕过防火墙的入站访问控制规则。

初试无果

因为客户正好部署了青藤的大数据安全产品,能够记录展示每台服务器系统交互Shell的命令,包括操作者IP,操作终端,操作用户,操作详情等关键信息。但是出乎意料的是,在反弹Shell这十几分钟时间内,日志上居然没发现任何黑客执行反弹Shell操作等相关的异常操作行为。

改变思路

显然,黑客不是通过在服务器端执行命令的常规方式进行反弹,一定是有其它资产存在漏洞,被黑客利用了。为找到根本原因,我通过青藤资产清点工具对该主机上运行的资产(如虚拟机、web站点、web服务、web框架等)进行全面了解,发现该服务器上存在Struts 2的Web框架,凑巧的是该版本正好存在S2-045漏洞。很可能,这就是黑客入侵的源头了。

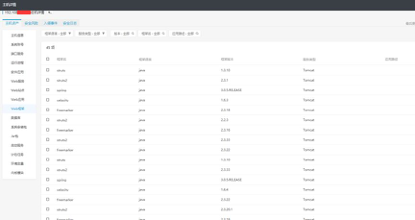

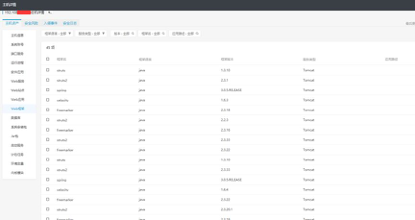

资产清点发现存在漏洞的Struts2版本

资产清点发现存在漏洞的Struts2版本

要说著名RCE(远程代码执行)漏洞,Struts2框架漏洞最为“经典”,一经爆发就被各安全厂商作为高危紧急漏洞处理。S2-045漏洞是由报错信息包含OGNL表达式,并且被带入了buildErrorMessage这个方法运行,造成远程代码执行。S2-045只有一种触发形式,就是将OGNL表达式注入到HTTP头的Content-Type中。

柳暗花明

为确认真正攻击源,通过查看Tomcat日志发现存在反弹Shell行为的恶意IP,正在通过post请求方式访问客户服务器上一个Struts2页面。至此,基本可以判断攻击者正是通过Struts2的反序列化漏洞进行攻击,从而完成反弹Shell的操作。值得庆幸,因为及时发现和快速响应,黑客的攻击行为未对服务器造成任何伤害。

进行反击

首先通过防火墙立即封堵该IP,同时在WAF上设置规则,拦截该请求,进一步对Struts2漏洞立马打补丁。

写在最后

攻防的较量从未停止,黑客与白帽子间的斗争也越演越烈。在Struts2框架漏洞这个战场上,需要持续深入地研究,才能占有主动权。虽然从过去出现的Struts漏洞看,恶意OGNL表达式的注入点无处不在,但随着Struts2框架版本不停迭代,很多漏洞都被修补。

在这里笔者也提醒各位安全负责人,一定要及时打补丁以及使用最新版的Struts框架,避免被不法分子利用而造成损失。同时,对request请求的参数名、参数值、cookie参数名、action的名称、Content-Type内容、filename内容、请求体内容(反序列化漏洞)进行验证,降低后期被黑客利用可能性。

安全老司机 | Struts2漏洞爆发后,与黑客的一次正面交锋

故事开始

“我们可能被黑客攻击了!!!”接到客户急匆匆的一个电话。

我赶紧打开电脑查看报警邮件,提示存在一个反弹Shell的攻击行为。

这大半夜,客户的服务器居然正在主动尝试连接外部其它服务器。在那个瞬间,我都能想象得出来,服务器另一端那个穿着“黑衣服”的人,面对“冒着新鲜热气儿”的Shell唾手可得的那种狂喜。显然,黑客正在疯狂攻击,情况甚是紧急,需要在黑客造成真正破坏之前阻止他们。

做技术的人都知道,反弹Shell一般是外网渗透的最后一步,也是内网渗透的第一步。反弹Shell对服务器安全乃至内网安全的危害不必多说。

多年的一线拼杀经验告诉我,黑客一般是利用远程命令执行、远程代码执行、Webshell、Redis未授权访问可执行系统命令等漏洞,执行反弹命令,使目标服务器发出主动连接请求,从而绕过防火墙的入站访问控制规则。

初试无果

因为客户正好部署了青藤的大数据安全产品,能够记录展示每台服务器系统交互Shell的命令,包括操作者IP,操作终端,操作用户,操作详情等关键信息。但是出乎意料的是,在反弹Shell这十几分钟时间内,日志上居然没发现任何黑客执行反弹Shell操作等相关的异常操作行为。

改变思路

显然,黑客不是通过在服务器端执行命令的常规方式进行反弹,一定是有其它资产存在漏洞,被黑客利用了。为找到根本原因,我通过青藤资产清点工具对该主机上运行的资产(如虚拟机、web站点、web服务、web框架等)进行全面了解,发现该服务器上存在Struts 2的Web框架,凑巧的是该版本正好存在S2-045漏洞。很可能,这就是黑客入侵的源头了。

资产清点发现存在漏洞的Struts2版本

资产清点发现存在漏洞的Struts2版本

要说著名RCE(远程代码执行)漏洞,Struts2框架漏洞最为“经典”,一经爆发就被各安全厂商作为高危紧急漏洞处理。S2-045漏洞是由报错信息包含OGNL表达式,并且被带入了buildErrorMessage这个方法运行,造成远程代码执行。S2-045只有一种触发形式,就是将OGNL表达式注入到HTTP头的Content-Type中。

柳暗花明

为确认真正攻击源,通过查看Tomcat日志发现存在反弹Shell行为的恶意IP,正在通过post请求方式访问客户服务器上一个Struts2页面。至此,基本可以判断攻击者正是通过Struts2的反序列化漏洞进行攻击,从而完成反弹Shell的操作。值得庆幸,因为及时发现和快速响应,黑客的攻击行为未对服务器造成任何伤害。

进行反击

首先通过防火墙立即封堵该IP,同时在WAF上设置规则,拦截该请求,进一步对Struts2漏洞立马打补丁。

写在最后

攻防的较量从未停止,黑客与白帽子间的斗争也越演越烈。在Struts2框架漏洞这个战场上,需要持续深入地研究,才能占有主动权。虽然从过去出现的Struts漏洞看,恶意OGNL表达式的注入点无处不在,但随着Struts2框架版本不停迭代,很多漏洞都被修补。

在这里笔者也提醒各位安全负责人,一定要及时打补丁以及使用最新版的Struts框架,避免被不法分子利用而造成损失。同时,对request请求的参数名、参数值、cookie参数名、action的名称、Content-Type内容、filename内容、请求体内容(反序列化漏洞)进行验证,降低后期被黑客利用可能性。

转载于:https://www.cnblogs.com/bonelee/p/11225586.html

Struts2漏洞导致的反弹shell——青藤云安全使用的是agent进程采集器进行检测相关推荐

- Apache Log4j2 RCE漏洞利用反弹shell合集

目录 一.漏洞描述 二.漏洞复现 1. bugku靶场 反弹shell 命令执行 2. 掌控安全 反弹shell 三.Burp扫描插件 四.修复建议 一.漏洞描述 2021年11月24日,阿里云安全团 ...

- 中国蚁剑AntSword反制 RCE漏洞复现 windows环境上反弹shell 吊打攻击你的黑客

中国蚁剑(AntSword) 是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员. WebShell WebShell可以理解为网页中的木马程序,通过植 ...

- cve-2018-2628 Weblogic反序列化漏洞实现反弹shell

测试机:MacBook-Air 测试机IP:192.168.0.100 靶机IP:192.168.0.100:7001 环境: docker 工具:CVE-2018-2628漏洞利用工具包 下载 一. ...

- Struts2漏洞爆发 知道创宇云安全已拦截近万攻击样本

截止到4月27日10:30,知道创宇云安全的CloudEye平台已捕获9810次关于该漏洞的攻击并成功防御. 昨日,Apache Struts2官方发布安全公告, Apache Struts2服务在开 ...

- 实践一:mipsel-栈溢出漏洞_开启telnet服务_反弹shell

保护信息检查 没有开启NX .PIE等保护 漏洞分析 ida 分析: # 栈分析 .text:00400930 var_244 = -0x244 .text:00400930 var_242 = -0 ...

- log4j 2 远程代码执行漏洞原理与搭建反弹shell

log4j2漏洞出来有一段时间了, 该修复的都修复的差不多了, 是时候可以公开让大家了解下原理以及如何构建整套体系了. 本文虽然是靶机, 但原理上还是可以攻击其它漏洞机器的. 建议测试即可, 不然你就 ...

- log4j2核弹级漏洞靶场复现(反弹shell)

环境搭建: 本次漏洞复现采用vulfocus的log4j2靶场docker 使用Kali系统进行复现实验 搭建docker拉取漏洞镜像可参考以下链接: https://blog.csdn.net/we ...

- 浅谈struts2漏洞(检测工具及S2-052漏洞及漏洞平台的搭建复现)

简介: struts2是apache项目下的一个web框架,主要应用于各类门户网站,而相对应的漏洞则是从2007年7月23日发布的第一个Struts2漏洞S2-001到2018年的S2-057,跨度还 ...

- 抗疫先锋 | 青藤云安全,守护安全最后一公里防线

2020年,受到新型冠状病毒的影响,无数云计算企业扮演了关键的抗击疫情技术角色,以「云+产业」的模式,在疫情监控.远程医疗.协同办公.在线教育等领域,帮助企业上云.在线提供服务. 青藤云安全在新冠病毒 ...

最新文章

- 互联网协议 — DNS 缓存机制

- 6大设计原则之单一职责原则

- 为什么说python是计算机语言的未来_Python这么火,为什么说它不是未来的编程语言?...

- 2000年一元钱牡丹图案现在值钱吗?

- Long类型参数传到前端精度丢失的解决方案

- Tricks(五)—— Python 返回所有符合条件的下标

- Django Web开发【2】Django入门

- 2021年web前端开发视频教程零基础自学HTML/VUE/JS全栈项目实战全套课程

- 手机电视标准对峙激化

- MySql 报错:In aggregated query without GROUP BY, expression #1 of SELECT list contains....

- linux 中xls格式的文件,如何在命令行中将XLS文件转换为CSV [Linux] | MOS86

- Java常用的开发软件下载地址以及问题解决

- 中国知网上html是什么意思,知网上网络首发是什么意思

- 记录一次 JS 解密去混淆的经历 -- 如何破解加密的 JS 代码(一)

- 日报软件测试培训,深信苦尽甘来 在千锋软件测试培训中挥洒汗水收获成功

- 永磁同步电机的矢量控制策略(八)一一一仿真模型搭建与源代码

- 易观千帆 | 2022年11月银行APP月活跃用户规模盘点

- Sprint(第三天11.16)

- 电商项目使用优惠券退款的权重算法

- 联想服务器怎么用u盘安装系统安装win7系统教程,联想一体机如何安装win7_联想一体机怎么使用u盘重装win7...