IPK僵尸网络 看看其传播手法

转自:http://www.freebuf.com/vuls/154975.html

一、IPK僵尸网络概述

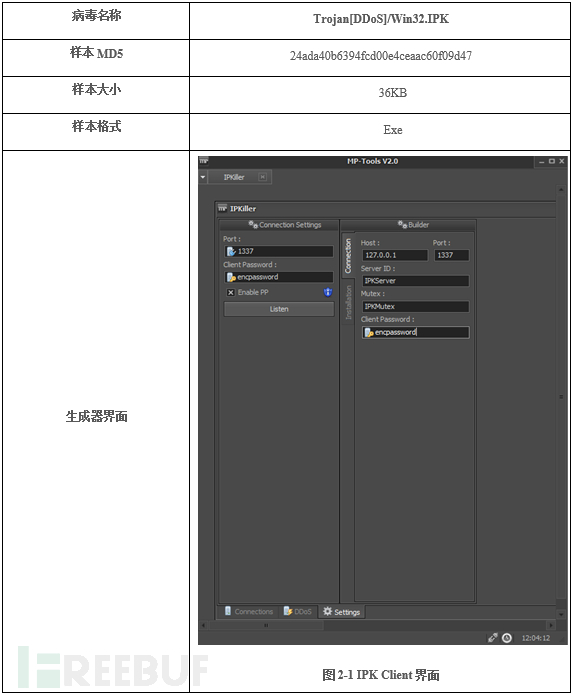

IPK僵尸家族是自2012年底就开始出现并长期持续活跃在境外的DDoS僵尸网络。2016年底至2017年初,IPK家族在境外处于爆发状态(如图1-1)。近几个月内,安天捕风蜜罐系统监测发现IPK有向境内蔓延的迹象,后期可能会在境内爆发IPK僵尸网络。从IPK僵尸网络的通信协议首包(OpenHeart)明文看,有一个默认值为“IPKServer”的协议字段(见图1-2),因此将其命名为Trojan[DDoS]/Win32.IPK.A。

图1-1 IPK样本活跃趋势

图1-2 OpenHeart首包

IPK家族僵尸网络的主要功能及特点如下:

1.实现DDoS攻击;

2.在样本中控制端(下称:C2)配置信息以及被控端木马(下称:木马)与C2之间的通讯都使用了加密算法,且密码可由僵尸网络操纵者自定义(默认密码为:encpassword);

3.C2的控制节点默认监听端口为1337,默认服务为IPKServer,默认互斥量为IPKMutex,默认备份文件名为AdobeRAT.exe;

4.可实现样本更新及传播其它木马。

二、样本详细分析

1.基本信息

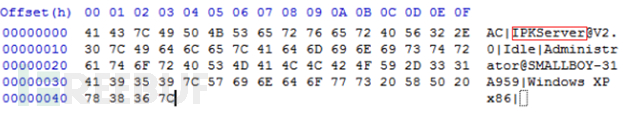

表 2-1木马样本基本信息

2.传播方式

IPK僵尸网络的传播与扩散主要通过以下渠道:

(1) 垃圾邮件传播:结合Spam僵尸网络,将IPK的被控端木马(下称:木马)伪装成邮件的附件,向海量邮箱发送垃圾邮件,诱使用户下载并运行木马,这也是目前境外僵尸网络拓展的主要手段之一。

(2) 僵尸网络传播:通过已部署的僵尸网络所具备的样本下载功能,对已有Bot下发样本下载的远程指令,快速下载存放在放马站点的IPK木马。目前在国内这种传播方式比较盛行,因为其可以快速继承整个僵尸网络已有的Bot。一个受害主机中存在多种木马,就算其中某一木马的控制信道被防火墙拦截,其它僵尸木马组成的网络将会继续拥有受害主机的控制权。

(3) 捆绑传播:捆绑传播是国内黑客组织一直以来比较青睐的僵尸网络拓展手法之一,黑客通常将木马与正常的游戏软件等打包在一个安装包中,然后投放到互联网上的软件共享或推广平台中,假冒正常软件,诱使用户下载并安装捆绑有木马的安装包,使用户设备沦为黑客的“肉鸡”。捆绑传播不仅能蒙骗互联网用户,其捆绑具有数字签名及安全证书软件的方式还可使木马能有效绕过杀毒软件的查杀。

执行DDoS攻击

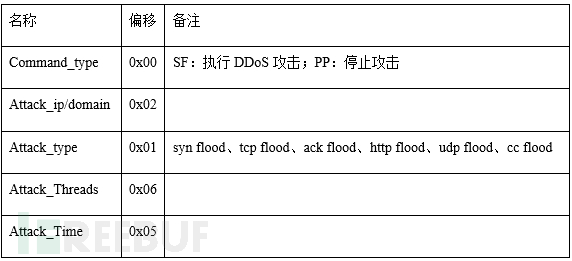

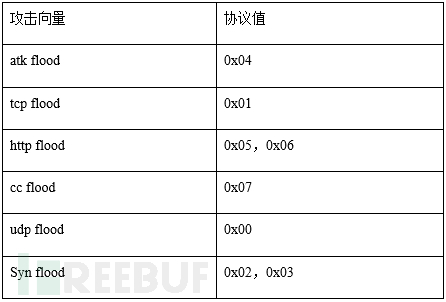

IPK主要可实现6种类型的攻击:syn flood、tcp flood、ack flood、http flood、udp flood、cc flood。

表2 协议数据

表 3攻击类型

三、攻击威胁情报

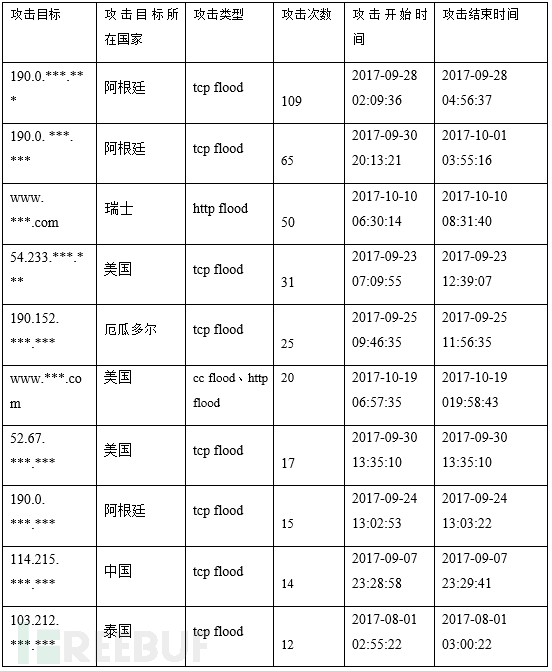

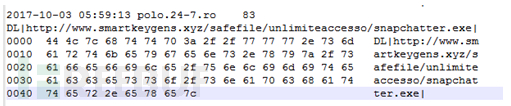

在安天捕风蜜罐系统对IPK家族的1000多个历史控制节点进行了为期4个月的7*24小时不间断监测后,捕获到IPK家族对全球12个国家(阿根廷、德国、泰国、巴西、土耳其、加拿大、中国、厄瓜多尔、荷兰、法国、瑞士、美国)发起的581次间接性DDoS攻击(如图3-1),其造成了103次攻击事件。同时还监测到攻击者通过IPK的C2(polo.24-7.ro)横向传播Wnlm远控木马(如图3-2),可对Bot进行数据信息窃取。

图3-1 IPK攻击情报

表4 攻击威胁情报top10数据

图3-2 传播Wnlm远控木马

四、防护建议

IPK家族自2012年底开始出现,历经5年的完善,无论在传播手法、使用范围和功能集成方面都可称得上是一个相对成熟的僵尸网络家族,虽然目前并没有在境内出现大规模爆发的状况,但其在部分国家及地区(例如:阿根廷、巴西、德国、荷兰、泰国等)却广泛存在,并且时刻威胁着互联网的安全。因此,我们仍需提高警惕。

在此,安天建议设备管理员及时对相关设备进行升级或强化用户密码,警惕来历不明的非正常邮件,更不要下载并运行这些邮件的附件,以避免设备沦为攻击者的傀儡甚至威胁内网信息安全。同时,安天将持续跟踪关注此僵尸网络家族,进行及时分析与预警。

五、附录:安天捕风蜜罐系统

安天捕风蜜罐系统(英文简称ACS)是一款部署在网络环境中用于诱骗和捕获网络攻击的专用设备,可及时感知攻击从而进行预防。其能够捕获攻击工具信息并记录攻击的全过程,尤其适用于感知内网威胁,感知勒索软件、蠕虫、入侵漫游等威胁,既支持单机设备部署也支持分布式部署。

安天捕风蜜罐系统的主要功能为威胁行为感知、受害主机告警、攻击链还原与展示、失陷主机感知、威胁情报生产,具有高低交互结合、精准行为预警等优势。可模拟Windows、Linux、多种国产操作系统等环境,支持web服务器、数据库服务器、IOT、特定漏洞等多种环境模拟。

转载于:https://www.cnblogs.com/bonelee/p/8005350.html

IPK僵尸网络 看看其传播手法相关推荐

- 威胁快报|ProtonMiner挖矿蠕虫扩大攻击面,加速传播

背景 近日,阿里云安全监测到一种挖矿蠕虫,正在互联网上加速传播.阿里云安全根据它使用ProtonMail邮箱地址作为矿池用户名的行为,将其命名为ProtonMiner.据分析,这种蠕虫与Trend ...

- 智云盾捕获多个僵尸网络利用最新ConfluenceRCE漏洞的活动

一.背景 8月25日,Atlassian官方发布公告,公布了一个最新的远程代码执行漏洞,多个版本Confluence服务存在漏洞.9月7日,智云盾威胁中心检测到BillGates.Muhstik僵尸网 ...

- 下一代安全威胁的内幕故事

当伊朗总统马哈茂德·艾哈迈迪-内贾德在去年11月份宣布该国的核计划遭到软件***后,他证实了许多安全研究人员的猜测:原因是Stuxnet大爆发,篡改了控制处理铀所用的离心机电机的关键系统. 内贾德对这 ...

- 网络安全应急响应----5、勒索病毒应急响应

文章目录 一.勒索病毒简介 二.常见勒索病毒 三.勒索病毒常见利用漏洞 四.勒索病毒的解密 4.1.常见的可解密勒索家族类型 4.2.处理勒索病毒常用工具 五.勒索病毒的攻击 5.1.勒索病毒的攻击方 ...

- 网络营销再掀波澜,微博独领风骚

网络营销再掀波澜,微博独领风骚 --文/IT诗人 代腾飞 2011年2月27日 于成都 随着互联网的盛行和飞速发展,网络营销作为一个新兴的朝阳产业而诞生,到目前为止,据不完全统计,全国大小从事网络 ...

- 极虎病毒创造四个“之最”

极虎病毒是目前为止,集成了各种病毒.***.***下载器.蠕虫特征的超强恶意软件.差不多是若干知名病毒的混合体:传播方式超越熊猫烧香:对杀毒软件的破坏力相当于AV终结者.磁碟机:对系统的破坏力更是始无 ...

- 对 VoIP 提供商的大规模 DDoS 攻击和模拟 DDoS 测试

VoIP.ms 和其他 VoIP 提供商受到 DDoS 攻击 在撰写本文时,一个名为 VoIP.ms 的主要 VoIP 提供商受到分布式拒绝服务 (DDoS) 攻击一个多星期以来.结果,他们无法为他们 ...

- 加强防护,近期勒索病毒有点疯狂!

愈演愈烈的勒索病毒攻击 2021年5月7日,美国最大的成品油管道运营商在本月受到重大网络攻击.公司被迫一度关闭整个能源供应网络,极大影响美国东海岸燃油等能源供应.公司在当日缴纳了500万美元赎金. 紧 ...

- 做SaaS的,2016年该怎么走,看阿朱怎么洞察

第一章 国家战略影响企业,企业影响企业软件 一.国家战略影响企业 让咱们先回顾一下中国企业信息化历史看看: 1.1990-1996年:个体加速时代 国家:电算化推广 技术:联想巨人崛起,PC降价.D ...

最新文章

- gradle风格的groovy代码

- 在2003 server上部署DNS服务器

- python修改excel后打印_python 处理excel并打印excel

- 基于深度学习的医学图像分割综述

- Sass 基础(三)

- [ACM] hdu 1232 畅通工程(并查集)

- Django学习笔记《一》初始化pycharm和mysql数据库及相关环境

- 微软发布Enterprise Library 4.1和Unity 1.2

- Linux 下开机自动重启脚本

- NOTEBOOK随笔

- easy connect电脑版_北师大版小学英语六年级上册Unit4课文听力+翻译+单词录音跟读+高清课本(一起点)...

- 流计算技术实战 - 超大维表问题

- AndroidStudio安卓原生开发_UI控件介绍---Android原生开发工作笔记96

- html下载文件和上传文件(图片)(java后台(HttpServlet))打开保存路径和选择文件录取+(乱码UTF-8)+包...

- 力控组态软件 mysql_组态软件国内那家做的好?推荐几个比较一下

- 小美赛(认证杯)ABCD题翻译

- 空间解析几何 | 平面束方程及其应用

- 试着用人话说说 使命 愿景 价值观,以及人的三观

- 零信任网络ZTNA及SDP概念理解

- Go Module使用 六大场景讲解示例

热门文章

- html追加行clone,jQuery - 使用.clone()方法克隆拷贝元素

- python 打包 .app 运行 控制台窗口_Python打包工具PyInstaller的安装与pycharm配置支持PyInstaller详细方法...

- kali 树莓派 android,【原】树莓派安装KALI LINUX的手记

- java 文本编辑器替换特殊字符_linux中批量替换文本中字符串--转载

- 计算圆弧与矩形相交_GIS算法:3_拓扑空间关系计算模型DE-9IM

- arduino出现java错误_arduino在上传的时候出现这样的错误,在线求助大神!!!

- mysql为什么要单例_为什么要用单例,你真的会写单例模式吗

- c语言如何回缩一个字符,撑大的胃怎样能瘦回去 被撑大的胃还能缩回去吗

- xa 全局锁_分布式事务如何实现?深入解读 Seata 的 XA 模式

- mysql登陆 host_mysql远程可以登陆本地登陆不了(user表中host字段的通配符%)