技术报告:APT组织Wekby利用DNS请求作为CC设施,攻击美国秘密机构

技术报告:APT组织Wekby利用DNS请求作为C&C设施,攻击美国秘密机构

最近几周Paloalto Networks的研究人员注意到,APT组织Wekby对美国的部分秘密机构展开了一次攻击。Wekby这些年一直活跃在医疗、电信、航空航天、国防和高科技等多个领域。它会在漏洞出现的第一时间就对其大加利用,就像在HackingTeam的zero-day漏洞事件中表现的那样。

Wekby使用的恶意软件是HTTPBrower恶意软件家族的一员,这种恶意软件利用DNS请求作为指令和控制机制(C&C)。此外,它还使用各种模糊处理技术,使得技术人员在分析过程中屡屡受阻。根据样本中看到的那些元数据,Palo Alto网络公司将其命名为pisloader恶意软件。

基础设施

Pisloader恶意软件家族通过HTTP从下面URL中进行传播。这个URL至今还处于活跃状态。

http://globalprint-us [.]com/proxy_plugin.exe示例中还有在此域下的其他URL:

http://globalprint-us [.]com/proxy_web_plugin.exe

MD5:E4968C8060EA017B5E5756C16B80B012

SHA256: 8FFBB7A80EFA9EE79E996ABDE7A95CF8DC6F9A41F9026672A8DBD95539FEA82A

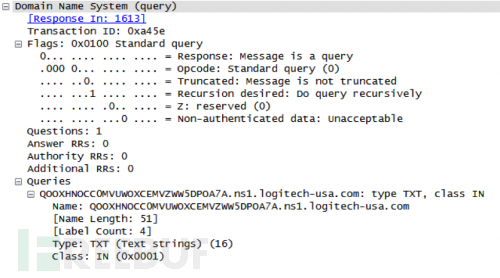

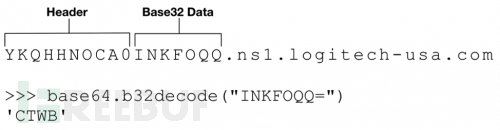

在忽略了垃圾代码之后,恶意软件实际上是非常简单的。开始它会随机生成一个10字节长的字母数字作为标头。其余的数据会进行base32编码,之后删除填充。此数据会用于填充子域,而这个子域就是之后的DNS请求中用于TXT记录的地方。

这种利用DNS作为C&C攻击的做法一直没有被恶意攻击者广泛采用过,除了下面这些:

· FrameworkPOS

· C3PRO-RACCOON

· FeederBot

· Morto

· 新型PlugX

与此同时,这一做法也使得pisloader可以绕过某些安全产品(如果无法绕过,这些安全产品就会发现其中的异常)。

pisloader会定期发送一个信标,其中包含被用作有效荷载的4字节随机大写字符串。下面的示例中显示了这一点:

对于pisloader预估响应之外的所有响应,恶意软件都会不予理睬。所以攻击者会设置下面的DNS,因为如果没有设置额外标明,恶意软件就没有办法进行分辨。

· 响应

· 所需的递归函数

· 可用的递归函数

“问题”和“回答资源记录”字段必须被设置为0×1值。另外,响应查询子域必须与原始DNS请求匹配。

攻击者还将远程命令和控制(C&C)服务器静态嵌入到恶意软件中去。在案例中我们还发现了“ns1.logitech-usa[.]com”主机。

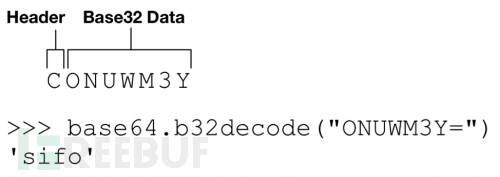

C&C服务器会用一个TXT文档进行响应,而文档的加密方式与初始请求类似。在响应中,第一个字节会被忽略,剩下的数据是用的base32编码方法。下面是示例:

下面是恶意软件支持的相关命令以及它们的描述:

· sifo——收集受害者系统信息

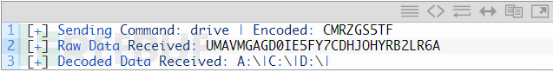

· 驱动器——列举受害者计算机上的驱动器

· 列表——列举提供目录中的文件信息

· 上传——将文件上传到受害者计算机

· 打开——生成命令外壳程序

下面是正在使用这些命令的一些情况。我们使用了一个模拟的DNS服务器来生成命令并接收结果数据。

发送“驱动器”命令:

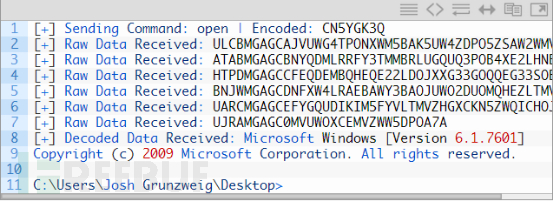

发送“打开”命令:

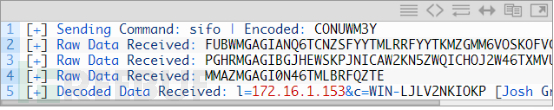

发送“sifo”命令:

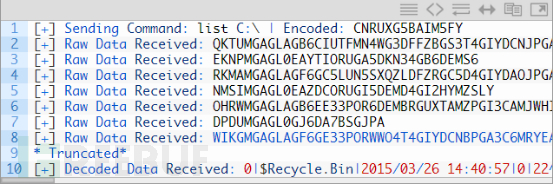

列举C盘内容:

此外,大量命令都与HTTPBrowser类似。这些命令的格式化响应也是一致的。在一份已知的HTTPBrowser样例中发现了与作为讨论样本的pisloader类似的元数据,而且用来生成这些命令的代码可以通过GitHub获得。这也让我们更加确信,pisloader就是这个恶意软件家族的一员。

结论

Wekby使用更高级的恶意软件继续将矛头对准各种高机密组织机构。Pisloader恶意软件家族使用了各种新技术(将DNS作为C2协议)和各种反分析策略(利用面向返回编程)。

为此,Palo Alto网络采用了以下措施来保护用户避免这种威胁:

· 能够正确识别所有pisloader产品的WildFire

· 专门为这一系列恶意软件设计的pisloader自动对准标记

· 攻击中所使用到的所有域名、IP都已经被标记为恶意

· 已经创建了用于检测pisloader DNS通信的IPS规则

转载于:https://www.cnblogs.com/bonelee/p/7652496.html

技术报告:APT组织Wekby利用DNS请求作为CC设施,攻击美国秘密机构相关推荐

- 台湾D-Link全景安全公司证书被盗,且被APT组织blacktech利用

↑?↑?点关注呗↑?↑?点关注呗↑?↑? 前些日子,jpcert报道了恶意软件plead分析,报告都指向APT组织blacktech,一个长期活跃在亚洲地区的组织.该次事件披露了该组织正在攻击日本的事 ...

- 朝鲜APT组织Group123利用美朝会议消息构造恶意HWP文件针对韩国发起攻击

本次攻击仍为以往追踪的Group123所发起的攻击事件,恶意文档文件名为미북 정상회담 전망 및 대비.hwp ,即美朝峰会的前景与展望,该次会议将在6月12日举行. 该文档触发漏洞后,会执行文件中包 ...

- [译] APT分析报告:08.漏洞利用图谱–通过查找作者的指纹来寻找漏洞

这是作者新开的一个专栏,主要翻译国外知名安全厂商的APT报告,了解它们的安全技术,学习它们溯源APT组织和恶意代码分析的方法,希望对您有所帮助.当然,由于作者英语有限,会借助机翻进行校验,还请包涵!前 ...

- 新披露的APT组织white company,针对巴基斯坦进行Shaheen攻击活动Lazarus组织最新活动各类安全资源...

大佬觉得有用就转发一下呗,点个关注,给点阳光 威胁情报: 一. 新披露APT组织white company,针对巴基斯坦空军发起Shaheen攻击活动 该组织由cylance公司最新披露,详细报告14 ...

- 新型APT组织正在攻击全球的政府实体

聚焦源代码安全,网罗国内外最新资讯! 编译:代码卫士 ESET 公司称发现一个新型 APT 组织正在攻击全球范围内的实体,该组织被命名为 "FamousSparrow". 该 A ...

- APT 组织将目标锁定Linux

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 卡巴斯基全球研究分析团队 (GReAT) 研究发现,过去八年来,APT 组织针对 Linux 资源的攻击活动稳步增长,越来越多的 AP ...

- [译] APT分析报告:03.OpBlueRaven揭露APT组织Fin7/Carbanak(上)Tirion恶意软件

这是作者新开的一个专栏,主要翻译国外知名的安全厂商APT报告文章,了解它们的安全技术,学习它们溯源APT组织的方法,希望对您有所帮助.前文分享了钓鱼邮件网址混淆URL逃避检测,这篇文章将介绍APT组织 ...

- 【安全漏洞】朝鲜InkySquid APT组织是怎么利用浏览器漏洞感染受害者

朝鲜InkySquid APT组织利用浏览器漏洞感染受害者. 2021年4月,Volexity研究人员识别出了通过www.dailynk[.]com网站加载到恶意子域名的jquery[.]servic ...

- AWS攻防 | 利用DNS技术突破AWS隔离网络限制进行数据渗漏

目录 DNS数据渗漏 DNS工作原理 如何利用DNS进行数据渗漏窃取 AWS网络环境中攻击者如何利用DNS数据渗漏技术 缓解措施 作者:clouds 转载自:https://www.freebuf.c ...

最新文章

- arguments.callee查询调用b函数的是哪个函数

- 演示:配置日志发送到VTY虚拟终端线路

- Windows+Git+TortoiseGit+COPSSH安装图文教程 转载

- 如何使用java synchronized进行线程同步 .

- 【详解,小白也能看懂】javaweb-Servlet中, OutputStream与PrintWriter的使用和区别

- 使用ST03N查看指定user的transaction 性能数据

- 【DP】【递归】分离与合体

- linux usb声卡 submit urb,linux usb urb详解

- org.apache.ibatis.reflection.ReflectionException: There is no getter for property named XXX

- Crontab 计划任务

- [CQOI2011]放棋子 题解(dp+组合数学)

- 参加了博客园北京俱乐部4月4日的活动-Nice

- Quartz cron 表达式格式

- JAVA基础知识总结2(语法基础)

- UVA - 11137 Ingenuous Cubrency

- 家用千兆路由器排行榜前十名_公认最好的路由器牌子

- 最近研究NFC的总结

- 六十分之七——焦虑路上的涅槃

- 【解决方案】VR视频行业急速发展,如何搭建一套16K高清的公网视频传输系统?

- 基本函数依赖和候选键_[总结]关系数据库设计基础(函数依赖、无损连接性、保持函数依赖、范式、……)...

热门文章

- framebuffer结构体分析

- 指定在此oracle主目录中配置,oracle11g卸载

- java 类 赋值_Java实现不同的类的属性之间相互赋值

- tomcat出现5个using_出现急性心梗,要当心5个并发症,一个都不好惹!

- 开发提交审核流程_小游戏上线发布全流程详解?

- html表格判断,lua table 长度解析

- php使用ssh远程调用另一个服务器执行命令(python脚本)

- Spring中经典的9种设计模式,一定要记牢,Java基础教程pdf百度云

- python【数据结构与算法】PriorityQueue and Huffuman树

- linux查看hdfs副本数量,文件副本数量问题,设置的dfs.replication没有生效