网站漏洞修复公司 对网站上传文件漏洞的修复与安全加固

Metinfo CMS系统被爆出网站存在漏洞,可上传任意文件到网站根目录下,从而使攻击者可以轻易的获取网站的webshell权限,对网站进行篡改与攻击,目前该网站漏洞影响范围是Metinfo 6.2.0最新版本,以及以前的所有Metinfo版本都可以利用,关于该Metinfo漏洞的详情我们来详细的分析:

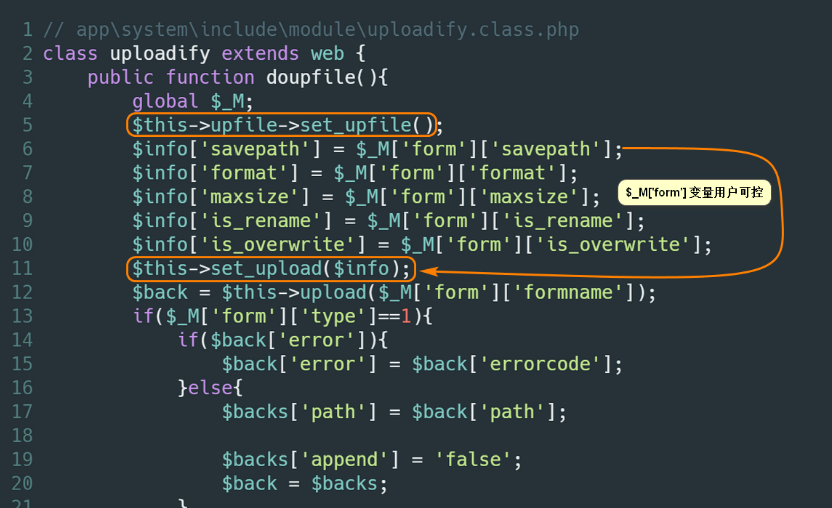

首先该网站漏洞的利用前提是windows系统,PHP语言的版本是小于5.3,相当于旧的服务器都会按照这个环境来配置网站,我们来看下出现漏洞的代码,Metinfo在上传方面写了一个专门的上传功能,非常的强大,使用doupfile进行上传,我们来看下代码,如下图所示:

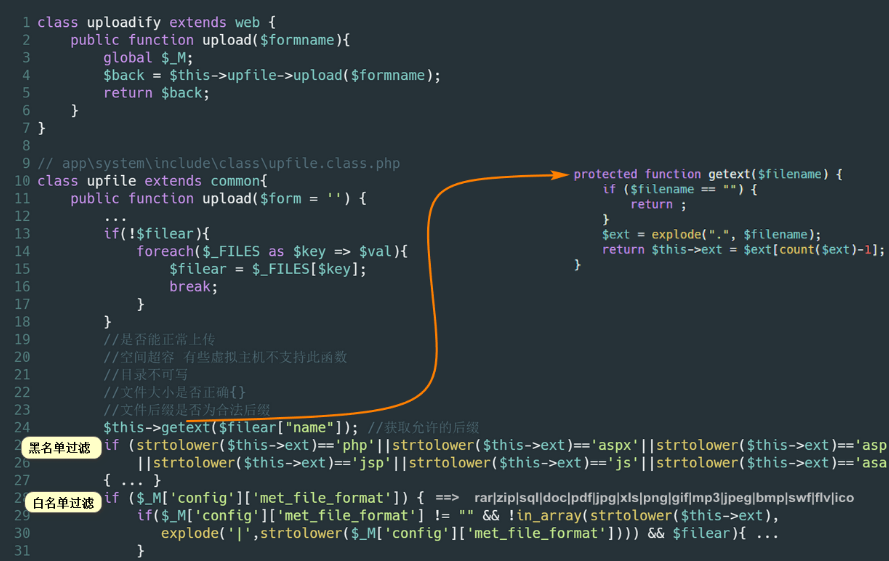

我们从上面的代码中可以看出上传文件有一些模式,还有变量的信息,info这个变量是可以控制的,我们看下upfile跟upload调用的方法是什么作用,追踪分析代码发现这个是用来存储上传文件的路径信息的,这2个变量值会直接将上传的路径给改变,这也是该漏洞产生的原因,我们接着继续分析代码的漏洞,Metinfo在使用doupfile上传的时候回对上传的文件名进行安全过滤,基本的一些脚本文件都已经过滤掉了,只能上传一些图片格式的文件,使用白名单安全机制对上传进行了严格的安全限制。

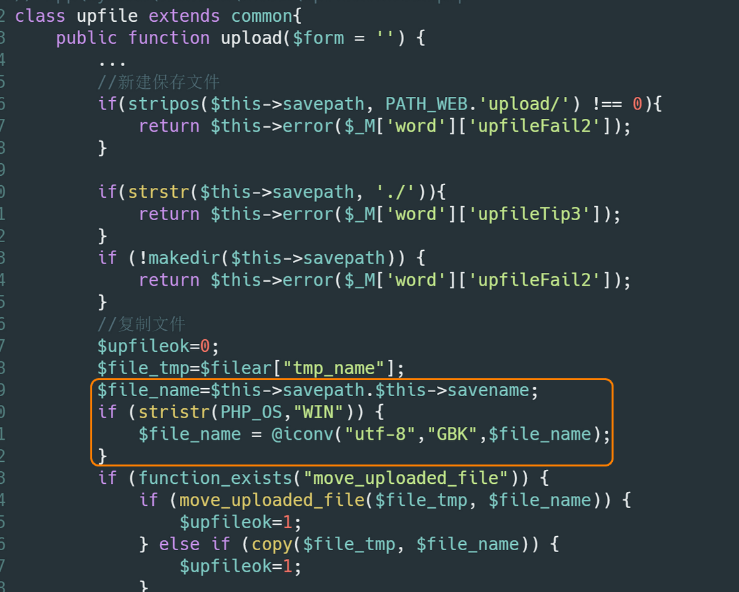

看来通过改变上传文件的格式是没有办法绕过上传,我们继续分析代码,上传文件的路径这里可以进行目录的更改,发现代码有编码的转化功能,如果路径里含有./那么就会使用iconv函数对其进行路径的转换,网站的漏洞也出在这里,根源就是这里,我们可以绕过转换,对其进行字符的截断,低于php5.3版本的都存在这个漏洞,构造代码如下:抓包截取上传的数据包,将savepath=a.php%80\..\1.jpg 然后直接post数据到http://Metinfo/admin/index.php为什么要直接post到网站后台的地址呢?是因为后台的index.php被Metinfo官方加入到白名单里,可以直接绕过sqlinsert函数的过滤,直接上传webshell到网站中,在实际的漏洞测试过程中,并不需要登录后台,直接post该地址即可,如果不知道数据包是如何写的,可以自己本地搭建一个Metinfo的环境,然后登录后台,截取数据包,再修改数据库的网站地址,进行漏洞测试。

网站漏洞修复办法与详情

目前官方并没有对此漏洞进行修补,建议程序员对php的版本进行升级到5.3以上,或者切换服务器到linux系统,对上传目录uoload进行无PHP脚本运行权限,或者对网站目录进行安全加固防止PHP的文件的创建与生成。如果您对代码不是太熟悉的话,可以付费找专业的网站安全公司来处理,国内也就SINE安全,绿盟,启明星辰比较专业一些,关于Metinfo漏洞的修复以及加固办法,就写到这里,希望广大的网站运营者正视起网站的安全。

网站漏洞修复公司 对网站上传文件漏洞的修复与安全加固相关推荐

- nginx 上传文件漏洞_文件上传漏洞小结

1 概念 上传文件时,服务器端脚本语言,未对上传的文件进行严格的验证和过滤,就有可能上传恶意的脚本文件,从而控制整个网站,甚至是服务器. 2 危害 • 网站被控制,对文件增删改查,执行命令,链接数据库 ...

- 上传文件漏洞案例分析

上传文件漏洞 漏洞描述 上传漏洞这个顾名思义,就是攻击者通过上传木马文件,直接得到WEBSHELL,危害等级超级高,现在的入侵中上传漏洞也是常见的漏洞. 导致该漏洞的原因在于代码作者没有对访客提交的数 ...

- php 上传文件漏洞,【文件上传】PHP文件上传漏洞

0x01 文件上传漏洞 文件上传漏洞顾名思义就是用户上传一个可执行的脚本文件,获得了执行服务器端命令的能力.通常,文件上传是getshell最常用.最直接的方式了.但是,文件上传本身是一个正常的业务需 ...

- nginx 上传文件漏洞_文件上传及解析漏洞

注:本文仅供学习参考 文件上传定义: 文件上传漏洞是指网络攻击者上传了一个可执行的文件到服务器并执行.这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等. 这种攻击方式是最为直接和有效的, ...

- nginx 上传文件漏洞_文件上传漏洞,解析漏洞总结

文件上传漏洞.解析漏洞总结 1.文件上传漏洞是什么 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力.常见场景是web服务器允许用户上传图片或者普通文本文件 ...

- Fckeditor 2.4.2 php任意上传文件漏洞

1.漏洞描述 fckeditor/editor/filemanager/upload/php/upload.php <?php /* * FCKeditor - The text edi ...

- nginx 上传文件漏洞_浅谈文件上传漏洞(其他方式绕过总结)

前言 上一篇文章简单的介绍了绕过客户端检测,现在总结一下其他方式绕过. 正文 1.1 服务端MIME类型检测绕过 检测原理:用户上传文件时,服务器会获取这个文件的MIME值,与事先设置好的进行比对,如 ...

- nginx 上传文件漏洞_nginx爆惊天漏洞 上传图片就能入侵服务器

nginx是一个高性能的HTTP和反向代理服务器,也是一个IMAP/POP3/SMTP代理服务器.近年来越来越多的网站管理员放弃了臃肿的Apache而选用nginx,不过看起来一直广受好评的nginx ...

- nginx 上传文件漏洞_nginx解析漏洞复现

nginx解析漏洞复现 一.漏洞描述 该漏洞与nginx.php版本无关,属于用户配置不当造成的解析漏洞 二.漏洞原理 1. 由于nginx.conf的如下配置导致nginx把以'.php'结尾的文件 ...

- 上传文件漏洞防御手段

修复方案 1)对文件格式限制,只允许某些格式上传 2)对文件格式进行校验,前端跟服务器都要进行校验(前端校验扩展名,服务器校验扩展名.Content_Type等) 3)将上传目录防止到项目工程目录之外 ...

最新文章

- puppet recurse 导致的性能问题一例

- 【图像分割应用】医学图像分割小总结

- wxWidgets:wxResourceTranslationsLoader类用法

- Qt for Android 部署流程分析

- IDEA配置码云Gitee的使用详解

- 【英语学习】【Daily English】U04 Neighborhood L04 I'd love to help out

- iOS捕获异常的处理

- 史上最全的android学习资料

- 关于POSTSQL 的语言编码问题!

- Code33 整数转罗马数字

- 计算机关机打不开,笔记本电脑强制关机打不开了怎么办

- 溴PEG溴,Br-PEG-Br

- 找出符合要求的字符串子串

- 易语言GIF屏幕录制

- 拓润服装ERP管理系统

- Juniper链路及接口配置

- 每日一书丨Rootkit和Bootkit:现代恶意软件逆向分析和下一代威胁

- 【c语言】组件化打包—静态库lib

- Artstudio Pro Mac 3.2.7

- 【php】phpstorm配置-window上