【续篇】再次调戏勒索软件大黑客

首先为什么说再次调戏呢,因为这个大黑客之前已经被调戏过了一次,如果各位看官不知道以前是如何调戏的,可以转到《调戏勒索软件大黑客》围观

为什么会写这篇文章呢,因为这个叫Xiaoba的大黑客显然不服输,很快他开发了新的勒索软件,然后再次大肆传播

笔者呢,最近也闲着,而且继上次调戏后可能觉醒了”攻”的一面,这个叫Xiaoba的大黑客,重新树立了自信再次发上了他的”新作品”,要么他就是觉得不服,觉得上次只是失误才让他的勒索软件那么快沦陷,这次不知道从哪找了那么多信心想要”Play Again”,那么他就是一个纯粹的”抖M”在被调戏中找到了莫名的快感,不管怎么样,我还是觉得调戏下自信心膨胀的大黑客比steam上喜加一好玩多了。

当然,纯粹调戏大黑客就没啥意思了,所以这次的内容,除了用最简单的办法干掉大黑客的勒索软件,写出OneKey Cracker 一键破解软件,然后联系大黑客让他认识到IT界的险恶外,我们简单科普一些逆向与反逆向还有反反逆向的知识。一起见识下现在幼儿园小朋友都会做的“一键加壳”“一键加花”在某些反破解手段上有多么的不耐艹。

简单来说就是让XiaoBa大黑客死也死个明白。

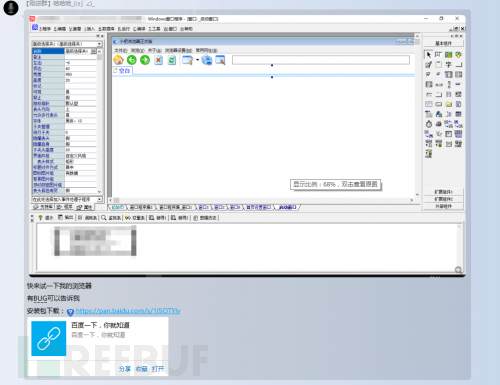

那么回到主题,我们把再次把这款勒索软件下载下来

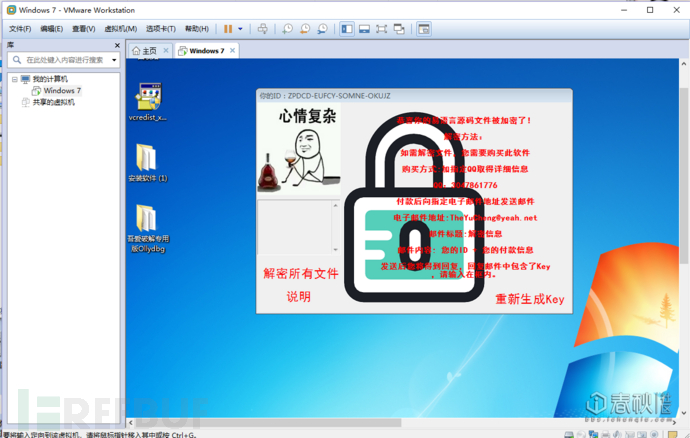

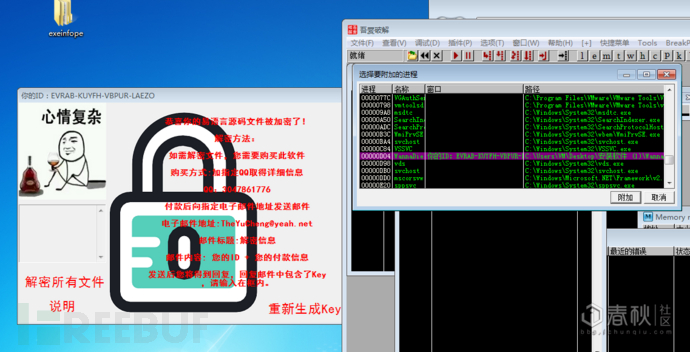

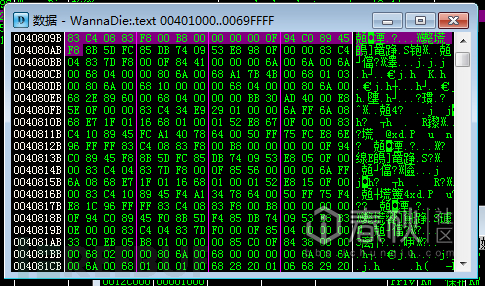

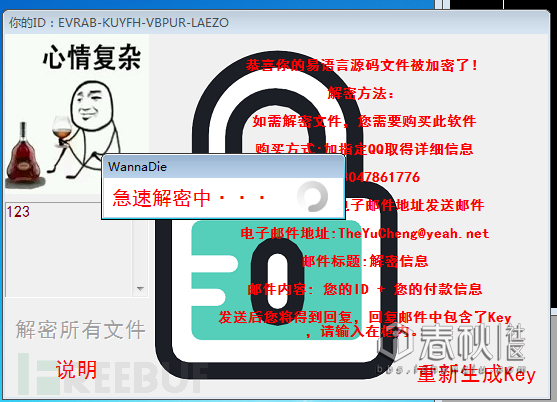

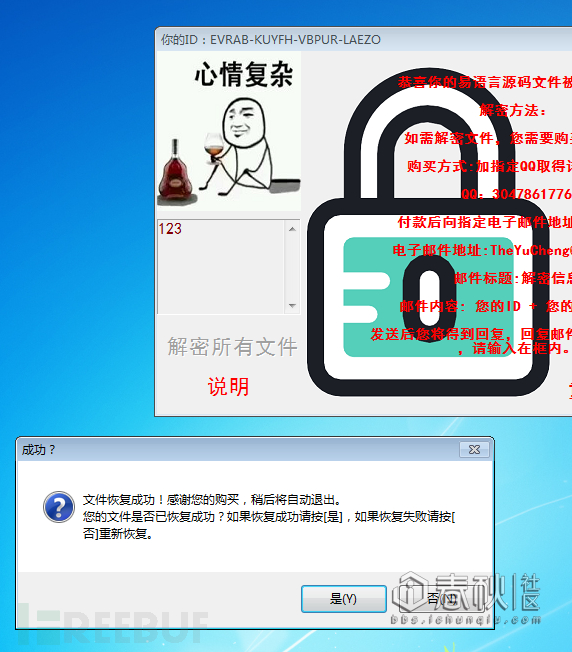

我们将软件拷贝到虚拟机中,运行一下,很快,出现了如下界面

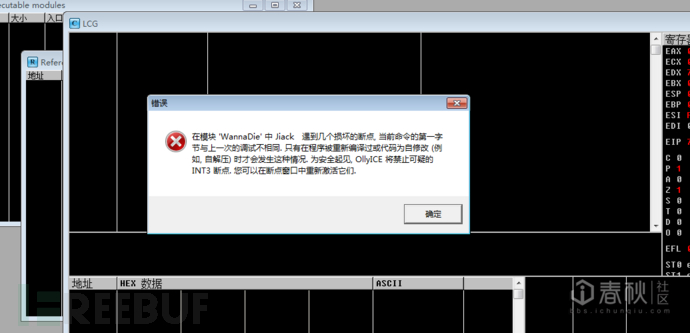

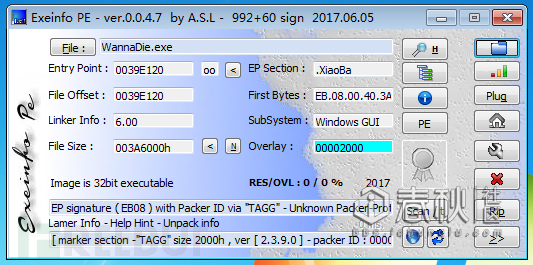

现在,使用ollydbug加载这个软件,很快提示这个软件被加壳过了

我们使用ExeInfos看看

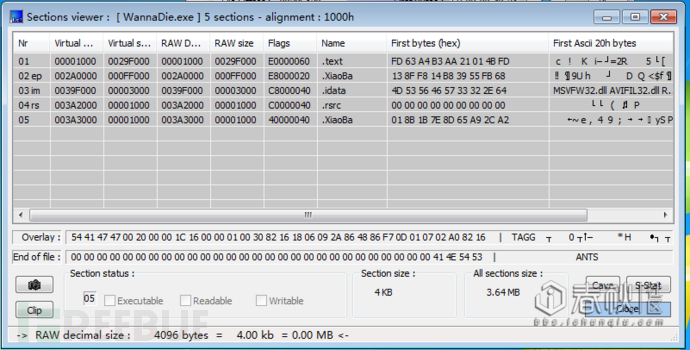

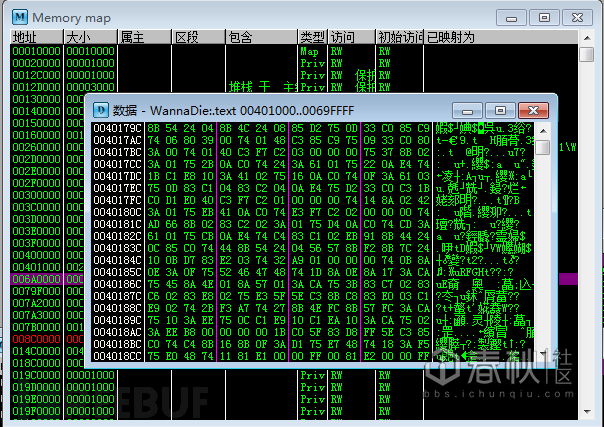

遗憾的是,ExeInfo也无法查到这个壳的特征,我们打开sections看看

可以看到,有两个Section Name被修改为了XiaoBa,当然,以这个大黑客的智商要写壳还得过100年吼,应该是使用其它壳加壳并且多次加花指令,为了找点“我是大黑客”的自信,把壳的Section Name用某些工具自行修改了一下,以显示自己的牛逼。

不过没关系,我们直接运行这个勒索软件,用附加的方法来查看这个壳

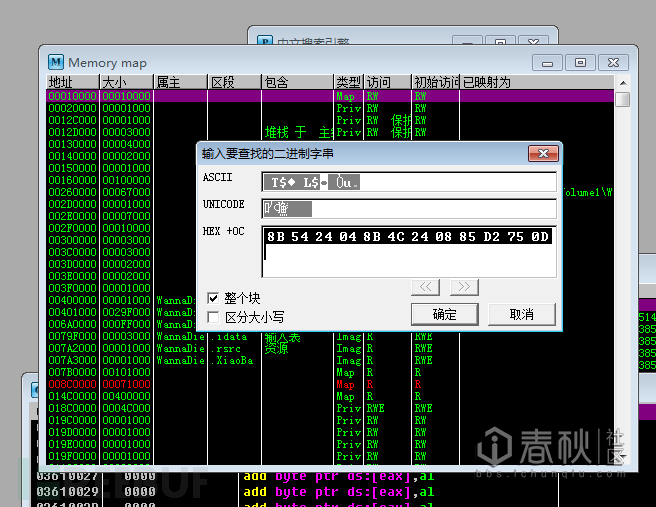

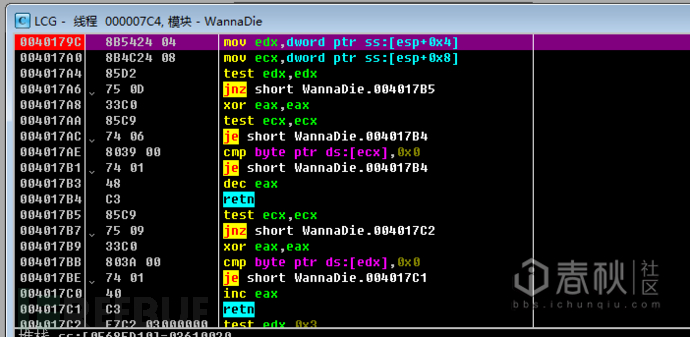

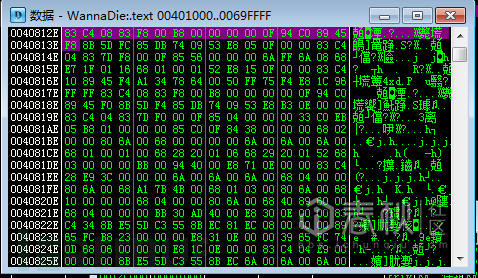

然后和上一次一样,我们换汤不换药,继续查找这个“宇宙第一语言先有易语言后有易语言”的神奇易语言作品的字符串比对特征值

8B5424048B4C240885D2750D

很快,在内存映像中找到了结果,我们在汇编窗口中跳转到这个地址,然后下断点

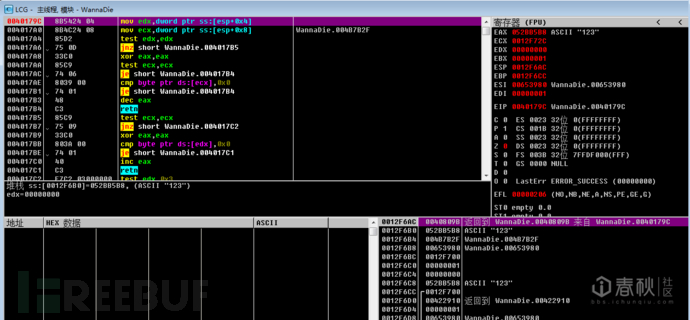

之后随便输入一个密码,点击开始解密,很快,断点被断了下来,我们观察堆栈,直到出现所谓的“密码”

很快,在第二次执行到断点的时候,我们抓到了密码

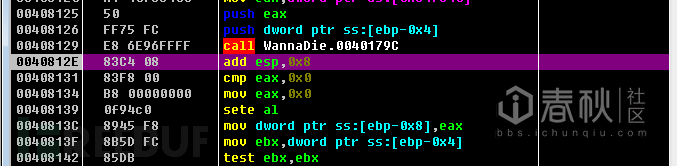

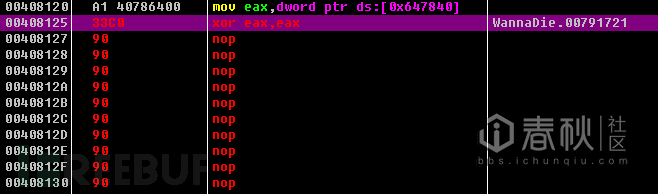

执行跟随,看看ret到哪里

如果没记错的话,这个特征码应该和上次的没什么不一样,我们只需要比对一下这段代码在内存中的哪一个位置就可以了

通过比对,发现在内存中存在2处这个比对。

那不就和上次一样么,我们尝试修改这里的代码,看看能不能破解成功。

很快,这款勒索软件缴械投降,这部就和上次一样换汤不换药么,大黑客还以为换了个强点的壳就能够阻止逆向分析,实际上并没有卵用,实际上就算是SE VMP之类的强壳,如果没有专门使用其SDK对一些关键的代码进行反调试虚拟化,结果还是一样的,当然以这个勒索软件作者的智商,要理解到这一点恐怕还早。

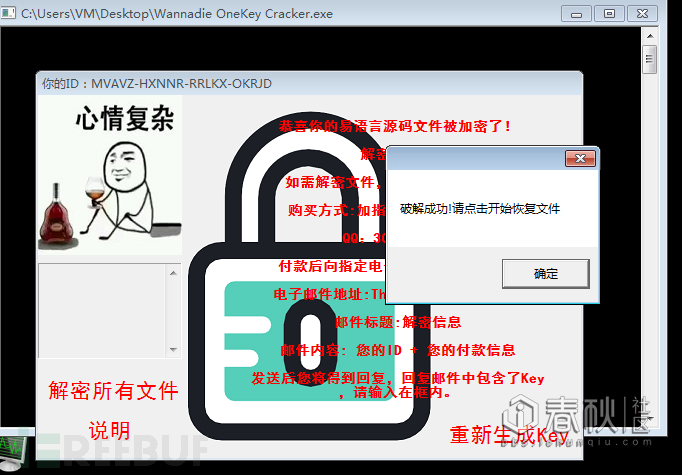

这次的破解代码几乎可以和上次的代码共用,都不用改,就是进程名从xiaoba.exe换成wannadie.exe

#include<Windows.h>#include<tlhelp32.h>#include<iostream>#include<fstream>#include<stdio.h>#defineEXEJ_EXENAME "WannaDie.exe"static unsignedchar constbin[]={0x83,0xf8,0x00,0xb8,0x00,0x00,0x00,0x00,0x0f,0x94,0xc0,0x89,0x45,0xf8,0x8b,0x5d,0xfc,0x85,0xdb,0x74,0x09};static unsignedchar constcrkbin[]={0x33,0xc0,0x90,0x90,0x90,0x90,0x90,0x90,0x90,0x90,0x90,0x90};voidMESSAGE(char *s){ MessageBox(NULL,s,"",MB_OK);}int main(){ char buffer1k[1024]; unsigned int oft=0; int bfound=FALSE; HANDLE procSnap =CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0); if(procSnap == INVALID_HANDLE_VALUE) { MESSAGE("无法枚举进程\n"); return 0; } // PROCESSENTRY32 procEntry = { 0 }; procEntry.dwSize =sizeof(PROCESSENTRY32); BOOL bRet =Process32First(procSnap,&procEntry); while(bRet) { if (strcmp(procEntry.szExeFile,EXEJ_EXENAME)==0) { bfound=TRUE; break; } bRet =Process32Next(procSnap,&procEntry); } if (!bfound) { MESSAGE("未找到目标进程\n"); return 0; } CloseHandle(procSnap); HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS,FALSE, procEntry.th32ProcessID); if (!hProcess) { MESSAGE("无法打开目标进程\n"); return 0; } DWORD oldProtect,fw,p=1; while(oft<0x7fffffff-sizeof(buffer1k)) { VirtualProtectEx( hProcess,(LPVOID)oft, sizeof(buffer1k), PAGE_EXECUTE_READWRITE, &oldProtect ); ReadProcessMemory( hProcess,(LPVOID)oft, buffer1k, sizeof(buffer1k), NULL); for (intsoft=0;soft<sizeof(buffer1k)-sizeof(bin);soft++) { if(memcmp(buffer1k+soft,bin,sizeof(bin))==0&&!(p--)) { WriteProcessMemory(hProcess,(LPVOID)(oft+soft-sizeof(crkbin)),crkbin,sizeof(crkbin),&fw); if (fw==0) { break; } if(fw==sizeof(crkbin)) { MESSAGE("破解成功!请点击开始恢复文件"); CloseHandle(hProcess); return0; } } } //VirtualProtectEx( hProcess,(LPVOID)oft, sizeof(buffer1k), oldProtect, NULL ); oft+=(sizeof(buffer1k)-sizeof(bin)); } MESSAGE("未找到破解特征");}

破解结束.

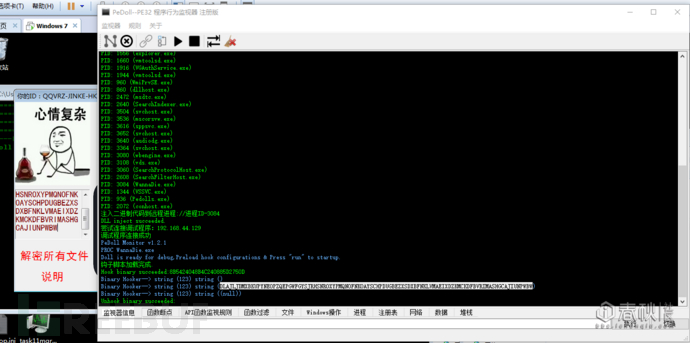

当然,要是读者觉得使用ollydbg实在太复杂的话,我专程将这个软件的破解方式用pedoll写了一个脚本,挂载这个脚本后,很轻松就能把这个勒索软件的密码给扒出来.

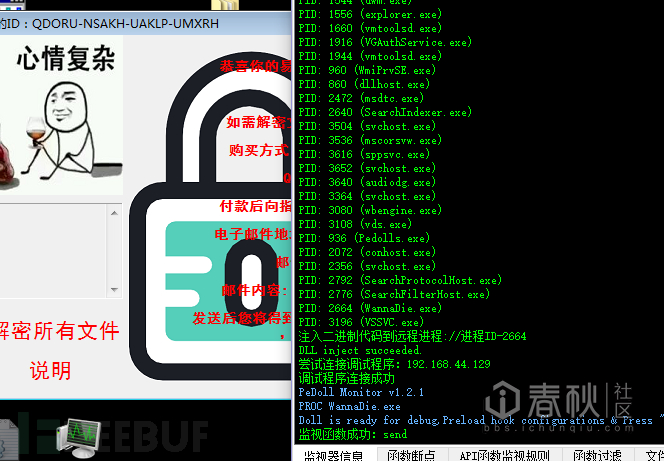

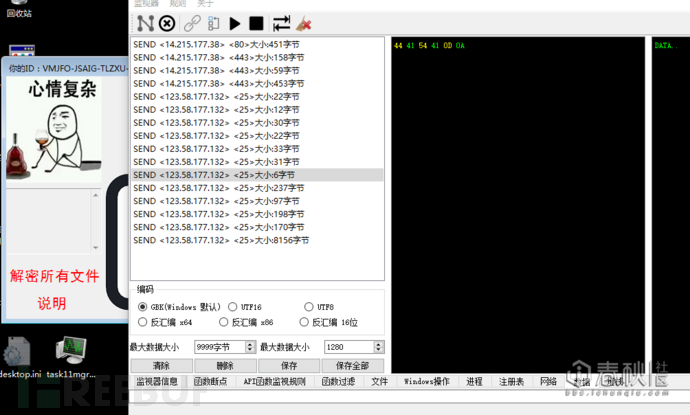

显然这次这个大黑客还是不长记性,在一些没毛用的地方下功夫,我们继续,看到这个软件是不是把邮箱换了个,继续挂载PeDoll,吧这货的邮箱账号密码继续扒出来,因为我们只需要抓数据包,只要使用PeDoll hook这个软件的send函数就可以了

然后点击重新生成key,很快,一堆发往25端口的带有账号和密码的数据包被dump了下来

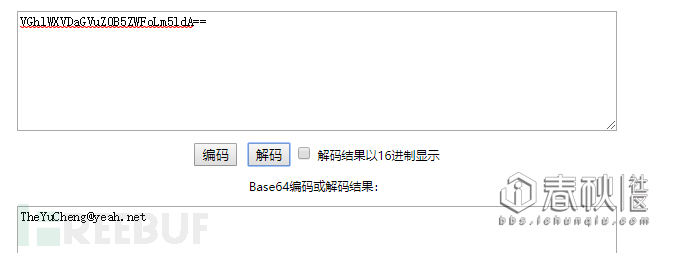

使用base64解出他的账号,呦呵,换号了呀

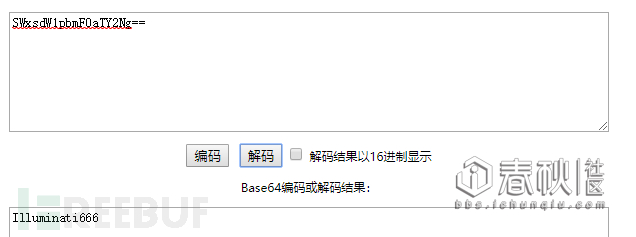

再解出他的密码

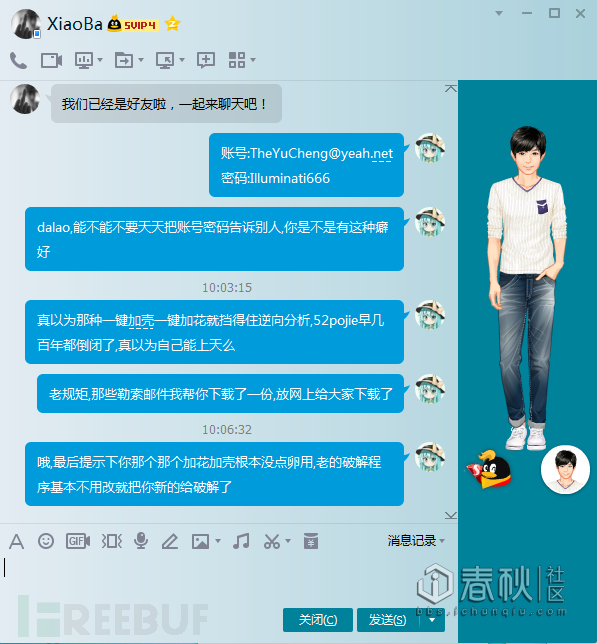

上次发帖有人说图片模糊看不清,那这次我用文字打出来让大家一起看看

账号:TheYuCheng@yeah.net

密码:Illuminati666

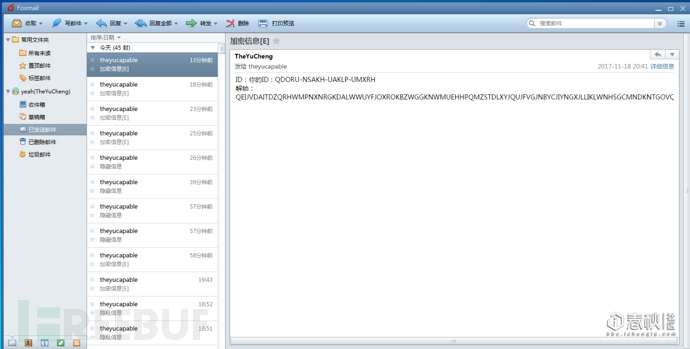

大家可以用foxmail登录自行玩耍,当然,如果你刚好是勒索软件受害者的话,在这个邮箱里可以找到你的密码.

最后,我们给这个勒索软件大黑客打个招呼,上次调戏后不知道有没有把我拉黑,感谢他再一次把自己的账号和密码告诉我们.惊不惊喜,意不意外?

转载于:https://www.cnblogs.com/ichunqiu/p/7866059.html

【续篇】再次调戏勒索软件大黑客相关推荐

- Yikesnews第17期: Joomla!3.7.0注入漏洞||新勒索软件 - UIWIX||黑客已将加勒比海盗5公开...

点击阅读原文可点击链接 CVE-2017-8917:Joomla!3.7.0 Core SQL注入漏洞 https://blog.sucuri.net/2017/05/sql-injection-vu ...

- 勒索软件再次降临 教育网为什么成为重灾区

昨晚,再次爆发大规模勒索软件感染事件,事实上,勒索软件并不是一个新话题,此次事件被多方称为"史上影响最大的全球性勒索蠕虫事件".为什么? 据安天安全研究与应急处理中心分析,北京时间 ...

- 解读全球最严重的5起勒索软件攻击

本文讲的是解读全球最严重的5起勒索软件攻击, 在最近几年间,说起令人厌烦的软件攻击类型,勒索软件已经成为不容忽视的一种存在了. 所谓勒索软件其实就是一种恶意软件,可以感染设备.网络与数据中心并使其瘫痪 ...

- 2022年勒索软件呈现三大趋势

如今,勒索软件已成为增长最快的网络犯罪,是人类已知的最具传染性的"数据疾病". 同时事实证明,经历了几年的攻防演进,勒索软件攻击不仅没有减少,反而变本加厉,攻击事件层出不穷.可以预 ...

- 勒索软件致重要文件化为乌有?不重视备份将后悔莫及!

北京时间5月12日晚,新型"蠕虫式"勒索软件"永恒之蓝"在全球爆发,攻击各国的政府和公共网络系统,众多学校.医院受到严重侵害.我国不少高校的教育网络成为了黑客勒 ...

- 法国巴黎一医院遭勒索软件攻击:急诊被迫停业 赎金1000万美元

医院业务软件.存储系统.患者信息系统均无法访问,急诊和手术被迫停业. 法国巴黎一家中大型医院CHSF上周日遭遇勒索软件攻击,医院业务软件.存储系统.患者信息系统均无法访问,急诊和手术被迫停业: 法媒世 ...

- [转]勒索软件的发展史以及亮点

原标题:历史中的勒索软件,你了解多少 原文链接:http://safe.it168.com/a2016/0815/2855/000002855992_1.shtml 如有侵权,请联系删除,谢谢. 自2 ...

- 支付赎金后,80%的企业遭受第二次勒索软件攻击

Cybereason周三发布的一项调查显示,选择支付勒索软件赎金的企业中,80%会再次遭遇勒索软件攻击,其中46%的攻击来自相同的攻击者.而支付赎金以重新访问其系统的企业中,46%表示他们的数据部分或 ...

- 勒索软件攻击_大流行期间出现了勒索软件攻击的三个新维度

勒索软件攻击 在Covid-19紧急情况下,网络攻击出现了三个重要的新趋势. 首先,自去年夏天以来一直在开发的新一代攻击软件已经成熟并得到了部署. 其次,从受害者那里提取款项的商业模式已经改变,因此对 ...

- python所有软件-一款Python黑客打造的勒索软件,让所有国产杀毒软件升起无力感!...

原标题:一款Python黑客打造的勒索软件,让所有国产杀毒软件升起无力感! 近日,fortinet截获一种使用python语言编写的勒索软件,并将其命名为 "Fsociety Locker& ...

最新文章

- 如何利用python在一个wen'dang'li_如何利用Python网络爬虫给自己跟朋友来一份穷游攻略!走到哪里穷到哪里的哦!...

- svg转css font,css – 如何将.svg文件转换为字体?

- php阻止输入sql,在PHP中全面阻止SQL注入式攻击之三

- android http文件上传,Android Http文件上传方法和实践

- github 和git_Google编码文档:Git和GitHub

- java将复选框添加到表格_Element表格嵌入复选框以及单选框

- python编程从入门到实践之外星人入侵

- 选择AWS或Azure?这可能是个错误的问题

- com.mysql.cj.jdbc.Driver这个驱动类

- matlab2c使用c++实现matlab函数系列教程-disp函数

- ajax=1,ajax专栏1

- NGINX 结合 lua 动态修改upstream

- 输入法里打出特殊符号

- JAVA架构师之路-视频学习

- WindowsX64下tftp的安装

- C语言九九乘法表的代码(含注释)

- 互动直播系统源码,直播系统依托于IM技术

- java技术经理面试题

- 虚拟主机怎么搭建网站

- 政策热市场冷 中国新能源汽车遇尴尬