IPsec ***路由配置

今天我为大家简单介绍一下实验内容。

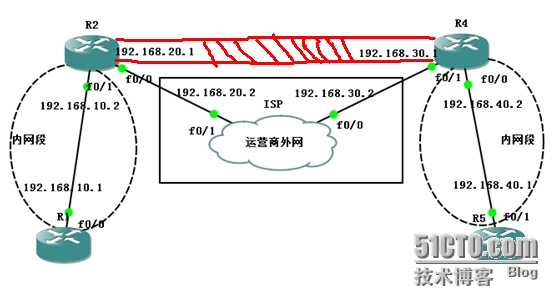

通过下面的拓扑图我想大家一定非常疑惑,疑惑我为什么会在两个内网中间搭建画出一个红色的通道线。这也是我今天实验的重点及目的。首先就是如何确保局域网外之间的信息交流是安全的?又是通过什么办法才能使它们之间通信的信息不被恶意的不法分子所窃取的呢?下面就给大家介绍一种方法。那就是通过IPsec×××的路由配置在两个局域网中间的ISP运营商网络(Inetnet公用网络)上搭建一个安全的虚拟专用的隧道tunnel,供它们之间的数据流量安全通过防止被恶意窃取盗用。

至于IPsec×××的具体理论部分我就不跟大家细说了,大家可以同过查阅资料了解,我主要的就是实验操作。

实验顺序

一、看清拓扑图中所给的信息(IP地址可以根据具体情况配置)

二、为各个路由器配置好端口地址

三、配置默认路由(由于是直连的,所以配置好后内网应该能ping同。)

四、在R2、R4路由上配置IPsec×××。(搭建虚拟安全网络隧道)

五、测试两地内网连通性

实验过程详解

一、为路由器端口配置上相应的IP地址并在R1、R2、R4、R5上配置默认路由(蓝色部分)

R1

R1>en R1#conf t R1(config)#int fa0/0 R1(config-if)#ip add 192.168.10.1 255.255.255.0 R1(config-if)#no shut R1(config-if)#ex R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.10.2

R2

R2>en R2#conf t R2(config)#int fa0/1 R2(config-if)#ip add 192.168.10.2 255.255.255.0 R2(config-if)#no shut R2(config-if)#ex R2(config)#int fa0/0 R2(config-if)#ip add 192.168.20.1 255.255.255.0 R2(config-if)#no shut R2(config-if)#ex R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.20.2

ISP

ISP>en ISP#conf t ISP(config)#int fa0/1 ISP(config-if)#ip add 192.168.20.2 255.255.255.0 ISP(config-if)#no shut ISP(config-if)#ex ISP(config)#int fa0/0 ISP(config-if)#ip add 192.168.30.2 255.255.255.0 ISP(config-if)#no shut

R4

R4>en R4#conf t R4(config)#int fa0/1 R4(config-if)#ip add 192.168.30.1 255.255.255.0 R4(config-if)#no shut R4(config-if)#ex R4(config)#int fa0/0 R4(config-if)#ip add 192.168.40.2 255.255.255.0 R4(config-if)#no shut R4(config-if)#ex R4(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.2

R5

R5>en R5#conf t R5(config)#int fa0/1 R5(config-if)#ip add 192.168.40.1 255.255.255.0 R5(config-if)#no shut R5(config-if)#ex R5(config)#ip route 0.0.0.0 0.0.0.0 192.168.40.2

二、在R2、R4路由上配置IPsec×××。(搭建虚拟安全网络隧道有两个阶段)红色部分注释说明

R1

ISAKMP/IKE阶段1管理链接配置

R2(config)#crypto isakmp policy 1#建立管理链接策略(policy的值1~10000) R2(config-isakmp)#encryption 3des#用于管理最后两个数据报文(用于身份验证)采用何种加密算法( des | 3des | aes 这三种对称加密算法aes支持256位秘钥长度最安全其次是3des168位,des支持56位) 对称加密的优点:1、加密解密速度都快2、加密长度紧凑3、效率高 对称加密的缺点:1、两端秘钥相同(不安全)2、不支持身份验证3、秘钥管理复杂。 非对称加密算法的优缺点正好与对称加密相反 R2(config-isakmp)#hash sha#指定验证过程采用HMAC功能( sha | md5 其中SHA安全散列算法 MD5信息-摘要算法) R2(config-isakmp)#group 2#指定DH秘钥组,默认DH1组( 1 | 2 | 5 组号越大算法越安全) R2(config-isakmp)#authentication pre-share#指定设备身份验证方式( pre-share | rsa-encr | rsa-sig ) R2(config-isakmp)#lifetime 60#指定管理链接的生存周期,默认24小时,这里以秒为单位。 R2(config-isakmp)#ex R2(config)#crypto isakmp key 6 benet-key address 192.168.30.1#配置预共享秘钥(key秘钥值,1表示明文、6表示密文,keystring表示秘钥具体内容这里的秘钥内容是benet-key,address后面的IP地址表示对等体设备的地址也就是对端外网端口的IP地址后面可以加掩码。)

ISAKMP/IKE阶段2数据链接配置

R2(config)#access-list 111 permit ip 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255#制定感兴趣流量ACL访问控制列表,允许192.168.10.0段IP地址的访问192.168.40.0段的IP。 R2(config)#crypto ipsec transform-set ipsec-set esp-3des esp-sha-hmac#定义传输集,ipsec-set是名称,该设定的名称具有唯一性。esp-3des是ESP六个加密中的一种,esp-sha-hmac是ESP验证还有一种是esp-md5-hmac。(传输集有AH和ESP两种其中AH不支持加密) R2(cfg-crypto-trans)#mode tunnel#模式(tunnel隧道,transfer传输) R2(cfg-crypto-trans)#ex R2(config)#crypto map ipsec-map 1 ipsec-isakmp#配置map策略图(一个路由只对应一个map)ipsec-map是名称。seq-num序列号范围1~65535,数值越小级别越高。 % NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured. R2(config-crypto-map)#set peer 192.168.30.1#匹配对端地址指定对等体设备 R2(config-crypto-map)#set transform-set ipsec-set#指定对等体设备与谁建立连接(名称要与定义传输集的名称相同) R2(config-crypto-map)#match address 111#这里指定感兴趣流量ACL的名称 R2(config-crypto-map)#ex R2(config)#int fa0/0#作用在外网端口 R2(config-if)#crypto map ipsec-map#将map作用在这个端口上(map通常有静态与动态,在构建L2L会话时通常用静态的) R2(config-if)# *Mar 1 00:25:19.799: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R4

R4(config)#crypto isakmp policy 1 R4(config-isakmp)#encryption 3des R4(config-isakmp)#hash sha R4(config-isakmp)#lifetime 60 R4(config-isakmp)#group 2 R4(config-isakmp)#authentication pre-share R4(config-isakmp)#ex R4(config)#crypto isakmp key 6 benet-key address 192.168.20.1 R4(config)#access-list 111 permit ip 192.168.40.0 0.0.0.255 192.168.10.0 0.0.0.255 R4(config)#crypto ipsec transform-set ipsec-set esp-3des esp-sha-hmac R4(cfg-crypto-trans)#mode tunnel R4(cfg-crypto-trans)#ex R4(config)#crypto map ipsec-map 1 ipsec-isakmp % NOTE: This new crypto map will remain disabled until a peerand a valid access list have been configured. R4(config-crypto-map)#set peer 192.168.20.1 R4(config-crypto-map)#set transform-set ipsec-set R4(config-crypto-map)#match address 111 R4(config-crypto-map)#ex R4(config)#int fa0/1 R4(config-if)#crypto map ipsec-map R4(config-if)# *Mar 1 00:34:41.607: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

三、测试两地内网连通性

测试

R1

R1(config)#do ping 192.168.40.1#R5的地址 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.40.1, timeout is 2 seconds: .!!!!#点号表示不通感叹号表示通了 Success rate is 80 percent (4/5), round-trip min/avg/max = 80/120/204 ms

R5

R5(config)#do ping 192.168.10.1Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds: !!!!! Success rate is 100 p R5(config)#do ping 192.168.10.1

查看

R2

R2(config)#do show crypto isakmp sa#查看管理连接SA的状态

IPv4 Crypto ISAKMP SA

dst #目标IP src #源IP state #模式 conn-id slot status#状态

192.168.30.1 192.168.20.1 QM_IDLE#表示管理链接建立成功1001 0 ACTIVEIPv6 Crypto ISAKMP SAR2(config)#do show crypto ipsec sa#显示数据连接SA的细节信息interface: FastEthernet0/0Crypto map tag: ipsec-map, local addr 192.168.20.1 #本地地址protected vrf: (none)local ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (192.168.40.0/255.255.255.0/0/0)

#local ident和remote ident指定了基于感兴趣流量的ACL需要被保护的流量current_peer 192.168.30.1 port 500指定远程对等体设备地址PERMIT, flags={origin_is_acl,}#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 9, #recv errors 0local crypto endpt.: 192.168.20.1, remote crypto endpt.: 192.168.30.1path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0作用端口current outbound spi: 0xA5B199B7(2779879863)

#inbound和outbound指定每条SA的具体参数inbound esp sas:spi: 0xD584FDA4(3582262692)transform: esp-3des esp-sha-hmac ,传输集in use settings ={Tunnel, }隧道模式conn id: 1, flow_id: 1, crypto map: ipsec-mapsa timing: remaining key lifetime (k/sec): (4572513/3560)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0xA5B199B7(2779879863)transform: esp-3des esp-sha-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: ipsec-mapsa timing: remaining key lifetime (k/sec): (4572513/3558)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:

R4

R4(config)#do show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id slot status 192.168.30.1 192.168.20.1 QM_IDLE 1001 0 ACTIVE

补充命令语句

Route(config-crypto-map)#set pfs { group1 | group2 | group5 }#PFS(perfect forward secrecy ,完美转发保密)保证两个阶段的秘钥只能使用一次,进一步增强了安全性,但使用pfs的设备会占用更多的资源。

Route(config-crypto-map)#set security-association idle-time seconds#设定空闲超时计时器,范围60~86400秒。默认情况下是关闭的。空闲超时计时器的作用是用来关闭一些暂时没有实际意义的SA。

Show crypto isakmp policy查看ISAKMP协商策略的配置结果

Show crypto isakmp sa 查看管理连接的sa状态

Show crypto ipsec transform-set 查看ipsec变换集

Show crypto ipsec security-association lifetime查看数据连接建立的生存周期

Show crypto map 查看Map信息

转载于:https://blog.51cto.com/000011211684/1673310

IPsec ***路由配置相关推荐

- 网络安全之IPSEC路由基本配置

目录 网络安全之IPSEC路由基本配置 IPSEC配置的前提分析 协议分析 传输模式分析编辑 IPSEC路由中的配置 图谱图 配置公网可达 R1配置IKE SA的安全提议 R1配置 IKE SA 的 ...

- IPSec隧道配置案例(手动模式)

IPSec有点难需要掌握他的逻辑及框架然后就简单了 网络攻城狮眼里的烟花! IPSec VPN 配置案例 要求 拓扑 配置 基础配置 IPSec VPN配置 分析原因 解决方法 IPSec VPN I ...

- GRE over IPSec 隧道配置案例

我也想要一个美女老师教我学习网络. GRE over IPSec 配置案例 要求 拓扑 配置 基础配置 GRE VPN配置 配置路由 IPSec配置 GRE over IPSec 技术背景 工作流程 ...

- 应用场景之Dynamic End Point(DEP)IPSec的配置

DEP是什么 DEP是很多使用WAN链接各个分分支机构不可避免要考虑的方案. DEP指的是IPSec双方不再使用IP地址进行相互验证,而是使用主机名负载进行验证的一种方式.在这种方式中,Initiat ...

- 华为路由器 IPSec VPN 配置

需求: 通过 IPSecVPN 实现上海与成都内网互通 拓扑图如下: 一.首先完成网络配置 1.R1 路由器设置 <Huawei>sys [Huawei]sys R1 [R1]un in ...

- eNSP之IPsec 虚拟专用网配置

eNSP之IPsec 虚拟专用网配置 VPN的定义 1.互联网存在各种安全隐患 - 网上传输的数据有被窃听的风险- 网上传输的数据有被篡改的危险- 通信双方有被冒充的风险 2.VPN (Virtual ...

- IPSEC VXN配置实例

今天给大家介绍一下IPSEC VXN的配置实例,适合对IPSEC理论有一定了解,但是对IPSEC配置还不清楚的同学,本文介绍的是最简单的IPSEC配置实例.如果想要了解IPSEC基础知识或者想要了解I ...

- GRE over IPsec VPN配置

GRE over IPsec VPN配置 [实验目的] 理解GRE Tunnel的概念. 理解GRE over IPsec VPN的概念. 掌握GRE Tunnel的配置. 掌握GRE over IP ...

- 华为路由器静态路由配置

1.ensp环境 关注注册不成功的问题:在没有放置设备的情况下注册,如果注册不成功可以查看C:\Users\Administrator中是否有.virtualbox,有则删除: 关于出现多个###的问 ...

最新文章

- Python:新浪网分类资讯爬虫

- CIKM2021 知识图谱、推荐系统相关论文

- 制造业物料清单BOM、智能文档阅读、科学文献影响因子、Celebrated Italian mathematician ZepartzatT Gozinto 与 高津托图...

- js 加入debug后可以进入controller_写给前端的 Nest.js 教程——10分钟上手后端接口开发

- 实用的编程网站—良好的开端

- Construct Maximum Binary Tree

- jQuery几种常用方法

- 判断用户 小程序_小程序对于用户的作用有哪些

- matlab griddata外插,matlab griddata方法使用介绍

- JuniperSSG140使用PBR实现双线路接入

- 计算机英语口语900句,日常英语口语

- android 快速开机启动,MTK6577+Android之快速开机

- Android刘海屏、水滴屏全面屏适配详解,997页字节跳动Android面试真题解析火爆全网

- EAI_BOT越登智能车

- 英语中’s和s’的区别

- 大数据应用于精准营销

- python 大众 同城

- 数理统计学(Mathematic Statistics)的基本概念

- 如何动态改变日志级别

- 使用VideoPlayer播放mp4(隐藏控件,点击全屏,窗口自适应父级)

热门文章

- Sharding-JDBC简介_Sharding-Sphere,Sharding-JDBC分布式_分库分表工作笔记006

- K8S_Google工作笔记0011---通过二进制方式_部署etcd集群

- Unity3D引擎工作笔记0002---Unity3D 5下载安装

- android学习笔记---手机拍照功能的实现,及原理

- Android学习笔记07---查看Android虚拟机输出的错误信息与如何部署应用到自己的真实手机

- 发现Diolar 的边缘检测程序好像也有缺点

- NVIDIA/Apex安装时遇到 C++编译:unrecognized command line option ‘-std=c++14’ 错误解决

- vc中把数据库记录表导入Excel

- 错误org.hibernate.InvalidMappingException: Unable to read XML解决方法

- mysql 存储过程 脚本_mysql利用存储过程插入大量数据脚本