sha2 替换sha1 时间表

由于sha1签名算法进入淘汰阶段,逐渐弃用中,sha1升级为sha2是大势所趋。

微软已经正式发布sha1弃用策略: http://blogs.technet.com/b/pki/archive/2013/11/12/sha1-deprecation-policy.aspx

谷歌没多久也发布sha1的日落计划: http://blog.chromium.org/2014/09/gradually-sunsetting-sha-1.html

下面我们来关注几个重要的日子:

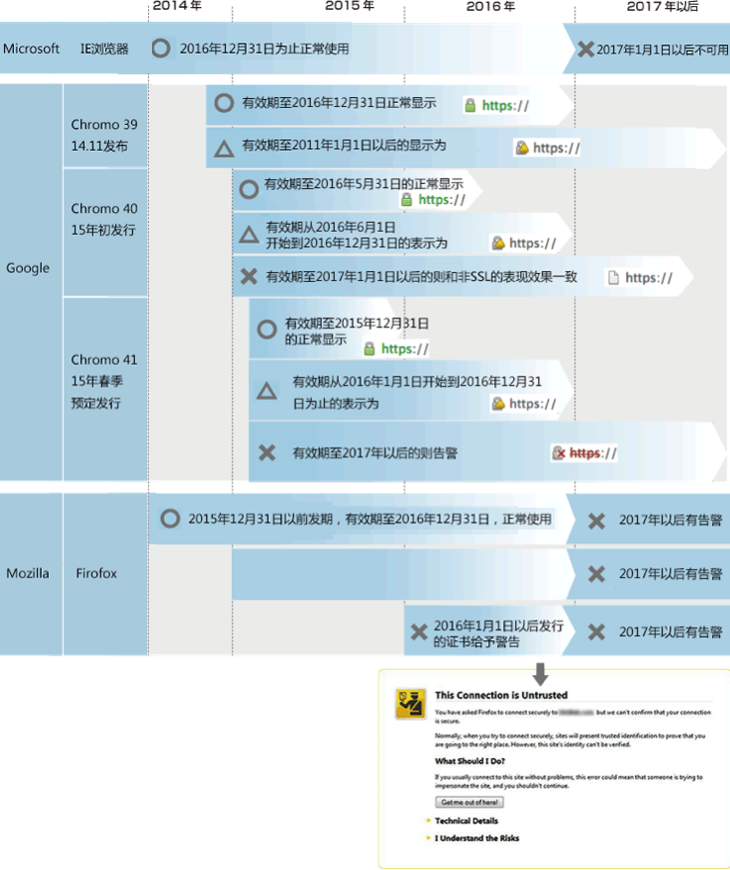

2014年9月,2017后依然未过期的sha1证书,chrome将给予告警

2014年12月,2016年6月1日以后过期的sha1证书,chrome给予告警

2015年2月,任意2016年以后仍生效的sha1证书,chrome给予告警。

2016年1月,微软将不信任不带时间戳的sha1的代码签名。

2017年1月,微软和Mozilla都将不再信任sha1的ssl证书。

针对sha2的升级策略,我们易维信做出如下方案:

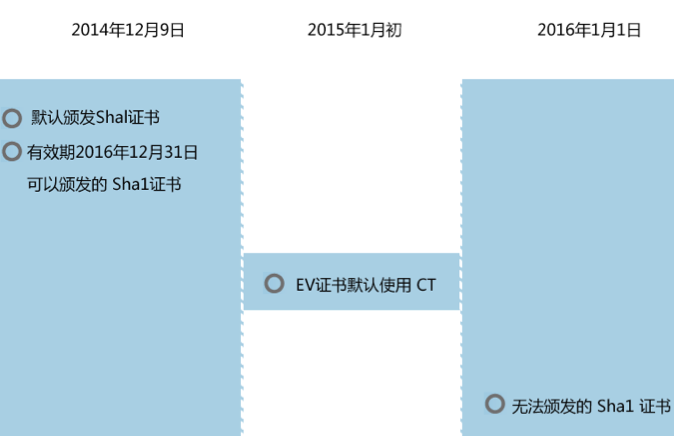

在2014年12月份,默认签发sha2的证书,在此期间,如果不是2017年前仍生效的证书,可选择重颁发sha1证书。2016年1月1日以后,不再发出任何sha1证书

转载于:https://www.cnblogs.com/TIlifeng/p/5318258.html

sha2 替换sha1 时间表相关推荐

- 什么是 SHA 加密? SHA-1 与 SHA-2

安全哈希算法 (SHA) 是一种用于加密数据的哈希算法. 了解什么是 SHA.它的工作原理以及可用的不同类型对于任何在线企业来说都是必不可少的. 什么是 SHA 加密? 安全哈希算法 (SHA) 是美 ...

- 一文搞懂MD5、SHA-1、SHA-2、SHA-3,哪个算法比较安全

MD5.SHA-1.SHA-2.SHA-3都是比较常见的单向散列函数,这几种单向散列函数都有自己的特性.下面,给大家介绍一下它们的区别,以及MD5.SHA-1.SHA-2.SHA-3的安全性如何,哪种 ...

- 【计算机网络】网络安全 : 报文鉴别 ( 密码散列函数 | 报文摘要算法 MD5 | 安全散列算法 SHA-1 | MAC 报文鉴别码 )

文章目录 一.报文鉴别 二.鉴别分类 三.报文鉴别 四.密码散列函数 五.MD5 算法 六.SHA-1 安全散列算法 七.MAC 报文鉴别码 一.报文鉴别 计算机网络安全措施 : ① 针对被动攻击 ( ...

- sha 2 java加密_MD5、SHA、SHA-2算法的实现(Java)

概念 摘要算法是 一种能产生特殊输出格式的算法,这种算法的特点是:无论用户输入什么长度的原始数据,经过计算后输出的密文都是固定长度的,这种算法的原理是根据一定的运算规则对原数据进行某种形式的提取,这种 ...

- 安全散列算法(SHA、SHA1)简述

参考: http://zh.wikipedia.org/zh-cn/SHA1 http://msdn.itellyou.cn/help.htm 安全散列算法(Secure Hash Algorithm ...

- 【OpenSSL】OpenSSL之SHA

00. 目录 文章目录 00. 目录 01. SHA-1介绍 02. SHA-0和SHA-1 2.1 SHA-0的破解 2.2 SHA-1的破解 03. OpenSSL中SHA 04. SHA1测试 ...

- 常见加密算法特点及适用场景

常见的加密算法主要有三种:对称加密算法.非对称加密算法和数字摘要算法. 特别说明,对于加密算法的无法破解,是指其在空间和时间上不具备实现的条件.如某个加密算法,采用暴击攻击,在现有的计算资源条件下,需 ...

- Cumtctf2021初夏赛

web web签到 根据返回版本信息 PHP/8.1.0-dev,搜索可知是存在后面的版本 验证存在后门 ls cat flag.php 别大E admin/admin弱口令登录,得到flag在fla ...

- 网络安全设备配置练习题1

一. 单选题(共272题,136) 1. (单选题, 5分)如图所示,客户端A和服务器B之间建立TCP连接,图中两处"?"报文序号应该是下列哪项? A. a+1:a B. a:a+ ...

最新文章

- web编程速度大比拼(nodejs go python)(非专业对比)

- mac下找不到.m2文件解决方法

- python跟java-还在纠结选Python还是Java?看完就有数了

- 我这样写代码,比直接使用 MyBatis 效率提高了 100 倍

- matlab计算海洋浮力频率_水下机器人在海洋石油工程中的应用

- rhino5.0安装教程

- cuda nvprof 输出结果的理解和优化空间

- python解密_python在加密解密中的例子(尽可能去深挖)

- C#获取本机名及IP地址

- spring cloud各个微服务打包到docker容器内

- gossip 区块链_区块链中的P2P

- 打孔怎么定位_电视机挂架怎么安装

- 理论基础 —— 线性表 —— 循环链表

- 新手安装Ubuntu操作系统

- IP基础及ping命令

- 使用adb工具打开TCL电视的第三方应用安装权限

- 【Qt编程】基于Qt的词典开发系列二--本地词典的设计

- La3713 Astronauts 2-Sat

- jumpserver 添加Windows主机

- 学计算机平面设计需不需要写生,计算机平面设计毕业论文

热门文章

- 数据挖掘如何计算相关性_一份数据挖掘入门指南!!!

- python32位 最大内存_64位windows上的Python 32位内存限制

- c语言goto语句用法_C语言的9种控制结构

- 华为鸿蒙描述文件,华为鸿蒙HarmonyOS Beta3 2.0.0.110

- 设计一个扩展自抽象类geometricobject_设计模式4之模板方法模式

- 图像形状特征(四)--轮廓树及PGH

- DSP之时钟与定时器之四看门狗定时器

- Uni-G/ The University of Glasgow (Uni-G) ECG Analysis Program

- “21天好习惯”第一期-6

- 在控制器控制方式中,异步控制与联合控制有什么区别?