[转]虚拟现实和现实增强技术带来的威胁

请展开你的想象。将你自己放在一座高山上,看着美丽的夕阳和云朵。突然,你又来到一艘宇宙飞船,以极快的速度飞向充满神秘和危险的未知星球。最终, 你遇见了已有一年多未见的女朋友,你们在一起接吻。突然,整个世界暗了下来,你看到了有史以来最可怕、最暴力的画面。你是否想回到浪漫的餐桌边?这只要 200美元。

未来10年中,以上我所描绘的画面将成为可能。沉浸式技术将把用户的虚拟人物投入到数字环境中,从而将视频游戏、模拟器、学习,甚至恋爱体验引领至全新的水平。而尽管我们将体验到各种华丽的场景,但出于利益原因,有人可能会试图毁掉这一切。

当前的技术

我们当前的技术主要是键盘、鼠标和触摸屏等用户界面设备与数据显示的方式(例如你的显示器)之间的互动。因此,完全的沉浸式体验是不可能的,至少目 前并不可能。每天,随着新技术的发展,我们正在关注光明的未来,届时用户将可以戴上头盔、触觉反馈手套,以及专用的框架眼镜或隐形眼镜,以类似科幻小说中 的方式与真实世界和数字世界互动。

类似Oculus Rift和索尼Project Morpheus的技术是整个行业发展的第一步,而这一行业在过去20年内一直停滞不前。在看电影、玩游戏,以及未来与好友和同事的会议中,这些设备能带来完整,或者说接近完整的沉浸式体验。

除了这些即将成为现实的完全沉浸式设备之外,我们现在还拥有一系列现实增强设备,例如谷歌眼镜。

未来的威胁

随着技术发展,最终某些人将找到一定的方式,利用技术来伤害他人。在这种情况下,当我们讨论虚拟现实技术时,我们会发现,这也创造了一个信息安全犯罪市场,而犯罪者有可能通过修改现实来谋利。

沉浸式威胁

首先,我们将讨论沉浸式威胁,即与未来完整的沉浸式技术有关的危险。(例如让你感觉到身处某一地点,但实际上并不在那里。)我可以很确定地说,这类技术将获得大笔投资,发展速度很快,并被广泛接受。我这样说是由于,这一技术的大部分开发都是以游戏之名来进行的。

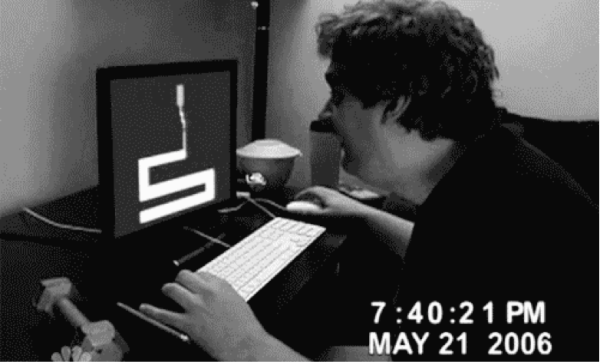

在人类历史上,游戏是技术发展的一个重要动力,这类技术发展包括显卡、处理器,以及键盘和鼠标等外设。可以肯定,继视频游戏之后,这类技术可以被应用于其他目的。然而在发生这种情况时,信息安全犯罪者也将乘虚而入。

锁屏

我们面临的第一种威胁是很多人都已熟悉的锁屏勒索软件。过去多年中,这种方式已被用于进行勒索。通常情况下,这只是一些短信,威胁你付钱。如果我们 将这种威胁视作与台式机上类似的威胁,那么关于沉浸式技术,这有何独特之处?如果恶意软件能影响沉浸式设备的输出,并且只会在这类设备上显示勒索信息,那 么情况将会怎样?

简单的系统扫描即可删除这些恶意软件。在此之后,你可以返回正在进行的任务。在最严重的情况下,这种方式也仅仅只会给用户带来困扰。

闪烁的图片

现在,让我们来看看沉浸式技术能带来的心理攻击,这就是在你眼前闪烁显示的令人困扰的图片。

在运行过程中,勒索软件可以在你的设备上持续显示一张图片,但对闪烁式图片来说,除非这种图片已开始“袭击”用户的眼睛,否则用户不可能注意到这类图片的存在。这些图片可能会携带色情或暴力内容。

这样的图片可能会在你的设备上出现几天时间,随后出现频率越来越高,最终要求你支付一定的赎金,从而停止图片的显示。这样的恶意软件也可以通过系统 扫描来删除,让一切回归正常。然而,这种方式造成的心理伤害持续时间将更长。在恶意软件被删除之前,用户甚至不能肯定,他们所见的是否是自己希望看到的, 他们很可能会以为自己失去了理智。

尖叫者

可以很容易地推测,许多用户将配合音频内容来使用沉浸式视觉技术。在这种情况下,降噪耳机将发出3D环绕声。因此,以往的儿童恶作剧将变成“尖叫者”恶意软件受害者的噩梦。

想象你正在运行一个沉浸式游戏,或是看一部电影,你非常专注于其中的内容,全神贯注。突然,一个可怕的景象出现在你眼前,刺耳的尖叫声侵入你的耳朵。对台式机用户来说,当这种尖叫声响起时,用户可以转开头不看,或暂时离开。但对于沉浸式技术的用户来说,情况完全不同。

你已经可以看见,一些用户使用类似Oculus Rift的设备来玩恐怖游戏。这类游戏的目的就是为了让用户感到惊恐。玩家的反应非常激烈,他们会感到彻底的恐惧,除非将头盔摘下否则无法逃离。

在遭遇尖叫者软件的第一波袭击之后,用户可以返回此前正在进行的任务,但几小时后,这一软件再次来袭。这种软件带来的恐惧和焦虑会让用户发疯,例如向勒索者支付赎金。

这样的软件也很容易从系统中删除,但心理伤害将持续非常长的时间,带来噩梦,甚至计算机恐惧症。使用这种方式的信息安全犯罪者可能会尝试提前勒索赎金,在用户尚未支付赎金的情况下向他们发出警告。如果有足够多的受害者,那么仅仅这种警告就已足够。

耳语者

我们希望讨论的最后一种与沉浸式技术有关的威胁不易被发现。这样的恶意软件将会对着你的耳朵悄悄地说话。通过对用户说话,恶意软件可以控制用户的思 想,或导致用户发疯。潜意识消息也可以实现同样的功能,将一个几乎完全透明的消息展示在用户眼前。在使用现有技术时,这样的恶意软件很难起到效果,但如果 用户无法移开自己的眼睛,那么情况将很危险。

根据信息安全犯罪者的行为方式,他们可以接受声誉不佳的公司的请求,帮助它们宣传产品,他们也可以仅仅只是利用耳语让人发疯。这些犯罪者随后可以向 用户提供一种摆脱耳语的方式,例如向用户销售药品,或某种能够治愈的“疗法”。在此之后,他们可以关闭这样的耳语软件,直到他们希望再次骗钱。

现实增强技术

在我们了解了与沉浸式技术有关的威胁,以及信息安全犯罪者能利用沉浸式设备获得什么样的力量之后,可以说,由于能获得用户100%的关注,因此大部分此类攻击都是为了在心理上打击用户。

那么,现实增强技术的情况如何,例如类似谷歌眼镜的设备?在使用这类设备时,你会面临完全不同的威胁,其中很大一部分与桌面设备上出现的威胁类似。不过相对于普通PC,攻击者可以窃取、扭曲、以及刺探更多信息。

窃取隐私瞬间,随后出售

现实增强技术的关键一点在于,能够以全新的方式与现实世界互动。这意味着,为了在现实世界的基础上提供数字内容,这些设备需要使用摄像头。

连接至现实增强设备的摄像头是一件非常危险的东西。请想想,如果你愿意,那么恶意软件可以使用摄像头,在许多非常私密的时刻拍摄照片。这些时刻并不 适宜公开,但通过关联至设备的社交网络,信息安全犯罪者可以按照他们的意愿将这些照片发布至用户的社交媒体。毫无疑问,当用户拒绝支付赎金时,这种情况最 有可能发生。

一些研究人员已经利用谷歌眼镜开发出了以证明概念为目的的此类间谍软件。因此,相对于以上列举的场景,这种威胁更接近现实。

记录对话

除了拍摄照片、录制视频之外,现实增强设备还能录制你的声音。这种技术有利的一面是随时记录你的想法,使你可以以免提的方式与设备互动,或是记录你 目前正通过广播收听的音乐,并查找这首音乐的详细信息。不过,这种技术不利的一面在于,间谍和身份窃贼可以利用恶意软件借机记录你的所有对话。

另一方面,内建的语音识别软件可以被用于识别你在对话中提到的普通商品名称和主题话题,从而向你展示有针对性的广告。如果这给你带来困扰,那么不是一件好事。

窃取信用卡卡号和密码

很明显,基于现实增强设备的恶意软件能带来一类严重威胁,即在观察你每天活动的过程中窃取你的个人信息。在这种情况下,信息安全犯罪者需要做的全部 工作就是等待你查看自己的信用卡号码,或是在ATM机上输入密码。随后,利用你的个人信息,他们可以复制你的信用卡,从你的账户中偷走一大笔钱。

或者,他们可以利用你的信用卡信息,并分析你的签名(在你查看信用卡时进行录制),从而模仿你的签名笔迹使用你的信用卡。

信息安全犯罪者可以获取并掌握你生活中方方面面的信息。他们可以窃取你的社会安全号码、生日、地址和家庭信息。当然,最佳的应对方式是在你从事私人 活动或安全性要求较高的活动时关闭这些设备。然而,如果这样的现实增强设备并非佩戴在面部,而是植入在身体之内,那么又该怎么办?

以负面的方式扭曲现实

从近期来看,现实增强技术面临的最后一类威胁与这类设备的设计目的密切相关,这就是“现实增强”。这类设备的卖点在于,通过数字视角给现实生活提供更多功能,包括GPS导航、图片和声音识别、生物指标监控,以及向用户展示一个与实际有所不同的世界。

现在请想象一下,恶意软件运行在现实增强设备上,能利用所有这些功能。如果你使用现实增强设备来进行驾车导航,情况会是怎样?你或许会撞墙。而如果现实增强设备被用于提示用户在行车时变道,结果撞上了另一辆汽车,情况又会怎样?

根据现实增强技术的视觉范围,这样的可能性是无穷的:如果设备覆盖了用户的整个可视范围,那么可能会给用户带来误导,而类似谷歌眼镜的设备则可以吸引用户的注意力,给用户带来不便,甚至提供错误的信息。

结论

考虑到所有这些威胁的存在,我们是否应当放弃开发沉浸式技术或现实增强技术?完全不是这样。这类技术的优点远远超过了可能的威胁。而只有当开发者在工程开发过程中未能尽职地完成技术工作,这样的威胁才会出现。

根据以往经验,技术发展速度很快,通常也会带来一些不利的后果,包括信息安全漏洞和缺陷,从而被恶意软件利用。我们已经知道,许多人(包括我在内) 都对这类技术非常感兴趣,因此花一点时间,确保这类技术不会被滥用尤为重要。相对于因为恶意威胁而不使用Facebook,这类佩戴在面部的技术危险性更 大。(译:维金)

Immersive Infections

稿源:TechCrunch.CN

[转]虚拟现实和现实增强技术带来的威胁相关推荐

- 虎贲计算机二级视频解析百度云,详解虎贲T7520:5G为什么需要全场景覆盖增强技术?...

紫光展锐近期发布了采用6nm EUV工艺的新一代5G SoC"虎贲T7520", 先进的工艺.低功耗的系统设计,大幅提升的AI算力和多媒体影像处理能力,将为5G智能体验带来更好的选 ...

- 虚拟人在虚拟现实中应用的技术思考与研究

虚拟人在虚拟现实中应用的技术思考与研究 内容摘要:虚拟人是虚拟现实中的一个重要部分,很大程度上决定了用户的沉浸感与虚拟世界的代入感.对于虚拟人技术的探索也从未间断过,并且取得了较为不错的发展与成果.在 ...

- 15 载专注视频增强技术,小而美的 Imint 蕴藏大匠心

如今视频已深深融入我们的生活和工作中,据 CNNIC 数据显示,截止 2021 年 6 月,我国网民的规模达 10.11 亿,其中短视频用户规模 8.88 亿,占网民整体的 87.8%. 这表明我们正 ...

- 简单探讨隐私增强技术的类型和用途

PET可确保个人或敏感信息在整个生命周期内保持私密性.PET涵盖一系列广泛的技术,旨在遵守隐私和数据保护原则,同时保持从用户提供的数据中提取价值的能力. 现在,许多企业会收集越来越多的敏感数据,不可避 ...

- 2020五大技术趋势一览!超自动化、人类增强技术、无人驾驶发展、机器视觉崛起、区块链实用化...

文章原载于 RichardLiu 自动驾驶技术的发展 近年来,自动驾驶技术一直在发展,特斯拉.英特尔等大公司在这一领域取得了长足的进展. 虽然我们还没有达到L4级或L5级自动驾驶汽车的水平,但我们已 ...

- 2020 五大技术趋势:无人驾驶发展、机器视觉崛起、区块链实用化、人类增强技术、超自动化...

来源:机器人创新生态 _ _ 自动驾驶技术的发展 _ 近年来,自动驾驶技术一直在发展,特斯拉.英特尔等大公司在这一领域取得了长足的进展. 虽然我们还没有达到L4级或L5级自动驾驶汽车的水平,但我们已经 ...

- 【技术趋势】2020 五大技术趋势:无人驾驶发展、机器视觉崛起、区块链实用化、人类增强技术、超自动化...

图源:https://unsplash.com/ 来源:AI开发者 原标题:Here Is A Rundown of 5 Major Tech Trends Hitting 2020 作者:| Ric ...

- 图机器学习中的数据增强技术

文稿整理者:张琳 审稿&修改:赵通 本人总结来自圣母大学的博士生赵通在深蓝学院分享的"图机器学习中的数据增强技术"公开课.通过介绍图机器学习的概念,发展历程等,以及分享两篇 ...

- SAP产品增强技术回顾

Jerry最近的工作和SAP某云产品的扩展性设计相关,因此借这个机会,把我过去工作中积累的SAP产品扩展技术相关的知识做一个梳理和回顾. 文章目录 SAP产品标准 SAP Field Extensib ...

最新文章

- ASP.NET Web Forms - 网站导航(Sitemap 文件)

- 如何使用 Java 生成二维码?

- 用数组存储二进制数据

- ajax 乱码问题 以及Response.charset=GB2312

- 藉上帝之旨,行时代之命的文学长征

- matlab计算联合熵,如何用matlab软件计算一幅图像信息的熵以及两幅图像间的联合熵?...

- 行内元素和块级元素的区别

- Qt Label自适应显示Logo图片

- 三种方法绘制雷达图,用最快的时间做出最好看的可视化图表

- ASP.NET MVC RegisterBundles

- 【翻译】在Ext JS应用程序中构建可维护的控制器

- 5G时代FPGA需求分析

- ROS入门(八) make_plan的Server连接

- C#接口。 隐式实现与显式实现

- pb 执行insert 后return是否会自动提交_一条MySQL更新语句是怎么执行的?

- 移远ec20型号区别_移远的EC20 4G模块

- STM8系列芯使用STVP烧写程序设定读保护和如何解除读保护操作

- 10bit色深灰度图彩色图加载显示

- 大学生职业生涯规划书性格特征_大学生职业生涯规划书自我分析

- 【1383】手机短号(多实例测试)