研究人员发现利用Excel宏可发起跳板攻击

SpecterOps公司的研究人员Matt Nelson(马特·尼尔森)研究是否可以通过Microsoft Excel发起跳板攻击(Pivoting)。结果,Nelson发现默认的启动与访问权限存在漏洞,意味着基于宏的攻击无需与受害者交互。

跳板攻击(Pivoting)

如果攻击者成功入侵了一台主机,他就可以任意地利用这台机器作为跳板攻击网络中的其他系统。

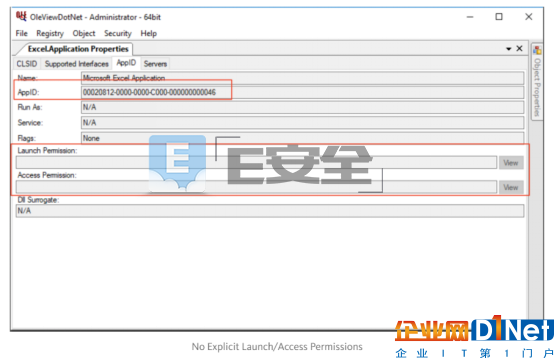

Nelson发现未设置明确的启动或访问权限的Excel.Application控件会被DCOM组件暴露。因此攻击者能通过其它方式实施初始攻击,同时Microsoft Office宏安全机制无法阻止这类跳板攻击,这时Excel.Application能被远程启动,从而达到攻击者攻击的目的。

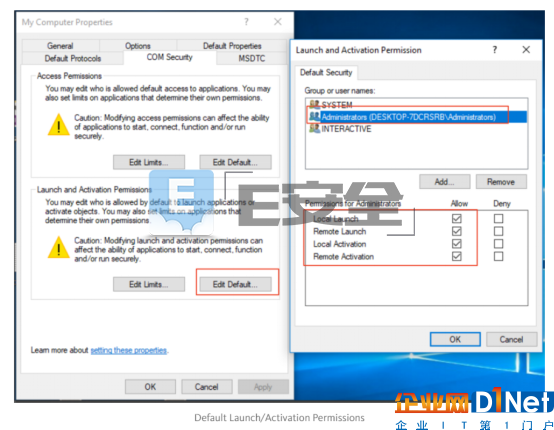

简单来说,DCOM默认管理权限允许用户远程启动后,通过Excel.Application组件接口发起远程链接,之后插入恶意的宏就可以发起攻击。

这就意味着远程攻击者可以执行包含恶意宏的Excel电子表格。由于VBA允许Win32 API访问,可能会出现无穷无尽的Shellcode Runner。

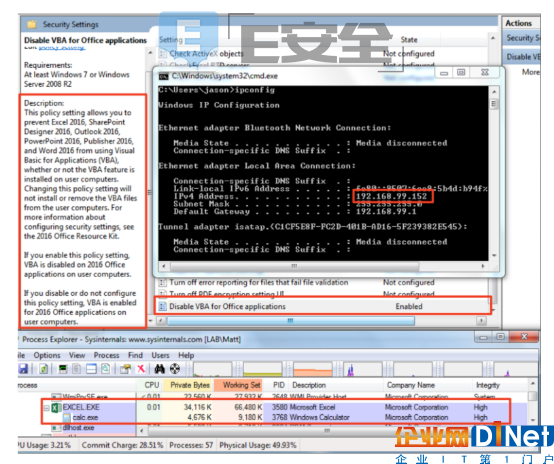

这只是PoC,Nelson并未执行任何恶意操作,他仅仅启动了calc.exe。Nelson表示,这非常简单,只需创建一个新的宏,随意命名,并添加至代码保存。在这起实例中,Nelson将宏命名为“MyMacro”,并以.xls格式保存文件。

Nelson演示中使用的计算器Shellcode生成Excel子进程,但Nelson指出,由于VBA提供大量与操作系统之间的交互,可能不会生成子进程,而是注入到另一个进程。

Nelson补充称,最后的步骤是远程清除Excel对象,并将Payload从目标主机上删除。

虽然这种攻击受限于拥有本地管理员组权限的用户,但这种攻击媒介相当严重。毕竟,在这个攻击中,Nelson假设本地管理员组中的一台设备已经被黑。

缓解措施

Nelson表示缓解措施是存在的,但这些措施可能会比较麻烦。系统管理员可以手动设置Excel.Application的远程启动和访问权限,但这可能会影响其它Office应用。

Nelson提出的其它缓解措施包括:使用dcomccnfg.exe修改启动与访问自主访问控制列表(简称DACL),开启Windows 防火墙,并限制本地管理员的数量。

本文转自d1net(转载)

研究人员发现利用Excel宏可发起跳板攻击相关推荐

- 以色列研究人员实现利用计算机风扇噪音窃听

以色列研究人员实现利用计算机风扇噪音窃听 现如今,针对离线计算机的攻击方式真可谓花样百出.最近又有一种攻击方式,利用的是计算机中的散热风扇--通过风扇发出的噪声,就能获取到目标计算机中的数据. 其实这 ...

- 安全研究人员发现:Nanocore等多个远控木马滥用公有云服务传播

前言 攻击者越来越多的采用云来构建自己的基础设施,这样不仅能够使攻击者以最少的时间或金钱部署攻击基础设施,也能让追踪攻击行动变得更困难. 从 2021 年 10 月 26 日开始,研究人员发现多个远控 ...

- ENVI帮助研究人员发现金矿

本文转自:http://www.esrichina-bj.cn/2012/0319/1663.html 遥感影像能让我们实时的获取地理区域的准确信息,这些为很多石油.天然气和矿产的开采提供关键的信息, ...

- 研究人员发现:基于文本的AI模型容易受到改述攻击

由于自然语言处理(NLP)的进步,越来越多的公司和组织开始利用AI算法来执行与文本相关的任务,例如:过滤垃圾邮件.分析社交媒体帖子和评论.评估简历以及检测假新闻. 但是,真的可以相信这些算法能够可靠地 ...

- 华硕路由器信息发现服务器,研究人员发现华硕路由器收集用户访问记录等隐私数据...

基于网络发展和使用需求已经越来越多的用户开始选择智能路由器, 但智能归智能安全性倒是非常值得关注. 日前就有安全研究人员发现了华硕路由器使用的 ASUSWRT 存在收集用户的网页访问记录并与趋势科技共 ...

- 涉及 GitHub、GitLab,研究人员发现 70 个 Web 缓存中毒漏洞;微软:许多攻击者仍对 Log4j 漏洞加以利用;VS 2022 新版发布 | 开源日报

开源吞噬世界的趋势下,借助开源软件,基于开源协议,任何人都可以得到项目的源代码,加以学习.修改,甚至是重新分发.关注「开源日报」,一文速览国内外今日的开源大事件吧! 一分钟速览新闻点! 微软:许多攻击 ...

- 利用计算机窃听,以色列研究人员实现利用计算机风扇噪音窃听

现如今,针对离线计算机的攻击方式真可谓花样百出.最近又有一种攻击方式,利用的是计算机中的散热风扇--通过风扇发出的噪声,就能获取到目标计算机中的数据. 其实这种方法算不上新鲜,先前就已经有研究人员发现 ...

- 利用计算机窃听,神奇 | 以色列研究人员实现利用计算机风扇噪音窃听

原标题:神奇 | 以色列研究人员实现利用计算机风扇噪音窃听 现如今,针对离线计算机的攻击方式真可谓花样百出.最近又有一种攻击方式,利用的是计算机中的散热风扇--通过风扇发出的噪声,就能获取到目标计算机 ...

- 研究人员发现西门子工业控制器中的命令执行漏洞

近期,有研究人员发现了西门子SIMATIC S7-1200可编程逻辑控制器(PLC)的新漏洞,可让攻击者在存在漏洞的设备上执行任意代码. 该漏洞和西门子SIMATIC S7-1200可编程逻辑控制器( ...

最新文章

- asp.net的JSONHelper 类

- Linux中用mkdir同时创建多个文件夹

- Mpvue+koa开发微信小程序——wx.request()的封装及应用

- 自动生成web服务器日志解析规则

- 【乡音】海安话四级考试

- 河南王牌计算机专业,河南计算机专业实力突出的7所大学,郑大位列次席,榜首实至名归...

- 【BP神经网络】使用反向传播训练多层神经网络的原则+“常见问题”

- dlibdotnet 人脸相似度源代码_使用dlib中的深度残差网络(ResNet)实现实时人脸识别 - supersayajin - 博客园...

- Python自动检测视频画面的旋转角度

- Linux常用视频播放器

- cmd批处理剪切_批处理复制文件到剪切板,读取剪切板内容到目录

- Mysql8.0修改数据库密码

- TRANCATE TABLE与DETELE TABLE的区别

- 计算机专硕一般研二在干嘛,专硕一般研二在干嘛,专硕两年怎么安排

- HDU 5037 贪心

- SAP PP销售预测转独立需求CODE

- HTML+CSS+JAVASCRIPT 高仿低配网页版网易云音乐播放器 1

- PROE塑胶产品结构标准设计视频教程灯具设计

- SQL注入-安全狗apache绕过

- highchart 组织结构图

热门文章

- Boost:compute::copy的复制数据测试程序

- boost::callable_traits的is_volatile_member的测试程序

- Boost:将自定义占位符_1复制到arg <1>的测试程序

- DCMTK:OFStandard类的测试程序

- VTK:PolyData之ColorDisconnectedRegions

- 创建自定义Widgets小部件扩展

- C++反转字符串的算法(附完整源码)

- OpenGL Compute Shader Raytracing 计算着色器光线追踪的实例

- 使用opencv读取图片错误([ WARN:0@13.701] global D:\a\opencv-python\opencv-python\opencv\modules\imgcodecs\..)

- 4、JVM垃圾回收机制、新生代的GC、GC(Minor GC、FullGC)、GC日志、JVM参数选项、元空间(笔记)