【安全系列】IPSEC ×××之安全基础篇

【阅读说明】

【主要内容】

【例子说明】

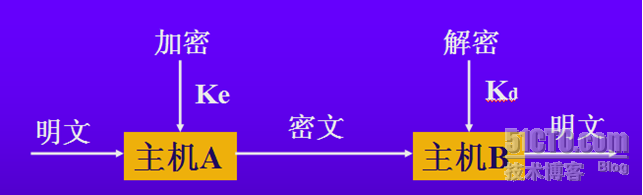

【机密性保护】

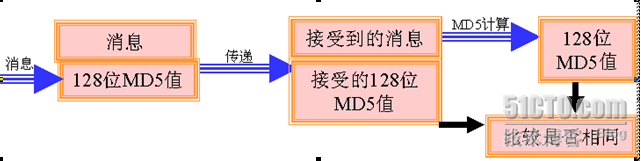

【完整性保护】

【身份认证】

【本期总结】

转载于:https://blog.51cto.com/wzhj132/209564

【安全系列】IPSEC ×××之安全基础篇相关推荐

- QCC304x系列开发教程(基础篇)之2.4-QCC3040之如何修改MDE的主题

查看全部教程开发请点击:高通蓝牙耳机QCC304x开发详解汇总(持续更新中) 查看本文全部文章请点击:QCC304x系列开发教程(基础篇)之2.3-QCC3040之如何修改MDE的主题 ======= ...

- c语言 字符串转运算符,快速上手系列-C语言之基础篇(二)数据类型与运算符...

在上一篇文章<快速上手系列-C语言之基础篇(一)>中写了关于C语言的程序结构,关键字及控制语句.本篇主要写写C语言中数据类型,以及运算符相关方面的知识. 一.变量与常量 1.常量:在程序运 ...

- Java菜鸟教程系列 学习笔记总结 基础篇(1)

基础语法 本博客通过学习菜鸟教程Java专栏,并整理得出的Java基础知识. 命名规范 1.项目名全部小写 2.包名全部小写 3.类名首字母大写,如果类名由多个单词组成,每个单词的首字母都要大写.如: ...

- Spring系列一:Spring基础篇

有人说,"Java程序员都是Spring程序员",小叶秋不太赞成这个观点,但是这也可以看出Spring在Java世界里举足轻重的作用.今天叶秋学长带领小伙伴们一起进入Spring学 ...

- [C# 基础知识系列]专题六:泛型基础篇——为什么引入泛型

引言: 前面专题主要介绍了C#1中的2个核心特性--委托和事件,然而在C# 2.0中又引入一个很重要的特性,它就是泛型,大家在平常的操作中肯定会经常碰到并使用它,如果你对于它的一些相关特性还不是很了解 ...

- WPF入门教程系列(2)---基础篇

接下来在工具箱中双击ListView,一个小框会出现在界面上. 修改ListView的属性,可以自己尝试修改,可以观察到图形会随着实时变化. 接下来,在<GridView>和<Gri ...

- QCC304x系列开发教程(基础篇)之2.1-QCC3040之开发环境搭建

目录 一.安装MDE 二.安装ADK_Toolkit 三.安装qact_base.win.7.2_installer_00025.2压缩包 四.下载SDK 五,打开QCC3040工程

- RK3568平台开发系列讲解(驱动基础篇)RK 看门狗的使用

- qj71c24n通讯实例_Q系列串行口通信模块用户参考手册QJ71C24N(基础篇).pdf

您所在位置:网站首页 > 海量文档  > 电子工程/通信技术 > 数据通信与网络 Q系列串行口通信模块用户参考手册QJ ...

- Java基础篇--设计模式

目录 前言 设计模式 创建型模式 单例模式 工厂方法模式 抽象工厂模式 建造者模式 原型模式 结构型模式 适配器模式 桥接模式 组合模式 装饰模式 外观模式 亨元模式 代理模式 行为型模式: 访问者模 ...

最新文章

- [ 搭建Redis本地服务器实践系列三 ] :图解Redis客户端工具连接Redis服务器

- 管能做暖气管道吗_这样的暖气管道施工,标准吗

- C语言学习之用指针处理,输入a和 b两个整数,按先大后小的顺序输出a和 b

- jvm gc停顿_在JVM中记录世界停顿

- php post 400,post数据时报错:远程服务器返回错误: (400) 错误的请求。

- oracle v$context,30.Oracle杂记——Oracle常用动态视图v$session

- 19【推荐系统17】MMoE: 多任务学习

- atitit.hbnt orm db 新新增更新最佳实践o7

- SQL Server BI Step by step 1 AdventureWorks数据库的安装

- 单片机实验报告实验七:定时器实验

- ZipFile 解压多个.zip压缩文件

- linux 进程的vss rss uss,内存VSS,RSS,PSS,USS解读

- 菜鸟的数学建模之路(二):线性与非线性回归

- 随身WIFI刷真Linux(Debian)系统搭配拓展坞做超低功耗服务器

- 出行者信息服务器,出行者信息服务系统解析.ppt

- android 金额输入弹窗,金额输入框_小罗的安卓学习记录的技术博客_51CTO博客

- Hdu 2430 Beans (数据结构_单调队列)

- Latex 公式中空格添加

- php中mb_str_split分割字符串为数组的函数介绍与使用以及低版本php函数实现

- 二冲港交所,嘀嗒出行“顺风车领头羊”的故事真的动听吗?