反编译工具Depends---dll和exe反编译工具

反编译工具Depends 推荐使用比较不错的Depends.exe,分析dll和exe所依赖的dll。可以看到dll以及dll的函数,可以查看导入导出函数,挺好用的。VC++ Depends用来显示与一个可执行文件(exe或者dll)相关的依赖项(dll),以及该exe或dll引用了这些dll中的哪些接口。

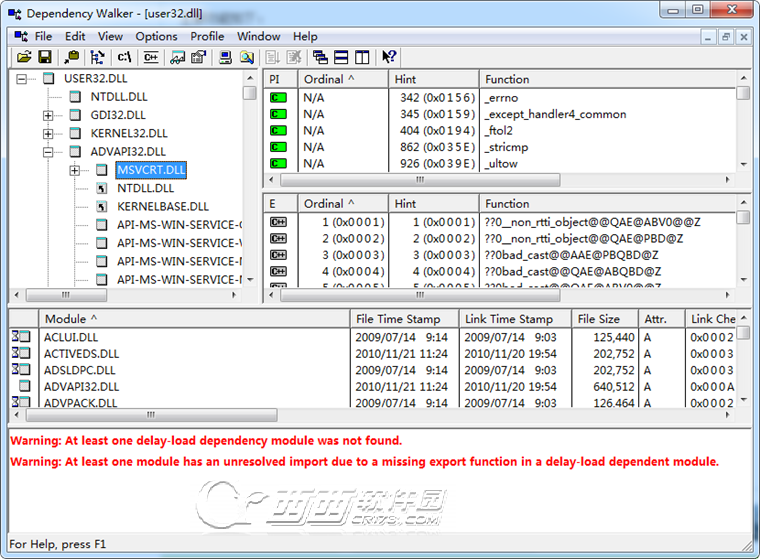

Depends Wallker是一个VC反编译工具,可以查看PE模块的导入模块以及导入和导出的函数以及动态剖析PE模块的依赖性和解析C++的函数名称。。

查询软件所需的环境:

近期很多兄弟们问怎么样打包程序,如何获取所需dll的信息,这就需要使用VC所带的Depends软件,该软件在VC6安装目录下的tools文件夹里面D:/Microsoft Visual Studio/Common/Tools,直接

双击执行,然后打开exe文件即可,它主要有下面几个注意事项:

1)所编的软件所需的Dll文件,可以得到相应的Dll路径,版本,属性等。

2)窗口分四部分:

左上角是Dll信息窗口,显示你程序所需的Dll模块,

右边第一个窗口是所选的Dll模块所使用的函数,

右边第二个窗口是所选Dll模块的所有的导出函数,

下面窗口是所有需要的Dll模块的属性

3)右边两个窗口出现四个标签:序号,提示,函数,入口点

如果利用导出是函数,那么出现函数名,如果导出的是序号,那么函数项就是N/A(无法显示)

出现红色提示表示不正常,一般为没有该导出函数

4)该工具得到的是你软件中隐式链接的Dll库,也就是用lib关联的Dll模块,

无法显示显式链接的Dll模块,也就是用LoadLibrary函数导入的Dll函数。(切记切记!)

5)无法提供Borland C++ Builder所提供的Dll文件,无法提供vxd软件的调用。

Depends主要功能:

该工具得到的是你软件中隐式链接的Dll库,也就是用lib关联的Dll模块,无法显示显式链接的Dll模块,也就是用LoadLibrary函数导入的Dll函数

查看 PE 模块的导入模块

查看 PE 模块的导入和导出函数

动态剖析 PE 模块的模块依赖性

解析 C++ 函数名称

软件截图

反编译工具Depends---dll和exe反编译工具相关推荐

- VS 防反编译(混淆)dll、exe

vs2022 Dotfuscator 安装 vs搜索框直接搜索安装,个人免费社区版 安装成功后重启vs 工具菜单找到Dotfuscator 运行后,填写注册信息,会向邮箱发送校验码以激活 使用 添加d ...

- 反编译C#的dll文件并修改,再重新生成dll

1.把dll文件导入到ildasm工具中,ildasm是由微软提供的.net程序反编译工具,位于"C:\Program Files\Microsoft SDKs\Windows\v6.0A\ ...

- [Unity-28] 反编译并修改DLL文件

大家开发过程中难免需要用一些第三方的插件,而很多插件提供商出于各种目的一般会将插件部分代码编译为动态链接库DLL. 有时候,我们需要对库中的一些内容进行简单的修改,例如我们项目中采用的一个DLL把处理 ...

- 超详细Pyinstaller打包exe+反编译Pyinstaller打包的exe教程+防止反编译教程

在这里分享一些技巧和经验给大家.辛苦撰文分享,转载或引用请保留本文作者信息及文章链接. 作者的环境: win7+python3.5(anaconda3) 理论上,win7及以上的系统和python任意 ...

- 方便无阻且全面的python程序exe反编译,可以不使用十六进制编辑器完成的常规反编操作

Python源代码能够被pyinstaller打包为脱离Python环境的exe可执行文件,然而,在有些特殊情况下,比如剖析病毒,数据恢复,需要反过来把可执行文件反编译为Python源代码,这个过程是 ...

- exe反编译_反编译Python生成exe软件(Py3-polySML)

反编译对象为一篇文献上的软件,反编译只是为了了解一些源代码的逻辑. 过程参考文章:python3.7.4反编译生成的.exe 反编译对象:polySML 此对象为python打包,且未进行加密加壳软件 ...

- python反编译exe_实战 Python3.7+64位 Exe 反编译

记得有年在上海弘连培训,其中一个逆向题就是关于python的Exe,当时就想着写个文档,后来因为忙就拖延了下来:这里补上,而且是大补上:奉献一个干货,网上没有(我没发现)Python3.7的反编译教程 ...

- python编译成exe和exe反编译成python

先看文章概要.再看左侧目录,可准确找到需要内容 文章概要:python文件可编译成exe文件,exe文件也可通过反编译恢复为python文件.下面简单介绍如何生成exe和恢复python python ...

- python源码打包exe、exe反编译

一.python3打包为exe文件 这里有个hello.py文件 step1:安装pyinstaller包 pip install pyinstaller step2:在cmd中进入hello.py文 ...

- pyinstall 打包python3.7.1的exe反编译

pyinstall 打包python3.7.1的exe反编译 由于 pyinstall打包的EXE文件,被360认为可能有木马病毒,首先怀疑计算数机系统有毒.用360杀毒,病毒倒是查处了十几个,对于一 ...

最新文章

- install python+twisted+mysqldb+django on mac

- java nio 断开连接_浅尝Java NIO与Tomcat连接调优

- linux命令之diff,whereis,locate,pwd,cat,grep,touch,find

- Spring JDBC-实施Spring AOP事务注意事项及案例分析

- 在html中标记中可以嵌套标记,如何在LESS CSS嵌套类中指定html标记?

- boost::gregorian模块实现测试当天的程序

- 中英翻译(基于百度翻译)

- Spring Bean的配置及常用属性

- 热点分析图_通过分析功率MOSFET管的工作特性,判断其损坏原因

- python项目实战:实时博客项目 源码下载

- 内购订单进行二次处理_物流图表复杂业务场景下的订单管理系统搭建

- gridlayout布局单元格宽度设置_安卓界面布局之线性布局

- SpringCloud——消息驱动

- excel文件损坏修复绝招_电脑常识:电脑提示dll文件丢失/损坏,该怎么修复?...

- android rfid 数据解析_基于RFID技术的标签数据完整性与安全性解析

- 加密编码类型的密文特征分析

- Apache-Ant下载以及安装步骤

- 【Codeforces Gym - 101635C Macarons 】【矩阵快速幂+状压】【dfs时间换空间】

- 碧光の鎌使い(シュゼット) / 碧镰(异时层中二)

- 荒野行动计算机高考题,叮咚,这里有一份荒野行动强迫症测试试卷请查收~