DS5000神奇的FDE全磁盘加密技术

随着存储技术的发展,数据量与日剧增的同时,用户对存储数据的安全性也越来越重视。比如说盘柜上的物理磁盘故障进行了更换,而故障物理磁盘上又有一些敏感数据,用户担心磁盘带离现场后可能存在数据安全隐患,当然可以向商家购买故障盘保留服务,自已来处理。另外一种方式就是使用这种FDE全磁盘加密技术,当磁盘启用了FDE后物理磁盘无论被带到哪里,插入另一台服务器或者是存储子系统,如果没有原始“security key file”和“pass phrase”磁盘是没有办法“unlock”的,磁盘上的数据也是不可访问的。

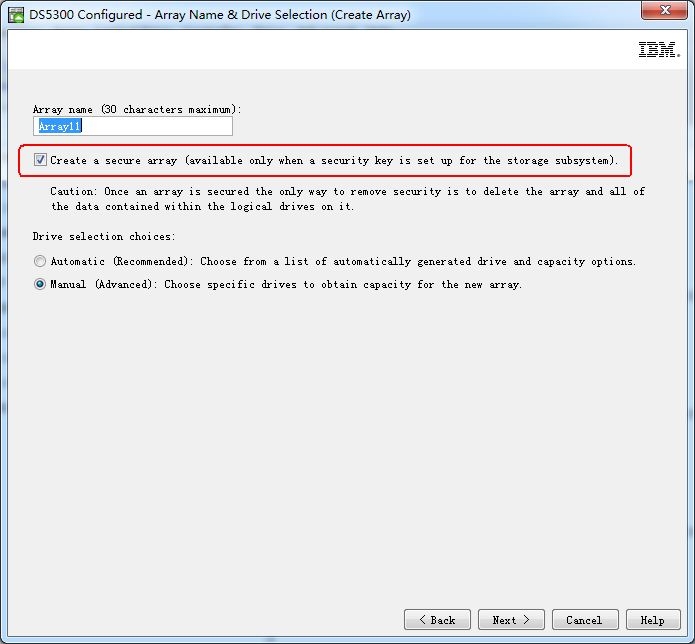

FDE全名叫做(Full Disk Encryption),这种技术并不是什么新技术,据说国外早在10年前就有了。在DS5000存储上启用了“FDE premium feature”后,就可以创建“Secure Array”安全阵列,“Secure Array”就是一组支持FDE的光纤盘阵列,在创建“Secure Array”之前需要在存储子系统上先创建一个安全key文件,将这个安全标识文件存放在一个安全位置,同时请务必记住与key文件一起创建的“pass phrase”。注意一旦“Secure Array”激活“Secure Drives”后,阵列是不能取消激活的,只能删除整个“Secure Array”及其中所有的“Logic Drive”。

创建Secure Array具备的条件:

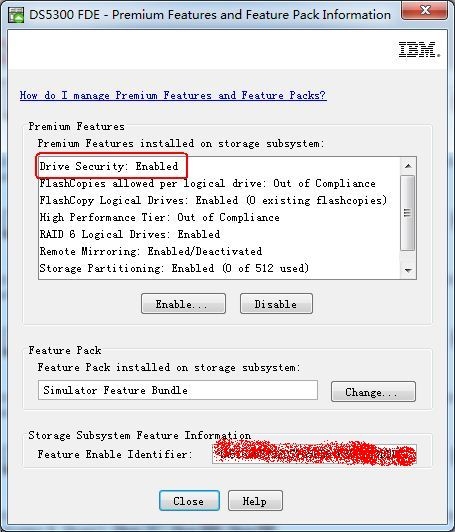

1、存储子系统激活了FDE premium feature;

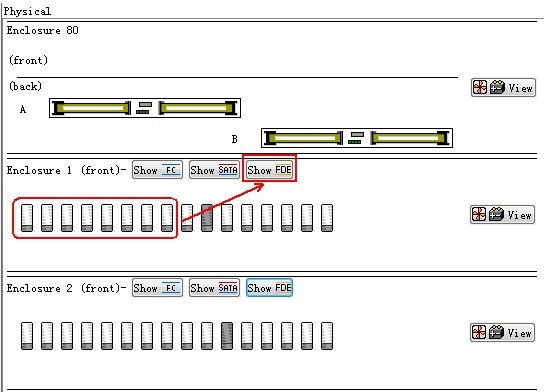

2、盘柜中有支持FDE的FC磁盘;

3、在存储子系统中生成了security key;

4、阵列处出optimal状态;

以上都是些概念性的东西,理解起来难免枯燥,下面截图演示了创建一个“Secury Array”的过程:

首先要启用“Drive Secrity”功能;

有木有,看看有木有FDE的FC盘,哈哈;;;;;

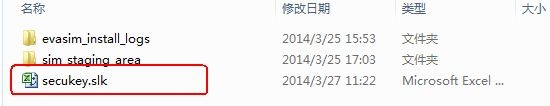

按要求输入key标识与pass phrase,用于生成key标识文件,就是下面这个

然后就可创建“Secure Array”了,如果在创建时就激活“Secrue Drives”就把这个选框选上

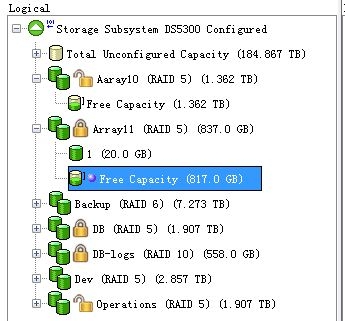

看到这些锁的图标了吧,有锁的都是“Secure Array”,锁上了的是激活了“Secure Drives”的阵列。还没有锁上的就是没有激活“Secure Drives”的阵列,记住激活了“Secure Drives”后是不能去激活的哦。

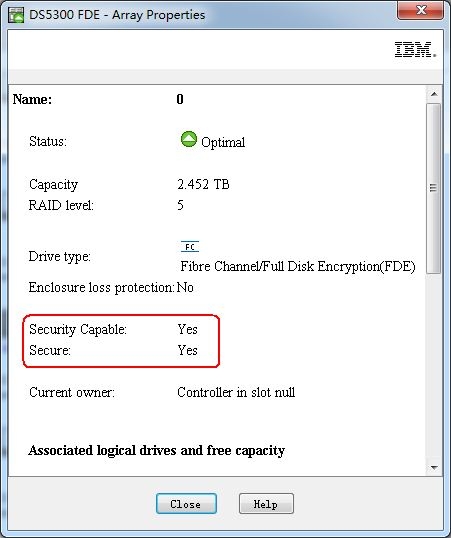

查看下“Secure Array”的属性可以看到上面2项都是“yes”,OK! 安全阵列就创建完了

DS5000神奇的FDE全磁盘加密技术相关推荐

- android全磁盘加密

android 全磁盘加密 什么是全磁盘加密? 全磁盘加密是使用一个密钥来为android设备上所有的用户数据加密的过程.一旦设备被加密,所有的用户创建的数据都将会在提交的磁盘之前自动加密,在读取之前 ...

- 笔记本电脑磁盘加密技术

近期因工作的需要,开始接触笔记本硬盘加密. 粗略看来,笔记本电脑的加密实现分为三类:含有加密芯片的电脑使用BIOS设置磁盘密码加密.mac笔记本使用filevault加密.无加密芯片电脑使用软件加密( ...

- 磁盘加密技术U盘加密

文章目录 准备 BitLocker驱动加密 进入"BitLocker 驱动器加密"向导 选择存储恢复密钥的方式 选择要加密的驱动空间的大小 选择加密模式 准备加密u盘 完成加密 准 ...

- 一文读懂十大数据存储加密技术

数据作为新的生产要素,其蕴含的价值日益凸显,而安全问题却愈发突出.密码技术,是实现数据安全最经济.最有效.最可靠的手段,对数据进行加密,并结合有效的密钥保护手段,可在开放环境中实现对数据的强访问控制, ...

- 为什么要为计算机加密,什么是TPM,为什么Windows需要一个磁盘加密?

TPM Trusted Platform Module 受BitLocker磁盘加密通常需要Windows上的TPM. 微软的EFS加密不能使用TPM. 新的Windows 10和8.1"设 ...

- 全同态加密 (FHE) 框架

同态加密密码系统是一种解密是态射的密码系统. Decrypt(a*b) = Decrypt(a) * Decrypt(b) 同态加密密码系统允许在不解密的情况下对密文进行操作.它确保了端到端的语义安全 ...

- 服务器系统盘符加密,在CentOS 8系统服务器上设置网络绑定磁盘加密(NBDE)

在Linux服务器环境下,完全的磁盘加密是很难可靠地做到的.因此,世界各地的数据中心中的很多服务器都没有加密.如今,这很快成为一种不可接受的做法.Red Hat最近尝试了这个方法,并为我们提供了网络绑 ...

- 【linux】循序渐进学运维-基础篇-磁盘加密解密技术

大家好,我是高胜寒,本文是Linux运维-循序渐进学运维-基础篇的第57篇文章. 文章目录 前言: 实验步骤 1. 对磁盘进行分区格式化 2. 对新建的分区进行加密 3. 挂载测试 a) 加密情况下无 ...

- Linux磁盘加密分析

数字安全越来越重要,因此黑客会从各种角度用各种方式来入侵服务器或存储设备,以获取公司重要的数据.从防御的角度来看,多种加密技术的实现,可以保护数据隐私免受这种侵犯.本文将讨论磁盘加密,从用途.类型以及 ...

最新文章

- Java核心类库-IO-字节数组流/内存流

- 华为FusionCube从融合到超融合 只为让计算变简单

- python为什么这么小_同样是 Python,怎么区别这么大

- 在ASP.NET中调用存储过程方法

- group by 汇总

- VB.NET工作笔记009---硬件设备写码工具编写_使用串口通信_发送AT指令

- Tapioca:linux上同gtalk语音通信

- 笨方法学python第四版当当_Python编程(第四版)

- MacBook Pro输入法的技巧你知多少

- bootstrap怎么强制不换行_Bootstrap方法的软件实现

- 笔记本电脑 编程_如何选择笔记本电脑进行编程

- 全息投影手机Alo将引领未来趋势!全息3d 网

- 使用RT-Thread Studio DIY 迷你桌面时钟| 获取温湿度传感器数据(I2C设备驱动+SHT3x软件包)...

- 次坐标从0开始_三坐标测量机安全使用+量块校准操作规程

- 中式红木装修——优雅传统之美

- 什么是熵,信息熵以及粗糙熵

- 网吧服务器点歌系统,网吧点歌系统(网吧点歌曲软件)

- 数据结构课程设计---魔王语言解释

- html mp4无法播放,关于HTML5中Video标签无法播放mp4的解决办法

- 大数据与区块链的联系与区别