由“徐玉玉”事件引发的数据治理体系化思考

作者介绍

潘蓉, Infotech中国联盟伙伴,国际注册的信息安全、IT服务、质量管理主任审核员、“网络空间治理创新”(CGI雪茄会)倡议发起人之一,曾带领团队为超过数百家企业提供 ISMS、ITMS、BCM等服务。ISO38505数据治理标准联合编辑、十二五重点图书《大数据治理与服务》主编之一。

作为一个数据治理工作者,为徐玉玉惋惜,对骗子痛恨,转帖教育孩子与他人之外,用体系化思维从个人、组织、社会与产业、法规与标准推广也进行了具体操作层的思考。

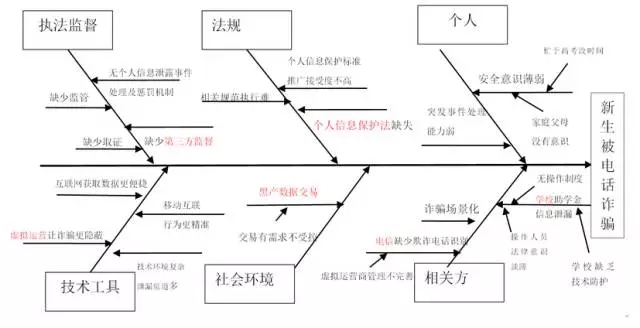

先用一张鱼骨图来看徐玉玉被骗的原因:

下面看看具体的分析与应对建议:

1个人

从个人来看,缺少防范意识,不知晓诈骗的通用伎俩,如通过口音、来电号码、转款请求等判断诈骗倾向,涉及转款等重大事项操作未经核实。

倡议全民增强信息时代的安全意识,了解使用设备的安全防范技巧,对于收集个人数据的环节要求明确用途和控制手段,对于钱财的转移设定不同控制权限,比如大额支付双人操作。

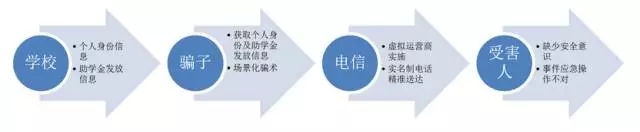

2数据链

从数据链的相关方来看,学校存有大量学生数据,本案例涉及采集了学生的完整身份信息,也有助学金发放等实时精准行为信息,是否有规章制度要求从采集、保存、处理、传送、使用、销毁等保护个人信息,操作人员是否有相关意识,在上述环节操作注意防止泄露,学校是否有相适应的技术措施防止来自网络的攻击,给黑客留下方便之门?

电信作为诈骗电话送达通道的运营商,是否对虚拟运营商的管理做到实名制?如何监管虚拟运营商的运作?对于欺诈电话有没有反欺诈机制和消费者提醒?电信掌握着消费者精准的个人身份与地点、通讯信息,是高价值的数据金矿也是罪犯垂涎之地。

类似的笔者去过的一个智能制卡机构,看到各地社保局委托制作个人社保卡,在数据的传送、实体卡的运输、装箱单的要求方面,居然嫌麻烦,要求制卡商明文打印姓名、身份证号、社保卡号、电话等信息作为装箱单,这些拥有大量个人敏感信息的国家机关因为没有商业公司供应链的强制要求,反而是信息安全管理的短板。

本案例骗子能精准运用场景诈骗,说明获取了完整的个人身份数据和实时行为数据,这些数据的获取与利用是产业化运作的结果,数据黑产依靠互联网、大数据技术,数据交易非法获取个人数据,最后使用虚拟运营商的服务伪装骗取受害人。

提倡:

拥有大量个人数据的组织:

实施信息安全管理及个人数据保护标准;

明确信息安全责任人,也可设立首席隐私官;

建立内控制度防范操作风险;

建立内审制度,发现泄露风险及时纠正;

建立个人数据泄露的报告、处理、赔偿机制;

自建或依靠第三方的能力建立动态的风险监控与防范机制。

3法律标准

从法规标准层面看,目前我国《网络安全法》草案从国家安全的角度提到个人数据网络运营者应当采取技术措施和其他必要措施,确保公民个人信息安全,没有从个人权利的角度提出对网络运营商的追责与赔偿;《信息安全技术公共及商用服务信息系统个人信息保护指南》明确了个人敏感与一般信息,也规范了数据生命周期的操作要求,但不是强制标准,宣传推广与接受度受限;金融电信等有行业规范要求保护个人信息,随着云、大、物、移等技术的发展,各类APP的安装,越来越多的个人信息在不知道的情况下被收集被利用;在呼唤个人信息保护法的国家基本大法出台的同时,我们看到更务实的做法是借鉴国际标准,融合行业要求,推动个人信息保护的最佳实践认知。

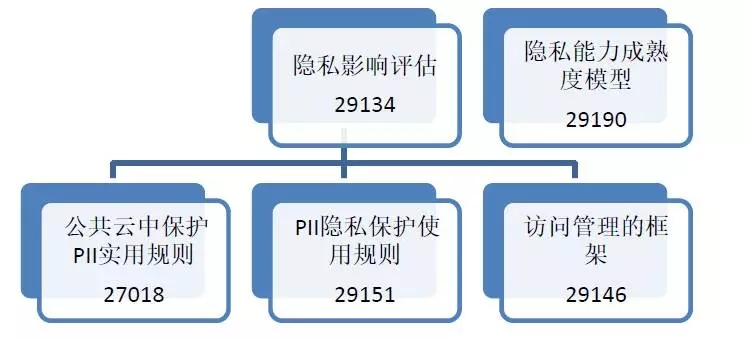

建议推广与培训国际、国内标准作为个人数据保护的起点。

目前在个人隐私数据保护方面可以参考国际标准细化操作规范与指南:

ISO29100:2011数据证据的表示、收集、获取、保留

与隐私保护相关的技术与应用类标准还有:

19608:制定安全隐私功能要求的指南

29191-2012:部分您名、非链接鉴别的要求

27040:存储安全删除

与行业应用相关的标准有:

27799:健康信息安全管理

27015:金融服务的信息安全管理

27019:能源行业的信息安全管理

27011:电信运营商的信息安全管理

与数据取证相关的标准有:

ISO27037:数字证据的识别、收集、获取与保全

ISO27042:数字证据的的分析与解释指南

ISO27043:事件调查原则和过程指南

ISO30121:数字取证风险框架治理

社会环境中数据黑产盛行,中国互联网协会《中国网民权益保护调查报告2016》显示,近一年时间,国内6.88亿网民因垃圾短信、诈骗信息、个人信息泄露等造成的经济损失估算达915亿元。

对于黑产的盛行,倡议全民监督,发现数据泄露就举报,结合平台工具利用大数据治理数据黑产,形成众治的力量;行业或协会组织采用各种新型手段场景化、移动、实时、及时促进全民防诈骗防风险的意识。

4执法监督

从执法监督来看,目前国内没有专门的机构负责监控个人数据的使用状况,据蔡雄山在“网络空间治理创新”沙龙上介绍,欧盟每个成员国都设立了专门的数据保护局监督个人数据保护的执行情况,审批数据的流动,拥有检查和处罚的权利;以美国为代表的是基于行业自律,通过产业协会、互联网协会,认证机构等进行个人数据保护的认证,是行业与市场认可的机制。鉴于现有的国际标准,欧盟与美国供应链及信息流通的要求,及国内的现有的行业规范、第三方认证资源。

建议推动第三方的个人信息保护认证监督工作,发挥中立、市场的力量监督标准、规范、法规的执行。

5技术工具

从技术工具来看,所谓道高一尺魔高一丈,大数据蕴藏着价值,也为隐蔽攻击提供了条件。

建议产业政策应鼓励和支持大数据安全技术研究的企业,从攻、防、取证、审计开发应用新技术,以大数据治理数据泄露;应鼓励和支持理论与标准化研究人员归纳整理最佳实践,及时出台管理与技术标准,提升行业、社会的数据治理水平。

媒体的觉醒,唤起民众的意识,更应唤起法规标准的跟进,每个角色都应尽职尽责保护一个安全的数据天空。

本文来自云栖社区合作伙伴"DBAplus",原文发布时间:2016-08-31

由“徐玉玉”事件引发的数据治理体系化思考相关推荐

- 美团住宿业务数据治理体系化思考与实践

全网最全大数据面试提升手册! 一.序言 二.背景介绍 三.治理体系化思考 3.1 什么是数据治理体系化? 3.2 数据治理体系化如何解决目前治理存在的问题? 3.3 业务数据管治体系框架如何建设? 3 ...

- 数据治理体系化思考与实践

一.序言 美团住宿数据治理团队通过多年数仓建设及数据治理的经验沉淀,并结合业务发展阶段对于数据治理的诉求,将治理的思路逐步从专项.表象.问题驱动的治理,转变为自动化.体系化的治理,并从标准化.数字化. ...

- Magic Data入选艾瑞《中国面向人工智能的数据治理》行业研究报告

数据治理丨研究报告丨核心摘要: 治理需求热潮:企业在数字化转型过程中先建设后治理的常态,使得数据治理愈发受到企业重视,另一方面,新兴技术与应用场景的快速落地,也带领数据治理需求在加速攀升.未来,随着非 ...

- 如何进行有效的数据治理,提升数据价值?

在数据应用过程中,数据采集和数据治理是两大核心抓手.本文继<方法论 + 实践,全面解析数据采集方案>之后,作者王灼洲通过两大挑战.三大原则详细阐述了对于企业数据治理的思考.主要内容如下: ...

- 神策数据王灼洲:如何进行有效的数据治理,提升数据价值?

在数据应用过程中,数据采集和数据治理是两大核心抓手.本文继<方法论 + 实践,全面解析数据采集方案>之后,作者王灼洲通过两大挑战.三大原则详细阐述了对于企业数据治理的思考.(文末附 PPT ...

- 极光笔记 | 极光基于元数据驱动数据治理浅谈

作者:极光数据平台部 计算平台组经理 --蔡祖光 前言 极光大数据平台目前支撑着公司开发者.广告.金融风控.行业洞察.公共安全在内的核心业务的数据生产活动,随着公司业务体量的增长,数据平台的规模也在 ...

- 美团:踩雷好几年,才总结出的数据治理避坑攻略

点击上方"朱小厮的博客",选择"设为星标" 后台回复"书",获取 后台回复"k8s",可领取k8s资料 一.序言 二.背 ...

- 银行数据治理的一些思考(不限于银行 数据治理)

部分内容摘自 [成于微言]的微信公众号文章(来源:帆软数据应用研究院 作者:汪建辉),关于数据治理的思考来自于之前七年多的银行信贷科技从业经验,因为是在乙方,所以接触的银行相对多一些,做如下思考的分享 ...

- 车企数据治理的障碍是什么?如何解决?

在全行业数字化转型的浪潮下,底层技术的发展与行业之间的碰撞,正在成为变革的巨大力量,汽车行业也是如此.汽车行业的"数字化转型"是利用新的技术驱动行业的创新与发展,改善用户体验.重 ...

最新文章

- C(第一个C程序) 和 C++ (第一个C++程序)对比碰撞

- PHP Storm Built In Server Doesn't Recognize mod_rewrite

- Python: 绝对导入 Absolute Imports

- 关于在CLASSWIZARD中找不到工作区间中的类的解决方法

- TTS-零基础入门-10分钟教你做一个语音功能

- java中cleanup的使用_【Lombok注解】@Cleanup 自动资源管理:安全无困扰地调用close方法...

- 互联网思维到底是什么?

- A/B 测试:数据驱动的产品优化

- DSP学习笔记之系统时钟、定时器、GPIO篇

- python生成字符画_Python生成字符画 | 文艺数学君

- Autosar MCAL-GTM之定时输入TIM

- GPU、CPU、显卡区别

- matlab检验正交性,matlab-线性代数 判断 正交矩阵

- 为什么要格式化namenode以及注意点

- 特征值是否重根与特征向量及基础解系的关系

- 深度分析Palantir的投资价值,Palantir2023年将实现强劲反弹?

- PHP获取当前URL

- Symbian编程与开发环境设置

- CIO免费IT预算计划模板

- 关于SD卡数据恢复的基础教程